Mens cybersikkerhed involverer sikring af computersystemer mod ondsindede angribere, har den vedtaget sikkerhedspraksis fra militæret for at styrke dets indsats for at forhindre og stoppe cyberangreb. En sådan praksis lånt fra militæret er Defence in Depth (DiD)

Forsvar i dybden er en militær strategi, der kan spores tilbage til middelalderen, hvor slotte havde flere sikkerhedslag, såsom vindebroer, grøfter, voldgrave, mure og vagttårne, hvilket gav yderligere lag af sikkerhed til slottet.

Dybdeforsvar blev også brugt under den første og anden verdenskrig, hvor militære gravede skyttegrave, brugte strategisk placerede maskingeværer, byggede befæstninger og brugte panserværnshindringer til at bremse fjender i at rykke frem, forårsage tab og købe tid til at gengælde.

Inden for cybersikkerhed er dybdeforsvar en sikkerhedspraksis, hvor flere sikkerhedsprodukter og kontroller, såsom firewalls, kryptering og indtrængendetekteringssystemer, er lagdelt og bruges sammen for at beskytte netværk og computersystemer mod angreb.

Dette resulterer i øget sikkerhed for kritiske aktiver, der gør systemer sværere at trænge ind, da når en sikkerhedsforanstaltning fejler, er der yderligere lag af sikkerhed for at beskytte et system mod trusler.

Forsvar i dybden anvender redundans i cybersikkerhed, hvilket gør det meget effektivt, da en enkelt cybersikkerhedsforanstaltning eller kontrol ikke kan stoppe alle former for cyberangreb. Forsvar i dybdens flerlagede tilgang til cybersikkerhed giver mulighed for beskyttelse mod en lang række cyberangreb, hvilket resulterer i bedre sikrede computersystemer, som er meget svære at kompromittere.

Indholdsfortegnelse

Elementer af forsvar i dybden

Dybdeforsvar består af følgende nøgleelementer

Fysisk kontrol

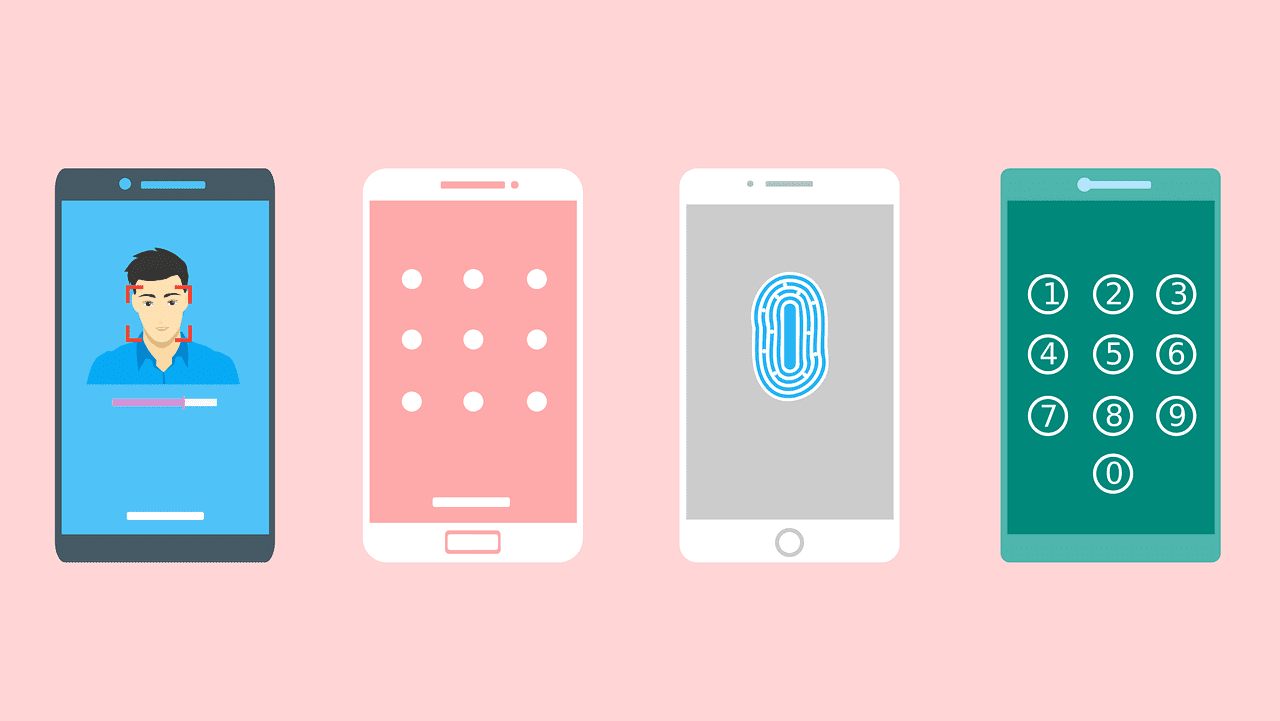

Disse er sikkerhedsforanstaltninger, der er indført for at sikre computersystemer og forhindre ubudne gæsters fysiske adgang til systemerne. Dette indebærer normalt begrænsning af adgangen til computersystemer ved at placere fysisk infrastruktur såsom sikkerhedskameraer, låste døre, ID-kortscannere og biometriske systemer eller endda ansætte vagter til at bemande værelser med kritiske computersystemer.

Teknisk kontrol

Disse er den hardware og software, der er implementeret for at beskytte systemer mod ondsindede angribere. Eksempler på sådanne sikkerhedsforanstaltninger omfatter firewalls, multifaktorgodkendelse, indtrængendetektering eller forebyggelsessystemer (IDS/IPS), antivirus og konfigurationsstyring blandt mange andre.

Administrative kontroller

Disse omfatter en organisations politikker og procedurer for dens medarbejdere, som er beregnet til at kontrollere adgangen til organisationens ressourcer og også vejlede medarbejdere i korrekt cybersikkerhedspraksis for at reducere menneskelige fejl, der kan resultere i, at computersystemer bliver kompromitteret af angribere.

Hvorfor forsvar i dybden er vigtigt

Kevin Mitnick, der på et tidspunkt blev betragtet som verdens mest berømte hacker efter at have hacket systemer fra virksomheder som Sun Microsystems, Nokia og Motorola, er kendt for at sige, at “Alt derude er sårbart over for angreb givet nok tid og ressourcer.”

Denne erklæring gælder stadig indtil i dag, især med de sofistikerede værktøjer, der er tilgængelige for angribere. Dette betyder til gengæld, at der aldrig er en cybersikkerhedsløsning med én løsning, som ikke kan kompromitteres. Derfor er dybdeforsvar meget vigtigt i en verden med sofistikerede angribere, der har adgang til enorme ressourcer.

Dybdeforsvar tvinger organisationer til at tage en proaktiv tilgang til deres sikkerhed og tænke på sikkerheden af deres ressourcer, selv når ét sikkerhedsprodukt fejler.

Denne lagdeling af forskellige sikkerhedsprodukter giver virksomheder robust beskyttelse af deres kritiske ressourcer, hvilket væsentligt reducerer sandsynligheden for, at deres systemer bliver kompromitteret. Dybdeforsvar gør processen med at kompromittere systemer meget vanskelig for angribere.

Derudover tvinger det organisationer til at tage en holistisk tilgang til deres sikkerhed og adressere alle mulige måder, hvorpå deres systemer kan blive ramt. Ligesom i militæret, hvor forsvar i dybden bremser angreb og køber tid til gengældelse, gør det det samme inden for cybersikkerhed.

Dybdeforsvar kan bremse ondsindede aktører, før de får adgang til systemer, og give administratorer tid til at identificere angreb og implementere modforanstaltninger for at stoppe angrebene, før de bryder deres systemer.

Det begrænser også den skade, som angribere forårsager, hvis en sikkerhedsforanstaltning mislykkes, da andre sikkerhedskontroller vil begrænse adgangen og mængden af skade, som angribere kan påføre et system.

Sådan fungerer Defense in Depth

En nøglekomponent i forsvar i dybden er redundansen af sikkerhedsforanstaltninger, der gør det sværere for angribere at udføre angreb. For eksempel kan en angriber overveje at komme fysisk til dine lokaler for at installere en inficeret USB-stick i dine systemer.

Ved at have sikkerhedsvagter til at bemande lokalerne eller bruge biometri til at logge og kontrollere adgangen til computere, kan en sådan angriber blive stoppet.

Forudsat at de er meget beslutsomme i deres angreb og flytter deres fokus til at angribe netværket ved at sende malware til netværket, kan et sådant angreb stoppes ved hjælp af en firewall, der overvåger netværkstrafikken, eller en antivirus installeret i netværket.

Eller sig, at de forsøger at få adgang til netværket ved hjælp af kompromitterede legitimationsoplysninger, en multifaktorgodkendelse implementeret i et netværk kan muligvis forhindre dem i at få adgang til systemet.

Forudsat at de stadig er i stand til at komme ind i systemet, kan et indtrængen detekteringssystem fange og rapportere deres indtrængen, som derefter kan løses, før yderligere skade sker. Alternativt kan et system til forebyggelse af indtrængen også bruges til aktivt at stoppe trusler.

Hvis de skal gennemgå alle disse sikkerhedsforanstaltninger, kan du forhindre angribere i at udnytte følsomme oplysninger ved at kryptere data under transport og hvile.

Så meget som angribere til tider kan være meget beslutsomme i deres angreb og omgå de forskellige sikkerhedsforanstaltninger, der er installeret for at sikre data, virker dybdeforsvar ved at gøre det meget vanskeligt for angribere at få adgang til et system. Dette kan afskrække dem i deres angreb eller, endnu bedre, give organisationen tid til at reagere på angreb, før deres systemer bliver brudt.

Brug sager om forsvar i dybden

Dybdeforsvar kan anvendes i en række forskellige scenarier. Nogle af disse omfatter:

#1. Netværkssikkerhed

En almindelig anvendelse af forsvar i dybden er at beskytte netværk mod angreb. Dette gøres typisk ved at have firewalls til at overvåge netværkstrafik baseret på en organisations politik og indtrængningsbeskyttelsessystemer til at overvåge for ondsindet netværksaktivitet og træffe foranstaltninger for at forhindre og afbøde indtrængen i et netværk.

Derudover er antivirussoftware installeret på netværket for at forhindre malware i at blive installeret på netværket eller fjerne enhver, der måtte være installeret.

Det sidste sikkerhedslag er kryptering af hvilende data og data i transit i netværket. På denne måde, selvom angribere omgår alle de tidligere sikkerhedsforanstaltninger, er de ikke i stand til at bruge de data, de får adgang til, da de er krypteret.

#2. Endpoint Security

Slutpunkter er enheder såsom servere, stationære computere, virtuelle maskiner og mobile enheder, der forbinder til en organisations netværk. Slutpunktsikkerhed involverer sikring af disse enheder mod trusler.

En dybtgående forsvarsstrategi inden for slutpunktssikkerhed kan involvere fysisk sikring af det sted, hvor slutpunkterne er placeret, brug af stærke adgangskoder og multifaktorautentificering til at kontrollere adgangen til enhederne og logning af enhedernes aktiviteter. Firewalls, antivirussoftware og kryptering af data kan også implementeres for at tilføje ekstra lag af sikkerhed.

#3. Applikationssikkerhed

Dybdeforsvar er også nyttigt til at sikre applikationer, da de håndterer følsomme data såsom brugeres bankkonti, personlige identifikationsnumre og adresser.

I et sådant scenarie kan dybdeforsvar implementeres ved brug af god kodningspraksis for at minimere sikkerhedsfejl, regelmæssig test af applikationer for at jage sårbarheder, kryptering af data under transport og hvile samt implementering af multifaktorautentificering for at bekræfte identiteten af brugere og også føre en log over aktiviteter udført af brugere af applikationen.

Lagdelt sikkerhed vs. forsvar i dybden

Selvom disse to sikkerhedsforanstaltninger involverer brugen af flere lag sikkerhedsprodukter for at forbedre sikkerheden for computerressourcer, er de forskellige i implementering og fokus. De er dog begge afhængige af at bygge redundans for at øge sikkerheden.

Lagdelt sikkerhed er en sikkerhedstilgang, hvor flere sikkerhedsprodukter er implementeret for at beskytte de mest sårbare områder i en organisations sikkerhed.

I denne tilgang er de flere sikkerhedstilgange implementeret i det samme lag eller stak, såsom at bruge forskellig antivirussoftware, så i tilfælde af at et antivirus går glip af en virus eller har en mangel, kan den anden tilgængelige mulighed opfange virussen eller overvinde manglerne af det andet antivirus.

Et andet eksempel på dette er brug af flere firewalls eller indtrængningsdetektionssystemer, således at i tilfælde af, at et produkt ikke opdager eller stopper en indtrængen, kan et andet produkt samle det op.

En sådan tilgang sikrer, at computersystemernes sikkerhed ikke kompromitteres, selv når et produkt fejler. Lagdelt sikkerhed kan være på tværs af forskellige sikkerhedslag for at forbedre sikkerheden i kritiske computersystemer.

I modsætning til lagdelt sikkerhed, som bygger redundans på et enkelt sikkerhedslag, bygger dybdeforsvar redundans på tværs af flere lag eller områder af et muligt angreb for at beskytte computersystemer mod en bred vifte af angreb.

Et eksempel på forsvar i dybden er implementering af firewalls, multifaktorautentificering, indtrængendetekteringssystemer, fysisk aflåsning af rum med computere og brug af antivirussoftware. Hvert sikkerhedsprodukt adresserer forskellige sikkerhedsproblemer og beskytter dermed et system mod en lang række angreb.

Konklusion

Tidligere cyberangreb har vist, at ondsindede aktører vil prøve forskellige angrebsvektorer, når de leder efter en sårbarhed at udnytte i ethvert system. Da angribere har en bred vifte af angreb, de kan iværksætte for at kompromittere et system, kan organisationer ikke stole på et enkelt sikkerhedsprodukt for at garantere sikkerheden af deres computerressourcer mod angribere.

Det er derfor vigtigt at implementere forsvar i dybden for at beskytte kritiske computerressourcer mod en bred vifte af angreb. Dette har den fordel, at det sikrer, at alle de mulige kanaler, som ondsindede aktører kan bruge til at udnytte et system, er dækket.

Dybdeforsvar giver også organisationer fordelen ved at bremse angreb og detektere igangværende angreb, hvilket giver dem tid til at imødegå trusselsaktører, før de kan kompromittere deres systemer.

Du kan også udforske Honeypots og Honeynets inden for cybersikkerhed.