Et populært ordsprog i cybersikkerhedsområdet er, at givet nok tid, kan ethvert system blive kompromitteret. Hvor skræmmende det end lyder, fremhæver udtalelsen den sande natur af cybersikkerhed.

Selv de bedste sikkerhedsforanstaltninger er ikke idiotsikre. Trusler udvikler sig konstant, og nye måder at angribe på bliver formuleret. Det er sikkert at antage, at et angreb på et system er uundgåeligt.

Derfor skal enhver organisation, der er interesseret i at beskytte deres systemers sikkerhed, investere i trusselsidentifikation, selv før et angreb sker. Ved tidlig opdagelse af trusler kan organisationer hurtigt implementere skadeskontrolforanstaltninger for at minimere risikoen og virkningen af angrebet og endda stoppe angriberne, før de implementerer fuldstændige angreb.

Ud over at stoppe angreb kan trusselsdetektion skylle ondsindede aktører ud, som kan stjæle data, indsamle information, der skal bruges i fremtidige angreb eller endda efterlade smuthuller, der kan udnyttes i fremtiden.

En god måde at opdage trusler og sårbarheder, før de udnyttes af ondsindede aktører, er gennem trusselsjagt.

Indholdsfortegnelse

Trusselsjagt

Når et cyberangreb opstår, såsom et databrud, malwareangreb eller endda et lammelsesangreb, er det ofte resultatet af cyberangribere, der lurer i et system i nogen tid. Dette kan strække sig over alt fra et par dage til uger eller endda måneder.

Jo mere tid angribere bruger uopdaget i et netværk, jo mere skade kan de forårsage. Det er derfor nødvendigt at luge ud angribere, der kan luske i et netværk uden at blive opdaget, før de rent faktisk lancerer et angreb. Det er her trusselsjagt kommer ind.

Trusselsjagt er en proaktiv cybersikkerhedsforanstaltning, hvor sikkerhedseksperter foretager en grundig søgning i et netværk for at opdage og udrydde potentielle trusler eller sårbarheder, der kan have undgået eksisterende sikkerhedsforanstaltninger.

I modsætning til passive cybersikkerhedsforanstaltninger såsom automatisk trusselsdetektion, er trusselsjagt en aktiv proces, der involverer en dybdegående søgning af netværksendepunkter og data, der er lagret i et netværk, for at opdage ondsindede eller mistænkelige aktiviteter, der kan indikere en trussel, der lurer i et netværk.

Trusselsjagt går ud over at lede efter, hvad der er kendt for også at luge ud af nye og ukendte trusler i et netværk eller trusler, der kunne have unddraget sig et netværks forsvar og endnu ikke er blevet afhjulpet.

Ved at implementere en effektiv trusselsjagt kan organisationer finde og stoppe ondsindede aktører, før de udfører deres angreb, og dermed reducere skaden og sikre deres systemer.

Hvordan trusselsjagt fungerer

For at være både succesrig og effektiv, er trusselsjagten stærkt afhængig af den intuition, strategiske, etiske, kritiske tænkning og problemløsningsevner, som cybersikkerhedseksperter besidder. Disse unikke menneskelige færdigheder supplerer, hvad der kan gøres gennem automatiserede sikkerhedssystemer.

For at udføre en trusselsjagt starter sikkerhedseksperter med at definere og forstå omfanget af netværk og systemer, hvor de vil udføre trusselsjagten. Alle relevante data, såsom logfiler og trafikdata, bliver derefter indsamlet og analyseret.

Interne sikkerhedseksperter er afgørende i disse indledende trin, da de normalt har en klar forståelse af netværkene og systemerne på plads.

De indsamlede sikkerhedsdata analyseres ved hjælp af forskellige teknikker til at identificere uregelmæssigheder, skjult malware eller angribere, mistænkelig eller risikabel aktivitet og trusler, som sikkerhedssystemer kan have markeret som løst, men som faktisk ikke blev løst.

I tilfælde af at en trussel opdages, undersøges og afhjælpes den for at forhindre udnyttelse af ondsindede aktører. I tilfælde af at ondsindede aktører opdages, bliver de fjernet fra systemet, og der iværksættes foranstaltninger for at sikre yderligere og forhindre et kompromis med systemet.

Trusselsjagt giver organisationer mulighed for at lære om deres sikkerhedsforanstaltninger og forbedre deres systemer for bedre at sikre dem og forhindre fremtidige angreb.

Betydningen af trusselsjagt

Nogle af fordelene ved trusselsjagt inkluderer:

Reducer skaderne ved et komplet cyberangreb

Trusselsjagt har fordelen ved at opdage og stoppe cyberangribere, der har brudt et system, før de kan indsamle nok følsomme data til at udføre et mere dødeligt angreb.

At stoppe angribere lige i deres spor reducerer de skader, der ville være pådraget på grund af et databrud. Med trusselsjagtens proaktive karakter kan organisationer reagere meget hurtigere på angreb og dermed reducere risikoen og virkningen af cyberangreb.

Reducer falske positiver

Når du bruger automatiserede cybersikkerhedsværktøjer, som er konfigureret til at opdage og identificere trusler ved hjælp af et sæt regler, opstår der tilfælde, hvor de rejser advarsler, hvor der ikke er nogen reelle trusler. Dette kan føre til indsættelse af modforanstaltninger mod trusler, der ikke eksisterer.

Trusselsjagt, som er menneskedrevet, eliminerer falske positiver, da sikkerhedseksperter kan udføre dybdegående analyser og foretage ekspertvurderinger om den sande natur af en opfattet trussel. Dette eliminerer falske positiver.

Hjælp sikkerhedseksperter med at forstå en virksomheds systemer

En udfordring, der opstår efter installation af sikkerhedssystemer, er at kontrollere, om de er effektive eller ej. Trusselsjagt kan besvare dette spørgsmål, da sikkerhedseksperter udfører dybdegående undersøgelser og analyser for at opdage og eliminere trusler, der kan være undsluppet de installerede sikkerhedsforanstaltninger.

Dette har også den fordel, at det giver interne sikkerhedseksperter mulighed for at få en bedre forståelse af systemerne på plads, hvordan de fungerer, og hvordan de bedre kan sikre dem.

Holder sikkerhedsteams ajour

At udføre en trusselsjagt involverer at bruge den nyeste tilgængelige teknologi til at opdage og afbøde trusler og sårbarheder, før de udnyttes.

Dette gavner at holde en organisations sikkerhedsteam ajour med trusselslandskabet og aktivt engagere dem i at opdage ukendte sårbarheder, der kan udnyttes.

En sådan proaktiv aktivitet resulterer i bedre forberedte sikkerhedshold, som bliver informeret om nye og kommende trusler, og dermed forhindrer dem i at blive overrasket af angribere.

Forkorter undersøgelsestiden

Regelmæssig trusselsjagt skaber en vidensbank, der kan udnyttes til at fremskynde processen med at efterforske et angreb i tilfælde af, at det opstår.

Trusselsjagt involverer dybdegående undersøgelse og analyse af systemer og sårbarheder, der er blevet opdaget. Dette resulterer igen i en opbygning af viden om et system og dets sikkerhed.

Derfor kan en undersøgelse i tilfælde af et angreb udnytte indsamlede data fra tidligere trusselsjagter til at gøre efterforskningsprocessen meget hurtigere, så en organisation kan reagere på et angreb bedre og hurtigere.

Organisationer har en enorm fordel ved at udføre regelmæssige trusselsjagter.

Trusselsjagt vs. Trusselsefterretning

Selvom det er relateret og ofte bruges sammen til at forbedre cybersikkerheden i en organisation, er trusselsintelligens og trusselsjagt forskellige begreber.

Trusselintelligens involverer indsamling og analyse af data om nye og eksisterende cybertrusler for at forstå taktikken, teknikkerne, procedurerne, motiverne, målene og adfærden hos trusselsaktørerne bag cybertruslerne og -angrebene.

Disse oplysninger deles derefter med organisationer for at hjælpe dem med at opdage, forhindre og afbøde cyberangreb.

På den anden side er trusselsjagt en proaktiv proces med at søge efter potentielle trusler og sårbarheder, der kan eksistere i et system for at adressere dem, før de udnyttes af trusselsaktører. Denne proces ledes af sikkerhedseksperter. Trusselsefterretningsoplysningerne bruges af sikkerhedseksperter, der udfører en trusselsjagt.

Typer af trusselsjagt

Der er tre hovedtyper af trusselsjagt. Dette omfatter:

#1. Struktureret jagt

Dette er en trusseljagt baseret på en angrebsindikator (IoA). En indikator for angreb er et bevis på, at et system i øjeblikket bliver tilgået af uautoriserede aktører. IoA opstår før et databrud.

Derfor er struktureret jagt tilpasset de taktikker, teknikker og procedurer (TTP’er), der anvendes af en angriber med det formål at identificere angriberen, hvad de forsøger at opnå, og reagere før de gør skade.

#2. Ustruktureret jagt

Dette er en type trusseljagt, der udføres baseret på en indikator for kompromis (IoC). En indikator for kompromis er bevis på, at der opstod et sikkerhedsbrud, og at et system blev tilgået af uautoriserede aktører tidligere. I denne type trusselsjagt leder sikkerhedseksperter efter mønstre i et netværk før og efter en indikator for kompromis er identificeret.

#3. Situations- eller enhedsdrevet

Disse er trusselsjagter baseret på en organisations interne risikovurdering af dens systemer og de sårbarheder, de har fundet. Sikkerhedseksperter bruger eksternt tilgængelige og seneste angrebsdata til at lede efter lignende angrebsmønstre og adfærd i et system.

Nøgleelementer i trusselsjagt

En effektiv trusselsjagt involverer dybdegående dataindsamling og analyse for at identificere mistænkelig adfærd og mønstre, der kan indikere potentielle trusler i et system.

Når sådanne aktiviteter er opdaget i et system, skal de undersøges fuldt ud og forstås ved brug af avancerede sikkerhedsundersøgelsesværktøjer.

Undersøgelsen skulle derefter give handlingsrettede strategier, der kan implementeres for at løse de fundne sårbarheder og formidle truslerne, før de kan udnyttes af angribere.

En sidste nøglekomponent i processen er at rapportere resultaterne af trusselsjagten og give anbefalinger, der kan implementeres for at sikre en organisations systemer bedre.

Trin i Trusselsjagt

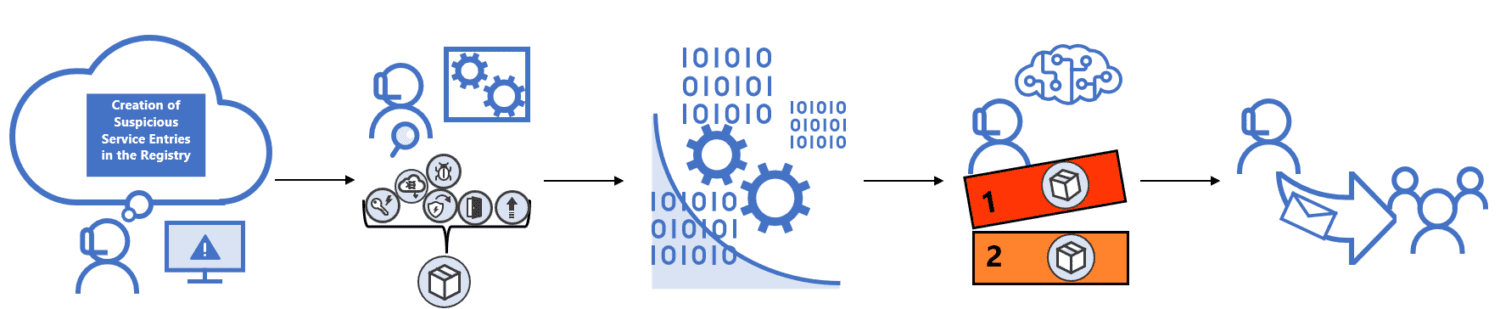

Billedkilde: Microsoft

Billedkilde: Microsoft

En effektiv trusselsjagt involverer følgende trin:

#1. Formulering af en hypotese

Trusselsjagt har til formål at afdække ukendte trusler eller sårbarheder, der kan udnyttes af angreb. Da trusselsjagt har til formål at finde det ukendte, er det første skridt at formulere en hypotese baseret på sikkerhedsstatus og viden om sårbarheder i en organisations system.

Denne hypotese giver trusselsjagt en betydning og et grundlag, som strategier for hele øvelsen kan lægges på.

#2. Dataindsamling og analyse

Når først en hypotese er formuleret, er næste trin indsamling af data og trusselsintelligens fra netværkslogfiler, trusselsintelligensrapporter til historiske angrebsdata med det formål at bevise eller afvise hypotesen. Specialiserede værktøjer kan bruges til dataindsamling og analyse.

#3. Identificer udløsere

Triggere er mistænkelige sager, der kræver yderligere og dybdegående undersøgelse. Information hentet fra dataindsamling og analyse kan bevise den oprindelige hypotese, såsom eksistensen af uautoriserede aktører i et netværk.

Under analysen af indsamlede data kan mistænkelig adfærd i et system blive afdækket. Disse mistænkelige aktiviteter er udløsere, der skal undersøges nærmere.

#4. Efterforskning

Når først triggere er blevet afsløret i et system, bliver de undersøgt for at forstå den fulde karakter af den aktuelle risiko, hvordan hændelsen kunne være sket, angribernes motiv og angrebets potentielle virkning. Resultatet af denne undersøgelsesfase informerer om de foranstaltninger, der vil blive iværksat for at løse de afdækkede risici.

#5. Løsning

Når en trussel er blevet fuldt ud undersøgt og forstået, implementeres strategier for at løse risikoen, forhindre fremtidige angreb og forbedre sikkerheden af de eksisterende systemer for at adressere de nyligt afdækkede sårbarheder eller teknikker, der kan udnyttes af angribere.

Når alle trin er gennemført, gentages øvelsen for at lede efter flere sårbarheder og bedre sikre systemerne.

Udfordringer i trusselsjagt

Nogle af de største udfordringer, der opstår i en trusseljagt, inkluderer:

Mangel på kvalificeret personale

Trusselsjagt er en menneskedrevet sikkerhedsaktivitet, og dens effektivitet er derfor stærkt knyttet til færdigheder og erfaring hos de trusselsjægere, der udfører aktiviteten.

Med mere erfaring og færdigheder kan trusselsjægere være i stand til at identificere sårbarheder eller trusler, der slipper for traditionelle sikkerhedssystemer eller andet sikkerhedspersonale. At få og fastholde eksperttrusselsjægere er både dyrt og udfordrende for organisationer.

Vanskeligheder ved at identificere ukendte trusler

Trusselsjagt er meget vanskelig at udføre, fordi det kræver identifikation af trusler, der har unddraget sig traditionelle sikkerhedssystemer. Derfor har disse trusler ingen kendte signaturer eller mønstre for nem identifikation, hvilket gør det hele meget vanskeligt.

Indsamling af omfattende data

Trusselsjagt er stærkt afhængig af indsamling af store mængder data om systemer og trusler for at vejlede hypotesetestning og undersøgelse af triggere.

Denne dataindsamling kan vise sig at være udfordrende, da den kan kræve avancerede tredjepartsværktøjer, og der er også en risiko for, at øvelsen ikke er i overensstemmelse med reglerne om databeskyttelse. Derudover vil eksperter skulle arbejde med store mængder data, hvilket kan være udfordrende at udføre.

At være opdateret med trusselsintelligens

For at en trusselsjagt skal være både vellykket og effektiv, skal eksperterne, der udfører øvelsen, have opdateret trusselsintelligens og viden om de taktikker, teknikker og procedurer, der anvendes af angriberne.

Uden adgang til information om den seneste taktik, teknikker og procedurer, der anvendes ved angreb, kan hele trusselsjagtprocessen blive hindret og gjort ineffektiv.

Konklusion

Trusselsjagt er en proaktiv proces, som organisationer bør overveje at implementere for at sikre deres systemer bedre.

Da angribere arbejder døgnet rundt for at finde måder at udnytte sårbarheder i et system på, er det fordelagtigt for organisationer at være proaktive og jage efter sårbarheder og nye trusler, før angribere finder dem og udnytter dem til skade for organisationer.

Du kan også udforske nogle gratis retsmedicinske efterforskningsværktøjer til it-sikkerhedseksperter.