Indholdsfortegnelse

Nøgle takeaways

- Retshåndhævende indsats forstyrrede LockBits infrastruktur og affilierede netværk, men andre ransomware-grupper er klar til at træde til.

- Organisationer involveret i LockBit-nedtagning er begyndt at frigive dekrypteringsværktøjer til ofre, men genopretning er ikke garanteret.

- På trods af LockBits bortgang dukker nye ransomware-grupper op, med fem bemærkelsesværdige typer klar til at tage dens plads.

I de seneste år har LockBit været en af de mest berygtede ransomware-bander, der har afpresset hundredvis af millioner af dollars og lagt enorme mængder data til spilde i processen.

Men nu har kombineret retshåndhævelsesindsats markant forstyrret LockBits infrastruktur, fjernet dets hjemmeside og afsløret dets tilknyttede netværk og kryptovalutabeholdninger. Desværre betyder det ikke, at ransomware holder en pause, da der er bunkevis af andre ransomware-typer, der venter på at udfylde tomrummet.

Hvad er LockBit Ransomware?

Ransomware er en af de værste typer malware, der låser din maskine og kræver betaling for at frigive dine data uskadt.

LockBit er en kriminel gruppe, der administrerer, driver og distribuerer ransomware med samme navn. LockBit ransomware er berygtet og har ramt titusindvis af virksomheder, organisationer og almindelige mennesker verden over, hvilket potentielt har tjent milliarder af dollars i processen.

LockBit er særligt farligt, da det udbreder sig selv – det vil sige, det kan sprede sig af sig selv, hvilket gør det næsten unikt blandt ransomware-typer. På grund af dette er det ekstremt vanskeligt at stoppe et LockBit ransomware-angreb, da ransomwaren kan identificere andre sårbare mål uden menneskelig interaktion.

Derudover udgiver LockBit-gruppen regelmæssigt opdateringer til sin ransomware, tilføjer nye funktioner og finjusterer dens funktionalitet og reagerer på trusler mod dens effektivitet. LockBit 3.0 var den sidste større opdatering, lanceret i juni 2022.

Hvad skete der med LockBit?

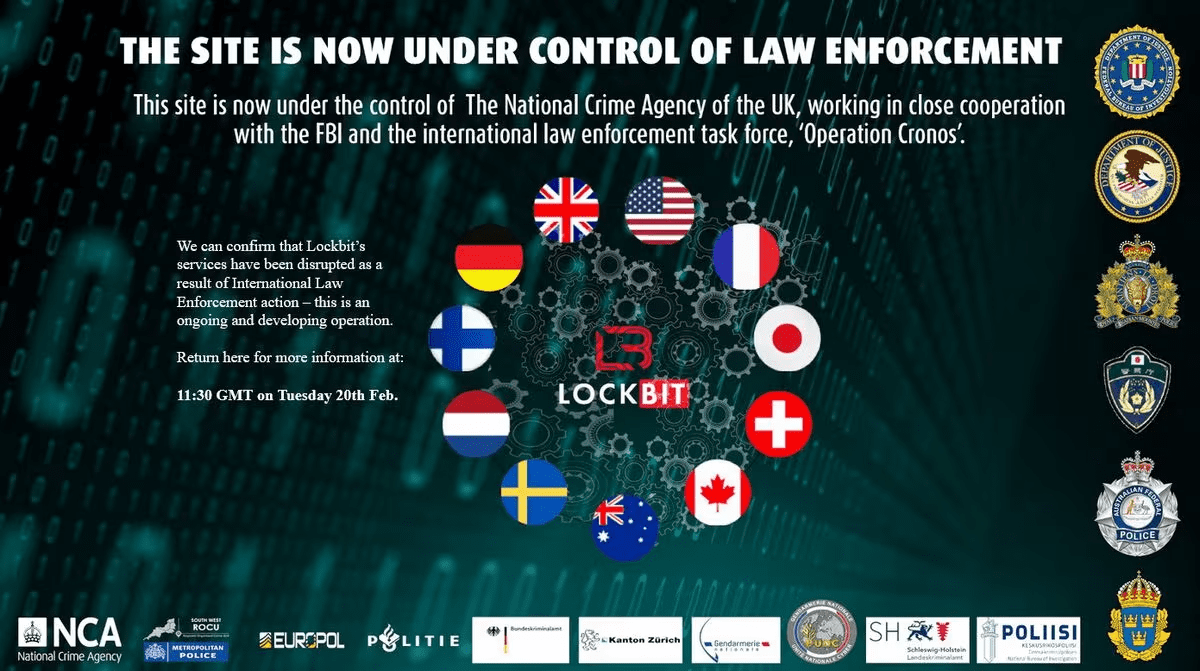

Den 19. februar 2024 afslørede retshåndhævende myndigheder, herunder FBI, Storbritanniens National Crime Agency og Europol, at en kombineret operation havde alvorligt forstyrret LockBits organisation.

“Operation Cronos” låste LockBits ejere og tilknyttede selskaber (ja, LockBit havde et tilknyttet netværk, der brugte sin ransomware og betalte en procentdel til udviklerne, ved at bruge en ransomware som en servicemodel) ude af sit eget netværk, og fjernede omkring 11.000 domæner og servere i processen. To LockBit-udviklere blev også arresteret, mens andre LockBit-tilknyttede brugere også er blevet arresteret som en del af samme operation.

Ifølge CISA, LockBit-angreb udgjorde mere end 15 procent af alle ransomware-angreb på tværs af USA, Storbritannien, Canada, Australien og New Zealand i 2022, hvilket er et fænomenalt tal. Men med LockBits primære administrationskonto og platform under myndighedernes kontrol, er dens evne til at starte og kontrollere sit netværk blevet effektivt udslettet.

Hvornår bliver LockBit-dekrypteringsværktøjer tilgængelige?

Nogle af de organisationer, der er involveret i LockBit-nedtagningen, er allerede begyndt at frigive LockBit-dekrypteringsværktøjer og levere LockBit-dekrypteringsnøgler til ofre.

- US/FBI: Ræk ud til FBI for at få nøgler igennem LockBit-ofre

- UK/NCA: Kontakt NCA for at få nøgler via denne e-mail: [email protected]

- Andre/Europol, Høflig (NL) Følg instruktionerne for Lockbit 3.0-dekryptering til Ikke mere løsesum

Der er ingen garanti for, at du vil gendanne filer krypteret med LockBit, men det er absolut værd at prøve, især da LockBit ikke altid sendte den korrekte dekrypteringsnøgle, selv efter at have modtaget en løsesumsbetaling.

5 typer af ransomware, der vil erstatte LockBit

LockBit var ansvarlig for en enorm mængde ransomware, men det er langt fra den eneste ransomware-gruppe i drift. LockBits død vil sandsynligvis skabe et kortvarigt vakuum for andre ransomware-grupper at flytte ind i. Med det i tankerne er her fem forskellige typer ransomware, du skal holde øje med:

- ALPHV/BlackCat: En anden ransomware som en servicemodel, ALPHV/BlackCat har kompromitteret hundredvis af organisationer rundt om i verden. Det er især bemærkelsesværdigt som en af de første typer ransomware, der udelukkende er skrevet i Rust-programmeringssproget, hvilket hjælper det med at målrette både Windows- og Linux-hardware.

- Cl0p: Cl0p-organisationen har fungeret siden mindst 2019 og anslås at have afpresset over 500 millioner dollars i løsesummer. Cl0p eksfiltrerer typisk følsomme data, som derefter bruges til at presse sine ofre til at betale en løsesum, både for at frigive krypterede data og stoppe følsomme datalækage.

- Play/PlayCrypt: En af de nyere ransomware-typer, Play (også kendt som PlayCrypt) opstod først i 2022 og er bemærkelsesværdig for sin “.play” filtypenavn, der blev brugt under sine ransomware-angreb. Ligesom Cl0p er Play-gruppen også kendt for sine dobbeltafpresningstaktik og bruger en lang række sårbarheder til at afsløre sine ofre.

- Royal: Mens Royal driver en ransomware som en servicemodel, deler den ikke sine oplysninger og kode på samme måde som andre ransomware-grupper. Men ligesom andre grupper implementerer Royal multi-afpresningstaktik, stjæler data og bruger dem til at afpresse løsesummer.

- 8Base: 8Base dukkede pludselig op i midten af 2023, med en stigning i ransomware-aktivitet med flere afpresningstyper sammen med tætte forbindelser til andre store ransomware-grupper såsom RansomHouse.

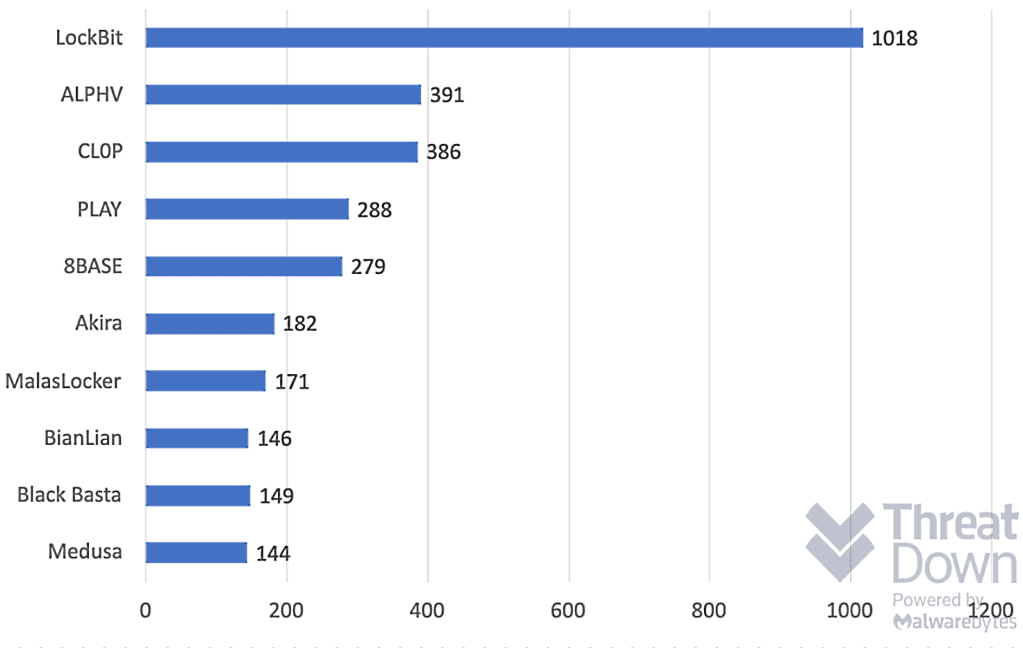

Malwarebytes forskning viser, at mens LockBit var en af de mest produktive typer af ransomware, er de ti bedste ransomware-organisationer ansvarlige for 70 procent af alle ransomware-angreb. Så selv uden LockBit venter ransomware absolut i kulissen.

Er LockBit Ransomware helt færdig?

Lige så fantastisk nyheden om LockBits død er, nej, LockBit ransomware er ikke helt i jorden. Ars Technica rapporterer nye LockBit-angreb dage efter nedtagningen, og det er af et par grunde.

Én, selvom LockBits infrastruktur blev fjernet, betyder det ikke, at ransomware-koden ikke eksisterer. En version af LockBits kildekode blev lækket i 2022, og det kunne være det, der førte til de nye angreb. Desuden havde LockBit et enormt netværk, der spænder over adskillige lande. Mens dens base af operationer var fokuseret i Rusland, har en organisation af denne størrelse og sofistikerede absolut sikkerhedskopier og metoder til at komme online igen, selvom det tager lidt tid at genopbygge.

Uden tvivl har vi ikke set det sidste af LockBit ransomware.