En hændelsesresponsplan forbereder en organisation ved at skitsere de trin, der skal tages i tilfælde af et cyberangreb eller anden sikkerhedstrussel.

Med en stadigt stigende trusselsraffinement og frekvens kan selv organisationer med de stærkeste sikkerhedsløsninger lide under et cyberangreb.

Hvordan sikrer du kontinuitet efter en sikkerhedshændelse, der kompromitterer dine systemer og data?

Ved at udvikle en effektiv hændelsesresponsplan gør du det muligt for din organisation hurtigt at komme sig efter sikkerhedstrusler eller angreb. Det hjælper teamene til effektivt at håndtere enhver hændelse, minimerer nedetid, økonomiske tab og virkningen af et brud.

I denne artikel lærer du om en hændelsesplan, hvad den er, dens hovedmål, og hvorfor det er vigtigt at udvikle og regelmæssigt gennemgå planen. Derudover vil vi se på nogle standardskabeloner, som du kan bruge til at lave en effektiv plan.

Indholdsfortegnelse

Hvad er en Incident Response Plan?

Kilde: cisco.com

Kilde: cisco.com

En hændelsesresponsplan (IRP) er et velstruktureret sæt procedurer, der skitserer handlinger, som en organisation bør tage, når der er et angreb eller sikkerhedsbrud. Formålet med en hændelsesplan er at sikre hurtig eliminering af en trussel med minimal eller ingen forstyrrelse og skade.

En typisk plan beskriver de skridt, der skal tages for at opdage, begrænse og udrydde en trussel. Derudover specificerer den roller og ansvar for enkeltpersoner, teams og andre interessenter ud over at skitsere, hvordan man kommer sig efter et angreb og genoptager normal drift.

I praksis skal planen, der giver retningslinjer for, hvad man skal gøre før, under og efter en sikkerhedshændelse, godkendes af ledelsen.

Hvorfor er en hændelsesplan vigtig?

En hændelsesberedskabsplan er et stort skridt i retning af at reducere effekten af et sikkerhedsbrud. Det forbereder organisationen og de ansvarlige på, hvordan man hurtigt reagerer, stopper angrebet og genopretter normale tjenester med minimal, om nogen, skade.

Planen definerer hændelserne, mens den skitserer personaleansvar, trin, der skal følges, eskaleringskrav og rapporteringsstruktur, herunder hvem der skal kommunikeres til, når der er en hændelse. Ideelt set giver en plan virksomheder mulighed for hurtigt at komme sig over en hændelse, hvilket sikrer minimal forstyrrelse af deres tjenester og forhindrer økonomiske tab og omdømmetab.

En god hændelsesresponsplan giver et omfattende og effektivt sæt trin, som organisationer kan følge for at imødegå en sikkerhedstrussel. Den omfatter procedurer for, hvordan man opdager og reagerer på en sikkerhedstrussel, vurderer dens alvor og underretter specifikke personer inden for og nogle gange uden for organisationen.

Planen beskriver, hvordan man kan udrydde truslen og eskalere den til andre teams eller tredjepartsudbydere, afhængigt af alvoren og kompleksiteten. Endelig specificerer den trin til at komme sig efter en hændelse og gennemgår eksisterende foranstaltninger for at identificere og afhjælpe eventuelle huller.

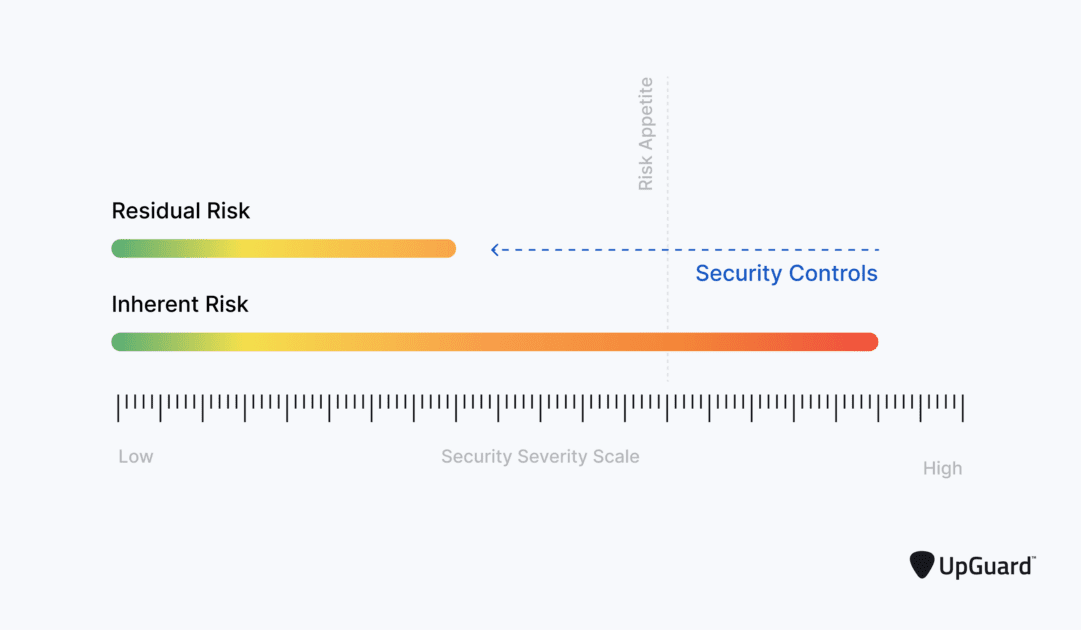

Trusselsalvorlighedsbillede: Upguard

Trusselsalvorlighedsbillede: Upguard

Fordele ved en Incident Response Plan

En hændelsesresponsplan giver en lang række fordele for organisationen og dens kunder. Nogle af de store fordele inkluderer:

#1. Hurtigere responstid og reducerede nedetider

En hændelsesresponsplan forbereder alle, så holdene i tilfælde af en trussel hurtigt kan opdage og adressere dem, før de kompromitterer systemerne. Dette sikrer forretningskontinuitet og minimal nedetid.

Derudover forhindrer det at påberåbe sig dyre gendannelsesprocesser, der ville betyde mere nedetid og økonomiske tab. Det er dog vigtigt stadig at have et disaster recovery system på plads, hvis angrebet kompromitterer hele systemet, og der er behov for at gendanne en fuld backup.

#2. Sikre overholdelse af juridiske, industri- og regulatoriske standarder

En sikkerhedshændelsesplan hjælper en organisation med at overholde en lang række industrielle og regulatoriske standarder. Ved at beskytte data og overholde privatlivsregler og andre krav undgår organisationen potentielle økonomiske tab, sanktioner og skader på omdømmet.

Derudover gør det det nemmere at opnå certificering fra de relevante industri- og reguleringsorganer. Overholdelse af regler betyder også beskyttelse af følsomme data og privatliv, og dermed opretholdelse af god kundeservice, omdømme og tillid.

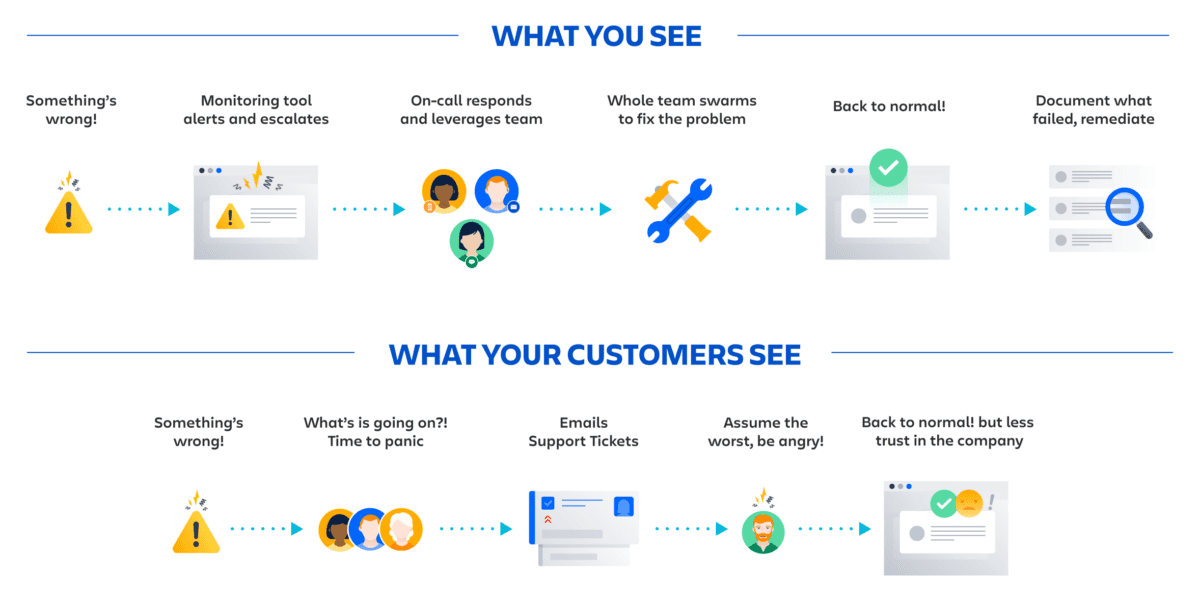

#3. Strømline intern og ekstern kommunikation

Klar kommunikation er en af hovedkomponenterne i en hændelsesplan. Den skitserer, hvordan kommunikationen flyder mellem sikkerhedsteamene, it-medarbejdere, medarbejdere, ledelsen og tredjepartsløsningsudbydere, hvor det er relevant. I tilfælde af en hændelse sikrer planen, at alle er på samme side. Følgelig muliggør dette hurtigere genopretning fra en hændelse, samtidig med at forvirringen og skylden reduceres.

Udover at forbedre den interne kommunikation gør det det nemt hurtigt og problemfrit at kontakte og engagere eksterne interessenter, såsom førstehjælpere, når en hændelse ligger uden for organisationens kapacitet.

#4. Styrk cyberresiliens

Når en organisation udvikler en effektiv hændelsesresponsplan, hjælper det med at fremme en kultur med sikkerhedsbevidsthed. Typisk styrker det medarbejderne ved at sætte dem i stand til at forstå potentielle og eksisterende sikkerhedstrusler, og hvad de skal gøre i tilfælde af et brud. Som følge heraf bliver virksomheden mere modstandsdygtig over for sikkerhedstrusler og brud.

#5. Reducer virkningen af et cyberangreb

En effektiv hændelsesresponsplan er afgørende for at minimere effekten af et sikkerhedsbrud. Den skitserer de procedurer, sikkerhedshold bør følge for hurtigt og effektivt at stoppe bruddet og reducere dets spredning og virkning.

Følgelig hjælper det organisationen med at reducere nedetid, yderligere skade på systemerne og økonomiske tab. Det minimerer også skade på omdømme og potentielle bøder.

#6. Forbedre registrering af sikkerhedshændelser

En god plan omfatter løbende sikkerhedsovervågning af systemerne for at opdage og adressere enhver trussel så tidligt som muligt. Derudover kræver det regelmæssige anmeldelser og forbedringer for at identificere og løse eventuelle huller. Som sådan sikrer dette, at en organisation løbende forbedrer sine sikkerhedssystemer, herunder evnen til hurtigt at opdage og adressere enhver sikkerhedstrussel, før den påvirker systemerne.

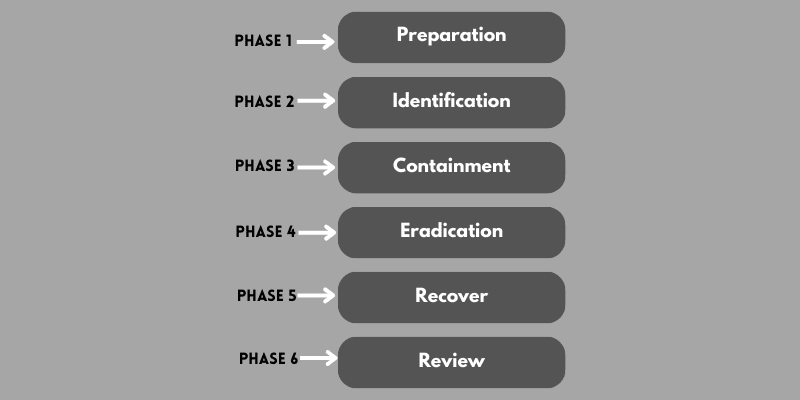

Nøglefaser i en hændelsesplan

En hændelsesberedskabsplan omfatter en sekvens af faser. Disse specificerer trin og procedurer, handlinger, roller, ansvar og mere.

Forberedelse

Forberedelsesfasen er den mest afgørende fase og omfatter at give medarbejderne ordentlig uddannelse, der er relevant for deres roller og ansvar. Derudover omfatter det at sikre godkendelse og tilgængelighed af nødvendig hardware, software, træning og andre ressourcer på forhånd. Du skal også evaluere planen ved at udføre bordpladeøvelser.

Forberedelse betyder en grundig risikovurdering af alle ressourcer, herunder aktiver, der skal beskyttes, personaleuddannelse, kontakter, software, hardware og andre krav. Den omhandler også kommunikation og alternativer, hvis den primære kanal kompromitteres.

Identifikation

Dette koncentrerer sig om, hvordan man opdager usædvanlig adfærd såsom unormal netværksaktivitet, store downloads eller uploads, der indikerer en trussel. De fleste organisationer kæmper i denne fase, da der er et behov for korrekt at identificere og klassificere en trussel og samtidig undgå falske positiver.

Fasen kræver avancerede tekniske færdigheder og erfaring. Derudover bør fasen skitsere alvoren og den potentielle skade forårsaget af en specifik trussel, herunder hvordan man reagerer på en sådan hændelse. Fasen bør også identificere kritiske aktiver, potentielle risici, trusler og deres indvirkning.

Indeslutning

Indeslutningsfasen fastlægger de handlinger, der skal tages i tilfælde af en hændelse. Men der er behov for at være forsigtig med at undgå underreaktion eller overreaktion, som er lige så skadelige. Det er vigtigt at bestemme den potentielle handling baseret på alvoren og den potentielle påvirkning.

En ideel strategi, såsom at tage de rigtige skridt ved at bruge de rigtige mennesker, hjælper med at forhindre unødvendige afbrydelser. Derudover bør den skitsere, hvordan man vedligeholder de retsmedicinske data, så efterforskere kan fastslå, hvad der skete, og forhindre en gentagelse i fremtiden.

Udryddelse

Efter indeslutningen er den næste fase at identificere og adressere de procedurer, teknologi og politikker, der bidrog til bruddet. For eksempel bør den skitsere, hvordan man fjerner trusler såsom malware, og hvordan man forbedrer sikkerheden for at forhindre fremtidige hændelser. Processen skal sikre, at alle kompromitterede systemer er grundigt renset, opdateret og hærdet.

Gendanne

Fasen omhandler, hvordan man genopretter de kompromitterede systemer til normal drift. Ideelt set bør dette også omfatte håndtering af sårbarhederne for at forhindre et lignende angreb.

Typisk, efter at have identificeret og udryddet truslen, skal teams hærde, lappe og opdatere systemerne. Det er også vigtigt at teste alle systemerne for at sikre, at de er rene og sikre, før det tidligere kompromitterede system tilsluttes igen.

Anmeldelse

Denne fase dokumenterer hændelserne efter et brud og er nyttig til at gennemgå aktuelle hændelsesresponsplaner og identificere svagheder. Fasen hjælper derfor teamene med at identificere og adressere huller, hvilket forhindrer lignende tilfælde i at ske i fremtiden.

Gennemgangen bør foretages regelmæssigt efterfulgt af personaletræning, øvelser, angrebssimuleringer og andre øvelser for bedre at forberede teams og adressere de svage områder.

Gennemgangen hjælper teams med at bestemme, hvad der fungerer godt, og hvad der ikke gør, så teams kan løse hullerne og revidere planen.

Sådan opretter og implementerer du en hændelsesresponsplan

Oprettelse og implementering af en hændelsesresponsplan sætter din organisation i stand til hurtigt og effektivt at håndtere enhver trussel, og dermed minimere virkningen. Nedenfor er vejledningen til, hvordan du udvikler en god plan.

#1. Identificer og prioriter dine digitale aktiver

Det første skridt er at udføre en risikoanalyse, hvor du identificerer og dokumenterer alle organisationens kritiske dataaktiver. Etabler de følsomme og vigtigste data, der ville resultere i store økonomiske tab og tab af omdømme, hvis de kompromitteres, stjæles eller beskadiges.

Du skal derefter prioritere de kritiske aktiver baseret på deres rolle og dem, der står over for den højeste risiko. Dette gør det nemmere at få ledelsens godkendelse og budget, når de forstår vigtigheden af at beskytte følsomme og kritiske aktiver.

#2. Identificer potentielle sikkerhedsrisici

Hver organisation har unikke risici, som kriminelle kan udnytte og forårsage flest skader og tab. Derudover varierer forskellige trusler fra den ene branche til den anden.

Nogle risikoområder omfatter:

Risikoområder Potentielle risici Adgangskodepolitikker Uautoriseret adgang, hacking, krakning af adgangskode osv. Medarbejders sikkerhedsbevidsthed Phishing, malware, ulovlige downloads/uploads Trådløse netværk Uautoriseret adgang, personefterligning, useriøse adgangspunkter osv. Adgangskontrol Uautoriseret adgang, misbrug af privilegier, kontokapring sikkerhedsløsning Afsløring af systemafsløring som firewalls, antivirus osv. Malware-infektion, cyberangreb, ransomware, ondsindede downloads, virus, omgåelse af sikkerhedsløsninger osv. Datahåndtering Datatab, korruption, tyveri, virustransmission via flytbare medier osv. E-mail-sikkerhed Phishing, malware, ondsindede downloads , osv. Fysisk sikkerhed Tyveri eller tab af bærbare computere, smartphones, flytbare medier osv.

#3. Udvikle politikker og procedurer for reaktion på hændelser

Etabler nemme at følge og effektive procedurer for at sikre, at det personale, der er ansvarligt for at håndtere hændelsen, ved, hvad de skal gøre i tilfælde af en trussel. Uden et sæt procedurer kan personalet fokusere andre steder i stedet for det kritiske område. Nøgleprocedurerne omfatter:

- Giv en baslinje af, hvordan systemerne opfører sig under normal drift. Enhver afvigelse fra dette er tegn på et angreb eller brud og kræver yderligere undersøgelse

- Hvordan man identificerer og begrænser en trussel

- Sådan dokumenterer du oplysningerne om et angreb

- Hvordan man kommunikerer og underretter det ansvarlige personale, tredjepartsudbydere og alle interessenter

- Sådan forsvarer du systemerne efter et brud

- Sådan træner du sikkerhedspersonale og andre medarbejdere

Ideelt set skitserer letlæselige og veldefinerede processer, som it-medarbejdere, medlemmer af sikkerhedsteamet og alle interessenter kan forstå. Instruktionerne og procedurerne skal være klare og ligetil med trin, der er lette at følge og implementere. I praksis bliver procedurerne ved med at ændre sig, efterhånden som organisationen skal udvikle sig. Det er derfor vigtigt at tilpasse procedurerne i overensstemmelse hermed.

#4. Opret et Incident Response Team og definer tydeligt ansvar

Det næste trin er at sammensætte et responsteam til at løse hændelsen, når en trussel opdages. Teamet bør koordinere responsoperationen for at sikre minimal nedetid og påvirkning. Nøgleansvar omfatter:

- En teamleder

- Kommunikationsleder

- IT-chef

- Ledelsesrepræsentant

- Juridiske repræsentant

- Public relations

- Menneskelige ressourcer

- Den ledende efterforsker

- Dokumentationsleder

- Tidslinje leder

- Eksperter i reaktion på trusler eller brud

Ideelt set bør teamet dække alle aspekter af hændelsesreaktionen med klart definerede roller og ansvar. Alle interessenter og respondenter skal kende og forstå deres roller og ansvar, når der er en hændelse.

Planen skal sikre, at der ikke er konflikter, og at der er en ordentlig eskaleringspolitik baseret på hændelsen, sværhedsgraden, kompetencekravene og individuelle evner.

#5. Udvikle en ordentlig kommunikationsstrategi

Klar kommunikation er afgørende for at sikre, at alle er på samme side, når der er et problem. Strategien bør specificere de kanaler, der skal bruges til at kommunikere, og medlemmerne skal vide om en hændelse. Skitsér tydeligt trinene og procedurerne, mens du holder dette så enkelt som muligt.

Hændelseskommunikation billede: Atlassian

Hændelseskommunikation billede: Atlassian

Udvikl også en plan med et centraliseret sted, hvor medlemmer af sikkerhedsteamet og andre interessenter kan få adgang til hændelsesresponsplanerne, reagere på hændelser, logge hændelser og finde nyttig information. Undgå en situation, hvor personalet skal logge ind på flere forskellige systemer for at reagere på en hændelse, da dette reducerer produktiviteten og kan skabe en vis forvirring.

Definer også klart, hvordan sikkerhedsteams kommunikerer med driften, ledelsen, tredjepartsudbydere og andre organisationer såsom pressen og retshåndhævende organer. Det er også vigtigt at etablere en backup-kommunikationskanal, hvis den primære er kompromitteret.

#6. Sælg Incident Response Planen til ledelsen

Du har brug for ledelsens godkendelse, støtte og budget for at implementere din plan. Når du har planen på plads, er det tid til at præsentere den for den øverste ledelse og overbevise dem om dens betydning for at beskytte organisationens aktiver.

Ideelt set skal topledelsen, uanset organisationens størrelse, understøtte hændelsesberedskabsplanen, så du kan komme videre. De skal godkende den ekstra økonomi og de nødvendige ressourcer til at løse sikkerhedsbrud. Få dem til at forstå, hvordan implementering af planen sikrer kontinuitet, overholdelse og reduceret nedetid og tab.

#7. Træn personalet

Efter at have oprettet hændelsesplanen, er det tid til at træne it-personalet og andre medarbejdere i at skabe opmærksomhed og fortælle dem, hvad de skal gøre i tilfælde af et brud.

Alle medarbejdere, inklusive ledelsen, bør være opmærksomme på risiciene ved usikker onlinepraksis og bør trænes i, hvordan man identificerer phishing-e-mails og andre sociale ingeniørtricks, som angribere udnytter. Efter træningen er det vigtigt at teste effektiviteten af IRP og træning.

#8. Test hændelsesresponsplanen

Efter at have udviklet hændelsesresponsplanen, test den og sørg for, at den fungerer efter hensigten. Ideelt set kunne du simulere et angreb og fastslå, om planen er effektiv. Dette giver mulighed for at løse eventuelle huller, uanset om det er værktøjer, færdigheder eller andre krav. Derudover hjælper det med at verificere, om indtrængendetektering og sikkerhedssystemer kan registrere og sende hurtige alarmer, når der opstår en trussel.

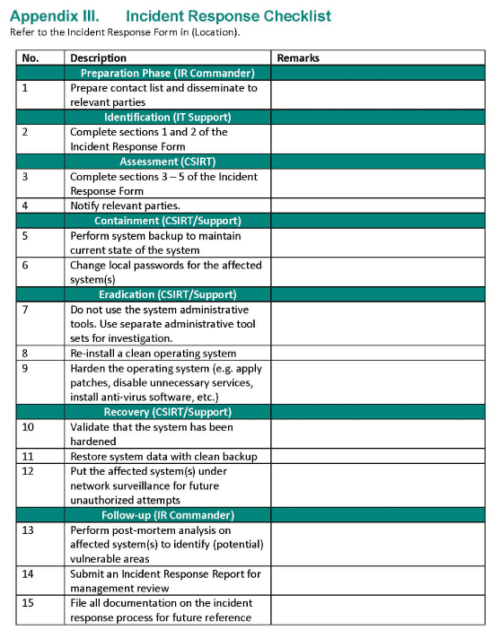

Hændelsesskabeloner

Hændelsesresponsplanskabelonen er en detaljeret tjekliste, der beskriver de trin, handlinger, roller og ansvar, der kræves for at håndtere sikkerhedshændelser. Det giver en generel ramme, som enhver organisation kan tilpasse, så den passer til dens unikke krav.

I stedet for at oprette din plan fra bunden, kan du bruge en standardskabelon til at definere de nøjagtige og effektive trin til at opdage, afbøde og minimere effekten af et angreb.

Hændelsesresponsplanskabelon Billede: F-Secure

Hændelsesresponsplanskabelon Billede: F-Secure

Det giver dig mulighed for at tilpasse og udvikle en plan, der imødekommer din organisations unikke behov. For at planen skal være effektiv, skal du dog regelmæssigt teste og gennemgå den med alle interessenter, herunder interne afdelinger og eksterne teams såsom løsningsudbydere.

De tilgængelige skabeloner har forskellige komponenter, som organisationer kan tilpasse, så de passer til deres unikke struktur og krav. Nedenfor er dog nogle ikke-omsættelige aspekter, som enhver plan skal indeholde.

- Planens formål og omfang

- Trusselsscenarier

- Hændelsesberedskabsteamet

- Individuelle roller, ansvar og kontakter

- Beredskabsprocedurer

- Indeslutning, afbødning og genopretning af trusler

- Meddelelser

- Hændelsesoptrapning

- Erfaringer

Nedenfor er nogle populære skabeloner, du kan downloade og tilpasse til din organisation.

Konklusion

En effektiv reaktionsplan for hændelser minimerer virkningen af et sikkerhedsbrud, afbrydelser, mulige juridiske og industrielle bøder, tab af omdømme og meget mere. Vigtigst af alt, det gør det muligt for organisationen at komme sig hurtigt over hændelser og overholde forskellige regler.

At skitsere alle trin hjælper med at strømline processerne og reducere responstiden. Desuden giver det organisationen mulighed for at evaluere sine systemer, forstå dens sikkerhedsposition og løse huller.

Tjek derefter de bedste værktøjer til svar på sikkerhedshændelser til små til store virksomheder.