Mirai-botnettet blev først opdaget i 2016 og overtog et hidtil uset antal enheder og gjorde massiv skade på internettet. Nu er det tilbage og farligere end nogensinde.

Indholdsfortegnelse

Den nye og forbedrede Mirai inficerer flere enheder

Den 18. marts 2019 var sikkerhedsforskere kl Palo Alto Networks afsløret, at Mirai er blevet tweaket og opdateret for at opnå det samme mål i større skala. Forskerne fandt ud af, at Mirai brugte 11 nye eksporter (hvilket bragte det samlede antal til 27) og en ny liste over standardadministratorlegitimationsoplysninger at prøve. Nogle af ændringerne er rettet mod virksomhedshardware, herunder LG Supersign-tv’er og WePresent WiPG-1000 trådløse præsentationssystemer.

Mirai kan være endnu mere potent, hvis den kan overtage forretningshardware og overtage forretningsnetværk. Som Ruchna Nigam, en senior trusselsforsker hos Palo Alto Networks, sætter det:

Disse nye funktioner giver botnettet en stor angrebsflade. Især målretning af virksomhedslinks giver det også adgang til større båndbredde, hvilket i sidste ende resulterer i større ildkraft til botnettet til DDoS-angreb.

Denne variant af Miria fortsætter med at angribe forbrugerroutere, kameraer og andre netværkstilsluttede enheder. Til destruktive formål, jo flere enheder der er inficeret, jo bedre. Lidt ironisk nok blev den ondsindede nyttelast hostet på et websted, der promoverede en virksomhed, der beskæftigede sig med “Elektronisk sikkerhed, integration og alarmovervågning.”

Mirai er et botnet, der angriber IOT-enheder

Hvis du ikke husker det, så i 2016 ud til at Mirai-botnettet var overalt. Det målrettede routere, DVR-systemer, IP-kameraer og mere. Disse kaldes ofte Internet of Things (IoT) enheder og inkluderer simple enheder som termostater, der opretter forbindelse til internettet. Botnets virker ved at inficere grupper af computere og andre internetforbundne enheder og derefter tvinge de inficerede maskiner til at angribe systemer eller arbejde på andre mål på en koordineret måde.

Mirai gik efter enheder med standardadministratorlegitimationsoplysninger, enten fordi ingen ændrede dem, eller fordi producenten hardkodede dem. Botnettet overtog et enormt antal enheder. Selvom de fleste af systemerne ikke var særlig kraftfulde, kunne de rene tal arbejde sammen om at opnå mere, end en kraftfuld zombiecomputer kunne alene.

Mirai overtog næsten 500.000 enheder. Ved at bruge dette grupperede botnet af IoT-enheder lammede Mirai tjenester som Xbox Live og Spotify og websteder som BBC og Github ved at målrette direkte mod DNS-udbydere. Med så mange inficerede maskiner blev Dyn (en DNS-udbyder) slået ned af et DDOS-angreb, der så 1,1 terabyte trafik. Et DDOS-angreb virker ved at oversvømme et mål med en massiv mængde internettrafik, mere end målet kan håndtere. Dette vil bringe ofrets websted eller tjeneste til en gennemgang eller tvinge det helt væk fra internettet.

De oprindelige skabere af Marai botnet-softwaren var anholdt, erkendte sig skyldig og fik betinget fængsel. I en periode blev Mirai lukket ned. Men nok af koden overlevede til, at andre dårlige skuespillere kunne overtage Mirai og ændre den, så den passer til deres behov. Nu er der en anden variant af Mirai derude.

Sådan beskytter du dig selv mod Mirai

Mirai, som andre botnets, bruger kendte udnyttelser til at angribe enheder og kompromittere dem. Den forsøger også at bruge kendte standard login-legitimationsoplysninger til at arbejde ind i enheden og overtage den. Så dine tre bedste beskyttelseslinjer er lige frem.

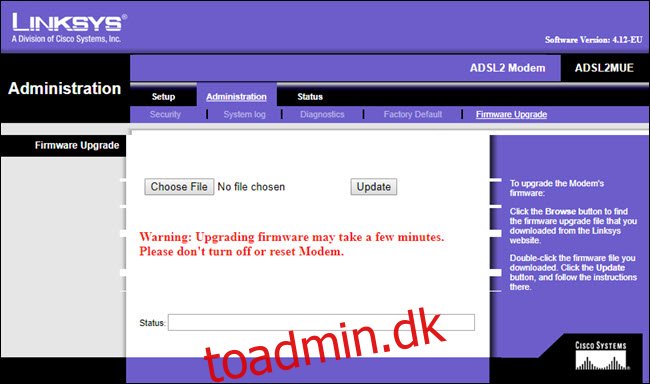

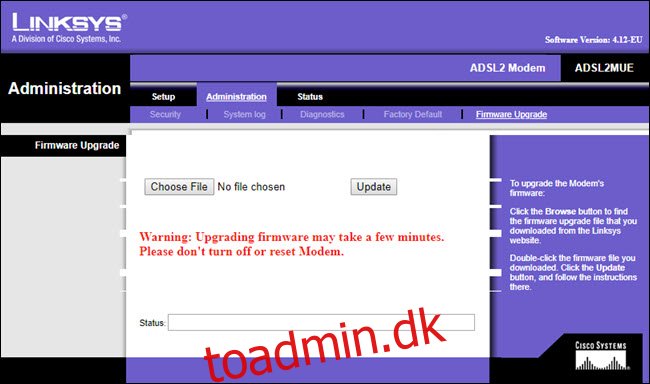

Opdater altid firmwaren (og softwaren) for alt, hvad du har i dit hjem eller på din arbejdsplads, der kan oprette forbindelse til internettet. Hacking er et kat og mus-spil, og når en forsker opdager en ny udnyttelse, følger patches for at rette problemet. Botnets som dette trives på ikke-patchede enheder, og denne Mirai-variant er ikke anderledes. Udnyttelserne rettet mod forretningshardwaren blev identificeret i september sidste år og i 2017.

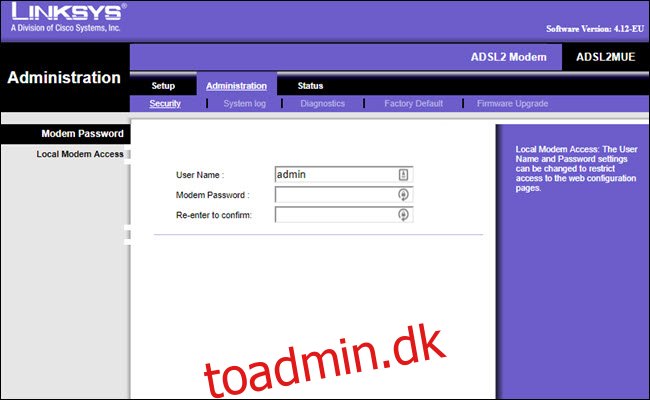

Skift dine enheders administratoroplysninger (brugernavn og adgangskode) så hurtigt som muligt. For routere kan du gøre dette i din routers webgrænseflade eller mobilapp (hvis den har en). For andre enheder, du logger på med deres standardbrugernavn eller -adgangskoder, skal du se enhedens manual.

Hvis du kan logge ind med admin, adgangskode eller et tomt felt, skal du ændre dette. Sørg for at ændre standardlegitimationsoplysningerne, hver gang du konfigurerer en ny enhed. Hvis du allerede har konfigureret enheder og forsømt at ændre adgangskoden, skal du gøre det nu. Denne nye variant af Mirai er rettet mod nye kombinationer af standardbrugernavne og adgangskoder.

Hvis din enhedsproducent holdt op med at frigive nye firmwareopdateringer, eller den har hardkodet administratoroplysningerne, og du ikke kan ændre dem, kan du overveje at udskifte enheden.

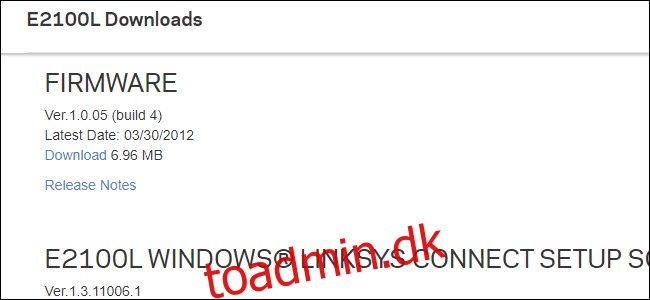

Den bedste måde at tjekke det på er at starte på din producents hjemmeside. Find supportsiden til din enhed, og se efter eventuelle meddelelser vedrørende firmwareopdateringer. Tjek hvornår den sidste blev udgivet. Hvis det er år siden en firmwareopdatering, understøtter producenten sandsynligvis ikke enheden længere.

Du kan også finde instruktioner til at ændre administrationslegitimationsoplysningerne på enhedsproducentens supportwebsted. Hvis du ikke kan finde de seneste firmwareopdateringer eller en metode til at ændre enhedens adgangskode, er det sandsynligvis tid til at udskifte enheden. Du ønsker ikke at efterlade noget permanent sårbart forbundet til dit netværk.

Hvis den seneste firmware, du kan finde, er fra 2012, bør du udskifte din enhed.

Hvis den seneste firmware, du kan finde, er fra 2012, bør du udskifte din enhed.

At udskifte dine enheder kan virke drastisk, men hvis de er sårbare, er det din bedste mulighed. Botnets som Mirai forsvinder ikke. Du skal beskytte dine enheder. Og ved at beskytte dine egne enheder, vil du beskytte resten af internettet.