Det er almindeligt for organisationer at stole på LDAP (Lightweight Directory Access Protocol) til at udføre kritisk brugeradministration, lagring og godkendelse.

Det kan dog forvirre brugerne, hvilket får dem til at blande det med Active Directory.

I denne artikel vil vi se på LDAP, dets formål, og hvordan det virker. Derefter gennemgår vi dens nøglefunktioner, mappestruktur og dataorganisationsmuligheder. Til sidst vil vi dække LDAP’s betydning i håndteringen af katalogtjenester og brugergodkendelse.

Indholdsfortegnelse

Hvad er LDAP?

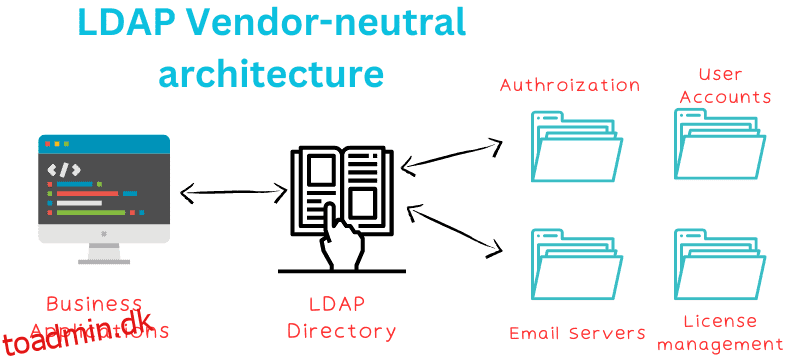

LDAP står for Lightweight Directory Access Protocol. Det er en åben protokol, der styrer sikker brugergodkendelse for lokale mapper. Desuden er det en leverandørneutral applikationsprotokol, hvilket gør den alsidig og allestedsnærværende, især i de distribuerede telefonbogsinformationstjenester over internettet.

LDAP er effektiv til at gøre det muligt for applikationer at forespørge brugeroplysninger. Det betyder, at det kan fungere på forskellige måder i it-infrastrukturtjenester, herunder e-mail-tjenester, autorisation, licensstyring og brugeradministration.

Det skal dog ikke forveksles med Active Directory-tjenester – et sæt tjenester/databaser, som virksomheder bruger til at organisere, få adgang til og sikre it-aktiver. Dybest set gør katalogtjenester det muligt for organisationer at gemme data, der er beskrivende, statiske og værdifulde.

Teknisk set tilskrives LDAP den komplette proces med datarepræsentation i en adressebogstjeneste. Det sikrer, at brugerne kan få data på en foruddefineret måde. Dette betyder, at LDAP gør det muligt for organisationer at oprette dataindtastninger inden for katalogtjenester gennem sine værktøjer.

Så inden for et Active Directory sikrer LDAP også, hvordan indgange er sammensat baseret på forskellige primitive elementer, der er skitseret.

Kort sagt er LDAP en:

- Kommunikationsprotokol

- Det er en åben leverandørneutral applikationsprotokol

- Softwareprotokollen gemmer og arrangerer data, så de let kan søges.

- Arbejder med on-premise mapper

- Fungerer med Active Directory, der indeholder data, der er statiske, beskrivende og værdifulde

- Det er ikke en ny protokol og blev udgivet i 2003

Hvad er dens formål?

LDAPs formål drejer sig om to ting:

- Den gemmer data i en LDAP/Active directory

- Godkend brugerens adgang til den nævnte mappe

- Giv applikationer mulighed for at bruge korrekt kommunikationssprog til at sende og modtage data fra telefonbogstjenester.

Med andre ord fungerer den som en kommunikationsprotokol, der ikke kun er i stand til godkendelse og autorisation, men også organiserer data på en søgbar måde. Ved hjælp af LDAP kan organisationer gemme kritiske bruger- og it-aktiveroplysninger, herunder brugerlegitimationsoplysninger. Desuden kan det sikre sikker adgang ved at gøre det muligt for administratorer at indstille adgangsregler aktivt.

Hvordan virker LDAP?

Kernen i LDAP er klient-server-arkitektur på spil.

Så når LDAP-godkendelse finder sted, følger den en klient-server-model. Og i løbet af dette inkluderer nøglespillerne følgende:

- Directory System Agent (DSA): En server, der kører LDAP på et specifikt netværk.

- Det fornemme navn (DN) indeholder stien til at navigere i biblioteksinformationstræet (DIT).

- Directory User Agent (DUA): DUA’en bruges til at få adgang til DSA’er som klient.

- Relative Distinguished Name (RDN): RDN specificerer hver komponent i DN’ens sti.

- Application Programming Interface (API): Vi har API’er, der kommunikerer mellem tjenesterne og produkterne.

I LDAP-godkendelsesprocessen, når en bruger starter et LDAP-klientprogram, såsom et e-mail-program, kan administratoren konfigurere, hvordan LDAP-klienten interagerer med katalogtjenesterne til godkendelse. For eksempel kan den bruge en af de to tilgængelige brugergodkendelsesmetoder:

I loginforsøget anmodes der om DN-godkendelse. Når processen starter, tildeler LDAP klienten til Directory System Agent (DSA), som bruger DN til at søge efter matchende poster i databasen.

Det Relative Distinguished Name (RDN) i DN er en kritisk del af LDAP-søgningen, da det bruges i hvert trin af søgeprocessen gennem Directory Information Tree (DIT).

Hvis søgningen lykkes, matches det matchende UID og brugeradgangskoden for at validere brugeren. Hvis ikke, returnerer det ugyldige resultater.

Til sidst frigøres klienten fra LDAP-serveren. Når det er gjort, kan den autentificerede bruger derefter kommunikere med tjenesterne gennem API’erne. Det betyder, at han kan gennemgå alle de lagrede oplysninger – den eneste begrænsning er tildelte tilladelser.

Hvis du vil læse mere om, hvordan LDAP virker, så tjek dets papir udgivet i 2003 af Greg Vaneder og Mark Wahl. Og hvis du vil læse mere om, hvordan LDAP-søgning fungerer, så tjek LDAP-søgeoperationen.

Nøglefunktioner ved LDAP

LDAP-nøglefunktionerne kan opsummeres nedenfor:

- Godkend brugersessioner: Den kan bruges til at godkende brugersessioner til en databasetjeneste såsom Active Directory.

- Forskellige operationstyper: Den kan også udføre operationer til en mappeserverdatabase, herunder

- bindende sessioner

- sletning af LDAP-poster

- Rediger eksisterende poster

- Søg og sammenlign poster.

- Forlad anmodninger

- Ophæv bindinger

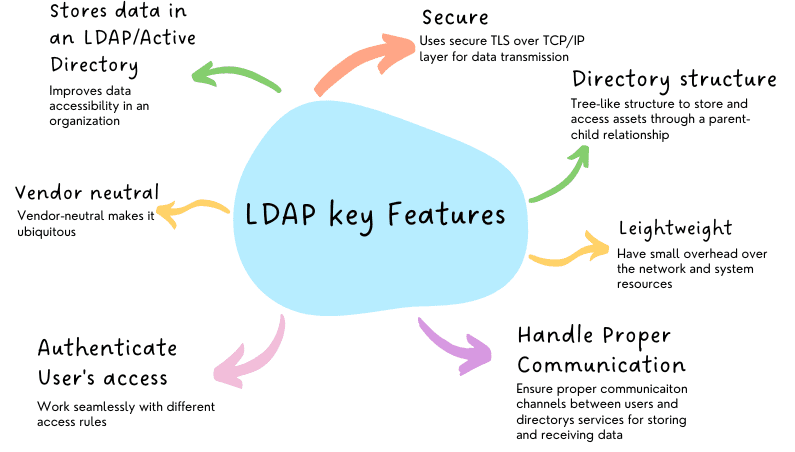

- Letvægt: LDAP er let, hvilket sikrer en lille overhead til netværket og systemressourcerne.

- Leverandør- og protokoluafhængig: LDAP er også leverandør- og protokoluafhængig. Det betyder, at det fungerer med enhver leverandør/løsning/protokol. For eksempel kan du bruge LDAP over TCP/IP eller X.25. Den seneste LDAP-version, LDAPv3, bruger dog TCP/IP.

- Katalogstruktur: LDAP bruger en bibliotek-træstruktur til at gemme og få adgang til aktiver i en biblioteksdatabase. Forældre-barn forholdet betyder hurtigere søgning og genfinding.

- Standardisering: LDAP er standardiseret af IETF (Internet Engineering Task Force). Standardiseringen sikrer, at LDAP fungerer på tværs af forskellige leverandører.

- Sikkerhed: LDAP er sikker. Det opnår sikkerhed ved at bruge sikker TLS over TCP/IP-laget. Den kan også bruge Secure Socket (SSL) til at kryptere, dekryptere og overføre oplysninger på afstand med fuldstændig integritet og fortrolighed.

- Replikering: LDAP understøtter også replikering på tværs af flere servere. Det sikrer dataredundans og giver datatilgængelighed i tilfælde af fejl. Den bruger Syncrepl – en Sync-replikeringsmotor.

LDAP-katalogstruktur

LDAP Directory har en ren, defineret struktur. Dette muliggør nem adgang til data og øger søgbarheden af LDAP-katalogindholdet.

Da LDAP følger en trælignende struktur, er den hierarkisk. Og det er derfor, det primært foretrækkes som Directory Information Tree (DIT).

De forskellige niveauer af LDAP-katalogstruktur inkluderer:

- Rodmappe

- Organisation

Som du kan se, er der en træstruktur i LDAP-biblioteket. “Root”-biblioteket er en post på øverste niveau, der inkluderer alle andre poster på biblioteksniveauet. Under den får du Land (lande), som så forgrener sig til Organisation(er). Dernæst forgrener det sig til organisatoriske enheder (OU) og til sidst enkeltpersoner og grupper.

For at forstå LDAP-biblioteksstrukturen, lad os tage et kig på et eksempel nedenfor.

- Root (Top-level entry)

|

+-- Country: "dc=com" (e.g., dc=example,dc=com)

|

+-- Organization: "dc=example" (e.g., dc=example)

|

+-- Organizational Unit (OU): "ou=Users"

| |

| +-- User: "cn=Nitish Singh"

| |

| +-- User: "cn= Oliver Green"

|

+-- Organizational Unit (OU): "ou=Groups"

|

+-- Group: "cn=Admins"

|

+-- Group: "cn=Users"

|

+-- Group: “cn=Superusers”

Rodenheden er identificeret med DC, som står for Domain Component-attribut. Så hvis “dc=com”, identificeres root-indgangen som “com”-domænet.

Under root kan du have flere organisationer eller domæner. Det er repræsenteret af “dc=organisation.” under “com”-domænet.

På samme måde kan hver organisation have en eller flere organisationsenheder (OU). Administratoren kan organisere dem logisk i underafdelinger. For eksempel kan du indstille OU til “brugere”, “grupper” eller “superbrugere”.

Endelig kan du under hver OU liste forskellige poster, herunder grupper, enheder, brugere osv. I vores eksempel inkluderer to værdier for OU-brugere “Nitish Singh” og “Oliver Green.” På samme måde har vi under OU-grupper “Administratorer”, “Brugere” og “Superbrugere”.

LDA-katalogstrukturen afhænger i høj grad af Distinguished Name(DN), da den bruges til at identificere hver post. Det er fordi det indeholder et unikt navn og bruges til at hente RDN (Relative Distinguished Name).

LDAP fælles elementer

For at forstå LDAP-dataorganisationen skal vi forstå LDAPs fælles elementer, som fører til LDAP-systemets indtastningskonstruktion.

De grundlæggende LDAP-datakomponenter omfatter:

- Egenskaber:

- Indgange:

- Datainformationstræer

Egenskaber

Attributter i LDAP er nøgleværdi-par. Disse gemmer data i LDAP-systemet. For eksempel skal attributten mail bruges til at gemme mail i LDAP-systemet.

post: [email protected]

Indgange

Indtastningerne i LDAP-systemet forbinder sig selv med at tilskrive for at give mening. Du kan tænke på poster som en samling af relaterede attributter.

For eksempel vil dataene i LDIF-formatet (LDAP Data Interchange Format) se ud som nedenfor:

dn: sn=Hogwarts, ou=wizards, dc=WizardingWorld, dc=fiction objectclass: wizard sn: Hogwarts cn: Harry Potter

Datainformationstræer

Datainformationstræer eller DIT’er repræsenterer og får adgang til data i et LDAP-system. Da de fleste data er forgrenede, giver det mening at repræsentere dem gennem træer. Det er analogt med et filsystem med en forældre-børn-forening.

LDAP-dataorganisation

Nu med den grundlæggende idé om enheder, kan vi udforske dataorganisering i LDAP-systemet.

Her bruger LDAP DIT til at organisere og strukturere dataene. Men hvordan opnår den det? Lad os diskutere det nedenfor.

At placere poster i en DIT, der er relateret til hinanden hierarkisk. Så når en ny post oprettes, føjes den til den trælignende struktur som et underordnet af en eksisterende post.

Det hele starter i toppen af hierarkitræet i DIT. Da det dækker alle underordnede poster, er det hovedsageligt mærket som en organisation såsom “dc=com eller eksempel. Dette gøres ved hjælp af domænekomponenter for at sikre nem administration. På denne måde kan administratoren indstille lokationen ved hjælp af l=location_name eller organisatoriske segmenter, såsom ou=tech, marketing osv.

Indtastningerne bruger Organization Unit (OU) objectClass. Det er fordi indgange kan bruge attributetiketten ou=. De er enkle og tilbyder en fremragende måde at kategorisere og finde information i DIT.

Dernæst kommer et andet vigtigt koncept kendt som Relative Distinguished Name. Det er det relative navn på et element afhængigt af dets DIT-hierarkiniveau. Så for at få adgang til en post skal du indtaste enhedens RDN-værdier sammen med forælderens RDN-værdi.

Dette skaber en kæde af RDN-værdier, som går fra bunden til toppen, hvilket skaber en sti til denne indgang. Og denne kæde af RDN-værdier er kendt som “Distinguished Name eller DN.”

Du skal med andre ord nævne DN’et under oprettelse af post, så LDAP ved præcist, hvor du skal placere det nye aktiv eller information. Så RDN fungerer som en relativ værdi, hvorimod DN mere er en absolut sti.

Vigtigheden af LDAP

I dette afsnit vil vi tage et kig på vigtigheden af LDAP fra to perspektiver:

- Håndtering af katalogtjeneste: LDAP-protokollen har de rigtige midler til at gemme og få adgang til LDAP-katalogdata. Vi har allerede diskuteret dem i afsnittene “Hvordan LDAP fungerer og datakomponenterne” og “Organisation”. LDAP er et middel til at administrere, gemme, få adgang til og sikre data. Det sikrer også effektiv informationssøgning. Desuden tilbyder det skalerbarhed og replikering.

- Brugergodkendelse: Udover at administrere katalogtjenester udmærker LDAP sig ved brugergodkendelse og -autorisation. Når forbindelsen er oprettet, kan brugeren få adgang til lagrede aktiver baseret på adgangsreglerne fastsat af administratoren.

LDAP vs. Active Directory

Det er almindeligt, at folk forveksler LDAP og Active Directory. LDAP og Microsofts Active Directory arbejder tæt sammen for at give organisationer et middel til at opbevare og få adgang til organisationsdata på tværs af afdelinger sikkert og sikkert.

Så LDAP er protokol, hvorimod Active Directory er et katalogserviceprodukt, der gemmer organisatoriske data i en trælignende struktur.

LDAP fungerer som en kommunikationsprotokol for at få adgang til biblioteksservere såsom Active Directory.

Konklusion

LDAP er en nøgleprotokol til at arbejde med Active Directory-tjenester. Det er en letvægtsprotokol, der ikke skaber nogen overhead på de tjenester og servere, den arbejder med. Desuden betyder dens open source, leverandørneutrale og standardiserede karakter, at den nemt kan integreres i eksisterende løsninger.

Du kan også udforske Multi-Factor Authentication (MFA).