Indholdsfortegnelse

hurtige links

Nøgle takeaways

- BitLockers krypteringsnøgler kan stjæles med en Raspberry Pi Pico, men udnyttelsen fungerer kun med eksterne TPM’er, der bruger LPC-bussen.

- Mest moderne hardware integrerer TPM, hvilket gør det sværere at udtrække BitLocker-nøgler. AMD og Intel CPU’er er sandsynligvis sikre.

- På trods af udnyttelsen er BitLockers AES-128- eller AES-256-kryptering stadig sikker, så der er ingen grund til at opgive den.

Microsofts BitLocker er et af de mest populære fulddiskkrypteringsværktøjer og er indbygget i Windows 10 og 11 Pro, hvilket giver en nem krypteringsmulighed for millioner af Windows-brugere verden over. Men BitLockers ry som et førende krypteringsværktøj kan være truet, efter at en YouTuber med succes stjal krypteringsnøgler og dekrypteret private data på kun 43 sekunder – ved hjælp af en Raspberry Pi Pico, der koster $6.

Hvordan blev BitLockers kryptering brudt?

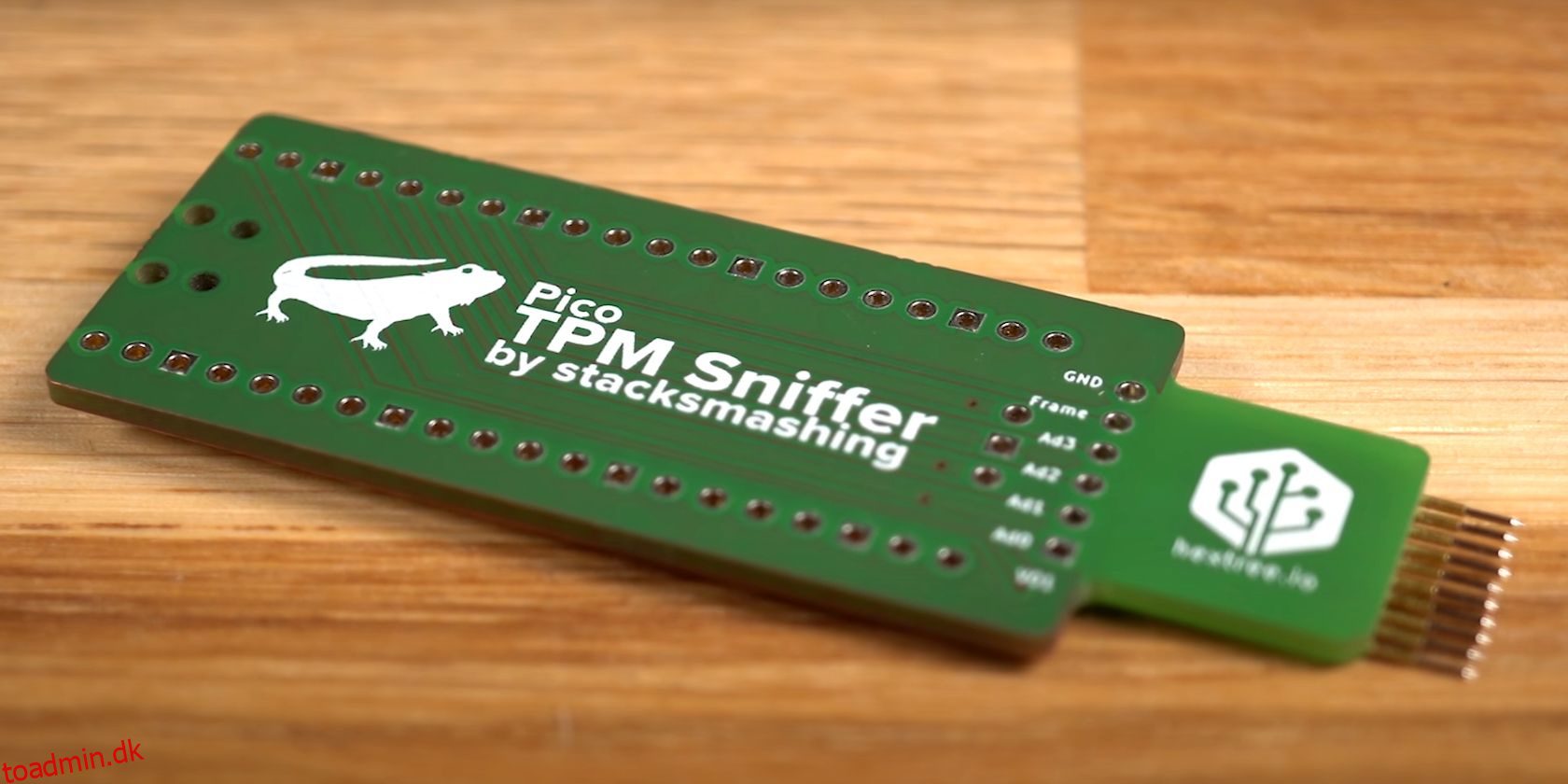

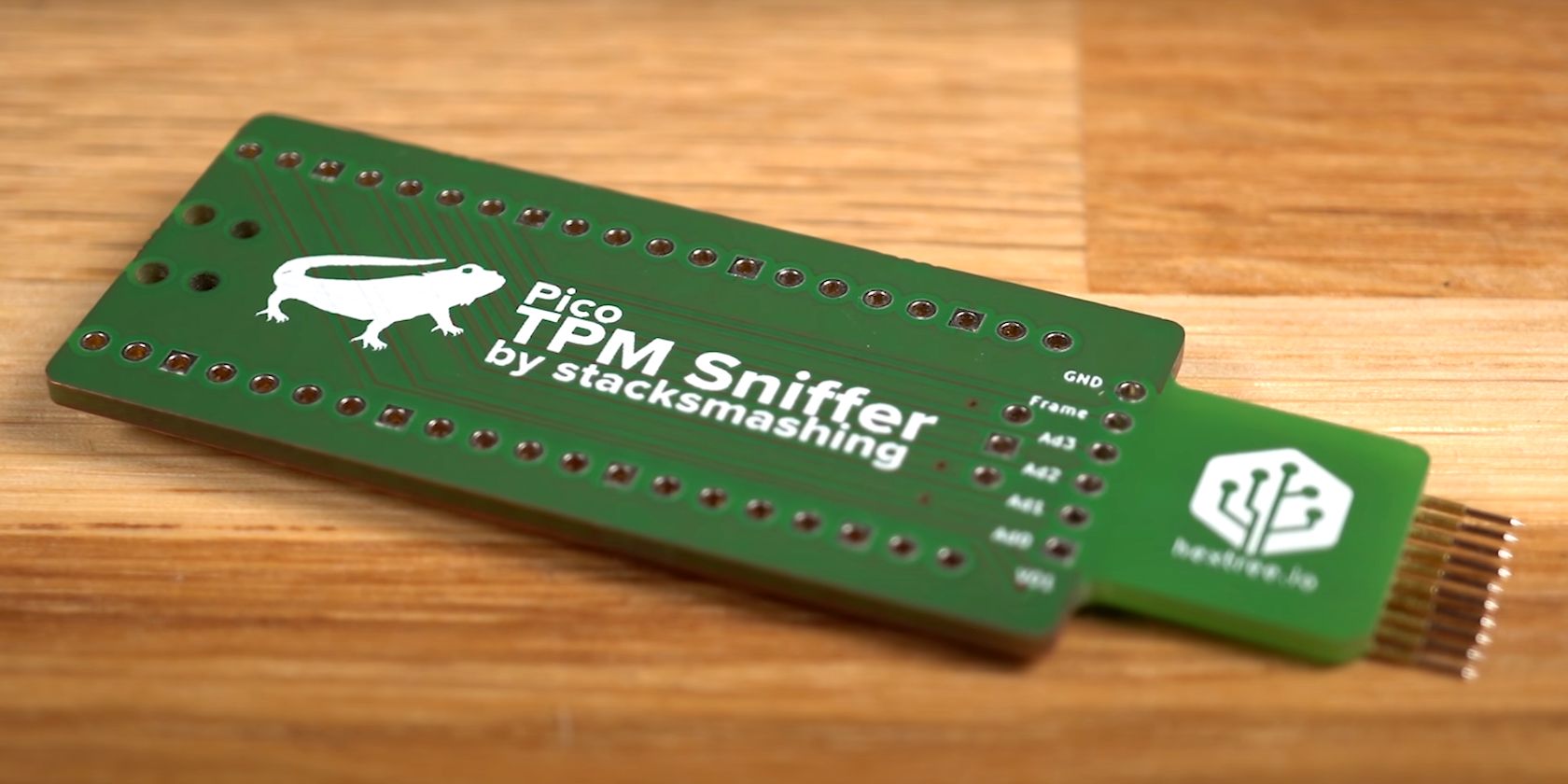

BitLockers kryptering blev brudt af YouTuber Stacksmashing, som postede en video, der beskriver, hvordan han opsnappede BitLocker-data, udtrak dekrypteringsnøgler og med succes udnyttede BitLocker-krypteringsprocessen.

Stacksmashings udnyttelse involverer det eksterne Trusted Platform Module (TPM) – den samme TPM-chip, der stopper Windows 11-opgraderinger – som findes på nogle bærbare computere og computere. Mens mange bundkort integrerer TPM-chippen, og moderne CPU’er integrerer TPM’en i deres design, bruger andre maskiner stadig en ekstern TPM.

Nu, her er problemet og udnyttelsen opdaget af Stacksmashing. Eksterne TPM’er kommunikerer med CPU’en ved hjælp af det, der er kendt som en LPC-bus (Low Pin Count), som er en måde, hvorpå enheder med lav båndbredde kan opretholde kommunikationen med anden hardware uden at skabe en ydeevneoverhead.

Stacksmashing fandt dog ud af, at selvom dataene på TPM’en er sikre, er kommunikationskanalerne (LPC-bussen) mellem TPM’en og CPU’en fuldstændig ukrypteret under opstartsprocessen. Med de rigtige værktøjer kan en angriber opsnappe data sendt mellem TPM’en og CPU’en, der indeholder usikre krypteringsnøgler.

Værktøjer som Raspberry Pi Pico, den minuts $6 singleboard-computer, der har en masse anvendelser. I dette tilfælde tilsluttede Stacksmashing en Raspberry Pi Pico til ubrugte stik på en testbærbar computer og formåede at læse de binære data, da maskinen startede. De resulterende data indeholdt Volume Master Key gemt på TPM, som han derefter kunne bruge til at dekryptere andre data.

Er det tid til at droppe BitLocker?

Interessant nok, Microsoft var allerede klar over det af potentialet for dette angreb. Dette er dog første gang, et praktisk angreb dukker op i det store hele, hvilket illustrerer, hvor hurtigt BitLocker-krypteringsnøgler kan stjæles.

Det rejser det afgørende spørgsmål, om du bør overveje at skifte til et BitLocker-alternativ, som den gratis og open source VeraCrypt. Den gode nyhed er, at du ikke behøver at hoppe på skib af et par grunde.

For det første virker udnyttelsen kun med eksterne TPM’er, der anmoder om data fra modulet ved hjælp af LPC-bussen. Mest moderne hardware integrerer TPM. Mens en bundkortbaseret TPM teoretisk set kunne udnyttes, ville det kræve mere tid, indsats og en lang periode med målenheden. Udpakning af BitLocker Volume Master Key-data fra en TPM bliver endnu sværere, hvis modulet er integreret i CPU’en.

AMD CPU’er har integreret TPM 2.0 siden 2016 (med lanceringen af AM4, kendt som fTPM), mens Intel CPU’er integrerede TPM 2.0 med lanceringen af dens 8. generation Coffee Lake CPU’er i 2017 (kendt som PTT). Det er tilstrækkeligt at sige, at hvis du bruger en maskine med en AMD- eller Intel CPU-producent efter disse datoer, er du højst sandsynligt sikker.

Det er også værd at bemærke, at på trods af denne udnyttelse forbliver BitLocker sikker, og den faktiske kryptering, der understøtter den, AES-128 eller AES-256, er stadig sikker.