Hvis du er systemadministrator, har du hørt om de risici, der er forbundet med mange konti med privilegeret adgang til kritiske it-aktiver. Læs om de bedste løsninger til at holde dem under kontrol.

Situationen med privilegeret adgang kan hurtigt komme ud af kontrol, når antallet af brugere vokser, sammen med antallet af applikationer, enheder og endda infrastrukturtyper.

Du skal anvende en privilegeret adgangsstyringsløsning for at undgå en sådan problematisk situation. Lad os starte med at besvare det mest oplagte spørgsmål:

Indholdsfortegnelse

Hvad er Privileged Access Management?

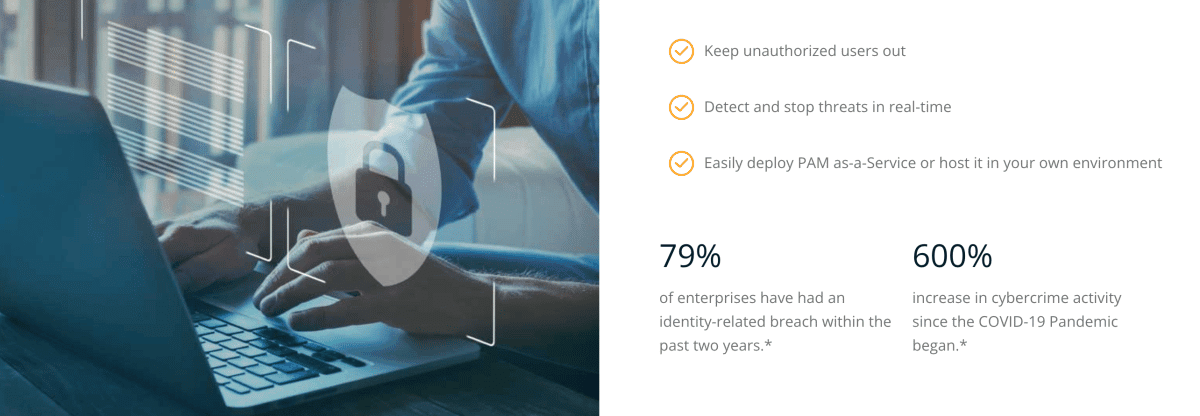

Privileged Access Management (PAM) er et sæt cybersikkerhedsstrategier og -teknologier til at udøve kontrol over forhøjet (“privilegeret”) adgang og tilladelser for brugere, konti, processer og systemer i et it-miljø.

Ved at definere det passende niveau af privilegerede adgangskontroller hjælper PAM organisationer med at reducere deres angrebsoverflader og forhindre (eller i det mindste afbøde) skader fra eksterne angreb, såvel som interne forsøg på sabotage eller uagtsomhed.

Selvom privilegiestyring omfatter mange strategier, er et centralt mål anvendelsen af mindste privilegier, defineret som begrænsning af adgangsrettigheder og tilladelser til det absolutte minimum, der er nødvendigt for, at brugere, konti, applikationer og enheder kan udføre deres rutinemæssige autoriserede aktiviteter.

Mange analytikere og teknologer betragter PAM som et af de mest kritiske sikkerhedsinitiativer til at reducere cyberrisiko og opnå et højt afkast af sikkerhedsinvesteringer.

Hvordan fungerer Privileged Access Management (PAM)?

Privilegeret adgangsstyring fungerer efter princippet om mindste privilegium, så selv de mest privilegerede brugere kun kan få adgang til det, de har brug for. Værktøjer til styring af privilegerede adgange er normalt dele af bredere PAM-løsninger designet til at løse forskellige udfordringer relateret til overvågning, sikring og styring af privilegerede konti.

En løsning designet til privilegeret adgangsstyring skal give mulighed for at overvåge og logge al privilegeret adgangsaktivitet og derefter rapportere det til en administrator. Administratoren kan holde styr på privilegeret adgang og registrere, i hvilke situationer den kan blive misbrugt.

Løsningen skal gøre det let for sysadmins at identificere uregelmæssigheder og potentielle trusler for at gribe ind med det samme og begrænse skaden. De væsentlige funktioner i en privilegeret adgangsstyringsløsning bør omfatte:

- Identificer, administrer og overvåg privilegerede konti på alle systemer og applikationer i et netværk.

- Kontroller adgangen til privilegerede konti, herunder adgang, der kan deles eller er tilgængelig i nødstilfælde.

- Opret randomiserede og sikre legitimationsoplysninger til privilegerede konti, herunder adgangskoder, brugernavne og nøgler.

- Giv multifaktorgodkendelse.

- Begræns og kontroller privilegerede kommandoer, opgaver og aktiviteter.

- Administrer deling af legitimationsoplysninger mellem tjenester for at begrænse eksponeringen.

PAM vs. IAM

Privileged Access Management (PAM) og Identity Access Management (IAM) er almindelige måder at opretholde høje sikkerhedsniveauer og give brugere adgang til it-aktiver uanset placering og enhed.

Det er vigtigt for forretnings- og it-medarbejdere at forstå forskellen mellem de to tilgange og deres rolle i at bruge dem til at sikre adgang til private og følsomme oplysninger.

IAM er en mere generel betegnelse. Det bruges primært til at identificere og autorisere brugere i hele organisationen. På den anden side er PAM en delmængde af IAM, der fokuserer på privilegerede brugere, dvs. dem, der har brug for tilladelse til at få adgang til de mest følsomme data.

IAM refererer til at identificere, autentificere og godkende brugerprofiler, der anvender unikke digitale identiteter. IAM-løsninger giver virksomheder en kombination af funktioner, der er kompatible med en nul-tillid tilgang til cybersikkerhed, som kræver, at brugere bekræfter deres identitet, når de anmoder om adgang til en server, applikation, tjeneste eller andet it-aktiv.

Følgende oversigt over de førende tilgængelige PAM-løsninger, både som cloud-baserede og lokalt installerede on-prem-systemer.

StærkDM

StærkDM leverer en infrastrukturadgangsplatform, der eliminerer endpoint-løsninger og dækker alle protokoller. Det er en proxy, der kombinerer godkendelses-, autorisations-, netværks- og observerbarhedsmetoder på en enkelt platform.

I stedet for at komplicere adgangen fremskynder StrongDMs tilladelsestildelingsmekanismer adgangen ved øjeblikkeligt at tildele og tilbagekalde granuleret, mindst privilegeret adgang ved hjælp af rollebaseret adgangskontrol (RBAC), attributbaseret adgangskontrol (ABAC) eller slutpunktsgodkendelser for alle ressourcer.

Medarbejder-onboarding og off-boarding udføres med et enkelt klik, hvilket tillader midlertidig godkendelse af forhøjede privilegier til følsomme operationer med Slack, Microsoft Teams og PagerDuty.

StrongDM giver dig mulighed for at forbinde hver slutbruger eller tjeneste til de nøjagtige ressourcer, de har brug for, uanset deres placering. Derudover erstatter det VPN-adgang og bastion-værter med nul-tillid-netværk.

StrongDM har adskillige automatiseringsmuligheder, herunder integration af adgangsarbejdsgange i din eksisterende implementeringspipeline, streaming af logfiler til din SIEM og indsamling af beviser til forskellige certificeringsaudits, herunder SOC 2, SOX, ISO 27001 og HIPAA.

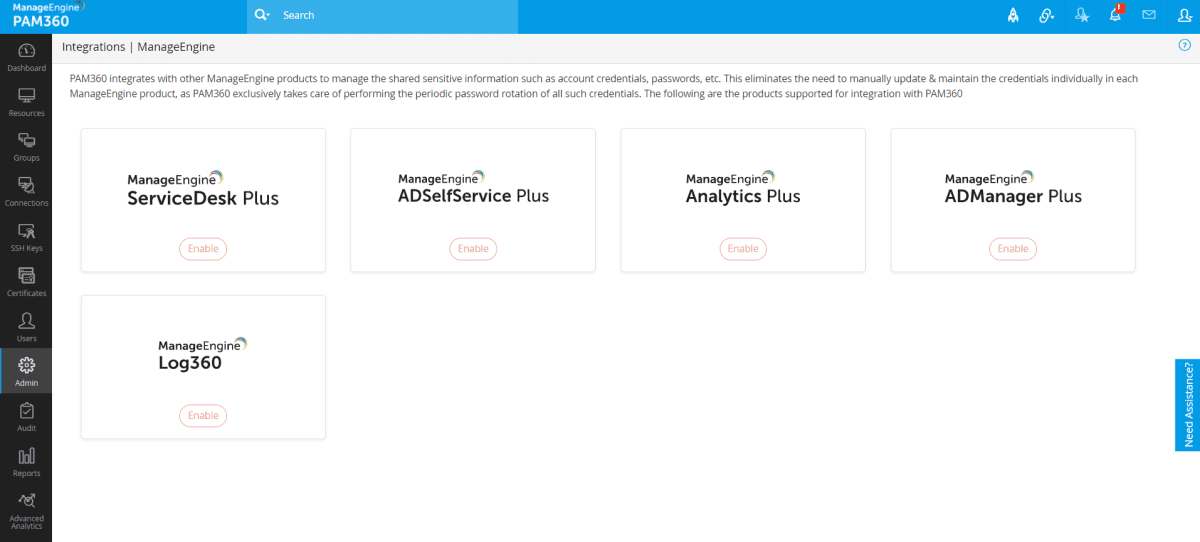

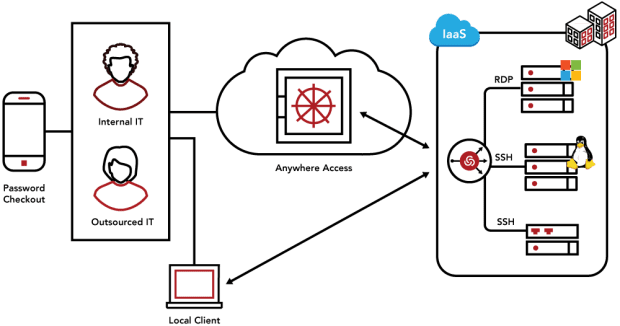

ManageEngine PAM360

PAM360 er en omfattende løsning til virksomheder, der ønsker at inkorporere PAM i deres sikkerhedsdrift. Med PAM360s kontekstuelle integrationsfunktioner kan du skabe en central konsol, hvor forskellige dele af dit it-administrationssystem er forbundet med hinanden for en mere dybtgående sammenhæng mellem privilegeret adgangsdata og overordnede netværksdata, hvilket letter meningsfulde slutninger og hurtigere udbedring.

PAM360 sikrer, at ingen privilegeret adgangssti til dine missionskritiske aktiver bliver uadministreret, ukendt eller uovervåget. For at gøre dette muligt giver det en legitimationsboks, hvor du kan gemme privilegerede konti. Denne boks tilbyder centraliseret administration, rollebaserede adgangstilladelser og AES-256-kryptering.

Med just-in-time kontroller til domænekonti giver PAM360 kun forhøjede privilegier, når brugerne har brug for dem. Efter en vis periode tilbagekaldes tilladelser automatisk, og adgangskoder nulstilles.

Ud over at administrere privilegeret adgang gør PAM360 det nemt for privilegerede brugere at oprette forbindelse til fjernværter med et enkelt klik uden browser plug-ins eller slutpunktsagenter. Denne funktionalitet giver en tunnel af forbindelser gennem krypterede, adgangskodeløse gateways, der giver maksimal beskyttelse.

Teleportere

Teleportere strategi er at konsolidere alle aspekter af infrastrukturadgang på en enkelt platform for softwareingeniører og de applikationer, de udvikler. Denne forenede platform har til formål at reducere angrebsoverfladen og driftsomkostninger, samtidig med at produktiviteten forbedres og overholdelse af standarder sikres.

Teleports Access Plane er en open source-løsning, der erstatter delte legitimationsoplysninger, VPN’er og ældre teknologier til privilegeret adgangsstyring. Det var specifikt designet til at give den nødvendige adgang til infrastrukturen uden at hindre arbejdet eller reducere produktiviteten af IT-medarbejdere.

Sikkerhedsprofessionelle og ingeniører kan få adgang til Linux- og Windows-servere, Kubernetes-klynger, databaser og DevOps-applikationer såsom CI/CD, versionskontrol og overvågningsdashboards gennem et enkelt værktøj.

Teleport Server Access bruger blandt andet åbne standarder som X.509-certifikater, SAML, HTTPS og OpenID Connect. Dens skabere fokuserede på enkel installation og brug, da disse er grundpillerne i en god brugeroplevelse og en solid sikkerhedsstrategi. Derfor består den kun af to binære filer: en klient, der tillader brugere at logge ind for at få kortlivede certifikater, og Teleport-agenten, der er installeret på enhver Kubernetes-server eller -klynge med en enkelt kommando.

Okta

Okta er en virksomhed dedikeret til autentificering, adressebog og single sign-on-løsninger. Det leverer også PAM-løsninger gennem partnere, som integreres med dets produkter for at give centraliseret identitet, tilpassede og adaptive adgangspolitikker, hændelsesrapportering i realtid og reducerede angrebsflader.

Gennem Oktas integrerede løsninger kan virksomheder automatisk oprette/aflevere privilegerede brugere og administrative konti, mens de giver direkte adgang til kritiske aktiver. It-administratorer kan opdage unormal aktivitet gennem integration med sikkerhedsanalyseløsninger, advare og gribe ind for at forhindre risici.

Grænse

HashiCorp tilbyder sine Grænse løsning til at levere identitetsbaseret adgangsstyring til dynamiske infrastrukturer. Det giver også enkel og sikker sessionsstyring og fjernadgang til ethvert pålideligt identitetsbaseret system.

Ved at integrere HashiCorps Vault-løsning er det muligt at sikre, gemme og strukturelt kontrollere adgangen til tokens, adgangskoder, certifikater og krypteringsnøgler for at beskytte hemmeligheder og andre følsomme data via en brugergrænseflade, en CLI-session eller en HTTP API.

Med Boundary er det muligt at få adgang til kritiske værter og systemer gennem flere leverandører separat uden behov for at administrere individuelle legitimationsoplysninger for hvert system. Det kan integreres med identitetsudbydere, hvilket eliminerer behovet for at eksponere infrastrukturen for offentligheden.

Boundary er en platform-agnostisk open source-løsning. Da det er en del af HashiCorp-porteføljen, giver det naturligvis muligheden for let at integrere i sikkerhedsarbejdsgange, hvilket gør det nemt at implementere på tværs af de fleste offentlige cloud-platforme. Den nødvendige kode er allerede på GitHub og klar til at blive brugt.

Delinea

Delinea’s privilegerede adgangsstyringsløsninger har til formål at forenkle installationen og brugen af værktøjet så meget som muligt. Virksomheden gør sine løsninger intuitive, hvilket letter definitionen af adgangsgrænser. Uanset om det er i skyen eller lokale miljøer, er Delineas PAM-løsninger enkle at implementere, konfigurere og administrere uden at pålægge funktionaliteten at ofre.

Delinea tilbyder en cloud-baseret løsning, der tillader implementering på hundredtusindvis af maskiner. Denne løsning består af en Privilege Manager til arbejdsstationer og Cloud Suite til servere.

Privilege Manager giver den mulighed for at opdage maskiner, konti og applikationer med administratorrettigheder, uanset om det er på arbejdsstationer eller servere hostet i skyen. Det fungerer endda på maskiner, der tilhører forskellige domæner. Ved at definere regler kan den automatisk anvende politikker til at administrere privilegier, permanent definere lokalt gruppemedlemskab og automatisk rotere ikke-menneskelige privilegerede legitimationsoplysninger.

En policy-guide giver dig mulighed for at hæve, afvise og begrænse applikationer med blot et par klik. Endelig giver Delineas rapporteringsværktøj indsigtsfuld information om applikationer, der er blokeret af malware, og den mindst privilegerede overholdelse. Det tilbyder også Privileged Behavior Analytics-integration med Privilege Manager Cloud.

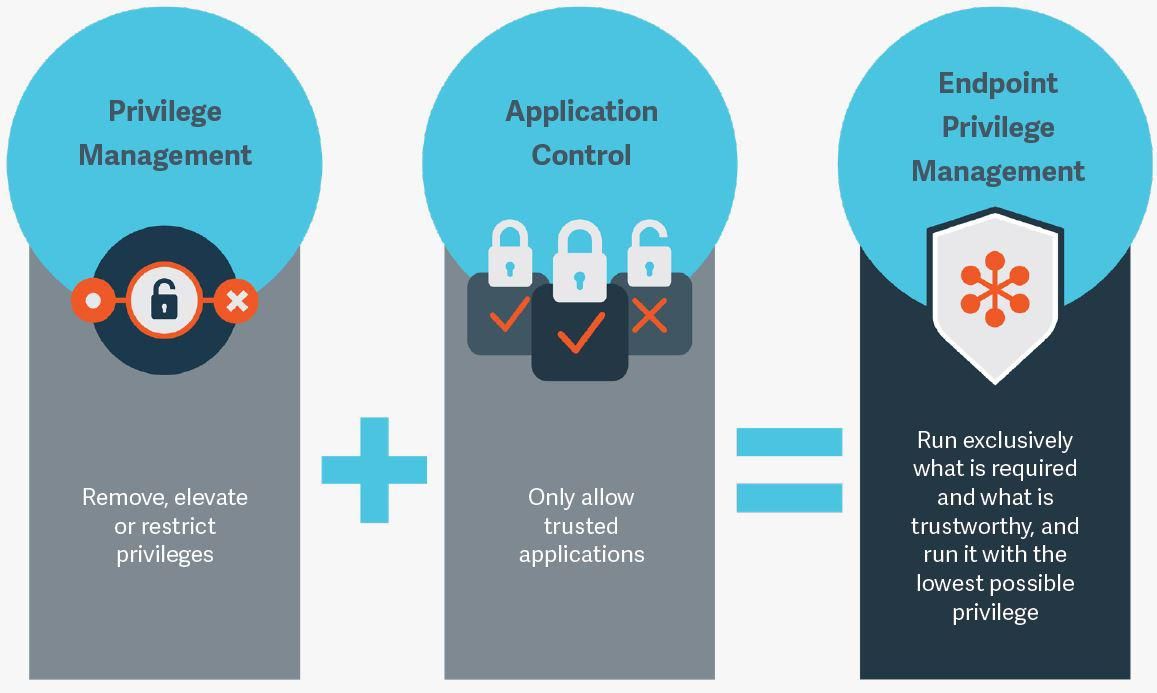

BeyondTrust

BeyondTrust Privilege Management gør det nemt at ophøje privilegier til kendte og betroede applikationer, der kræver dem ved at kontrollere applikationsbrug og logge og rapportere privilegerede aktiviteter. Det gør den ved at bruge sikkerhedsværktøjer, der allerede er på plads i din infrastruktur.

Med Privilege Manager kan du give brugerne de nøjagtige privilegier, de har brug for for at udføre deres opgaver uden risiko for overprivilegering. Du kan også definere politikker og privilegiefordelinger, justere og bestemme det tilgængelige adgangsniveau i hele organisationen. På denne måde undgår du malware-angreb på grund af overskydende privilegier.

Du kan bruge finkornede politikker til at øge applikationsprivilegier for standard Windows- eller Mac-brugere, hvilket giver tilstrækkelig adgang til at fuldføre hver opgave. BeyondTrust Privilege Manager integreres med betroede helpdesk-applikationer, sårbarhedshåndteringsscannere og SIEM-værktøjer gennem stik indbygget i værktøjet.

BeyondTrusts slutpunktssikkerhedsanalyse giver dig mulighed for at korrelere brugeradfærd med sikkerhedsintelligens. Det giver dig også adgang til et komplet revisionsspor over al brugeraktivitet, så du kan fremskynde retsmedicinske analyser og forenkle virksomhedens overholdelse.

Én identitet

Én identitet‘s PAM-løsninger (Privileged Access Management) mindsker sikkerhedsrisici og muliggør virksomhedsoverholdelse. Produktet tilbydes i SaaS eller on-premises-tilstand. Begge varianter giver dig mulighed for at sikre, kontrollere, overvåge, analysere og styre privilegeret adgang på tværs af flere miljøer og platforme.

Derudover giver det fleksibiliteten til kun at give brugere og applikationer fulde rettigheder, når det er nødvendigt, ved at anvende en driftsmodel med nul tillid og mindst privilegium i alle andre situationer.

CyberArk

Med CyberArk Privileged Access Manager, du kan automatisk opdage og inkorporere privilegerede legitimationsoplysninger og hemmeligheder, der bruges af menneskelige eller ikke-menneskelige enheder. Gennem centraliseret politikstyring giver CyberArks løsning systemadministratorer mulighed for at definere politikker for adgangskoderotation, adgangskodekompleksitet, tildeling af vault pr. bruger og mere.

Løsningen kan implementeres som en tjeneste (SaaS-tilstand), eller du kan installere den på dine servere (selv-hostet).

Centrificere

Det Centrificere Privilege Threat Analytics-tjenesten registrerer misbrug af privilegeret adgang ved at tilføje et lag af sikkerhed til din cloud og lokale infrastrukturer. Det gør den ved at anvende avanceret adfærdsanalyse og adaptiv multi-faktor autentificering. Med Centrifys værktøjer er det muligt at få næsten real-time advarsler om unormal adfærd hos alle brugere i et netværk.

Centrify Vault Suite giver dig mulighed for at tildele privilegeret adgang til delte konti og legitimationsoplysninger, holde adgangskoder og applikationshemmeligheder under kontrol og sikre fjernsessioner. Til gengæld kan din organisation med Centrify Cloud Suite, uanset størrelse, globalt styre privilegeret adgang gennem centralt administrerede politikker, der dynamisk håndhæves på serveren.

Konklusion

Misbrug af privilegier er en af de største cybersikkerhedstrusler i dag, hvilket ofte resulterer i dyre tab og endda forkrøblede virksomheder. Det er også en af de mest populære angrebsvektorer blandt cyberkriminelle, fordi det, når det udføres med succes, giver fri adgang til en virksomheds indre, ofte uden at slå alarm, før skaden er sket. Det er et must at bruge en passende løsning til administration af rettighedsadgang, når risikoen for misbrug af kontoprivilegier bliver svære at kontrollere.