Hændelsesreaktionsværktøjerne er afgørende for at gøre det muligt for organisationer hurtigt at identificere og adressere cyberangreb, udnyttelser, malware og andre interne og eksterne sikkerhedstrusler.

Normalt arbejder disse værktøjer sammen med traditionelle sikkerhedsløsninger, såsom antivirus og firewalls, for at analysere, advare og nogle gange hjælpe med at stoppe angrebene. For at gøre dette indsamler værktøjerne information fra systemlogfiler, endepunkter, godkendelses- eller identitetssystemer og andre områder, hvor de vurderer systemerne for mistænkelige aktiviteter og andre uregelmæssigheder, der indikerer sikkerhedskompromittering eller brud.

Værktøjerne hjælper med automatisk og hurtigt at overvåge, identificere og løse en lang række sikkerhedsproblemer og dermed strømline processerne og eliminere behovet for at udføre de fleste gentagne opgaver manuelt. De fleste af de moderne værktøjer kan give flere muligheder, herunder automatisk detektering og blokering af trusler og samtidig advare de relevante sikkerhedsteam om at undersøge problemet nærmere.

Sikkerhedsteams kan bruge værktøjerne på forskellige områder afhængigt af organisationens behov. Dette kunne være at overvåge infrastrukturen, endpoints, netværk, aktiver, brugere og andre komponenter.

At vælge det bedste værktøj er en udfordring for mange organisationer. For at hjælpe dig med at finde den rigtige løsning er der nedenfor en liste over hændelsesresponsværktøjer til at identificere, forhindre og reagere på forskellige sikkerhedstrusler og angreb rettet mod dine IKT-systemer.

Indholdsfortegnelse

Administrer Engine

Det ManageEngine EventLog Analyzer er et SIEM-værktøj, der fokuserer på at analysere de forskellige logfiler og udtrække forskellige ydeevne- og sikkerhedsoplysninger fra dem. Værktøjet, som ideelt set er en log-server, har analytiske funktioner, der kan identificere og rapportere usædvanlige tendenser i loggene, såsom dem, der skyldes uautoriseret adgang til organisationens it-systemer og aktiver.

Målområder omfatter nøgletjenester og applikationer såsom webservere, DHCP-servere, databaser, printkøer, e-mail-tjenester osv. ManageEngine-analysatoren, som fungerer på både Windows- og Linux-systemer, er også nyttig til at bekræfte overholdelse af databeskyttelsesstandarder såsom PCI, HIPPA, DSS, ISO 27001 og mere.

IBM QRadar

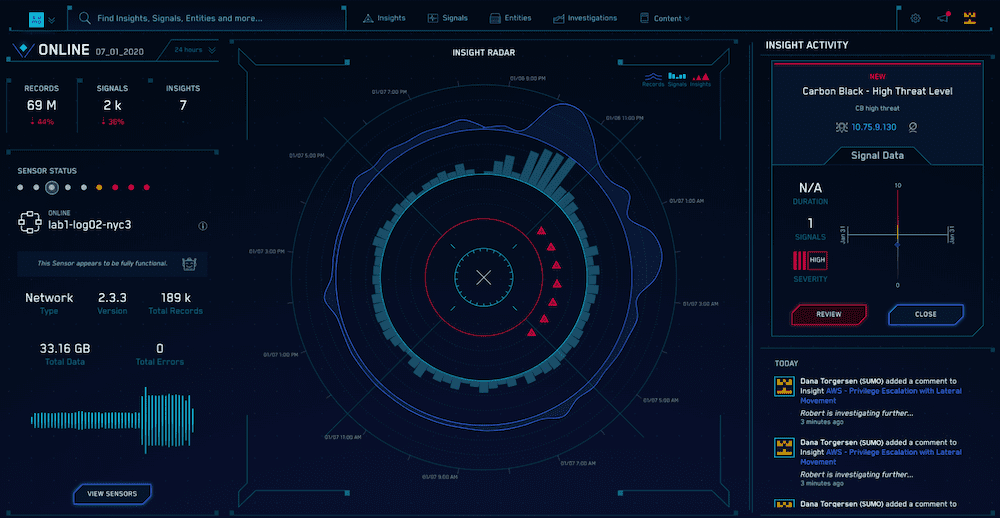

IBM QRadar SIEM er et fantastisk detektionsværktøj, der gør det muligt for sikkerhedsteams at forstå truslerne og prioritere svarene. Qradar’en tager aktiv-, bruger-, netværks-, cloud- og slutpunktdata og korrelerer dem derefter med trusselsintelligens og sårbarhedsinformation. Herefter anvender den avanceret analyse til at opdage og spore trusler, når de trænger ind og udbreder sig gennem systemerne.

Løsningen skaber intelligent indsigt i de opdagede sikkerhedsproblemer. Dette viser hovedårsagen til sikkerhedsproblemerne sammen med omfanget, hvilket giver sikkerhedsteamene mulighed for at reagere, eliminere truslerne og stoppe spredningen og påvirkningen hurtigt. Generelt er IBM QRadar en komplet analyseløsning med en mangfoldighed af funktioner, herunder en risikomodelleringsmulighed, der giver sikkerhedsteams mulighed for at simulere potentielle angreb.

IBM QRadar er velegnet til mellemstore og store virksomheder og kan implementeres som software, hardware eller virtuel enhed i et on-premise-, cloud- eller SaaS-miljø.

Andre funktioner omfatter

- Fremragende filtrering for at producere de ønskede resultater

- Avanceret trusselsjagtevne

- Netflow analyse

- Evne til hurtigt at analysere massedata

- Genskab de udrensede eller tabte forseelser

- opdage skjulte tråde

- Brugeradfærdsanalyse.

SolarWinds

SolarWinds har omfattende logstyring og rapporteringsevner, hændelsesvar i realtid. Det kan analysere og identificere udnyttelser og trusler i områder som Windows-hændelseslogfilerne og giver dermed holdene mulighed for at overvåge og adressere systemerne mod trusler.

Security Event Manager har brugervenlige visualiseringsværktøjer, der giver brugerne mulighed for nemt at identificere mistænkelige aktiviteter eller anomalier. Det har også et detaljeret og let at bruge dashboardet udover stor støtte fra udviklerne.

Analyserer hændelser og logfiler til lokal netværkstrusseldetektion, SolarWinds har også en automatisk trusselsreaktion ud over overvågnings-USB-drevene. Dens log- og hændelsesmanager har avanceret logfiltrering og videresendelse og muligheder for administration af hændelseskonsol og node.

Vigtige funktioner omfatter

- Overlegen retsmedicinsk analyse

- Hurtig opdagelse af mistænkelig aktivitet og trusler

- Kontinuerlig sikkerhedsovervågning

- Bestemmelse af tidspunktet for en begivenhed

- Understøtter overholdelse af DSS, HIPAA, SOX, PCI, STIG, DISA og andre regler.

SolarWinds-løsningen er velegnet til små til store virksomheder. Det har både on-premise og cloud-implementeringsmuligheder og kører på Windows og Linux.

Sumo Logik

Sumo Logik er en fleksibel cloud-baseret intelligent sikkerhedsanalyseplatform, der fungerer alene eller sammen med andre SIEM-løsninger på multi-cloud såvel som hybridmiljøer.

Platformen bruger maskinlæring til forbedret trusselsdetektion og -undersøgelser og kan detektere og reagere på en lang række sikkerhedsproblemer i realtid. Baseret på en samlet datamodel giver Sumo Logic sikkerhedsteams mulighed for at konsolidere sikkerhedsanalyse, logstyring og compliance og andre løsninger i én. Løsningen forbedrer incidensresponsprocesserne ud over at automatisere forskellige sikkerhedsopgaver. Det er også nemt at implementere, bruge og skalere uden dyre hardware- og softwareopgraderinger.

Realtidsdetektering giver overblik over organisationens sikkerhed og compliance og kan hurtigt identificere og isolere trusler. Sumo logic hjælper med at håndhæve sikkerhedskonfigurationerne og fortsætte med at overvåge infrastrukturen, brugerne, applikationerne og dataene på de gamle og moderne it-systemer.

- Giver teams mulighed for nemt og administrere sikkerhedsadvarsler og begivenheder

- Gør det nemt og billigere at overholde HIPAA, PCI, DSS, SOC 2.0 og andre regler.

- Identificer sikkerhedskonfigurationer og afvigelser

- Opdag mistænkelig adfærd fra ondsindede brugere

- Avancerede adgangsstyringsværktøjer, der hjælper med at isolere risikable aktiver og brugere

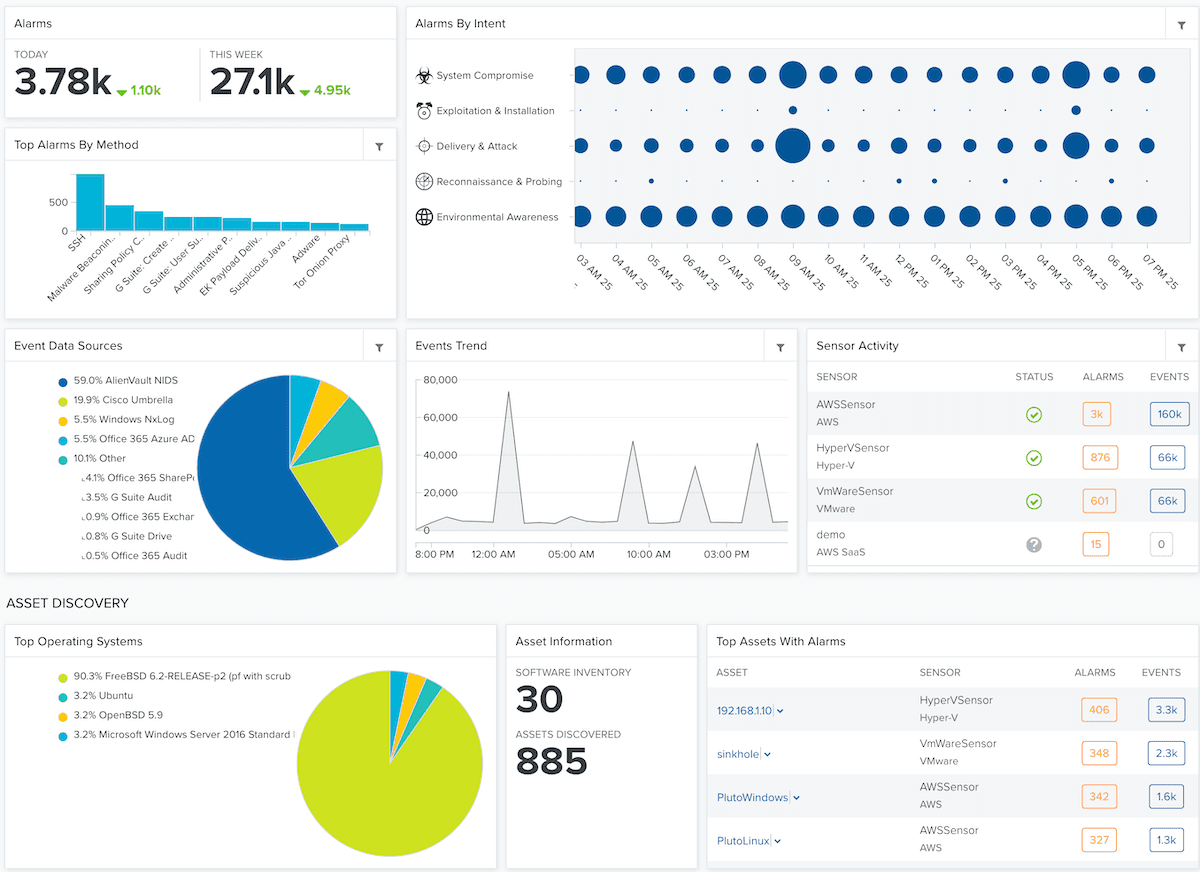

AlientVault

AlienVault USM er et omfattende værktøj, der kombinerer trusselsdetektion, hændelsesrespons samt compliance-styring for at levere omfattende sikkerhedsovervågning og afhjælpning til lokale og cloud-miljøer. Værktøjet har flere sikkerhedsfunktioner, der også inkluderer indtrængendetektering, sårbarhedsvurdering, aktivopdagelse og opgørelse, logstyring, hændelseskorrelation, e-mail-alarmer, overensstemmelsestjek osv.

[Update: AlienVault has been acquired by AT&T]

Dette er et samlet USM-værktøj til lav pris, let at implementere og bruge, der er afhængigt af letvægtssensorer og slutpunktsagenter og også kan registrere trusler i realtid. AlienVault USM er også tilgængelig i fleksible planer for at imødekomme enhver størrelse af organisationer. Fordele inkluderer

- Brug en enkelt webportal til at overvåge on-premise og on-cloud it-infrastrukturen

- Hjælper organisationen med at overholde PCI-DSS krav

- E-mail-advarsel ved opdagelse af sikkerhedsproblemer

- Analyser en bred vifte af logfiler fra forskellige teknologier og producenter, mens du genererer brugbar information

- Et brugervenligt dashboard, der viser aktiviteter og tendenser på tværs af alle relevante lokationer.

LogRhythm

LogRhythm, som er tilgængelig som en cloud-tjeneste eller en on-premise enhed, har en bred vifte af overlegne funktioner, der spænder fra log-korrelation til kunstig intelligens og adfærdsanalyse. Platformen tilbyder en sikkerhedsintelligensplatform, der bruger kunstig intelligens til at analysere logfiler og trafik i Windows og Linux-systemer.

Det har fleksibel datalagring og er en god løsning til fragmenterede arbejdsgange ud over at give segmenteret trusselsdetektion, selv i systemer, hvor der ikke er strukturerede data, ingen centraliseret synlighed eller automatisering. Velegnet til små og mellemstore organisationer, det giver dig mulighed for at søge gennem vinduerne eller andre logfiler og nemt indsnævre netværksaktiviteter.

Den er kompatibel med en lang række logfiler og enheder ud over at den nemt kan integreres med Varonis for at forbedre trussels- og hændelsesreaktionskapaciteter.

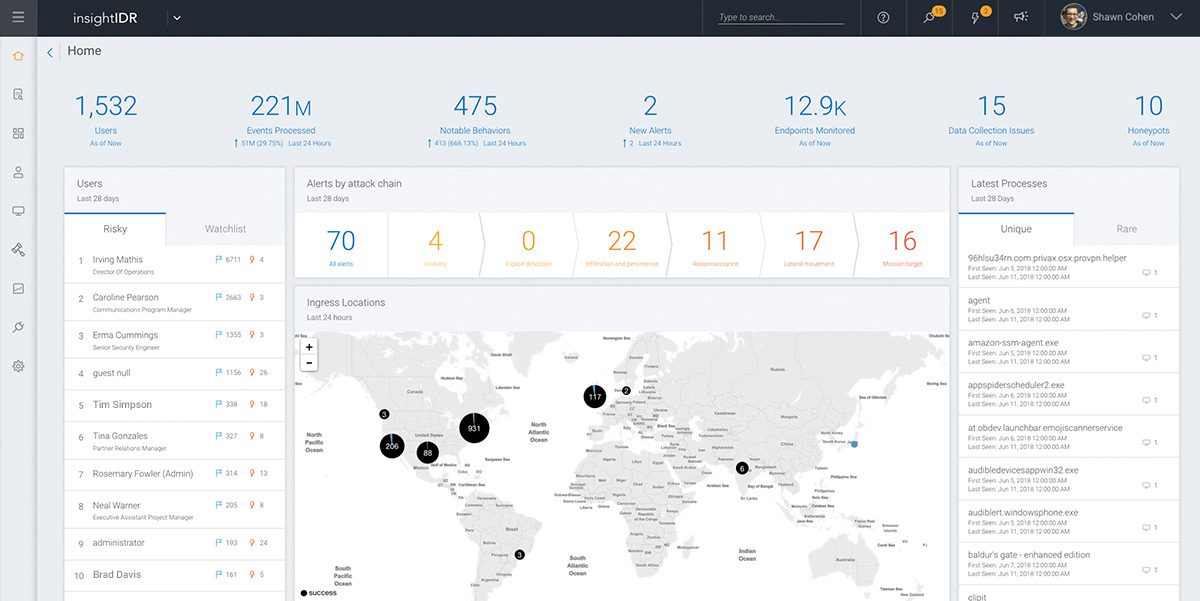

Rapid7 InsightIDR

Rapid7 InsightIDR er en kraftfuld sikkerhedsløsning til hændelsesdetektion og -respons, slutpunktssynlighed, overvågningsgodkendelse blandt mange andre muligheder.

Det skybaserede SIEM-værktøj har en søge-, dataindsamlings- og analysefunktioner og kan registrere en lang række trusler, herunder stjålne legitimationsoplysninger, phishing og malware. Dette giver den mulighed for hurtigt at opdage og advare om mistænkelige aktiviteter, uautoriseret adgang fra både interne og eksterne brugere.

InsightIDR anvender avanceret bedrageriteknologi, angriber- og brugeradfærdsanalyse, filintegritetsovervågning, central logstyring og andre opdagelsesfunktioner. Dette gør det til et velegnet værktøj til at scanne de forskellige endepunkter og give realtidsdetektion af sikkerhedstrusler i små, mellemstore og store organisationer. Logsøgning, slutpunkt og brugeradfærdsdata giver indsigt, der hjælper teams med at træffe hurtige og smarte sikkerhedsbeslutninger.

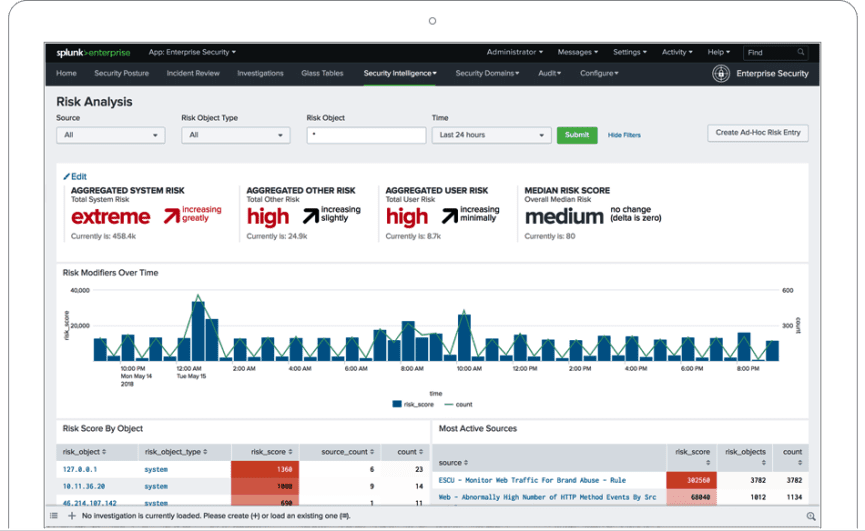

Splunk

Splunk er et kraftfuldt værktøj, der bruger AI og maskinlæringsteknologier til at give handlingsvenlig, effektiv og forudsigelig indsigt. Den har forbedrede sikkerhedsfunktioner sammen med dens tilpassede aktivundersøgelse, statistisk analyse, dashboards, undersøgelser, klassificering og hændelsesgennemgang.

Splunk er velegnet til alle typer organisationer til både on-premise- og SaaS-implementeringer. På grund af dets skalerbarhed fungerer værktøjet for næsten enhver type virksomhed og industri, herunder finansielle tjenester, sundhedspleje, offentlig sektor osv.

Andre nøglefunktioner er

- Hurtig registrering af trusler

- Etablering af risikoscore

- Administration af advarsler

- Rækkefølge af begivenheder

- Et hurtigt og effektivt svar

- Arbejder med data fra enhver maskine, enten fra on-premise eller cloud.

Varonis

Varonis giver nyttige analyser og advarsler om infrastrukturen, brugerne og dataadgang og -brug. Værktøjet giver handlingsrettede rapporter og advarsler og har fleksibel tilpasning til endda at reagere på nogle mistænkelige aktiviteter. Det giver omfattende dashboards, der giver sikkerhedsteams en ekstra synlighed i deres systemer og data.

Varonis kan også få indsigt i e-mailsystemerne, ustrukturerede data og andre kritiske aktiver med mulighed for at svare automatisk for at løse problemer. For eksempel blokering af en bruger, der forsøger at få adgang til filer uden tilladelser eller ved at bruge en ukendt IP-adresse til at logge ind på organisationens netværk.

Varonis Incident Response-løsningen integreres med andre værktøjer for at give forbedret handlingsorienteret indsigt og advarsler. Den integreres også med LogRhythm for at give forbedrede trusselsdetektion og responsevner. Dette gør det muligt for teamene at strømline deres operationer og nemt og hurtigt at undersøge trusler, enheder og brugere.

Konklusion

Med den stigende mængde og sofistikering af cybertrusler og -angreb er sikkerhedsteams for det meste overvældet og nogle gange ude af stand til at holde styr på alt. For at beskytte kritiske it-aktiver og data skal organisationer implementere de passende værktøjer til at automatisere gentagne opgaver, overvåge og analysere logfiler, opdage mistænkelige aktiviteter og andre sikkerhedsproblemer.