Indholdsfortegnelse

Nøgle takeaways

- Aktiver kryptering for SMB-trafik for at forhindre uautoriseret adgang og cyberangreb. Brug Transport Layer Security (TLS) til at sikre din Linux Samba-servers trafik.

- Implementer strenge adgangskontroller og tilladelser til delte ressourcer ved hjælp af /etc/samba/smb.conf-konfigurationsfilen. Definer regler for adgang, tilladelser og begrænsninger for at sikre, at kun autoriserede brugere kan få adgang til ressourcer.

- Håndhæv stærke og unikke adgangskoder til SMB-brugerkonti for at øge sikkerheden. Opdater regelmæssigt Linux og Samba for at beskytte mod sårbarheder og cyberangreb, og undgå at bruge den usikre SMBv1-protokol.

- Konfigurer firewallregler for at begrænse adgangen til SMB-porte, og overvej netværkssegmentering for at isolere SMB-trafik fra ikke-pålidelige netværk. Overvåg SMB-logfiler for mistænkelige aktiviteter og sikkerhedshændelser, og begræns gæsteadgang og anonyme forbindelser.

- Implementer værtsbaserede begrænsninger for at kontrollere adgang til specifikke værter og nægte adgang til andre. Tag yderligere sikkerhedsforanstaltninger for at styrke dit netværk og hærde dine Linux-servere.

SMB-protokollen (Server Message Block) er en hjørnesten i fil- og printerdeling i tilsluttede miljøer. Standardkonfigurationen af Samba kan dog udgøre betydelige sikkerhedsrisici, hvilket efterlader dit netværk sårbart over for uautoriseret adgang og cyberangreb.

Hvis du er vært for en Samba-server, skal du være ekstra forsigtig med de konfigurationer, du har sat på plads. Her er 10 kritiske trin til at sikre, at din SMB-server forbliver sikker og beskyttet.

1. Aktiver kryptering for SMB-trafik

Som standard er SMB-trafik ikke krypteret. Du kan bekræfte dette ved at fange netværkspakker med tcpdump eller Wireshark. Det er altafgørende, at du krypterer al trafik for at forhindre en hacker i at opsnappe og analysere trafikken.

Det anbefales, at du konfigurerer Transport Layer Security (TLS) til at kryptere og sikre din Linux Samba-servers trafik.

2. Implementer strenge adgangskontroller og tilladelser til delte ressourcer

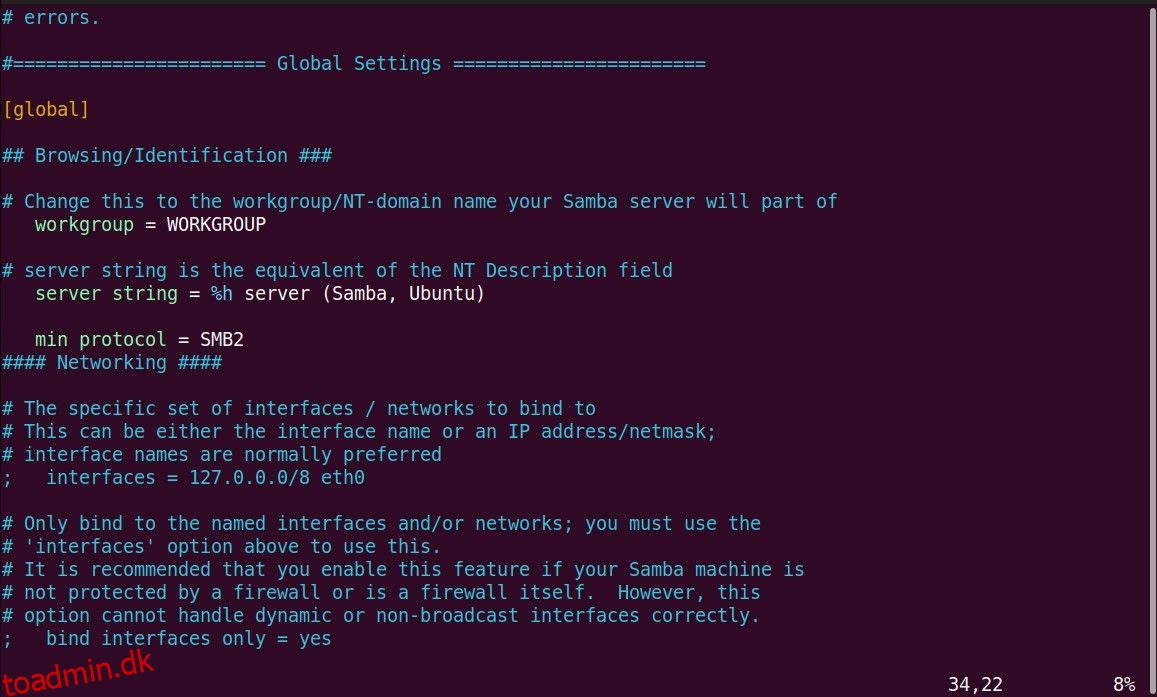

Du bør implementere strenge adgangskontroller og tilladelser for at sikre, at de tilsluttede brugere ikke er i stand til at få adgang til uopfordrede ressourcer. Samba bruger en central konfigurationsfil /etc/samba/smb.conf, der tillader dig at definere regler for adgang og tilladelser.

Ved hjælp af speciel syntaks kan du definere ressourcer til deling, brugere/grupper til at give adgang til disse ressourcer, og om ressourcen/ressourcerne kan gennemses, skrives på eller læses fra. Her er eksempelsyntaksen til at erklære en ressource og implementere adgangskontrol på den:

[sambashare]

comment= Samba Example

path = /home/your_username/sambashare

browseable = yes

writable = yes

valid users = @groupname

I ovenstående linjer tilføjer vi en ny delingsplacering med en sti, og med gyldige brugere begrænser vi adgangen til delingen til kun en enkelt gruppe. Der er flere andre måder at definere kontroller og adgang til en share på. Du kan lære mere om det fra vores dedikerede guide til, hvordan du opsætter en netværksdelt mappe på Linux med Samba.

3. Brug stærke og unikke adgangskoder til SMB-brugerkonti

Håndhævelse af robuste adgangskodepolitikker for SMB-brugerkonti er en grundlæggende bedste praksis for sikkerhed. Som systemadministrator bør du oprette eller opfordre alle brugere til at oprette stærke og unikke adgangskoder til deres konti.

Du kan også fremskynde denne proces ved automatisk at generere stærke adgangskoder ved hjælp af værktøjer. Eventuelt kan du også regelmæssigt rotere adgangskoder for at mindske risikoen for datalæk og uautoriseret adgang.

4. Opdater jævnligt Linux og Samba

Den enkleste form for passivt forsvar mod alle former for cyberangreb er at sikre, at du kører opdaterede versioner af kritisk software. SMB er udsat for sårbarheder. Det er altid et lukrativt mål for angribere.

Der har tidligere været flere kritiske SMB-sårbarheder, som førte til fuldstændig systemovertagelse eller tab af fortrolige data. Du skal holde både dit operativsystem og de kritiske tjenester på det opdateret.

5. Undgå at bruge SMBv1-protokollen

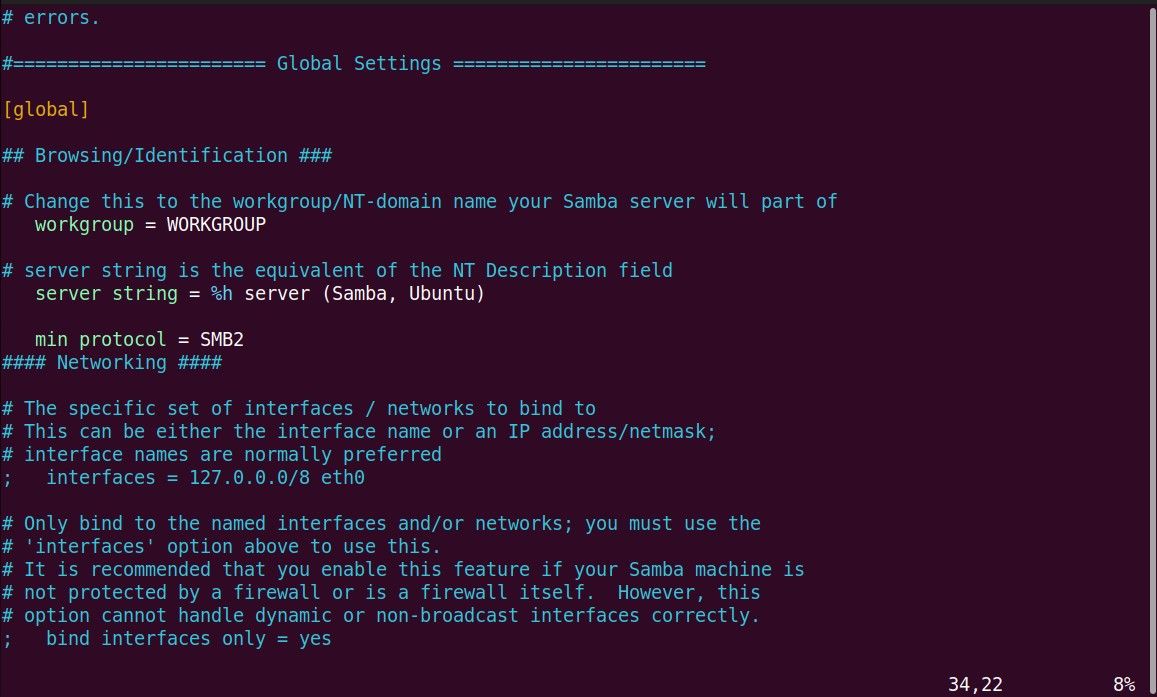

SMBv1 er en usikker protokol. Det anbefales altid, at når du bruger SMB, kan det være på Windows eller Linux, bør du undgå at bruge SMBv1 og kun bruge SMBv2 og opefter. For at deaktivere SMBv1-protokollen skal du tilføje denne linje til konfigurationsfilen:

min protocol = SMB2

Dette sikrer, at minimumsprotokolniveauet i brug er SMBv2.

6. Håndhæve firewallregler for at begrænse adgangen til SMB-porte

Konfigurer dit netværks firewall til at tillade adgang til SMB-porte, normalt kun port 139 og port 445 fra pålidelige kilder. Dette hjælper med at forhindre uautoriseret adgang og reducerer risikoen for SMB-baserede angreb fra eksterne trusler.

Du bør også overveje at installere en IDS-løsning sammen med en dedikeret firewall for at få bedre kontrol og logning af trafikken. Usikker på, hvilken firewall du skal bruge? Du kan finde en, der passer til dig, fra listen over de bedste gratis Linux-firewalls, du kan bruge.

7. Implementer netværkssegmentering for at isolere SMB-trafik fra ikke-pålidelige netværk

Netværkssegmentering er teknikken til at opdele en enkelt monolitisk model af et computernetværk i flere undernet, hver kaldet et netværkssegment. Dette gøres for at forbedre sikkerheden, ydeevnen og administrationen af netværket.

For at isolere SMB-trafik fra netværk, der ikke er tillid til, kan du oprette et separat netværkssegment til SMB-trafik og konfigurere firewallregler til kun at tillade SMB-trafik til og fra dette segment. Dette giver dig mulighed for at administrere og overvåge SMB-trafik på en fokuseret måde.

På Linux kan du bruge iptables eller et lignende netværksværktøj til at konfigurere firewall-regler for at kontrollere strømmen af trafik mellem netværkssegmenter. Du kan oprette regler for at tillade SMB-trafik til og fra SMB-netværkssegmentet, mens du blokerer al anden trafik. Dette vil effektivt isolere SMB-trafik fra ikke-pålidelige netværk.

8. Overvåg SMB-logfiler for mistænkelige aktiviteter og sikkerhedshændelser

Overvågning af SMB-logfiler for mistænkelige aktiviteter og sikkerhedshændelser er en vigtig del af opretholdelsen af dit netværks sikkerhed. SMB-logfiler indeholder oplysninger om SMB-trafik, herunder filadgang, godkendelse og andre hændelser. Ved regelmæssigt at overvåge disse logfiler kan du identificere potentielle sikkerhedstrusler og afbøde dem.

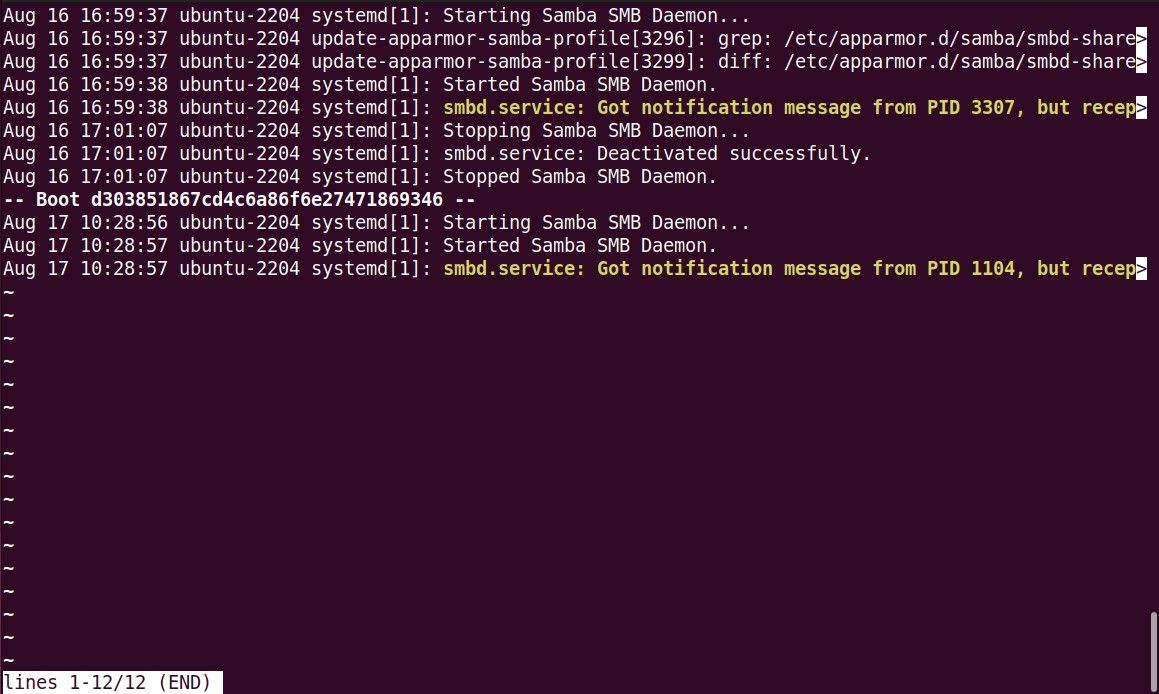

På Linux kan du bruge journalctl-kommandoen og overføre dens output til grep-kommandoen for at se og analysere SMB-logfiler.

journalctl -u smbd.service

Dette vil vise logfilerne for smbd.service-enheden, som er ansvarlig for styring af SMB-trafik. Du kan bruge -f-indstillingen til at følge loggene i realtid eller bruge -r-indstillingen for at se de seneste poster først.

For at søge i logfilerne efter specifikke hændelser eller mønstre, skal du overføre output fra journalctl-kommandoen til grep. For at søge efter mislykkede godkendelsesforsøg skal du f.eks. køre:

journalctl -u smbd.service | grep -i "authentication failure"

Dette vil vise alle logposter, der indeholder teksten “godkendelsesfejl”, så du hurtigt kan identificere enhver mistænkelig aktivitet eller brute-force-forsøg.

9. Begræns brugen af gæsteadgang og anonyme forbindelser

Aktivering af gæsteadgang giver brugere mulighed for at oprette forbindelse til Samba-serveren uden at angive et brugernavn eller adgangskode, mens anonyme forbindelser tillader brugere at oprette forbindelse uden at angive nogen godkendelsesoplysninger.

Begge disse muligheder kan udgøre en sikkerhedsrisiko, hvis de ikke administreres korrekt. Det anbefales, at du slår begge disse fra. For at gøre det skal du tilføje eller ændre et par linjer i Samba-konfigurationsfilen. Her er, hvad du skal tilføje/ændre i den globale sektion af filen smb.conf:

map to guest = never

restrict anonymous = 2

10. Implementer værtsbaserede begrænsninger

Som standard kan en udsat Samba-server tilgås af enhver vært (IP-adresse) uden begrænsninger. Med adgang er det meningen at etablere en forbindelse og ikke bogstaveligt talt få adgang til ressourcerne.

For at tillade adgang til specifikke værter og nægte at hvile, kan du gøre brug af værts-tillad- og værts-nægt-muligheder. Her er syntaksen, der skal tilføjes til konfigurationsfilen for at tillade/afvise værter:

hosts allow = 127.0.0.1 192.168.1.0/24

hosts deny = 0.0.0.0/0

Her beordrer du Samba til at nægte alle forbindelser undtagen dem fra den lokale vært og 192.168.1.0/24-netværket. Dette er også en af de grundlæggende måder at sikre din SSH-server på.

Nu ved du, hvordan du sikrer din Samba Linux-server

Linux er fantastisk til hosting af servere. Men når du har med servere at gøre, skal du træde varsomt og være ekstra opmærksom, da Linux-servere altid er et lukrativt mål for trusselsaktører.

Det er altafgørende, at du gør en oprigtig indsats for at styrke dit netværk og hærde dine Linux-servere. Udover at konfigurere Samba korrekt, er der et par andre foranstaltninger, du bør tage for at sikre, at din Linux-server er sikker fra modstandernes trådkors.