Privilege-eskaleringsangreb opstår, når dårlige aktører udnytter fejlkonfigurationer, fejl, svage adgangskoder og andre sårbarheder, der giver dem adgang til beskyttede aktiver.

En typisk udnyttelse kan starte med, at angriberen først får adgang til en privilegeret konto på lavt niveau. Når de er logget ind, vil angribere studere systemet for at identificere andre sårbarheder, de kan udnytte yderligere. De bruger derefter privilegierne til at efterligne de faktiske brugere, få adgang til målressourcer og udføre forskellige opgaver uopdaget.

Privilegium-eskaleringsangreb er enten lodrette eller vandrette.

I en vertikal type får angriberen adgang til en konto og udfører derefter opgaver som den pågældende bruger. For den horisontale type vil angriberen først få adgang til en eller flere konti med begrænsede privilegier og derefter kompromittere systemet for at få flere tilladelser til at udføre administrative roller.

Sådanne tilladelser gør det muligt for angriberne at udføre administrative opgaver, implementere malware eller udføre andre uønskede aktiviteter. For eksempel kan de forstyrre driften, ændre sikkerhedsindstillinger, stjæle data eller kompromittere systemerne, så de efterlader åbne bagdøre til at udnytte i fremtiden.

Generelt, ligesom cyberangrebene, udnytter privilegieeskalering system- og processårbarhederne i netværkene, tjenesterne og applikationerne. Som sådan er det muligt at forhindre dem ved at implementere en kombination af god sikkerhedspraksis og værktøjer. En organisation bør ideelt set implementere løsninger, der kan scanne, detektere og forhindre en lang række potentielle og eksisterende sikkerhedssårbarheder og -trusler.

Indholdsfortegnelse

Bedste praksis til at forhindre angreb med eskalering af privilegier

Organisationer skal beskytte alle deres kritiske systemer og data samt andre områder, der kan se uattraktive ud for angriberne. Alt hvad en angriber kræver er at trænge ind i et system. Når de først er inde, kan de lede efter sårbarheder, som de udnytter yderligere for at få yderligere tilladelser. Bortset fra at beskytte aktiverne mod eksterne trusler, er det lige så vigtigt at træffe nok foranstaltninger til at forhindre interne angreb.

Selvom de faktiske mål kan variere afhængigt af systemerne, netværkene, miljøet og andre faktorer, er nedenfor nogle teknikker, som organisationer kan bruge til at sikre deres infrastruktur.

Beskyt og scan dit netværk, systemer og applikationer

Ud over at implementere en sikkerhedsløsning i realtid, er det vigtigt regelmæssigt at scanne alle komponenterne i it-infrastrukturen for sårbarheder, der kan tillade nye trusler at trænge ind. Til dette formål kan du bruge en effektiv sårbarhedsscanner til at finde upatchede og usikre operativsystemer og applikationer, fejlkonfigurationer, svage adgangskoder og andre fejl, som angribere kan udnytte.

Mens du kan bruge forskellige sårbarhedsscannere til at identificere svagheder i forældet software, er det normalt svært eller ikke praktisk at opdatere eller patche alle systemerne. Dette er især en udfordring, når man har at gøre med ældre komponenter eller produktionssystemer i stor skala.

I sådanne tilfælde kan du implementere yderligere sikkerhedslag, såsom webapplikationsfirewalls (WAF), der registrerer og stopper ondsindet trafik på netværksniveau. Typisk vil WAF beskytte det underliggende system, selv når det er upatchet eller forældet.

Korrekt administration af privilegerede kontoer

Det er vigtigt at administrere de privilegerede konti og sikre, at de alle er sikre, brugt i henhold til bedste praksis og ikke eksponeret. Sikkerhedsteamene skal have en opgørelse over alle konti, hvor de findes, og hvad de bruges til.

Andre tiltag omfatter

- Minimering af antallet og omfanget af de privilegerede konti, overvågning og føring af en log over deres aktiviteter.

- Analyse af hver privilegeret bruger eller konto for at identificere og adressere eventuelle risici, potentielle trusler, kilder og angriberens hensigter

- Større angrebsmåder og forebyggelsesforanstaltninger

- Følg princippet om mindst privilegium

- Forhindre administratorer i at dele konti og legitimationsoplysninger.

Overvåg brugeradfærd

Ved at analysere brugeradfærd kan du finde ud af, om der er kompromitterede identiteter. Normalt vil angriberne målrette mod de brugeridentiteter, som giver adgang til organisationens systemer. Hvis det lykkes dem at få legitimationsoplysningerne, vil de logge på netværket og kan forblive uopdaget i nogen tid.

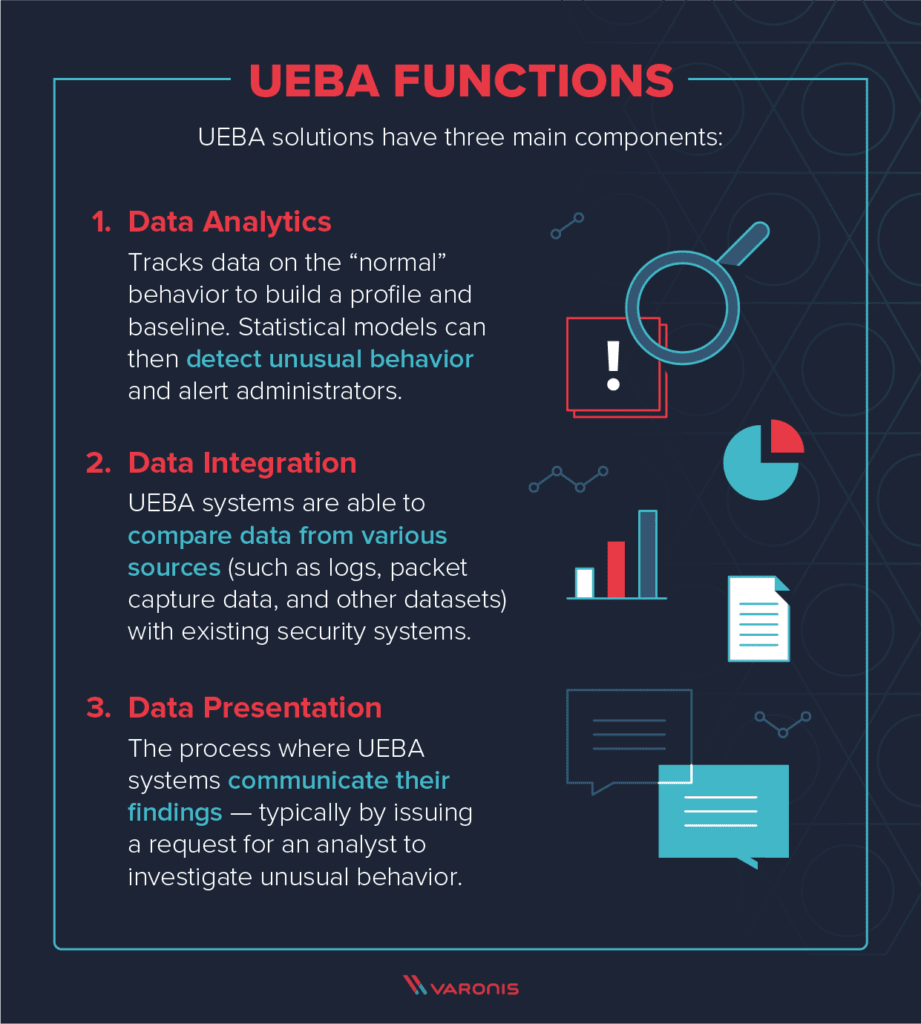

Da det er svært manuelt at overvåge hver brugers adfærd, er den bedste tilgang at implementere en User and Entity Behavior Analytics (UEBA) løsning. Et sådant værktøj overvåger løbende brugeraktivitet over tid. Den skaber derefter en legitim adfærdsbaseline, som den bruger til at opdage usædvanlige aktiviteter, der er tegn på et kompromis.

Den resulterende profil indeholder information såsom placering, ressourcer, datafiler og tjenester, som brugeren får adgang til og frekvens, de specifikke interne og eksterne netværk, antal værter samt udførte processer. Med disse oplysninger kan værktøjet identificere mistænkelige handlinger eller parametre, der afviger fra basislinjen.

Stærke adgangskodepolitikker og håndhævelse

Etabler og håndhæv stærke politikker for at sikre, at brugerne har unikke og svære at gætte adgangskoder. Derudover tilføjer brugen af en multifaktorgodkendelse et ekstra lag af sikkerhed, samtidig med at de sårbarheder, der kan opstå, når det er vanskeligt manuelt at håndhæve stærke adgangskodepolitikker, overvindes.

Sikkerhedsteams bør også implementere de nødvendige værktøjer såsom adgangskoderevisorer, politikhåndhævere og andre, der kan scanne systemer, identificere og markere svage adgangskoder eller bede om handling. Håndhævelsesværktøjerne sikrer, at brugerne har stærke adgangskoder med hensyn til længde, kompleksitet og virksomhedspolitikker.

Organisationer kan også bruge værktøjer til administration af adgangskoder til virksomheder til at hjælpe brugere med at generere og bruge komplekse og sikre adgangskoder, der overholder politikker for tjenester, der kræver godkendelse.

Yderligere foranstaltninger såsom multi-faktor-godkendelse for at låse adgangskodemanageren op øger dens sikkerhed yderligere, hvilket gør det næsten umuligt for angribere at få adgang til de gemte legitimationsoplysninger. Typiske virksomhedsadgangskodeadministratorer inkluderer Keeper, Dashlane, 1 Adgangskode.

Rengør brugerinput og beskyt databaserne

Angriberne kan bruge sårbare brugerinputfelter samt databaser til at injicere ondsindet kode, få adgang og kompromittere systemerne. Af denne grund bør sikkerhedsteams bruge bedste praksis såsom stærk autentificering og effektive værktøjer til at beskytte databaserne og alle slags dataindtastningsfelter.

En god praksis er at kryptere alle data i transit og i hvile ud over at patche databaserne og rense alle brugerinput. Yderligere foranstaltninger omfatter at efterlade filer med skrivebeskyttet og give skriveadgang til de grupper og brugere, der har brug for dem.

Træn brugere

Brugerne er det svageste led i en organisations sikkerhedskæde. Det er derfor vigtigt at styrke dem og træne dem i, hvordan de udfører deres opgaver sikkert. Ellers kan et enkelt klik fra en bruger føre til kompromittering af et helt netværk eller system. Nogle af risiciene omfatter åbning af ondsindede links eller vedhæftede filer, besøg på kompromitterede websteder, brug af svage adgangskoder og mere.

Ideelt set bør organisationen have regelmæssige sikkerhedsbevidsthedsprogrammer. Yderligere bør de have en metode til at verificere, at træningen er effektiv.

Privilege-eskalering angriber forebyggelsesværktøjer

Forhindring af privilegie-eskaleringsangreb kræver en kombination af værktøjer. Disse omfatter, men ikke begrænset til, løsningerne nedenfor.

User and Entity Behavior Analytics-løsning (UEBA)

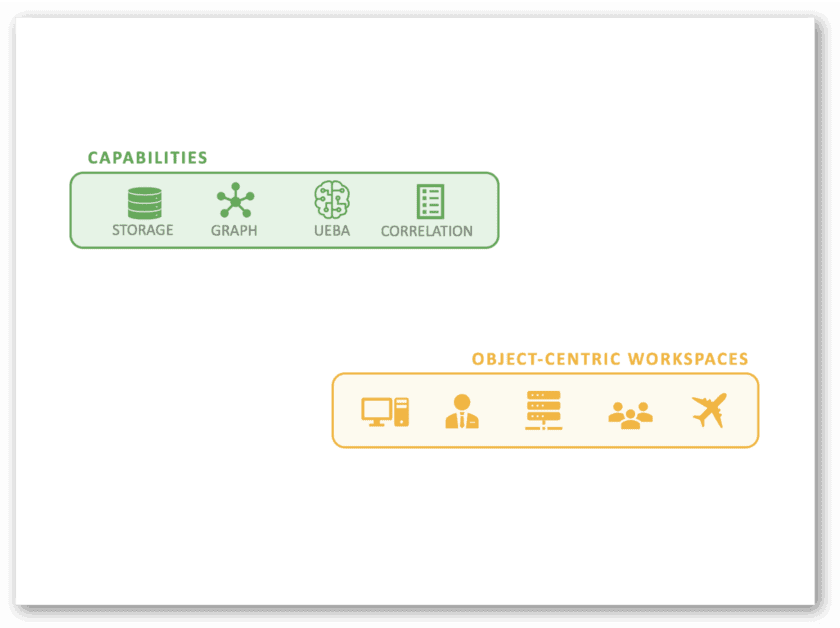

Exabeam

Det Exabeam Security Management Platform er en hurtig og nem at implementere en AI-baseret adfærdsanalyseløsning, der hjælper med at spore bruger- og kontoaktiviteter på tværs af forskellige tjenester. Du kan også bruge Exabeam til at indlæse logfilerne fra andre it-systemer og sikkerhedsværktøjer, analysere dem og identificere og markere risikable aktiviteter, trusler og andre problemer.

Funktioner omfatter

- Logning og levering af nyttig information til hændelsesundersøgelser. Disse inkluderer alle sessioner, hvor en bestemt konto eller bruger fik adgang til en tjeneste, server eller applikation eller ressource for første gang, konto logger ind fra en ny VPN-forbindelse, fra et usædvanligt land osv.

- Den skalerbare løsning er anvendelig til en enkelt instans, cloud- og on-premise-implementeringer

- Opretter en omfattende tidslinje, der tydeligt viser en angribers fulde sti baseret på den normale og unormale konto- eller brugeradfærd.

Cynet 360

Det Cynet 360 platform er en omfattende løsning, der giver adfærdsanalyse, netværks- og slutpunktssikkerhed. Det giver dig mulighed for at oprette brugerprofiler, herunder deres geolokationer, roller, arbejdstider, adgangsmønstre til lokale og cloud-baserede ressourcer osv.

Platformen hjælper med at identificere usædvanlige aktiviteter som;

- Første gangs login til systemet eller ressourcerne

- Usædvanlig login-placering eller brug af en ny VPN-forbindelse

- Flere samtidige forbindelser til flere ressourcer inden for meget kort tid

- Konti, der har adgang til ressourcer uden for arbejdstiden

Adgangskodesikkerhedsværktøjer

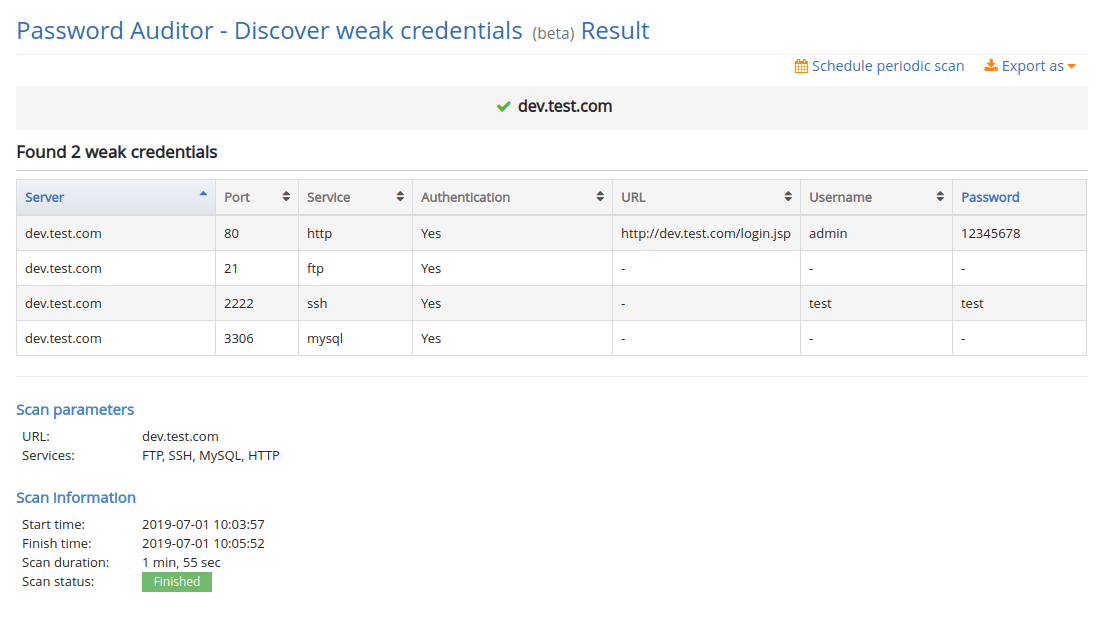

Adgangskoderevisor

Det password auditor værktøjer scanner værtsnavne og IP-adresser for automatisk at identificere svage legitimationsoplysninger til netværkstjenester og webapplikationer såsom HTTP-webformularer, MYSQL, FTP, SSH, RDP, netværksroutere og andre, der kræver godkendelse. Den forsøger derefter at logge på ved hjælp af de svage og de almindelige brugernavn og adgangskodekombinationer for at identificere og advare om konti med svage legitimationsoplysninger.

Password Manager Pro

Det ManageEngine password manager pro giver dig en omfattende løsning til administration, kontrol, overvågning og revision af den privilegerede konto gennem hele dens livscyklus. Den kan administrere den privilegerede konto, SSL-certifikatet, fjernadgang samt den privilegerede session.

Funktioner omfatter

- Automatiserer og gennemtvinger hyppige nulstillinger af adgangskoder til kritiske systemer såsom servere, netværkskomponenter, databaser og andre ressourcer

- Gemmer og organiserer alle de privilegerede og følsomme kontoidentiteter og adgangskoder i en centraliseret og sikker boks.

- Gør det muligt for organisationer at opfylde de kritiske sikkerhedsrevisioner samt overholdelse af regulatoriske standarder såsom HIPAA, PCI, SOX og mere

- Giver teammedlemmer mulighed for sikkert at dele administrative adgangskoder.

Sårbarhedsscannere

Invicti

Invicti er en skalerbar, automatiseret sårbarhedsscanner og administrationsløsning, der kan skaleres til at opfylde enhver organisations krav. Værktøjet kan scanne komplekse netværk og miljøer, mens det problemfrit integreres med andre systemer, herunder CI/CD-løsninger, SDLC og andre. Den har avancerede funktioner og er optimeret til at scanne og identificere sårbarheder i komplekse miljøer og applikationer.

Derudover kan du bruge Invicti til at teste webserverne for sikkerhedsfejlkonfigurationer, som angribere kan udnytte. Generelt identificerer værktøjet SQL-injektioner, fjernfilinkludering, Cross-site Scripting (XSS) og andre OWASP Top-10 sårbarheder i webapplikationer, webtjenester, websider, API’er og mere.

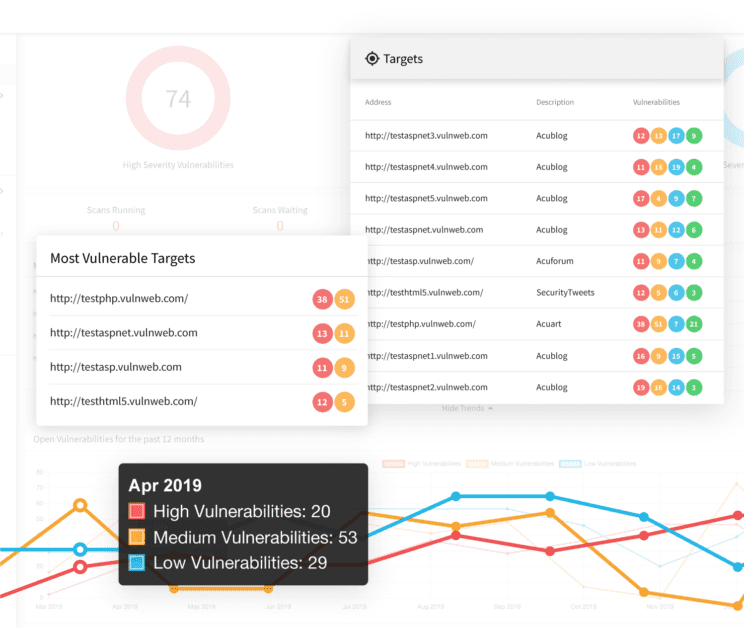

Acunetix

Acunetix er en omfattende løsning med indbygget sårbarhedsscanning, styring og nem integration med andre sikkerhedsværktøjer. Det hjælper med at automatisere sårbarhedshåndteringsopgaver såsom scanning og afhjælpning, hvilket gør det muligt for dig at spare på ressourcer.

Funktioner omfatter;

- Integrerer med andre værktøjer såsom Jenkins, tredjepartsudstedelsessporere såsom GitHub, Jira, Mantis og mere.

- On-premise og cloud-implementeringsmuligheder

- Kan tilpasses til at passe til kundens miljø og krav samt support på tværs af platforme.

- Identificer og reagere hurtigt på en lang række sikkerhedsproblemer, herunder almindelige webangreb, Cross-site Scripting (XSS), SQL-injektioner, malware, fejlkonfigurationer, eksponerede aktiver osv.

Privileged Access Management (PAM) softwareløsninger

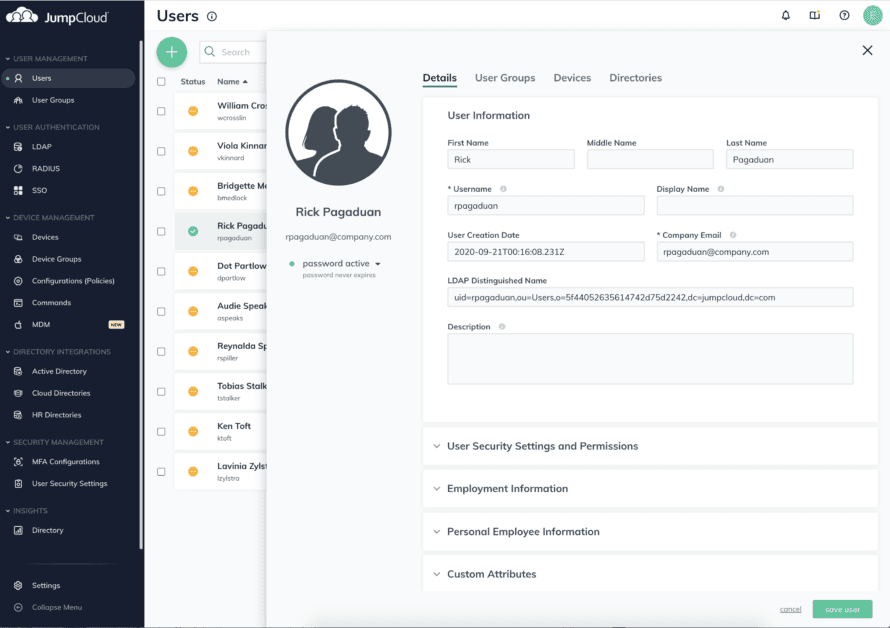

JumpCloud

Jumpcloud er en Directory as a Service (DaaS)-løsning, der sikkert autentificerer og forbinder brugere til netværk, systemer, tjenester, apps og filer. Generelt er den skalerbare, skybaserede mappe en tjeneste, der administrerer, godkender og autoriserer brugere, applikationer og enheder.

Funktioner omfatter;

- Det skaber en sikker og centraliseret autoritativ mappe

- Understøtter brugeradgangsstyring på tværs af platforme

- Giver single sign-on-funktioner, der understøtter kontrol af brugeradgang til applikationer gennem LDAP, SCIM og SAML 2.0

- Giver sikker adgang til on-premise og cloud-servere

- Understøtter multi-faktor autentificering

- Har automatiseret administration af sikkerhed og relaterede funktioner såsom hændelseslogning, scripting, API-administration, PowerShell og mere

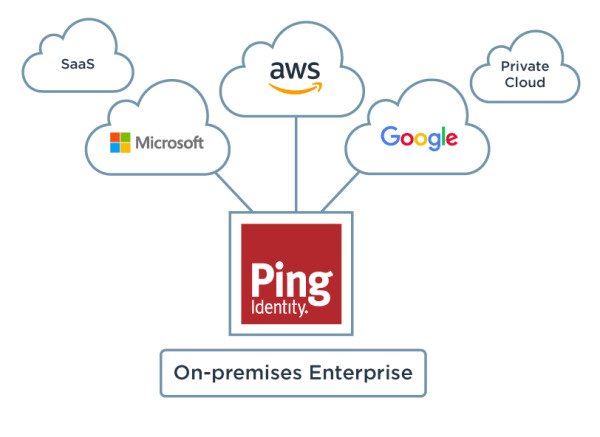

Ping identitet

Ping identitet er en intelligent platform, der giver multifaktorgodkendelse, single sign-on, katalogtjenester og mere. Det gør det muligt for organisationer at forbedre brugeridentitetssikkerhed og -oplevelse.

Funktioner

- Single sign-on, der giver sikker og pålidelig godkendelse og adgang til tjenester

- Multifaktorgodkendelse, der tilføjer ekstra sikkerhedslag

- Forbedret datastyring og evne til at overholde regler om beskyttelse af personlige oplysninger

- En katalogtjenester, der giver sikker styring af brugeridentiteter og data i stor skala

- Fleksible cloud-implementeringsmuligheder såsom Identity-as-a-Service (IDaaS), containeriseret software osv.

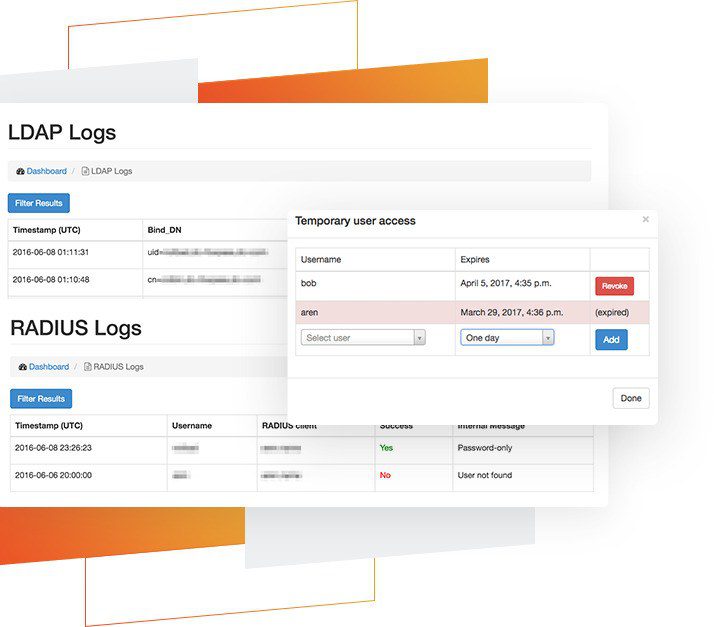

Foxpass

Foxpass er en skalerbar identitets- og adgangskontrolløsning i virksomhedskvalitet til on-premise og cloud-implementeringer. Det giver RADIUS-, LDAP- og SSH-nøglestyringsfunktioner, som sikrer, at hver bruger kun får adgang til specifikke netværk, servere, VPN’er og andre tjenester på det tilladte tidspunkt.

Værktøjet kan integreres problemfrit med andre tjenester såsom Office 365, Google Apps og mere.

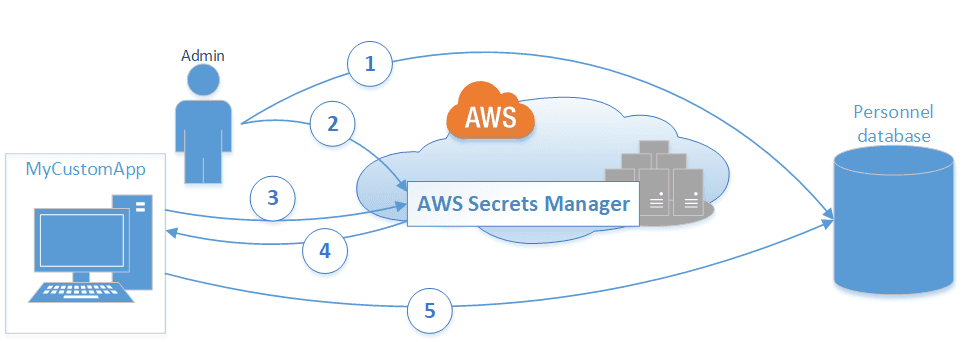

AWS Secrets Manager

AWS Secrets Manager giver dig et pålideligt og effektivt middel til at sikre de hemmeligheder, der kræves for at få adgang til tjenesten, applikationerne og andre ressourcer. Det giver dig mulighed for nemt at administrere, rotere og hente API-nøgler, databaselegitimationsoplysninger og andre hemmeligheder.

Der er flere hemmelige administrationsløsninger, du kan udforske.

Konklusion

Ligesom cyberangrebene udnytter privilegieeskalering systemet og behandler sårbarheder i netværkene, tjenesterne og applikationerne. Som sådan er det muligt at forhindre dem ved at implementere de rigtige sikkerhedsværktøjer og -praksis.

Effektive foranstaltninger omfatter håndhævelse af de mindste privilegier, stærke adgangskoder og autentificeringspolitikker, beskyttelse af følsomme data, reduktion af angrebsoverfladen, sikring af kontooplysninger og mere. Andre foranstaltninger omfatter at holde alle systemer, software og firmware opdateret og patchet, overvågning af brugeradfærd og træning af brugere i sikker computerpraksis.