Indstilling af en kontolåstærskel kan forhindre hackere i at udføre brute-force-angreb for at gætte brugerkonti’s adgangskoder. Men nu tyr hackere i stigende grad til angreb med adgangskodespray for at komme uden om indstillinger for lockout af loginforsøg.

Sammenlignet med et traditionelt brute force-angreb er et password-sprøjteangreb relativt nemt at udføre og har en lav detektionsrate.

Så hvad er et sprayangreb med adgangskode egentlig, hvordan fungerer det, hvordan kan du forhindre det, og hvad skal du gøre for at afhjælpe et sprayangreb med adgangskode? Lad os finde ud af det.

Indholdsfortegnelse

Hvad er et password-sprøjteangreb?

Et adgangskodesprøjteangreb er en type cyberangreb, hvor trusselsaktører sprøjter almindeligt anvendte adgangskoder på tværs af flere konti i en organisation og forventer, at nogle adgangskoder vil hjælpe dem med at få adgang til brugerkonti.

Hackere bruger en enkelt, almindeligt brugt adgangskode mod flere konti i en virksomhed. Hvis de ikke får adgang til nogen konto ved første forsøg, vil de flytte til en anden adgangskode for at udføre adgangskodespray efter et par dage.

De gentager processen, indtil de får adgang til en virksomhedskonto. Da de ikke bruger flere adgangskoder mod en enkelt konto over kort tid, blokerer indstillinger for låsning af loginforsøg ikke konti på grund af for mange mislykkede forsøg.

Når de først er inde i et virksomhedsnetværk, kan de udføre forskellige aktiviteter for at opfylde deres ondsindede mål.

Brugere har flere konti i disse dage. At oprette en stærk adgangskode for hver konto er en besværlig opgave, endsige at huske disse adgangskoder.

Så mange brugere opretter nemme adgangskoder for at gøre processen nemmere. Men nemme adgangskoder er populære og velkendte. Alle kan google efter de mest almindelige adgangskoder og få listen over de mest brugte adgangskoder. Dette scenarie har givet næring til væksten af spray-angreb med adgangskode.

Leverandør af digitale arbejdsområder og virksomhedsnetværk Citrix bekræftede, at trusselsaktører fik adgang til virksomhedens interne netværk i forbindelse med adgangskodesprøjtning i løbet af 13. oktober 2018 og 8. marts 2019.

Microsoft også valideret adgangskode sprøjteangreb mod mere end 250 Office 365-kunder.

Hvordan virker et adgangskodesprøjteangreb?

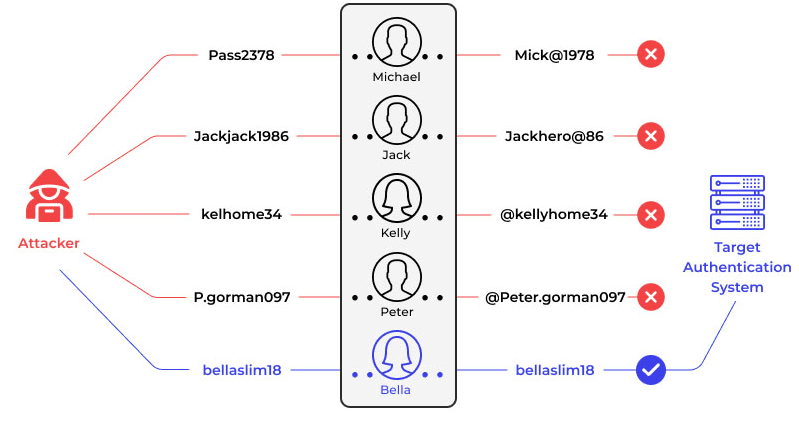

Billedkilde: Wallarm

Billedkilde: Wallarm

Her er de tre trin af vellykkede adgangskodesprayangreb.

#1. Saml listen over brugernavne

Det første skridt til at udføre et password-spray-angreb er at få fat i en liste over brugernavne i en organisation.

Normalt anvender virksomheder en standardiseret konvention for brugernavne, der gør brugernes e-mailadresser til deres standardbrugernavne for tilknyttede konti. Det kræver en lille indsats at gætte brugernes e-mail-adresser, som det mest almindeligt anvendte e-mail-format er [email protected].

Trusselsaktører kan også lære om brugernes e-mailadresser ved at besøge virksomhedens hjemmeside, medarbejdernes LinkedIn-profiler eller andre relevante online-profiler.

Alternativt kan de købe en let tilgængelig liste over brugernavne fra det mørke web.

#2. Spray adgangskoder

Når de har en liste over brugernavne, vil de lede efter “listen over mest almindelige adgangskoder.” Google- og Bing-søgninger kan hurtigt give hackere en liste over almindelige adgangskoder for et givet år. For at øge chancen for deres succes, kan hackere justere listen over almindeligt anvendte adgangskoder i henhold til brugernes geografiske placering.

De kan for eksempel tage hensyn til populære sportshold/spillere, kulturelle aktiviteter, musik og så videre. Hvis en organisation er baseret i Chicago, kan hackere kombinere Chicago Bears med almindeligt anvendte adgangskoder til at sprøjte adgangskoder.

Efter at have sprøjtet en enkelt adgangskode mod flere konti, vil de vente i mindst 30 til 50 minutter, før de starter det næste sprøjteangreb for at undgå kontolåsning.

Hackere kan bruge forskellige automatiserede værktøjer til at automatisere sprøjteprocessen.

#3. Få adgang til konti

Hvis sprøjteangrebet lykkes, vil angriberen få adgang til brugernes konti. Baseret på privilegierne for disse kompromitterede konti kan angriberne udføre forskellige ondsindede aktiviteter, såsom at installere malware, stjæle følsomme data, foretage svigagtige køb og så videre.

Antag også, at angriberen er i stand til at komme ind i virksomhedens netværk. I så fald kan de grave dybere ned i dit netværk via lateral bevægelse for at søge efter værdifulde aktiver og øge deres privilegier.

Adgangskodesprøjtning vs. Credential Stuffing vs. Brute Force Attack

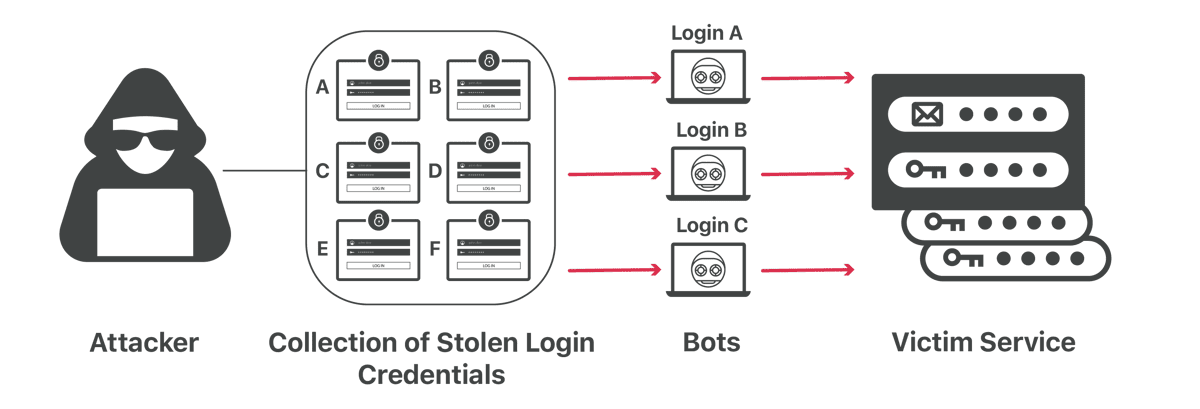

Billedkilde: Cloudflare

Billedkilde: Cloudflare

I angreb med adgangskodeoplysninger, bruger trusselsaktører stjålne legitimationsoplysninger fra én organisation til at få adgang til brugerkonti på forskellige platforme.

Trusselsaktører udnytter det faktum, at mange mennesker bruger de samme brugernavne og adgangskoder til at få adgang til deres konti på flere websteder. Efterhånden som flere login-legitimationsoplysninger bliver afsløret på grund af de voksende tilfælde af databrud, har hackere nu flere muligheder for at udføre credential-stuffing-angreb.

På den anden side gør et brute-force-angreb brug af forsøg og fejl til at knække adgangskoder og login-legitimationsoplysninger. Cyberkriminelle forsøger at gætte de rigtige adgangskoder ved at teste en lang række kombinationer. De bruger brute-force angrebsværktøjer til at fremskynde processen.

Indstillinger for lockout af loginforsøg kan forhindre brute-force-angreb, da de pågældende konti vil blive blokeret, når systemet opdager for mange mislykkede loginforsøg på kort tid.

I spray-angreb med adgangskode prøver hackere en enkelt almindeligt brugt adgangskode mod flere konti i en organisation. Da trusselsaktører ikke prøver forskellige adgangskoder på en enkelt konto på kort tid, kan angreb med adgangskodesprøjtning gå ud over indstillinger for låsning af loginforsøg.

Hvordan adgangskodesprøjtning kan påvirke din virksomhed

Her er, hvordan et vellykket adgangskodesprayangreb kan påvirke din virksomhed:

- Ved at få uautoriseret adgang til dine konti i din organisation kan trusselsaktører afsløre følsomme oplysninger, økonomiske poster, kundedata og forretningshemmeligheder.

- Trusselaktører kan bruge kompromitterede konti til at foretage svigagtige transaktioner, uautoriserede køb eller endda hæve penge fra dine virksomhedskonti.

- Når hackere får uautoriseret adgang til brugerkonti i din virksomhed, kan de kryptere vigtige data og bede om løsesum i bytte for dekrypteringsnøglen.

- Et spray-angreb med adgangskode kan forårsage et databrud, som kan resultere i økonomisk og omdømmetab for din virksomhed. Hændelser med databrud vil sandsynligvis forårsage udhuling af kundernes tillid. Som et resultat kan de føre deres virksomheder til dine konkurrenter.

- Du skal bruge ressourcer til at reagere på et databrud, få juridisk rådgivning og ansætte eksterne cybersikkerhedseksperter. Så adgangskodesprøjtning vil forårsage et betydeligt ressourceforbrug.

I en nøddeskal vil et vellykket spray-angreb med adgangskode have en kaskadeeffekt på forskellige aspekter af din virksomhed. Dette kan omfatte økonomiske, operationelle, juridiske og omdømmemæssige konsekvenser.

Sådan opdager du adgangskodesprøjteangreb

Her er de vigtigste tegn på et sprayangreb med adgangskode:

- Du bemærker en høj mængde login-aktivitet på kort tid.

- Der er en stor mængde afviste adgangskoder til flere konti på kort tid.

- Du observerer loginforsøg fra ikke-aktive eller ikke-eksisterende brugere.

- Der er loginforsøg fra IP-adresser, som er geografisk inkonsistente med brugernes kendte placering.

- Der gøres forsøg på at få adgang til flere konti på skæve tidspunkter eller uden for din åbningstid. Og én adgangskode bliver brugt til at logge ind på disse konti ad gangen.

Du bør gennemgå godkendelseslogfiler for system- og applikationsloginfejl på gyldige konti for at opdage sprayangreb med adgangskode.

Hvis du har mistanke om, at hackere forsøger et sprayangreb med adgangskode, er her handlingspunkter at følge:

- Instruer dine medarbejdere om at ændre alle adgangskoder med det samme og aktivere MFA, hvis nogen af dem ikke har gjort det indtil videre.

- Implementer et EDR-værktøj (Endpoint Detection and Response) til at spore enhver ondsindet aktivitet i din virksomheds slutpunkter for at forhindre sideværts bevægelse af hackere i tilfælde af et sprayangreb med adgangskode.

- Tjek for tegn på datatyveri eller datakryptering, og lav en plan for at gendanne data fra sikkerhedskopien efter at have sikret dig, at alle konti er sikre. Implementer en datasikkerhedsløsning for at beskytte dine data.

- Forbedre følsomheden af dine sikkerhedsprodukter for at identificere mislykkede loginforsøg på tværs af flere systemer.

- Gennemgå hændelseslogfiler for at forstå, hvad der skete, hvornår det skete, og hvordan det skete for at forbedre din hændelsesresponsplan.

Hackere forsøger at udnytte softwaresårbarheder for at øge deres privilegier. Så sørg for, at dine medarbejdere installerer alle softwareopdateringer og patches.

Sådan forhindrer du adgangskodesprøjteangreb

Følgende er nogle strategier til at forhindre hackere i at få adgang til brugerkonti ved hjælp af password-sprayangreb.

#1. Følg en stærk adgangskodepolitik

Sprayangreb med adgangskode er rettet mod svage adgangskoder, som er nemme at gætte. Implementering af en stærk adgangskodepolitik vil tvinge dine medarbejdere til at skabe stærke, komplekse adgangskoder, som hackere ikke kan gætte eller finde online. Som følge heraf vil brugerkonti i din organisation være beskyttet mod adgangskodesprøjteangreb.

Her er de vigtigste punkter, din adgangskodepolitik bør inkorporere:

- Adgangskoder skal være på mindst 12 tegn, inklusive store bogstaver, små bogstaver og specialtegn.

- Der bør være en adgangskodeafvisningsliste, hvilket betyder, at brugere ikke bør inkludere deres fødselsdatoer, fødselssteder, jobtitler eller navne på deres kære i deres adgangskoder.

- Alle adgangskoder bør udløbe efter en vis periode.

- Alle brugere skal oprette forskellige adgangskoder til forskellige konti.

- Der bør være en kontolåstærskel for at blokere brugerkonti, hvis der forekommer flere mislykkede loginforsøg.

Implementering af et godt adgangskodeværktøj kan hjælpe brugere med at skabe stærke adgangskoder og undgå at bruge de mest almindelige adgangskoder.

Topbedømte adgangskodeadministratorer kan hjælpe dig med at afgøre, om dine adgangskoder er afsløret i et databrud.

#2. Håndhæv multifaktorgodkendelse (MFA)

Multi-factor authentication (MFA) tilføjer et ekstra lag af sikkerhed til konti. Når MFA er aktiveret, kræver MFA, at brugerne indsender en eller flere verifikationsfaktorer ud over brugernavne og adgangskoder, før de giver dem adgang til onlinekonti.

Ved at implementere multifaktorautentificering i din virksomhed kan du beskytte onlinekonti mod brute-force-angreb, ordbogsangreb, adgangskodesprayangreb og andre typer adgangskodeangreb. Dette skyldes, at trusselsaktører ikke har adgang til yderligere bekræftelsesfaktorer, der sendes via SMS, e-mails eller apps til godkendelse af adgangskode.

Desuden kan multifaktorgodkendelse forhindre dine onlinekonti fra keylogger-angreb.

#3. Implementer adgangskodeløs godkendelse

Adgangskodeløs godkendelse gør brug af biometri, magiske links, sikkerhedstokens og mere til at godkende brugere. Da adgangskoder ikke bruges til at få adgang til konti, vil hackere ikke være i stand til at udføre sprayangreb med adgangskode.

Så adgangskodefri godkendelse er en idiotsikker måde at forhindre de fleste adgangskodeangreb på. Du kan udforske disse adgangskodeløse godkendelsesløsninger for at sikre konti i din virksomhed.

#4. Testberedskab ved at udføre simulerede angreb

Du skal tjekke dine medarbejderes parathed til at bekæmpe adgangskodesprayangreb ved at udføre et simuleret adgangskodesprøjteangreb. Dette vil hjælpe dig med bedre at forstå din adgangskodesikkerhedsposition og tage de nødvendige skridt til at forbedre adgangskodesikkerheden i din virksomhed.

#5. Hav et værktøj til registrering af login på plads

Du bør konfigurere et revisionsværktøj i realtid til at opdage mistænkelige loginforsøg. Det rigtige værktøj kan hjælpe dig med at identificere mistænkelige loginforsøg til flere konti fra en enkelt vært over kort tid, loginforsøg på flere inaktive konti, talrige loginforsøg uden for din åbningstid, og så videre.

Når du opdager en mistænkelig loginaktivitet, kan du tage afhjælpende handlinger for at blokere uautoriserede forsøg på at få adgang til dine konti. Disse handlinger kan omfatte blokering af kompromitterede konti, ændring af fireball-indstillinger, aktivering af multifaktorgodkendelse osv.

#6. Træn dine medarbejdere

Dine medarbejdere spiller en afgørende rolle i at beskytte brugernes konti mod sprayangreb med adgangskode. Alle tekniske sikkerhedskontroller, uanset hvor gode de er, vil ikke fungere, hvis dine medarbejdere ikke opretter stærke adgangskoder og aktiverer multifaktorgodkendelse på deres konti.

Så kør cybersikkerhedsbevidsthedsprogrammer regelmæssigt for at uddanne dine medarbejdere om forskellige adgangskodeangreb og hvordan man kan forhindre dem. Sørg for, at de ved, hvordan man opretter en tilstrækkelig kompleks adgangskode.

Konklusion

Et sprayangreb med adgangskode kan forårsage alvorlig skade på din virksomhed, herunder kontokompromittering, databrud og fremtidige cybersikkerhedsangreb. Så du bør øge din adgangskodesikkerhed i din virksomhed.

Håndhævelse af en streng adgangskodepolitik, implementering af MFA, vedtagelse af autentificering uden adgangskode, at have et værktøj til registrering af login på plads og træning af dine medarbejdere kan hjælpe dig med at forhindre sprayangreb med adgangskode.

Du bør også prøve at være kreativ, mens du vælger din virksomheds brugernavnkonvention. Stop med at bruge den sædvanlige –[email protected].

For at forbedre kontisikkerheden i din virksomhed kan du udforske disse magiske linkplatforme til adgangskodefri godkendelse.