Vidste du, at en hacker kan foretage bankoverførsler eller onlinekøb på dine vegne uden at stjæle dine registreringsoplysninger?

Vi forbinder cookies med sporing og irriterende onlineannoncer, men de gemmer også søgeforespørgsler, så vi kan besøge websteder uden at indtaste et brugernavn og en adgangskode.

Men hvis nogen opsnapper cookien, så kan dette føre til et katastrofalt cyberangreb kaldet session hijacking, som kan bringe dine følsomme data i fare i hænderne på angribere, og det kan gøre meget skade, før du overhovedet ved, hvad der skete.

Lad os finde ud af, hvad det er, og hvordan du kan forhindre det!

Indholdsfortegnelse

Hvad er Session Hijacking?

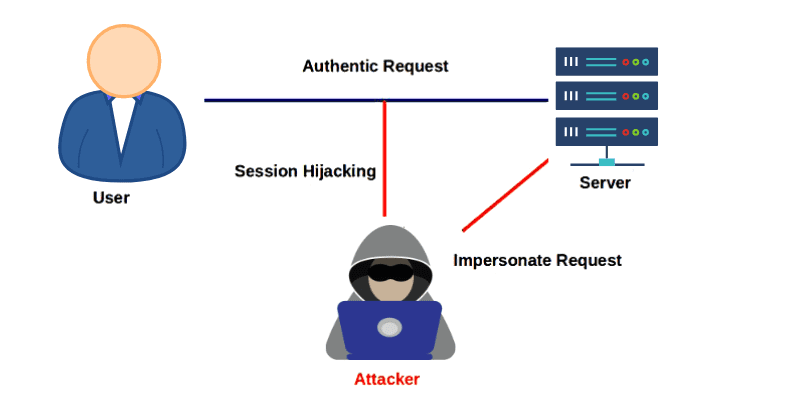

Ved sessionskapring opsnapper og overtager en angriber en etableret session mellem en bruger og en vært, såsom en webserver, Telnet-session eller enhver anden TCP-baseret forbindelse. En session starter, når du logger ind på et websted eller en applikation, for eksempel et websted med sociale netværk.

Det fortsætter, mens du er inde på kontoen, tjekker din profil eller deltager i en tråd, og slutter, når du logger ud af systemet. Men hvordan ved webserveren, at hver anmodning, du laver, faktisk kommer fra dig?

Det er her, cookies kommer ind. Når du har logget ind, sender du dine legitimationsoplysninger til webserveren. Den bekræfter, hvem du er, og giver dig et sessions-id ved hjælp af en cookie, der vil blive knyttet til dig i hele sessionens varighed. Det er derfor, du ikke logger ud af en applikation, hver gang du besøger en persons profil, og derfor husker netbutikken, hvad du har lagt i din indkøbskurv, selvom du opdaterer siden.

Men angribere kan kapere sessionen, hvis de bruger specielle sessionshåndteringsteknikker eller stjæler din cookie. Det kan således narre webserveren til at tro, at anmodningerne kommer fra dig, den autoriserede bruger.

Fænomenet session hijacking blev berømt i begyndelsen af 2000’erne, men det er stadig en af de mest almindelige metoder, der bruges af hackere.

Et nyligt eksempel er Lapsus$ Group, som blev en del af FBI’s Most Wanted-liste i år. Den bruger InfoStealer Maleware-infektion til at kapre sessionen.

På samme måde er GenesisStore en butik, der kun kan inviteres, drevet af en gruppe af samme navn, som sælger kompromitterede cookiesdata, og dens liste overstiger 400.000+ bots.

Sessionsoptagelsestyper

Sessionskapring kan opdeles i to hovedkategorier afhængigt af gerningsmandens ønsker.

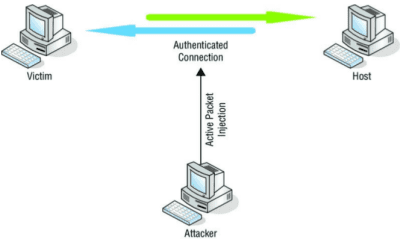

Aktiv: I et aktivt angreb overtager angriberen din session og overtager dermed den legitime klients forbindelse til ressourcen. Afhængigt af sessionens websted kan hackeren foretage onlinekøb, ændre adgangskoder eller gendanne konti. Et almindeligt eksempel på et aktivt angreb er et brute force-angreb, XSS eller endda DDoS.

Kilde: OSWAP

Kilde: OSWAP

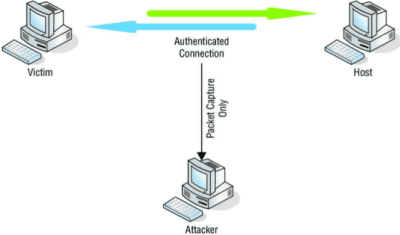

Passiv: I et passivt angreb overtager eller ændrer angriberen ikke sessionen. I stedet overvåger de stille og roligt datatrafikken mellem din enhed og serveren og indsamler alle følsomme oplysninger. Normalt bruges IP-spoofing og malware-injektion til at udføre passive injektionsangreb.

Kilde: OSWAP

Kilde: OSWAP

Hvordan fungerer sessionskapring?

HTTP er en tilstandsløs protokol, hvilket betyder, at serveren ikke har nogen hukommelse til klientens drift. Hver ny HTTP-anmodning falder sammen med en ny arbejdsenhed, eller for at sige det mere enkelt, serveren serverer sider til klienten uden at huske klientens tidligere anmodninger.

Når vi surfer på nettet, indser vi dog, at applikationer ideelt set ved, hvem klienten er (endda for godt!). Takket være denne “hukommelse” på serveren er det muligt at oprette moderne reserverede områder af websteder, onlinebanker, webmail-tjenester osv.

For at gøre dette blev et vedhæng født, der laver en statsløs protokol som HTTP stateful: cookies.

Stateful Sessions

Når du er logget ind, slipper webapplikationer, der bruger den stateful session, en sessionscookie. Det betyder, at de er afhængige af denne cookie til at spore klienten. Inde i cookien gemmes en unik kode, der tillader genkendelse af klienten, for eksempel:

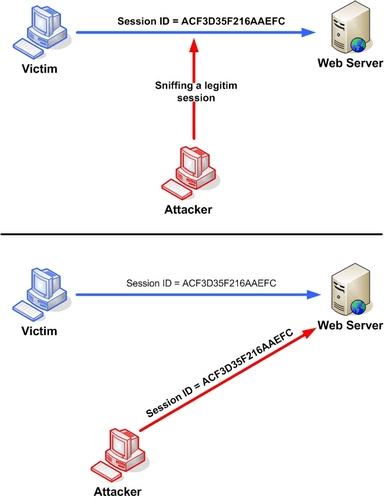

SESSIONID=ACF3D35F216AAEFC

Enhver med ovennævnte unikke sessions-id eller kode vil være den autentificerede klient for serveren. Hvis en angriber kunne få denne identifikator, som det ses på billedet nedenfor, kunne de udnytte den session, der oprindeligt blev valideret for deres offer, enten ved at sniffe en legitim session eller endda overtage sessionen fuldstændigt. Denne identifikator er normalt indlejret i URL’en, i enhver forms skjulte felt eller i cookies.

OSWAP

OSWAP

Statsløse sessioner

Med udviklingen af nettet er der opstået løsninger til at administrere “hukommelsen” på serveren uden brug af sessionscookies. I en webapplikation, hvor frontend og backend er godt adskilt og kun taler via API, kan den bedste løsning være et JWT (JSON Web Token), et signeret token, der tillader frontend at forbruge de API’er, der leveres af backend.

Normalt gemmes JWT i browserens sessionStorage, et hukommelsesområde, som klienten holder aktivt, indtil fanen lukkes. Derfor opretter åbning af en ny fane en ny session (i modsætning til hvad der sker med cookies).

At stjæle klientens identifikationstoken giver dig mulighed for at stjæle brugerens session og dermed udføre et session-kapring angreb. Men hvordan stjæler man det token?

I øjeblikket er de mest brugte metoder af hackere:

#1. Session Side Jacking

Denne metode bruger usikre netværk til at finde ud af dit sessions-id. Angriberen bruger sniffing (særlig software) og retter sig normalt mod offentligt Wi-Fi eller websteder uden et SSL-certifikat, som er kendt for dårlig sikkerhed.

#2. Sessionsfiksering

Offeret bruger det sessions-id, der er oprettet af angriberen. Det kan gøre dette med et phishing-angreb (via et ondsindet link), der “retter” dit sessions-id.

#3. Råstyrke

Den mest tidskrævende og ineffektive metode. Under dette angreb stjæler hackeren ikke dine cookies. I stedet forsøger den enhver mulig kombination for at gætte dit sessions-id.

#4. XSS eller Cross-site Scripting

En hacker udnytter sårbarheder på websteder eller applikationer til at injicere ondsindet kode. Når en bruger besøger siden, aktiveres scriptet, stjæler brugerens cookies og sender dem til angriberen.

#5. Malware-injektion

Ondsindet software kan udføre uautoriserede handlinger på din enhed for at stjæle personlige oplysninger. Det bruges også ofte til at opsnappe cookies og sende information til en angriber.

#6. IP-spoofing

En cyberkriminel ændrer kilde-IP-adressen på deres pakke, så den ser ud til at komme fra dig. På grund af den falske IP tror webserveren, at det er dig, og sessionen bliver kapret.

Hvordan forhindrer man sessionskapring?

Muligheden for sessionskapring kommer normalt ned til sikkerheden på de websteder eller applikationer, du bruger. Der er dog trin, du kan tage for at beskytte dig selv:

- Undgå offentlig Wi-Fi, da gratis hotspots er ideelle for cyberkriminelle. De har normalt dårlig sikkerhed og kan nemt blive forfalsket af hackere. For ikke at nævne, at de altid er fulde af potentielle ofre, hvis datatrafik konstant kompromitteres.

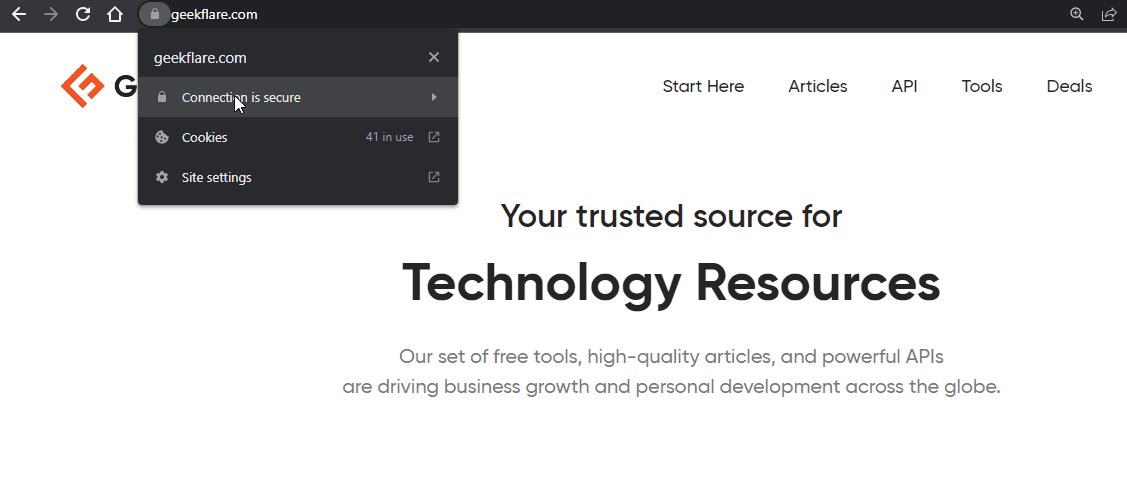

- Ethvert websted, der ikke bruger et SSL-certifikat, gør dig sårbar, da den ikke kan kryptere trafik. Tjek om siden er sikker ved at kigge efter en lille hængelås ved siden af URL’en.

- Installer et anti-malware-program for at opdage og beskytte din enhed mod malware og rotter, der kan stjæle personlige oplysninger.

- Undgå at downloade malware ved at bruge officielle app-butikker eller websteder til at downloade apps.

- Hvis du modtager en besked, der beder dig om at klikke på et ukendt link, skal du ikke gøre det. Dette kan være et phishing-angreb, der kan inficere din enhed og stjæle personlige oplysninger.

Brugeren kan ikke gøre meget mod et Session Hijacking-angreb. Tværtimod kan applikationen dog bemærke, at en anden enhed har tilsluttet sig den samme sessionsidentifikator. Og ved at stole på det, kan du designe afbødende strategier såsom:

- Tilknyt til hver session nogle tekniske fingeraftryk eller karakteristika for den tilsluttede enhed for at registrere ændringer i de registrerede parametre. Disse oplysninger skal gemmes i cookien (til stateful sessioner) eller JWT (for statsløse sessioner), absolut krypteret.

- Hvis sessionen er cookie-baseret, skal du slippe cookien med HTTPOnly-attributten for at gøre den utilgængelig i tilfælde af et XSS-angreb.

- Konfigurer et Intrusion Detection System (IDS), Intrusion Prevention System (IPS) eller netværksovervågningsløsning.

- Nogle tjenester udfører sekundære kontroller af brugerens identitet. For eksempel kan en webserver ved hver anmodning kontrollere, at brugerens IP-adresse matcher den sidst brugte under den pågældende session. Dette forhindrer dog ikke angreb fra nogen, der deler den samme IP-adresse, og det kan være frustrerende for brugere, hvis IP-adresse kan ændre sig under en browsersession.

- Alternativt vil nogle tjenester ændre cookieværdien med hver eneste anmodning. Dette reducerer drastisk det vindue, som en hacker kan operere i, og gør det nemmere at identificere, om et angreb har fundet sted, men kan forårsage andre tekniske problemer.

- Brug forskellige multifaktorautentificeringsløsninger (MFA) for hver brugersession.

- Hold alle systemer opdateret med de seneste patches og sikkerhedsopdateringer.

FAQ

Hvordan adskiller sessionskapring sig fra sessionspoofing?

Sessionskapring involverer at foregive at være brugeren, hvorimod spoofing involverer at erstatte brugeren. I løbet af de sidste par år er nogle sikkerhedsanalytikere begyndt at karakterisere sidstnævnte som en form for sessionskapring.

Afsluttende ord

Hyppigheden af sessionskapringsangreb er steget i de seneste år; derfor er det blevet stadig vigtigere at forstå sådanne angreb og følge forebyggende foranstaltninger. Men ligesom teknologien udvikler sig, bliver angrebene også mere sofistikerede; derfor er det vigtigt at skabe aktive afhjælpningsstrategier mod sessionskapring.

Du kan også være interesseret i at vide, hvor meget dine data er værd på det mørke web.