Penetrationstest handler om at forbedre en organisations netværkssikkerhed ved at udnytte sårbarheder.

En god penetrationstest afspejles af omfattende detaljer om opdagede sårbarheder, deres CVVS-score, tekniske vejledninger om risici, indflydelse på forretning, vanskeligheder med at udnytte og strategisk tilgang til håndtering af sårbarheder.

Sikkerhedsteams er tilfredse, når de kan identificere og prioritere softwarerisici, afbøde sårbarheder, blive proaktive, når de tackler sikkerhed, øge tilliden og bevidstheden om sikkerhedsstrategier, opfylde overholdelseskrav og hævde, at de systemer, de overvåger, kører effektivt. Penetrationstest er en nøglespiller i at forbedre robust sikkerhed.

Med flere teknikker til penetrationstest er næsten alle teknologidomæner dækket. Dette inkluderer blandt andet webapplikationer, cloud, blockchain, servere, API-endepunkter, netværk, mobile enheder og trådløse netværk.

Nøglespørgsmål på dette felt er: hvad er penetrationstest, hvordan fungerer det, og hvordan ville du have gavn af det? Denne artikel nedbryder penetrationstestprocessen. Du vil også opdage behovet for penetrationstest, før du lancerer en SaaS, og lære nogle få værktøjer, du kan bruge. Lad os lære, skal vi?

Indholdsfortegnelse

Hvad er penetrationstest?

Penetrationstest var inspireret af behovet for at forstå en angribers tankeproces. Selv med den første sikkerhedstest i 1971 har feltet udviklet sig. Men først derefter gjorde US Air Force har deres første sikkerhedstest. I 1990’erne var der udgivet et papir, der dokumenterede, hvordan man forbedre dit websted ved at bryde ind på det.

Spol frem til 2000’erne, den Åbn webapplikationssikkerhedsprojekt (OWASP) udgivet en testvejledning om bedste praksis. Dette ville igen være et solidt fundament for nutidens penetrationstest og ville udvikle sig til en vigtig funktion i softwareudviklingens livscyklus.

Da systemer og softwareteknologier udvikler sig på tværs af mange fronter, er det nødvendigt at holde trit med sikkerhedsprotokoller og udvikle effektive systemer; det er problemet løst gennem pentest.

Kort sagt indebærer penetrationstest at bryde ind i et computersystem ved at udnytte svagheder og sårbarheder. Men vigtigst af alt, det sker i et kontrolleret miljø. Ved at simulere angreb bruger sikkerhedsteams værktøjer, teknikker og processer til at vise virkningen af svagheder i din virksomhed.

Når de udføres inden for det rigtige omfang, undersøger penetrationstest mange aspekter af dit system, herunder modstandsdygtighed over for angreb fra autentificerede, ikke-autentificerede positioner og effektiviteten af andre systemroller.

Uanset om du er i skyen, på stedet, arbejder med API’er, administrerer databaser eller bygger software som en tjeneste (SaaS), er der altid en penetrationstest baseret på dine behov.

De bedste pentests vil være naturlige for din arbejdsgang og de involverede systemer. Hvis du har problemer med at vælge, er her en oversigt over de tilgængelige typer penetrationstest og hvornår du skal bruge hver. Og nu vil vi nedbryde, hvordan man griber penetrationstests an.

Nedbrydning af penetrationstestprocessen

Penetrationstestprocessen er proceduremæssig. Det kan generaliseres i tre faser. Først er pre-engagement, hvor du definerer målsætninger og research om det system, der skal testes.

Den anden er engagement, som er målrettet mod systemet, indsamler data og analyserer resultater for at afdække udnyttelsesruter – til sidst post engagement, hvor rapporter genereres og handlinger tages for at løse sårbarheder. Lad os dykke ned i hver fase.

#1. Rekognoscering

Som et ledende trin er målet med denne fase at indsamle så meget data som muligt, hvilket igen dikterer effektive angrebsmetoder. De indsamlede oplysninger omfatter detaljer om operativsystemet, netværkstopologi, applikationer, brugerkonti og alle andre relevante oplysninger.

Bevæbnet med denne interesse kan en rekognoscering enten være aktiv eller passiv. Hvis den er passiv, henter rekognosceringen information fra offentligt tilgængelige ressourcer, og når den er aktiv, skal testeren interagere med systemet. For de bedste resultater bør du bruge begge dele.

For at samle netværksoplysninger kan du bruge værktøjer som Metasploit. Her er vores tjekliste for open source intelligensværktøjer (OSINT), hvis du ønsker flere muligheder. Disse værktøjer scanner offentlige IP-adresser, indekserer deres header-svar og oplyser testeren om et netværk, selv uden aktivt at scanne det.

OSINT Framework viser, hvor store open source-ressourcer kan bruges til at indsamle data. Rekognoscering er almindelig i interne og eksterne pentests.

#2. Sårbarhedsvurdering

Dernæst scanner du systemet for at se alle åbne porte eller mulige indgangspunkter. Scanninger er valgfrie i penetrationstest og kan udføres uafhængigt, kaldet sårbarhedsscanning.

Husk, at de data, der er opnået fra rekognoscering og scanning, hjælper med at udvikle tests til at afsløre almindelige og ualmindelige svage punkter. Sådanne tests inkluderer SQL-injektion, cross-site scripting, malware og social engineering.

Testene sigter mod at udnytte systemet ved at eskalere privilegier og trafikaflytning, mens de målretter mod værdifulde aktiver som netværk, medarbejderdata, leverandører, apps, partnere/forsyningskædedata og leverandøroplysninger.

Testere udnytter ressourcer som National Vulnerability Database til at finde systemsvagheder, hvis processen er automatiseret. Hvis det er manuelt, kan sårbarhedsvurderingsværktøjer såsom Metasploit, Commix og Sn1per.

#3. Udnyttelse

Efter at have konsolideret alle sårbarheder og fortolket resultater fra vurderinger, udnytter testeren sårbarheder i målsystemet. Processen indebærer brug af værktøjer som Metasploit til at simulere angreb fra den virkelige verden.

Lejlighedsvis bruges manuelle teknikker, menneskelig forudviden og deres baggrunde. Udnyttelse kan eskalere til databrud, forstyrre tjenester eller få adgang til uautoriseret information. Men man skal passe på ikke at beskadige systemet. Dette cirkler tilbage til omfanget af test, som styrer den overordnede proces.

Denne fase har til formål at evaluere persistensen af sårbarheder i systemet, og om det fører dårlige aktører til dyb adgang. Så du efterligner avancerede vedvarende trusler, der kunne efterlades i et system for at stjæle data selv efter måneder.

Optegnelser opbevares for at notere den samlede tid brugt i et system uden at blive fanget – de viser en organisations effektivitet i dens tilgang til sikkerhed.

#4. Indberetning

Ofte springer mange organisationer dette trin over. Det er dog lige så afgørende med to store opgaver. Først skal testeren rydde op i systemet. Som følge heraf vendes systemet tilbage til sin oprindelige tilstand før penetrationstesten.

For det andet skal testeren gennemgå, dokumentere modtagelighederne og uddybe den anvendte taktik. En forklaring skal præsenteres for at forklare udnyttelsens resultater på højværdimål. Nu hvor pennetesten nærmer sig slutningen, guider rapporten, der er udviklet her, til at rette og forbedre sikkerhedsstillingen.

Husk, en nyttig rapport vil give et generelt testoverblik og tekniske detaljer. De tekniske oplysninger bør omfatte tekniske risici, indflydelse på organisationens forretning, CVVS-score og en taktisk guide til at håndtere de udpegede sårbarheder.

Fordele ved penetrationstest

Penetrationstest har mange fordele for din organisation. Det afslører sårbarheder i dit system for alle teknologiske stakke og operativsystemer. Ved at screene systemdesignerne kan du anerkende dit systems styrker. Dette giver dig igen mulighed for at fokusere på svage områder.

Desuden udpeger den sikkerhedsteknikker, der ikke har givet pote. Med denne viden kan den bedste praksis udnyttes ved opbygning af fremtidige/yderligere systemer.

Ved at implementere positive og negative tests kan du generere omfattende rapporter. I dette tilfælde giver rapporter dig mulighed for at vide, hvilke teknikker der virker i stedet for at adressere og efterlade et specifikt problem.

Autentisk simulering af angreb fra den virkelige verden giver indsigt i trin-for-trin tilgange, som hackere ville tage for at udnytte dit system. Dette udsætter dig for taktik og tidsrammer, der viser din sikkerhedsstilling.

Med hensyn til overholdelse hjælper penetrationstest dig med at måle, om din organisation opfylder alle regler. Hvis ikke, kan du forme forretningsbanen, så den er fuldt ud kompatibel. Bortset fra det, kan en penetrationstest bekræfte, at dine forretningsdata er sikre. Når dette ikke er tilfældet, bliver du advaret og kan derfor træffe korrigerende handlinger.

Når du tildeler sikkerhedsbudgetter, vil penetrationstest pege dig på de sektioner, der skal rettes. Gennem grundig test og dokumentation kan du etablere et ensartet sikkerhedsbudget, der matcher dine behov.

Pentests vil også give dig et nyt perspektiv på dit system. Dette indebærer at rette fejl og forbedre det overordnede systemdesign og -arkitektur fremover.

Derudover kan pentests øge kundeloyalitet og tillid til dit brand. Ved at give positive resultater fra en pentest eller give opdateringer om løste problemer, kan du præsentere din organisation/produkt professionelt og forbedre kunderelationerne.

Kunder, når de er forsikret om sikkerheden af deres tjenester, vil henvise dig til deres venner, hvilket naturligt får din virksomhed til at vokse.

Hvorfor Pen Test er afgørende før lancering af enhver SaaS, e-handel

SaaS og eCommerce er unikke fra andre typer software. De er dynamiske og tilpasser sig stadigt skiftende kundebehov. Udover at lagre store dataniveauer og overføre dem, er de konkurrencedygtige med behovet for innovation og iteration af nye funktionaliteter.

Konstant udvikling af softwaren giver mulighed for nye sårbarheder. Penetrationstest hjælper med at bygge bro mellem innovation og sikkerhed. Efterhånden som cyberangreb stiger, er der et uundgåeligt behov for en proaktiv tilgang til at beskytte din software.

Alle SaaS og e-handel skal ratificere, at deres applikationer og digitale produkter er bygget på sikre infrastrukturlag i overensstemmelse med bedste praksis. At forstå sundheden for dine digitale produkter udrydder chancerne for databrud.

Da penetrationstestning kombinerer brugen af mennesker og maskinintelligens, kan it-teams udnytte denne viden til at udvikle dybdegående strategier til at styrke softwaresikkerheden.

Pentest kan drive tilpasning i software. Ved at forstå karakteren af sårbarheder i din SaaS eller e-handel, kan du ændre din udviklingstilgang og undgå at introducere dem i fremtiden. Dette er nyttigt, når der udvikles flere SaaS-løsninger, der bruger de samme teknologier og processer.

Indtil videre har du lært om penetrationstest og dets relevans i softwareindustrien. Mens du begrænser dig til at vælge de rigtige løsninger til din værktøjskasse, er her nogle få kendt for deres bedste ydeevne på domænet.

Jeg har ikke rangeret dem i nogen rækkefølge. Men vær sikker på, de sparer dig for den tid, du ville bruge på at lede.

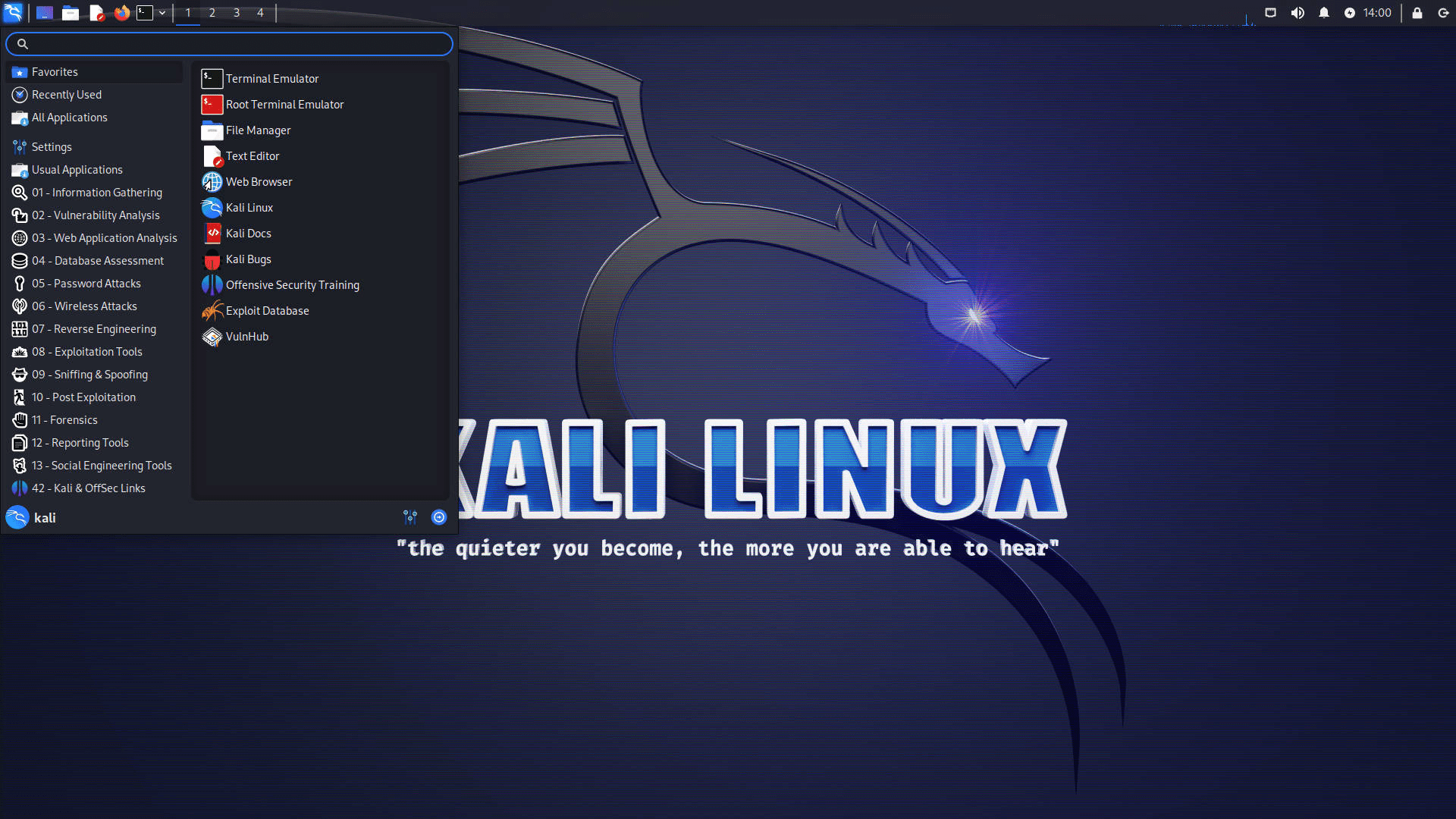

#1. Kali Linux

Kali Linux er en open source-platform rettet mod sikkerhedsopgaver som penetrationstest, reverse engineering, computerefterforskning og sikkerhedsforskning.

Uanset om du er på skyen, containere, mobile enheder eller et vinduesundersystem til Linux, vil en version af Kali altid være tilgængelig.

Det giver dig mulighed for at installere ethvert pentestværktøj på det, selvom du vil konfigurere værktøjerne manuelt. Det gode er det Kali har et levende samfund og grundig dokumentation, der passer til både veteraner og nybegyndere.

#2. Metasploit

Det Metasploit rammen bringes til live af et samarbejde mellem sikkerhedsentusiaster, der er tænkt med det mål at øge sikkerhedsbevidstheden, rette sårbarheder og administrere sikkerhedsvurderinger.

Tjek ud Metasploits GitHub for de seneste retningslinjer for at komme i gang, bruge det til sikkerhedstest og bidrage til projektet.

#3. Nmap

Med Nmap (Netværksmapper), du kan udforske netværk og kontrollere deres sikkerhedstilstande. Selvom det er designet til at scanne store netværk hurtigt, fungerer det godt med enkelte værter.

Udover at adressere sikkerhedssårbarheder, kan du bruge det til at udføre gentagne opgaver såsom netværksopgørelse, overvågning af værters oppetid og planlægning/administration af serviceopgraderinger.

At bringe det hele sammen

Penetrationstest handler om at forbedre sikkerheden for digitale produkter ved at afsløre sårbarheder, vise hvordan de kan udnyttes, give en gennemgang af den potentielle indvirkning på forretningen og levere taktiske strategier til at løse de nævnte bekymringer.

For at sikre, at du får det bedste ud af penetrationstests, skal hvert trin dækkes grundigt. Det betyder, at alle faser af testen skal behandles med lige stor betydning uden at overse nogen. Start med at planlægge målene for din test, og indsaml så meget information, som du har brug for, før du går videre til scanning.

Når du har scannet dine systemer og analyseret dem fuldt ud, skal du fortsætte til et angreb og se, hvor lang tid det vil tage dit system at opdage et brud. Tjek indvirkningen på systemet, dokumenter den overordnede proces, og sørg for, at du udarbejder en afviklingsstrategi. Og når du fuldfører testen, skal du gendanne systemer og rense dem. Husk, at pentests bør udføres ofte for at holde dig opdateret.

Med hensyn til fordele vil pentest afsløre sårbarheder, styrke din sikkerhedsposition, spare på budgetter, som du kan planlægge baseret på tidligere erfaringer og omforme dine fremtidige systemdesigns.

Fra kundens perspektiv vil pentests hjælpe dig med at øge tilliden og opbygge et loyalt forhold. Selvfølgelig vil folk arbejde med brands, som de kan stole på, især i et landskab af digitale valutaer.

For et detaljeret dyk ned i penetrationstestning, tjek gennemtrængningstestfaserne, hvor vi nedbryder alle trin, forklarer relevansen af hvert trin og giver dig en trin-for-trin guidet interaktion med emnet.