Cybersikkerhedsproblemer vokser og bliver mere komplicerede, efterhånden som teknologien udvikler sig.

Selvom du ikke kan forhindre cyberkriminelle i at blive klogere, kan du bruge sikkerhedssystemer som IDS og IPS til at reducere angrebsoverfladen eller endda blokere dem. Dette bringer os til kampen – IDS vs. IPS for at vælge, hvad der er bedre for et netværk.

Og hvis du vil have svaret på det, skal du forstå, hvad disse teknologier er i deres essens, hvordan de virker og deres typer. Det vil hjælpe dig med at vælge den bedre mulighed for dit netværk.

Når det er sagt, er både IDS og IPS sikre og effektive, hver med sine fordele og ulemper, men du kan ikke tage en chance, når det kommer til sikkerhed.

Det er derfor, jeg har fundet på denne sammenligning – IDS vs. IPS for at hjælpe dig med at forstå deres muligheder og finde den bedre løsning til at beskytte dit netværk.

Lad kampen begynde!

Indholdsfortegnelse

IDS vs. IPS: Hvad er de?

Før vi begynder at sammenligne IDS vs. IPS, lad os finde ud af, hvad de er i første omgang, begyndende med IDS.

Hvad er en IDS?

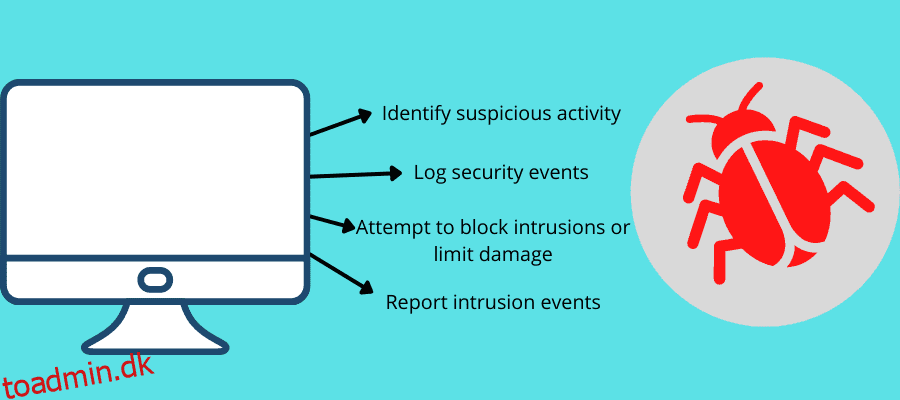

An Intrusion Detection System (IDS) er en softwareløsning, der overvåger et system eller netværk for indtrængen, politikovertrædelser eller ondsindede aktiviteter. Og når den opdager en indtrængen eller overtrædelse, rapporterer softwaren det til administratoren eller sikkerhedspersonalet. Det hjælper dem med at undersøge den rapporterede hændelse og træffe passende afhjælpninger.

Denne passive overvågningsløsning kan advare dig om at opdage en trussel, men den kan ikke træffe direkte foranstaltninger mod den. Det er ligesom et sikkerhedssystem installeret i en bygning, der kan underrette sikkerhedsvagten om en indkommende trussel.

Et IDS-system har til formål at opdage en trussel, før den infiltrerer et netværk. Det giver dig mulighed for at tage et kig på dit netværk uden at hindre netværkstrafikstrømmen. Udover at opdage overtrædelser af politikker kan den beskytte mod trusler som informationslækager, uautoriseret adgang, konfigurationsfejl, trojanske heste og vira.

Det fungerer bedst, når du ikke ønsker at blokere eller bremse trafikstrømmen, selv når et problem dukker op, men for at beskytte dine netværksaktiver.

Hvad er en IPS?

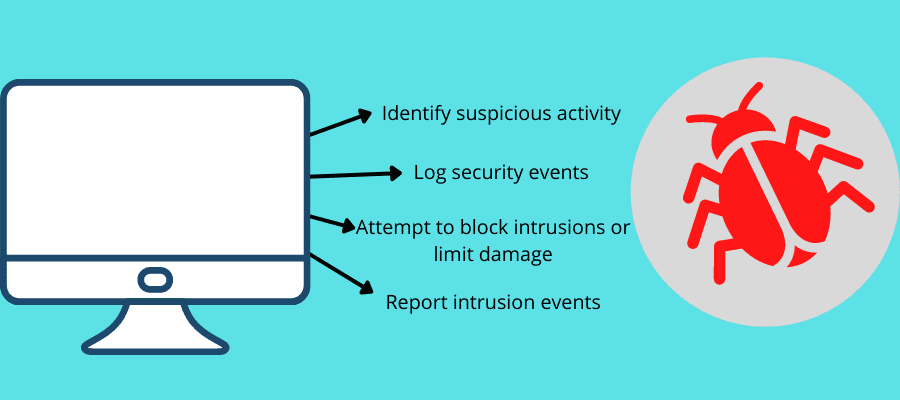

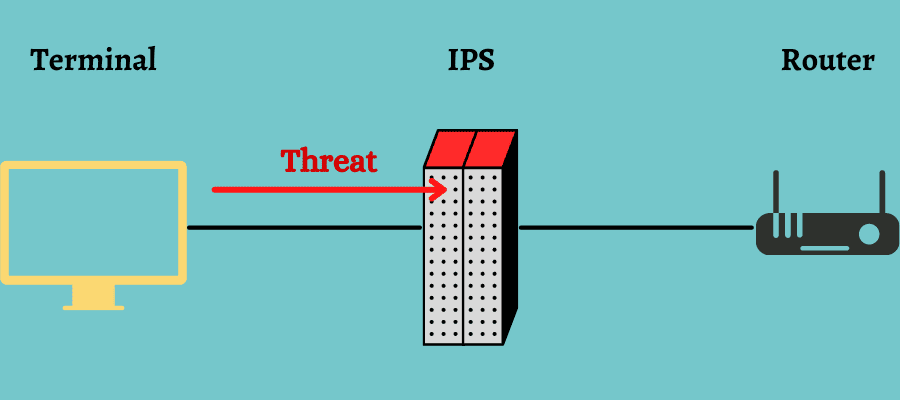

Intrusion Prevention System (IPS) kaldes også Intrusion Detection & Prevention System (IDPS). Det er en softwareløsning, der overvåger et system eller netværksaktiviteter for ondsindede hændelser, logger oplysninger om disse aktiviteter, rapporterer dem til administratoren eller sikkerhedspersonalet og forsøger at stoppe eller blokere dem.

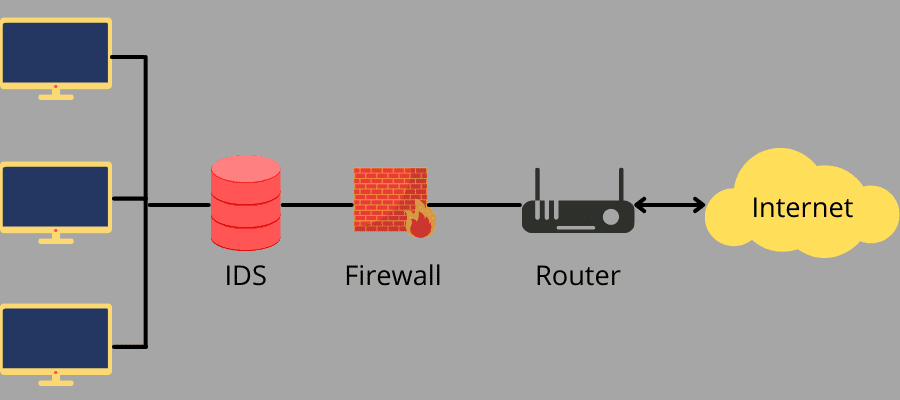

Dette er et aktivt overvågnings- og forebyggelsessystem. Du kan betragte det som en forlængelse af IDS, fordi begge metoder overvåger ondsindede aktiviteter. Men i modsætning til IDS er IPS-software placeret bag netværkets firewall, der kommunikerer på linje med den indgående trafik og blokerer eller forhindrer opdagede indtrængen. Tænk på det som (cyber)sikkerhedsvagten til dit netværk.

Efter at have opdaget en trussel, kan IPS udføre forskellige handlinger såsom at sende alarmer, droppe identificerede ondsindede pakker, blokere den ondsindede IP-adresse fra at få adgang til netværket og nulstille forbindelser. Derudover kan den også rette fejl relateret til cyklisk redundanstjek (CRC), defragmenterede pakkestrømme, rydde op i ekstra netværkslag og transportmuligheder og afhjælpe fejl forbundet med TCP-sekventering.

IPS er den bedste mulighed for dig, hvis du vil blokere angreb, så snart systemet registrerer dem, selvom du er nødt til at lukke al trafik, inklusive den legitime, for sikkerheden. Dens mål er at afbøde skade fra både eksterne og interne trusler i dit netværk.

IDS vs. IPS: Typer

Typer af IDS

IDS er opdelt baseret på, hvor trusselsdetektionen sker, eller hvilken detektionsmetode, der anvendes. IDS-typer baseret på detektionsstedet, dvs. netværk eller vært, er:

#1. Network Intrusion Detection Systems (NIDS)

NIDS er en del af netværksinfrastrukturen og overvåger pakker, der strømmer igennem den. Det eksisterer sideløbende med enhederne med en tryk-, span- eller spejlingsevne som kontakter. NIDS er placeret på et eller flere strategiske steder i et netværk for at overvåge indgående og udgående trafik fra alle de tilsluttede enheder.

Den analyserer trafik, der passerer gennem hele undernettet, og matcher den trafik, der passerer undernettene, til det kendte angrebsbibliotek. Når NIDS identificerer angrebene og registrerer en unormal adfærd, advarer den netværksadministratoren.

Du kan installere en NIDS bag firewalls på undernettet og overvåge, om nogen forsøger at infiltrere din firewall. NIDS kan også sammenligne lignende pakkers signaturer med matchende poster for at forbinde ondsindede detekterede pakker og stoppe dem.

Der er to typer NIDS:

- On-line NIDS eller in-line NIDS beskæftiger sig med et netværk i realtid. Den analyserer Ethernet-pakker plus anvender specifikke regler for at afgøre, om det er et angreb eller ej.

- Off-line NIDS eller tap mode omhandler indsamlede data. Det passerer data gennem nogle processer og bestemmer resultatet.

Desuden kan du kombinere NIDS med andre sikkerhedsteknologier for at øge forudsigelses- og detektionshastigheder. For eksempel kan NIDS baseret på Artificial Neural Network (ANN) analysere massive datamængder smart, fordi dens selvorganiserende struktur tillader INS IDS at genkende angrebsmønstre mere effektivt. Det kan forudsige angreb baseret på tidligere fejl, der førte til indtrængen og hjælper dig med at udvikle et tidligt indtjeningssystem.

#2. Værtsbaserede Intrusion Detection Systems

Host-based Intrusion Detection Systems (HIDS) er løsningen, der kører på separate enheder eller værter på et netværk. Den kan kun overvåge indgående og udgående datapakker fra de tilsluttede enheder og advare administratoren eller brugerne, når de opdager mistænkelig aktivitet. Det overvåger systemopkald, filændringer, applikationslogfiler osv.

HIDS tager snapshots af de aktuelle filer i systemet og matcher dem med de foregående. Hvis den opdager, at en kritisk fil er slettet eller ændret, sender HIDS en advarsel til administratoren for at undersøge problemet.

For eksempel kan HIDS analysere adgangskodelogins og sammenligne dem med kendte mønstre, der bruges til at udføre brute force-angreb og identificere et brud.

Disse IDS-løsninger bruges i vid udstrækning på missionskritiske maskiner, hvis konfigurationer ikke forventes at ændre sig. Da den overvåger hændelser direkte på værter eller enheder, kan en HIDS-løsning registrere trusler, som en NIDS-løsning kan gå glip af.

Det er også effektivt til at identificere og forhindre integritetsbrud såsom trojanske heste og arbejde i krypteret netværkstrafik. På denne måde beskytter HIDS følsomme data som juridiske dokumenter, intellektuel ejendom og personlige data.

Ud over disse kan IDS også være af andre typer, herunder:

- Perimeter Intrusion Detection System (PIDS): Fungerer som den første forsvarslinje og kan detektere og lokalisere indtrængensforsøg på den centrale server. Denne opsætning består normalt af en fiberoptisk eller elektronisk enhed, der sidder på en servers virtuelle perimeterhegn. Når den registrerer en ondsindet aktivitet, såsom en person, der forsøger at forsøge at få adgang via en anden metode, advarer den administratoren.

- VM-baseret Intrusion Detection System (VMIDS): Disse løsninger kan kombinere ovennævnte IDS eller en af dem. Forskellen er, at den installeres eksternt ved hjælp af en virtuel maskine. Det er relativt nyt og bruges hovedsageligt af administrerede it-tjenesteudbydere.

Typer af IPS

Generelt er systemer til forebyggelse af indtrængen (IPS) af fire typer:

#1. Netværksbaseret system til forebyggelse af indtrængen (NIPS)

NIPS kan identificere og forhindre mistænkelige eller ondsindede aktiviteter ved at analysere datapakker eller kontrollere protokolaktivitet i hele et netværk. Den kan indsamle data fra netværket og værten for at detektere tilladte værter, operativsystemer og applikationer på netværket. Derudover logger NIPS data om normal trafik for at finde ændringer fra bunden.

Denne IPS-løsning afbøder angreb ved at begrænse båndbreddeudnyttelsen, sende TCP-forbindelser eller afvise pakker. NIPS er dog ikke effektiv til at analysere krypteret trafik og håndtere direkte angreb eller høje trafikbelastninger.

#2. Wireless Intrusion Prevention System (WIPS)

WIPS kan overvåge et trådløst netværk for at opdage mistænkelig trafik eller aktiviteter ved at analysere trådløse netværksprotokoller og træffe foranstaltninger til at forhindre eller fjerne dem. WIPS implementeres typisk overliggende over den nuværende trådløse LAN-netværksinfrastruktur. Du kan dog også implementere dem selvstændigt og håndhæve en ikke-trådløs politik i din organisation.

Denne IPS-løsning kan forhindre trusler som et forkert konfigureret adgangspunkt, DOS-angreb (denial of service), honeypot, MAC-spoofing, man-in-the-middle-angreb og meget mere.

#3. Netværksadfærdsanalyse (NBA)

NBA arbejder på anomali-baseret detektion, leder efter anomalier eller afvigelser fra normal adfærd til mistænkelig adfærd i netværket eller systemet. Derfor, for at det kan fungere, skal NBA gennemgå en træningsperiode for at lære et netværks eller systems normale adfærd.

Når et NBA-system lærer den normale adfærd, kan det opdage afvigelser og markere dem som mistænkelige. Det er effektivt, men det virker ikke, mens du stadig er i træningsfasen. Men når den først er færdiguddannet, kan du stole på den.

#4. Værtsbaserede Intrusion Prevent Systems (HIPS)

HIPS-løsninger kan overvåge kritiske systemer for ondsindede aktiviteter og forhindre dem ved at analysere deres kodeadfærd. Det bedste ved dem er, at de også kan opdage krypterede angreb udover at beskytte følsomme data relateret til personlig identitet og helbred fra værtssystemerne. Det fungerer på en enkelt enhed og bruges ofte sammen med en netværksbaseret IDS eller IPS.

IDS vs. IPS: Hvordan fungerer de?

Der er forskellige metoder, der bruges til at overvåge og forhindre indtrængen for IDS og IPS.

Hvordan virker en IDS?

IDS bruger tre registreringsmetoder til at overvåge trafik for ondsindede aktiviteter:

#1. Signaturbaseret eller vidensbaseret detektion

Signaturbaseret detektion overvåger specifikke mønstre som cyberangrebssignaturer, som malware bruger, eller bytesekvenser i netværkstrafikken. Det fungerer på samme måde som antivirussoftware med hensyn til at identificere en trussel ved sin signatur.

I signaturbaseret detektion kan IDS let identificere kendte trusler. Det er dog muligvis ikke effektivt i nye angreb uden tilgængelige mønstre, da denne metode udelukkende virker baseret på tidligere angrebsmønstre eller signaturer.

#2. Anomali-baseret eller adfærdsbaseret detektion

Ved uregelmæssig detektering overvåger IDS overtrædelser og indtrængen i et netværk eller system ved at overvåge systemlogfiler og afgøre, om enhver aktivitet virker unormal eller afviger fra normal adfærd, der er specificeret for en enhed eller et netværk.

Denne metode kan også opdage ukendte cyberangreb. IDS kan også bruge maskinlæringsteknologier til at opbygge en pålidelig aktivitetsmodel og etablere den som basislinjen for en normal adfærdsmodel til at sammenligne nye aktiviteter og erklære resultatet.

Du kan træne disse modeller baseret på dine specifikke hardwarekonfigurationer, applikationer og systembehov. Som et resultat har IDS med adfærdsdetektion forbedrede sikkerhedsegenskaber end signaturbaserede IDS. Selvom det nogle gange kan vise nogle falske positiver, fungerer det effektivt i andre aspekter.

#3. Omdømme-baseret detektion

IDS, der bruger omdømmebaserede detektionsmetoder, genkender trusler baseret på deres omdømmeniveauer. Det gøres ved at identificere kommunikation mellem en venlig vært inde i dit netværk og den, der forsøger at få adgang til dit netværk baseret på deres ry for overtrædelser eller ondsindede handlinger.

Den indsamler og sporer forskellige filattributter som kilde-, signatur-, alders- og brugsstatistikker fra brugere, der bruger filen. Dernæst kan den bruge en omdømmemotor med statistisk analyse og algoritmer til at analysere dataene og afgøre, om de er truende eller ej.

Omdømmebaseret IDS bruges hovedsageligt i anti-malware- eller antivirussoftware og implementeret på batchfiler, eksekverbare filer og andre filer, der kan indeholde usikker kode.

Hvordan virker en IPS?

I lighed med IDS arbejder IPS også med metoder som signaturbaseret og anomalibaseret detektion, foruden andre metoder.

#1. Signaturbaseret detektion

IPS-løsninger, der anvender signaturbaseret detektion, overvåger indgående og udgående datapakker i et netværk og sammenligner dem med tidligere angrebsmønstre eller signaturer. Det fungerer på et bibliotek af kendte mønstre med trusler, der bærer ondsindet kode. Når den opdager en udnyttelse, registrerer og gemmer den sin signatur og bruger den til yderligere detektion.

En signaturbaseret IPS er af to typer:

- Udnyttelsesvendte signaturer: IPS identificerer indtrængen ved at matche signaturer med en trusselsignatur i netværket. Når den finder en match, forsøger den at blokere den.

- Signaturer, der retter sig mod sårbarhed: Hackere målretter mod eksisterende sårbarheder i dit netværk eller system, og IPS forsøger at beskytte dit netværk mod disse trusler, der muligvis ikke bliver opdaget.

#2. Statistisk anomali-baseret eller adfærdsbaseret detektion

IDS, der bruger statistisk anomali-baseret detektion, kan overvåge din netværkstrafik for at finde uoverensstemmelser eller anomalier. Den sætter en baseline for at definere den normale adfærd for netværket eller systemet. Baseret på dette vil IPS’en sammenligne netværkstrafikken og markere mistænkelige aktiviteter, der afviger fra den normale adfærd.

For eksempel kan basislinjen være en specificeret båndbredde eller protokol, der bruges til netværket. Hvis IPS’en finder, at trafik øger båndbredden brat eller registrerer en anden protokol, vil den udløse en alarm og blokere trafikken.

Du skal dog sørge for at konfigurere basislinjerne intelligent for at undgå falske positiver.

#3. Stateful Protocol Analyse

En IPS, ved hjælp af stateful protokolanalyse, registrerer afvigelser i en protokoltilstand som anomalibaseret detektion. Den bruger foruddefinerede universelle profiler i henhold til accepteret praksis fastsat af brancheledere og leverandører.

For eksempel kan IPS’en overvåge anmodninger med tilsvarende svar, og hver anmodning skal bestå af forudsigelige svar. Den markerer svar, der falder uden for de forventede resultater, og analyserer dem yderligere.

Når en IPS-løsning overvåger dine systemer og netværk og finder mistænkelig aktivitet, advarer den og udfører nogle handlinger for at forhindre den i at få adgang til dit netværk. Sådan gør du:

- Styrkelse af firewalls: IPS’en registrerer muligvis en sårbarhed i dine firewalls, der banede vejen for truslen om at komme ind på dit netværk. For at give sikkerhed kan IPS ændre sin programmering og styrke den, mens problemet løses.

- Udfører systemoprydning: Skadeligt indhold eller beskadigede filer kan ødelægge dit system. Det er derfor, det udfører en systemscanning for at rydde op og fjerne det underliggende problem.

- Afslutningssessioner: IPS’en kan registrere, hvordan en anomali er opstået ved at finde dens indgangspunkt og blokere den. Til dette kan det blokere IP-adresser, afslutte TCP-sessionen osv.

IDS vs. IPS: Ligheder og forskelle

Ligheder mellem IDS og IPS

De tidlige processer for både IDS og IPS er ens. Begge registrerer og overvåger systemet eller netværket for ondsindede aktiviteter. Lad os se deres fælles grundlag:

- Monitor: Når de er installeret, overvåger IDS- og IPS-løsninger et netværk eller system baseret på de specificerede parametre. Du kan indstille disse parametre baseret på dine sikkerhedsbehov og netværksinfrastruktur og lade dem inspicere al den trafik, der kommer ind og ud fra dit netværk.

- Trusselsdetektion: Begge læser alle datapakkerne, der flyder i dit netværk, og sammenligner disse pakker med et bibliotek, der indeholder kendte trusler. Når de finder et match, markerer de den datapakke som ondsindet.

- Lær: Begge disse teknologier bruger moderne teknologier som maskinlæring til at træne sig selv i en periode og forstå nye trusler og angrebsmønstre. På denne måde kan de bedre reagere på moderne trusler.

- Log: Når de opdager mistænkelig aktivitet, registrerer de det sammen med svaret. Det hjælper dig med at forstå din beskyttelsesmekanisme, finde sårbarheder i dit system og træne dine sikkerhedssystemer i overensstemmelse hermed.

- Advarsel: Så snart de opdager en trussel, sender både IDS og IPS advarsler til sikkerhedspersonale. Det hjælper dem med at være forberedte på enhver omstændighed og handle hurtigt.

Indtil dette fungerer IDS og IPS på samme måde, men det, der sker efter, adskiller dem.

Forskellen mellem IDS og IPS

Den største forskel mellem IDS og IPS er, at IDS fungerer som et overvågnings- og detektionssystem, mens IPS fungerer som et forebyggelsessystem bortset fra overvågning og detektion. Nogle forskelle er:

- Svar: IDS-løsninger er passive sikkerhedssystemer, der kun overvåger og registrerer netværk for ondsindede aktiviteter. De kan advare dig, men foretager sig ikke noget på egen hånd for at forhindre angrebet. Netværksadministratoren eller sikkerhedspersonalet, der er tildelt, skal handle øjeblikkeligt for at afbøde angrebet. På den anden side er IPS-løsninger aktive sikkerhedssystemer, der overvåger og registrerer dit netværk for ondsindede aktiviteter, advarer og automatisk forhindrer angrebet i at ske.

- Positionering: IDS er placeret i kanten af et netværk for at indsamle alle hændelser og logge og registrere overtrædelser. Placering på denne måde giver IDS den maksimale synlighed for datapakker. IPS-software er placeret bag netværkets firewall og kommunikerer på linje med den indgående trafik for at forhindre indtrængen bedre.

- Detektionsmekanisme: IDS bruger signaturbaseret detektion, anomalibaseret detektion og omdømmebaseret detektion til ondsindede aktiviteter. Dens signaturbaserede detektion inkluderer kun signaturer, der vender mod udnyttelse. På den anden side bruger IPS signaturbaseret detektion med både udnyttelses- og sårbarhedsorienterede signaturer. IPS bruger også statistisk anomali-baseret detektion og stateful protokolanalysedetektion.

- Beskyttelse: Hvis du er truet, kan IDS være mindre nyttigt, da dit sikkerhedspersonale skal finde ud af, hvordan du sikrer dit netværk og rydder op i systemet eller netværket med det samme.IPS kan udføre automatisk forebyggelse af sig selv.

- Falske positive: Hvis IDS giver en falsk positiv, kan du finde en vis bekvemmelighed. Men hvis IPS gør det, vil hele netværket lide, da du bliver nødt til at blokere al trafik – indgående og udgående netværk.

- Netværksydelse: Da IDS ikke er implementeret in-line, reducerer det ikke netværkets ydeevne. Netværkets ydeevne kan dog reduceres på grund af IPS-behandling, som er på linje med trafikken.

IDS vs. IPS: Hvorfor de er afgørende for cybersikkerhed

Du kan høre forskellige forekomster af databrud og hacks ske i næsten alle brancher med en online tilstedeværelse. Til dette spiller IDS og IPS en vigtig rolle i at beskytte dit netværk og dine systemer. Sådan gør du:

Forbedre sikkerheden

IDS- og IPS-systemer bruger automatisering til overvågning, detektering og forebyggelse af ondsindede trusler. De kan også bruge nye teknologier som maskinlæring og kunstig intelligens til at lære mønstre og afhjælpe dem effektivt. Som et resultat er dit system sikkert mod trusler som virus, DOS-angreb, malware osv., uden at det kræver ekstra ressourcer.

Håndhævelse af politikker

Du kan konfigurere IDS og IPS baseret på dine organisatoriske behov og håndhæve sikkerhedspolitikker for dit netværk, som hver pakke, der kommer ind i eller forlader netværket, skal overholde. Det hjælper dig med at beskytte dine systemer og netværk og opdage afvigelser hurtigt, hvis nogen forsøger at blokere politikkerne og bryde ind i dit netværk.

Regulativ overholdelse

Databeskyttelse er alvorlig i det moderne sikkerhedslandskab. Det er grunden til, at regulatoriske overholdelsesorganer som HIPAA, GDPR osv. regulerer virksomheder og sikrer, at de investerer i teknologier, der kan hjælpe med at beskytte kundedata. Ved at implementere en IDS- og IPS-løsning overholder du disse regler og står ikke over for nogen juridiske problemer.

Redder omdømme

Implementering af sikkerhedsteknologier som IDS og IPS viser, at du bekymrer dig om at beskytte dine kunders data. Det giver dit brand et godt indtryk på dine kunder og løfter dit omdømme i og uden for din branche. Derudover sparer du dig selv for trusler, der kan lække dine følsomme forretningsoplysninger eller forårsage skade på omdømme.

Kan IDS & IPS arbejde sammen?

Med et ord, ja!

Du kan implementere både IDS og IPS sammen i dit netværk. Implementer en IDS-løsning til at overvåge og detektere trafik, mens den lader den forstå trafikbevægelser i dit netværk. Du kan også bruge IPS i dit system som en aktiv foranstaltning for at forhindre sikkerhedsproblemer i dit netværk.

På denne måde kan du også helt undgå overhead ved at vælge IDS vs. IPS.

Desuden giver implementering af begge teknologier dig en alsidig beskyttelse af dit netværk. Du kan forstå tidligere angrebsmønstre for at indstille bedre parametre og forberede dine sikkerhedssystemer til at kæmpe mere effektivt.

Nogle af udbyderne til IDS og IPS er Okta, Varonis, UpGuard osv.

IDS vs. IPS: Hvad skal du vælge? 👈

Valg af IDS vs. IPS skal udelukkende være baseret på din organisations sikkerhedsbehov. Overvej hvor stort dit netværk er, hvad dit budget er, og hvor meget beskyttelse du skal bruge for at vælge det.

Hvis du spørger, hvad der generelt er bedre, må det være IPS, da det tilbyder forebyggelse, overvågning og detektion. Det ville dog hjælpe, hvis du valgte en bedre IPS fra en troværdig udbyder, da den kan vise falske positiver.

Da begge har fordele og ulemper, er der ingen klar vinder. Men som forklaret i det foregående afsnit, kan du gå efter begge disse løsninger fra en pålidelig udbyder. Det vil tilbyde overlegen beskyttelse til dit netværk fra begge synspunkter – indtrængningsdetektion og forebyggelse.