Reverse Engineering er processen med at analysere et produkt eller system for at forstå dets design, interne funktionalitet og funktionalitet.

Reverse engineering bruges ofte til at få en bedre forståelse af et produkt eller system for at forbedre det, for at skabe konkurrerende produkter eller systemer eller for at identificere og rette fejl eller sårbarheder.

Det er almindeligt anvendt inden for områder som softwareudvikling, fremstilling og sikkerhed. Reverse engineering kan dog også bruges til ondsindede formål, såsom at stjæle forretningshemmeligheder eller skabe forfalskede produkter. Af denne grund er reverse engineering ofte reguleret af love, der regulerer intellektuel ejendomsret og forretningshemmeligheder.

For at blive dygtig til reverse engineering, bør en sikkerhedsprofessionel have en stærk forståelse af datalogi og programmering, samt erfaring med værktøjer og teknikker, der almindeligvis anvendes i reverse engineering, såsom disassemblere og debuggere.

Indholdsfortegnelse

Hvordan fungerer reverse engineering?

Reverse engineering er processen med at analysere et system for at forstå dets komponenter, funktioner og operationer for at forstå, hvordan det fungerer eller for at skabe en kopi eller efterligning af det.

Reverse engineering er en værdifuld mekanisme til en række formål, herunder forståelse af et systems funktionalitet, identificering af sårbarheder eller svagheder i systemet, skabelse af kompatible eller alternative versioner af systemet og forbedring af det originale design.

Processen med reverse engineering involverer typisk adskillelse af et system eller en enhed for at forstå dets komponenter, og hvordan de passer sammen. Dette kan involvere at adskille fysiske enheder eller analysere koden og strukturen af softwaresystemer.

Når systemet er skilt ad, studeres og analyseres de enkelte komponenter for at forstå deres funktion, og hvordan de arbejder sammen for at få det overordnede system til at fungere.

Det er dog vigtigt at respektere andres intellektuelle ejendomsrettigheder, når du bruger reverse engineering og kun at bruge det til juridiske og etiske formål.

Formål med reverse engineering i sikkerhed

Formålet med reverse engineering i sikkerhed er at identificere og afbøde potentielle sårbarheder i et produkt eller system. Dette gøres typisk ved at undersøge produktets eller systemets design, kode eller komponenter for at forstå, hvordan det fungerer, og identificere eventuelle svagheder.

For eksempel kan en sikkerhedsforsker bruge reverse engineering til at studere designet af en softwareapplikation for at identificere eventuelle potentielle sårbarheder, der kunne udnyttes af angribere. Dette kunne involvere at undersøge applikationens kode, analysere dens netværkskommunikation eller studere dens interaktioner med andre systemer eller komponenter.

Når potentielle sårbarheder er blevet identificeret, kan sikkerhedsforskeren derefter arbejde på at udvikle løsninger til at afbøde disse sårbarheder, såsom ved at patche applikationens kode eller implementere yderligere sikkerhedsforanstaltninger. Dette kan hjælpe med at forbedre produktets eller systemets overordnede sikkerhed og beskytte det mod potentielle angreb.

Trin i reverse engineering

Reverse engineering involverer typisk følgende trin:

Lad os komme i gang med de bedste reverse engineering-værktøjer.

Ghidra

Ghidra er en gratis og open source software reverse engineering (SRE) suite af værktøjer udviklet af National Security Agency (NSA). Det bruges til at adskille, dekompilere og analysere binær kode.

Ghidra er designet til at være et robust og skalerbart SRE-værktøj, og det bruges af både offentlige myndigheder og det bredere SRE-fællesskab. Dette værktøj blev gjort tilgængeligt for offentligheden i 2019, og det kan downloades og bruges gratis.

Det har en brugervenlig grænseflade og et modulært design, som giver brugerne mulighed for at tilpasse værktøjet til at opfylde deres specifikke behov.

Derudover inkluderer Ghidra en decompiler, der kan konvertere assembly-kode til et sprog på højere niveau, såsom C eller Java, hvilket kan gøre det lettere at forstå funktionaliteten af en binær fil.

Androguard

Androguard er et open source-værktøjssæt til at vende og analysere Android-applikationer. Den er skrevet i Python og kan bruges til at analysere strukturen og adfærden af Android-apps.

Androguard inkluderer en række værktøjer til at udføre forskellige typer analyser, herunder adskillelse, dekompilering og deobfuscing af Android-apps. Den kan bruges til at analysere koden for en app, udtrække dens ressourcer og identificere potentielle sårbarheder.

Androguard er meget brugt af forskere og sikkerhedsprofessionelle til at analysere sikkerheden i Android-apps.

Det tilbyder en række funktioner til reverse engineering, herunder understøttelse af flere filformater, evnen til at udføre statisk og dynamisk analyse og integration med andre værktøjer såsom IDA Pro og radare2.

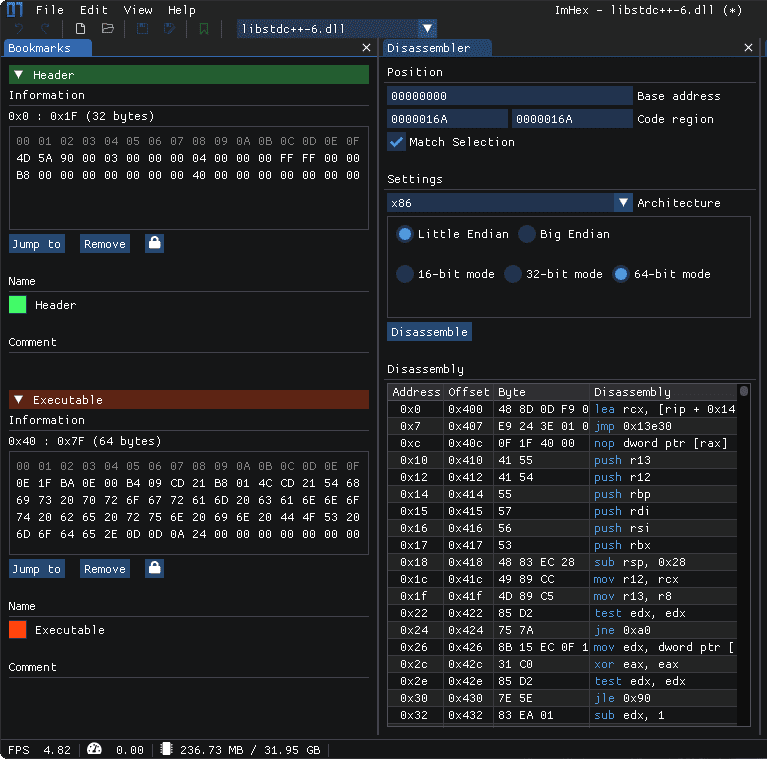

ImHex

ImHex er en hex-editor, som er en type software, der giver brugerne mulighed for at se og redigere de rå binære data i en fil. Hex-editorer bruges ofte af programmører, sikkerhedsforskere og andre tekniske brugere til at undersøge indholdet af en fil på et lavt niveau. De er især nyttige til at analysere filer, der er i et binært format, såsom eksekverbare filer eller andre typer kompileret kode.

ImHex er en gratis og open source hex-editor, der er tilgængelig til Windows og Linux. Den har en brugervenlig grænseflade og en række funktioner, der gør den nem at bruge.

Nogle af de vigtigste funktioner i ImHex inkluderer understøttelse af store filer, en fleksibel søge- og erstatningsfunktion og muligheden for at sammenligne filer side om side. ImHex giver også brugere mulighed for at definere deres egne datatyper, hvilket kan være nyttigt til at undersøge specifikke typer data i en fil.

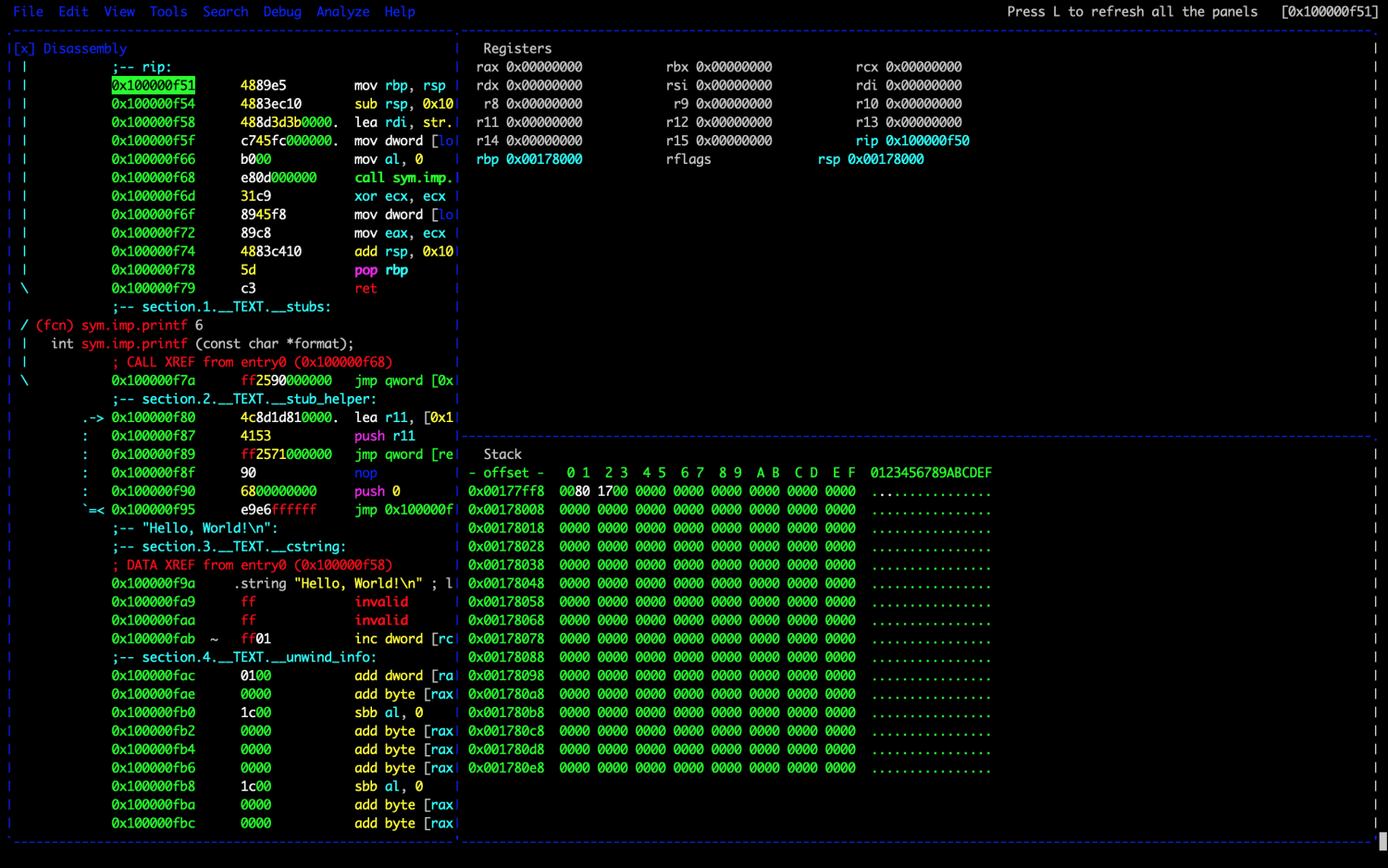

Radare 2

Radare2 er en open source reverse engineering-ramme, der bruges til at adskille, analysere og fejlfinde binære filer. Den er skrevet i C og er tilgængelig til en lang række platforme, herunder Windows, Linux og macOS.

Dette værktøj bruges i vid udstrækning af sikkerhedsforskere til en række forskellige formål, herunder reverse engineering, sårbarhedsanalyse og efterforskning. Det har en kommandolinjegrænseflade og en kraftfuld scripting-motor, der giver brugerne mulighed for at automatisere komplekse opgaver og udvide værktøjets muligheder.

Radare2 inkluderer også en disassembler, der kan bruges til at konvertere binær kode til menneskelæselige monteringsinstruktioner, hvilket gør det lettere at forstå den indre funktion af en binær fil.

Det tilbyder forskellige funktioner til reverse engineering, herunder understøttelse af flere arkitekturer og filformater, evnen til at udføre statisk og dynamisk analyse og integration med andre værktøjer såsom debuggere og disassemblere.

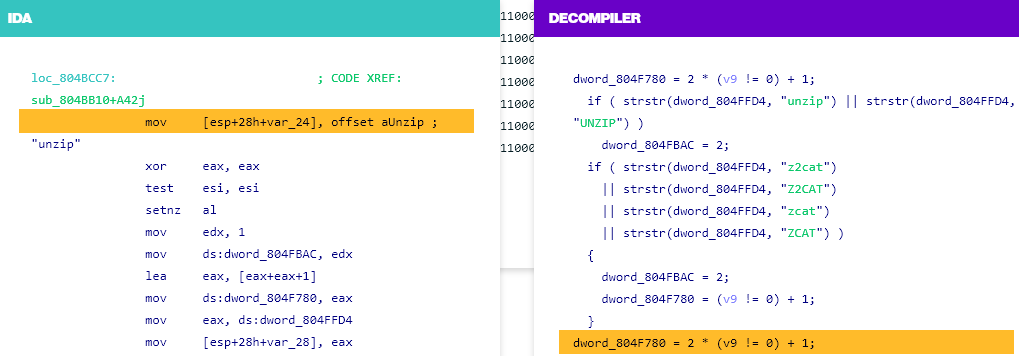

IDA Pro

IDA Pro (forkortelse for Interactive Disassembler Pro) er en kommerciel disassembler og debugger, der almindeligvis bruges af sikkerhedsforskere til at analysere kompileret kode. Det kan bruges til at reverse engineering af eksekverbare filer og andre binære filer.

Det tilbyder også en række funktioner til statisk og dynamisk analyse, herunder understøttelse af flere arkitekturer og filformater, muligheden for at oprette og ændre demonteringer og integration med andre værktøjer såsom debuggere og decompilere.

IDA Pro understøtter kompatibilitet på tværs af platforme og tilbyder også en grafisk brugergrænseflade samt et scriptsprog til automatisering af komplekse opgaver. Den betragtes som en af de mest kraftfulde og funktionsrige disassemblere, der findes, men den er også kendt for sin stejle indlæringskurve og høje pris.

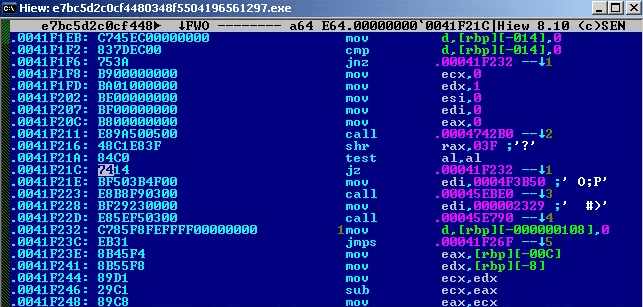

Hej

Hiew er en binær filfremviser og editor til Microsoft Windows. Det er et populært værktøj blandt softwareudviklere og sikkerhedsforskere. Hiew giver brugerne mulighed for at se og redigere de rå data i en binær fil, samt adskille maskinkode til assemblersprog.

Det kan også bruges til at søge efter mønstre eller strenge i en binær fil og til at sammenligne to filer for forskelle. Hiew er ikke open source og er ikke frit tilgængelig, men den kan købes fra udviklerens hjemmeside.

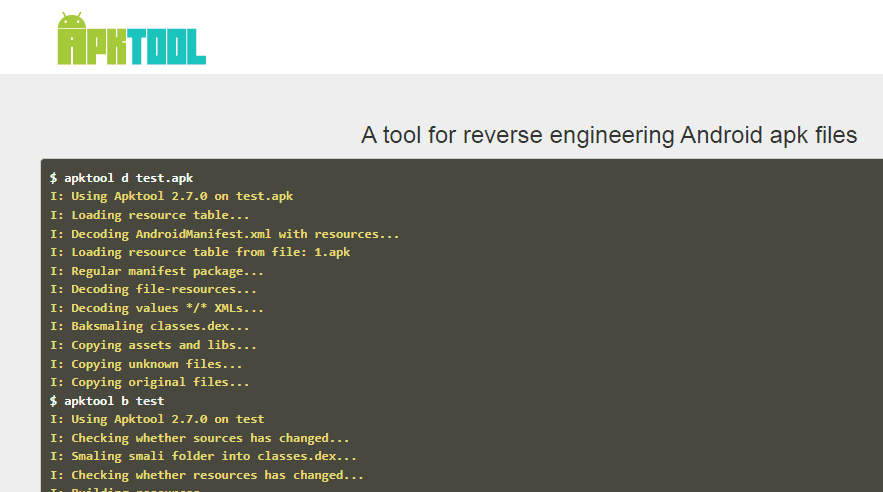

Apktool er et gratis og open source-værktøj til reverse engineering af Android apk-filer. Det er skrevet i Java og kan køres på enhver platform, der understøtter Java. Apktool giver brugerne mulighed for at afkode ressourcerne i en apk-fil og genopbygge appen med nogle ændringer.

Det bruges almindeligvis af Android-udviklere og moddere til at tilpasse apps, såvel som af sikkerhedsforskere til at udføre statiske analyser på Android-apps.

Den kan afkode ressourcerne i en apk-fil og skabe en menneskelig læsbar repræsentation af appens kode og indhold.

Apktool kan også bruges til at udføre sikkerhedsanalyse på Android apps, da det giver brugerne mulighed for at inspicere appens kode og ressourcer. Dette giver brugerne mulighed for at foretage ændringer af appens udseende og adfærd.

Det er dog vigtigt for brugere at respektere appudvikleres intellektuelle ejendomsrettigheder og kun bruge Apktool til juridiske og etiske formål.

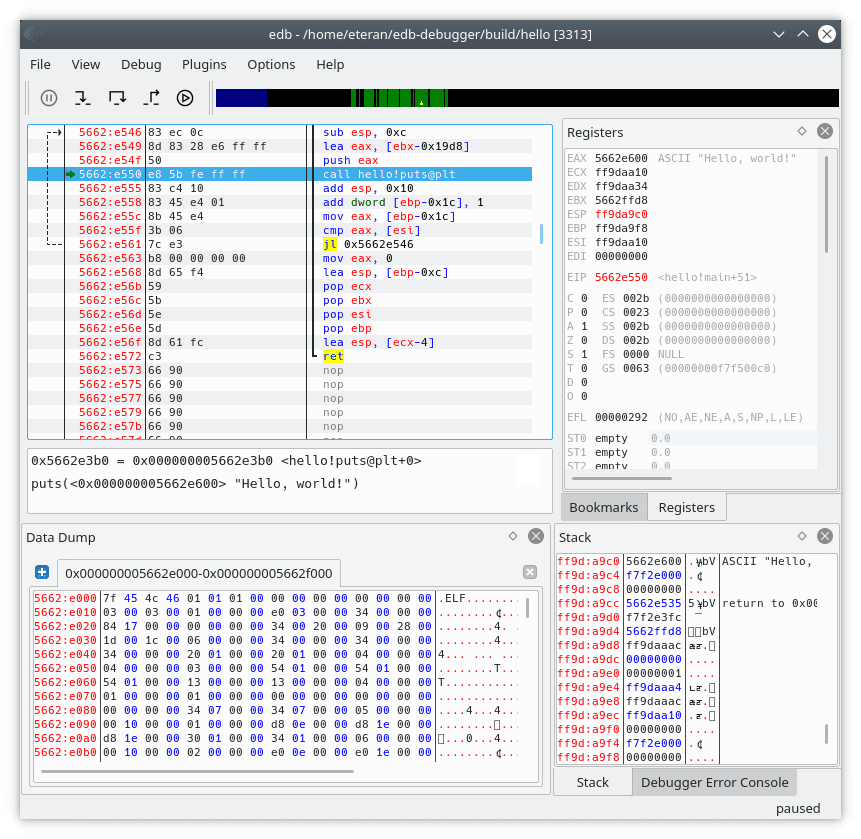

edb-debugger

EDB er en gratis og open source-debugger til Linux, Windows og macOS. Det er et kraftfuldt værktøj, der kan bruges til at analysere og fejlsøge en lang række eksekverbare filer, herunder ELF-, PE-, Mach-O- og Java-klassefiler.

EDB indeholder en række funktioner, der gør det til et værdifuldt værktøj til softwareudvikling og reverse engineering.

En af nøglefunktionerne ved EDB er dens brugervenlige grænseflade, som gør den nem at bruge selv for dem, der er nye til fejlretning. Den indeholder en række forskellige visninger, såsom en adskillelsesvisning, et hukommelseskort og en registervisning, der giver detaljerede oplysninger om tilstanden af det program, der fejlsøges.

EDB giver også brugere mulighed for at indstille breakpoints, enkelt-trins-kode og inspicere værdierne af variabler, hvilket gør det nemt at analysere og fejlfinde programmer.

Derudover inkluderer EDB understøttelse af en række forskellige processorarkitekturer og operativsystemer, hvilket gør det til et alsidigt værktøj, der kan bruges på en lang række platforme.

Java Snoop

JavaSnoop er et værktøj, der giver brugerne mulighed for at ændre adfærden af Java-applikationer under kørsel. Det er designet til at blive brugt til sikkerhedstest og analyse, og det kan bruges til at identificere og udnytte sårbarheder i Java-applikationer.

JavaSnoop fungerer ved at knytte sig til en kørende Java-proces og injicere kode i den, hvilket giver brugeren mulighed for at ændre applikationens adfærd på farten. Dette kan være nyttigt til at identificere og teste sikkerheden af Java-applikationer.

JavaSnoop er tilgængelig som et selvstændigt værktøj og som et plug-in til den populære Burp Suite-webapplikationssikkerhedstestplatform. Det er skrevet i Java, og det kan køres på enhver platform, der understøtter Java, inklusive Windows, Linux og macOS.

Nogle af de vigtigste funktioner i JavaSnoop inkluderer evnen til at opsnappe og ændre metodekald, se og ændre værdierne af variabler og definere tilpassede kroge for at automatisere opgaver.

Konklusion

Reverse engineering er en værdifuld færdighed for sikkerhedsprofessionelle, fordi det giver dem mulighed for at forstå designet, den interne drift og funktionaliteten af et produkt eller system for at identificere og afbøde potentielle sårbarheder eller mangler.

Dette kan være særligt nyttigt til at identificere og afhjælpe zero-day sårbarheder, som er sårbarheder, der er ukendte for producenten eller udvikleren og endnu ikke er blevet rettet.

Reverse engineering kan være en udfordrende og kompleks færdighed at mestre. Alligevel kan det være et værdifuldt værktøj for sikkerhedsprofessionelle, der ønsker at identificere og afbøde potentielle sårbarheder i softwareapplikationer og -systemer.

Du kan også være interesseret i at lære om de bedste NetFlow-analysatorer og samleværktøjer til dit netværk.