De seneste fremskridt inden for teknologi har medført enorme innovationer for at tilfredsstille moderne virksomheders og brugeres behov.

Teknologi, værktøjer og internetdrevne produkter og tjenester har ændret den måde, vi plejede at arbejde og leve på. De har forenklet vores liv og øget bekvemmeligheden i alle aspekter, uanset om det er forretnings- eller privatliv.

Men teknologien har også præsenteret en masse bekymringer og cybersikkerhedsrisici, der kan ødelægge begge områder af vores liv.

Virksomheder har lidt tab i millioner sammen med kundernes tillid og industriens omdømme. På samme måde har enkeltpersoner været under terror på grund af forbrydelser og trusler som følge af afslørede persondata.

Hackere og deres hackingmetoder udvikler sig, da de også er dygtige fagfolk. Nogle bruger deres færdigheder til at udføre kriminalitet, mens nogle er hyret af organisationer til at bekæmpe dårlige hackere.

Og hvis du ønsker at beskytte dig selv og din virksomhed mod hacks og hackere, er det relevant at vide om, hvad der foregår i cybersikkerhedsindustrien og typerne af hackere og hackere.

Denne artikel vil lære de forskellige typer hacks og hackere at kende for at skelne dem og implementere de korrekte sikkerhedsforanstaltninger for at forblive på den sikre side.

Indholdsfortegnelse

Hvad er et hack?

Et hack er en handling udført af en enkelt(e) eller hackere for at kompromittere en organisations sikkerhed ved at få adgang til data, netværk, systemer og applikationer og udføre angreb. Misbrug af enheder og systemer ødelægger en virksomhed med hensyn til økonomi og omdømme.

Et hack stammer fra et system, der bruges af en hacker, der har kodningsfærdigheder og avanceret computersoftware og hardware.

I moderne hacks bruger hackere snigende metoder, der er designet til at springe over øjet hos it-teams og cybersikkerhedssoftwareteams for at udføre angreb. De kan narre brugere til at åbne ondsindede links og vedhæftede filer, hvilket yderligere resulterer i at afsløre følsomme oplysninger.

Eksempler på hacks kan være implementering af virus og ondsindet kode, man-in-the-middle-angreb, DDoS, DoS, phishing, ransomware osv.

Forskellige typer hacks

Her er forskellige typer hacks:

Phishing

Phishing er et forsøg taget af cyberkriminelle for at stjæle din identitet og penge via e-mails. Hackere får dig til at opgive dine personlige oplysninger, herunder bankoplysninger, adgangskoder, kortoplysninger osv.

Angriberen sender en e-mail til en person ved hjælp af vanskelige ord, der virker meget ægte. De opfører sig som en person, du kan stole på, som en interviewer, bankchef, servicemedarbejder og mere. Det kombineres med andre angreb som kodeinjektion, netværksangreb og malware for at gøre hacket muligt.

Der er forskellige typer af phishing-angreb, såsom e-mail-phishing, spear-phishing, hvalfangst, smishing, vishing og lystfisker-phishing.

DoS og DDoS

Et Denial of Service (DoS)-angreb fokuserer på et netværk eller en maskine for at lukke det ned og gøre det utilgængeligt for slutbrugerne.

Her afbryder cyberangribere funktionaliteten af en enhed ved at oversvømme netværket eller maskinen med ubegrænsede anmodninger, så normal trafik ikke kan få adgang til den.

DoS er af to typer:

Buffer Overflow-angreb: Dette angreb retter sig mod CPU-tid, harddiskplads og hukommelse og bruger dem alle til at crashe systemet og påvirke serveradfærd.

Oversvømmelsesangreb: Dette angreb retter sig mod serverne med en oversvømmelse af datapakker. Angriberen overmætter serverkapaciteten, hvilket resulterer i DoS. For at få DoS-oversvømmelsesangreb til at lykkes, skal angriberen have mere båndbredde end den målrettede maskine.

I DDoS-angrebet kommer trafikoversvømmelsen fra forskellige kilder. Dette angreb er mere kritisk end DoS, da du ikke kan lukke forskellige kilder ad gangen.

Agn og Switch

Bait and Switch er en teknik, der bruges af svindlere til at stjæle personlige data og loginoplysninger gennem betroede annoncer og veje. De narrer brugerne til at besøge ondsindede sider og tager alle detaljerne under brugernes næser.

Disse angreb dannes hovedsageligt fra den annonceplads, der sælges af websteder. Når først angriberne har købt annoncepladsen, erstatter de straks annoncen med et ondsindet link, hvilket resulterer i låsning af browseren og kompromitterende systemer.

Internetbaseret indholdsmarkedsføring er hovedkanalen for angrebene, hvor brugerne bliver narret til at åbne links, hvilket senere viser sig at være ondsindet.

Cookie Tyveri

Cookietyveri er en kapringstaktik, hvor en hacker får adgang til brugeroplysninger. Her kopierer en tredjepart de usikre sessionsdata og bruger disse til at efterligne brugeren. Det opstår generelt, når en bruger besøger betroede websteder via offentlig Wi-Fi eller et ubeskyttet netværk.

Når dette sker, kan angriberen bruge oplysningerne eller kontoen til at sende falske beskeder, overføre penge eller gøre andre ondsindede ting.

Det kan forhindres, hvis en bruger bruger SSL-forbindelser til at logge på og undgår at bruge ubeskyttede netværk til at få adgang til websteder.

Virus, Trojan, Malware

En virus er et computerprogram, der opretter forbindelse til en anden computer eller et andet softwareprogram for at beskadige systemet. Hackere indsætter kode i programmet og venter, indtil nogen kører programmet. På denne måde inficerer de andre programmer på en computer.

En trojan kører et program, der siger, at det er harmløst og nyttigt. I virkeligheden gør den ondsindede ting ligesom trojanske heste blev brugt af grækerne til at angribe fjender om natten.

I stedet for at målrette mod et softwaresystem, målretter Trojan installation af anden malware i systemet, hvilket resulterer i at narre brugere.

En orm er en lignende malware som en virus. Den udfører ondsindet nyttelast og selvreplikerer på computersystemer. Den eneste forskel er i deres spredningsteknik. En virus vil have et værtsprogram, men en orm bor i sit eget uafhængige program. Nogle gange spredes de af sig selv uden nogen menneskelig indblanding.

Desuden er der en række andre ondsindede trusler, såsom ransomware, adware, spyware, rootkits, bots og meget mere.

ClickJacking-angreb

ClickJacking, der er kendt som et UI-angreb, retter sig mod brugere gennem flere uigennemsigtige eller gennemsigtige lag for at narre dem. Når en bruger klikker på knappen eller linket uden at vide, at de klikker på den forkerte, mister de deres oplysninger til de forkerte hænder.

Antag, at du besøger et websted og scroller for at tjekke siden. Pludselig, når du klikker på et link, kan du muligvis se nogle andre annoncer, som lader dig klikke på det link. Således dirigerer angribere dig til en anden side. Sådan fungerer ClickJacking-angribere.

For eksempel, når du besøger www.wyz.com hjemmesiden og ser stylesheets eller tekstbokse på siden, får du gratis tilbud og andre passende tilbud, der tiltrækker dig til at åbne linket. På denne måde mister du dine loginoplysninger og personlige oplysninger.

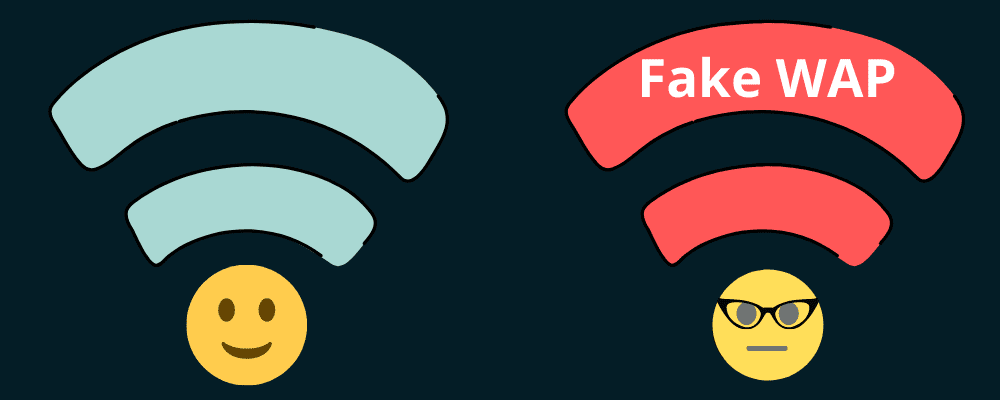

Falsk WAP

Wireless Access Point (WAP) er en teknik, der bruges til at forbinde mange brugere ad gangen gennem en offentlig kanal. Falsk WAP betyder at gøre det samme ved at forfalske teknikken.

Her vælger en hacker normalt et offentligt sted, hvor der er gratis Wi-Fi, såsom lufthavnen, indkøbscentre og lokale kaffebarer.

Nogle gange indstiller de Wi-Fi for brugerne, der tillader gratis adgang og spiller som en ninja. I dette tilfælde giver du frit alle dine oplysninger under login på Wi-Fi-kontoen og andre populære websteder. På denne måde hacker de også dine Facebook-, Instagram-, Twitter- og andre konti.

Keylogger

Keylogger, også kaldet keyboard capture eller keystroke logger er en teknik, der bruges til at optage hvert tastetryk på en enhed eller computer. Den har også software, som du kan bruge på dine smartphones.

Hackere bruger ofte en keylogger til at stjæle login-legitimationsoplysninger, følsomme virksomhedsdata og mere. Det er faktisk software, der registrerer enhver aktivitet, inklusive museklik. Du finder også hardware-keyloggere, hvor der er en enhed indsat mellem CPU og tastatur, der giver mange funktioner til at fange posterne.

Hackere bruger denne teknik til at få adgang til dine kontonumre, pinkoder, e-mail-id’er, adgangskoder og andet fortroligt.

Aflytning

Aflytning er en gammel sikkerhedstrussel, hvor en hacker omhyggeligt lytter til netværkets kommunikation for at få private oplysninger, såsom routingopdateringer, applikationsdata, node-identifikationsnumre og mange flere.

Hackeren bruger dataene til at kompromittere noder ved at forstyrre routing, forringe applikationsydelse og netværk. Dens vektorer omfatter e-mail, mobilnetværk og telefonlinjer.

Vandhulsangreb

Et vandhul er et computerangreb, hvor en hacker observerer eller gætter de websteder, som en organisation eller enkeltperson ofte bruger. Angribere inficerer derefter disse websteder gennem malware, og derfor bliver nogle medlemmer også inficeret fra dette angreb.

Denne teknik er sværere at opdage, da hackere leder efter en specifik IP-adresse for at angribe og få specifik information. Målet er at målrette brugerens system og få adgang til hjemmesiderne på målet.

SQL-injektion

SQL-injektion (SQLi) er et angreb, hvor en angriber bruger ondsindet kode til databasemanipulation. På denne måde får de adgang til oplysninger, der opbevares sikkert i en organisations database. De forstyrrer applikationsforespørgslerne for at se data, herunder brugernes data, forretningsdata og mere.

Når de har adgang, kan de enten slette dataene eller ændre dem, hvilket forårsager ændringer i en applikations adfærd. I nogle tilfælde opnår hackeren administrative rettigheder, hvilket er meget skadeligt for en organisation.

SQLi er rettet mod webapplikationer eller websteder, der bruger SQL-databaser som Oracle, SQL Server, MySQL og mere. Dette er det ældste og farligste angreb, som en gang bliver vellykket, gør det muligt for hackere at få adgang til forretningshemmeligheder, personlige data og intellektuel ejendom tilhørende en virksomhed.

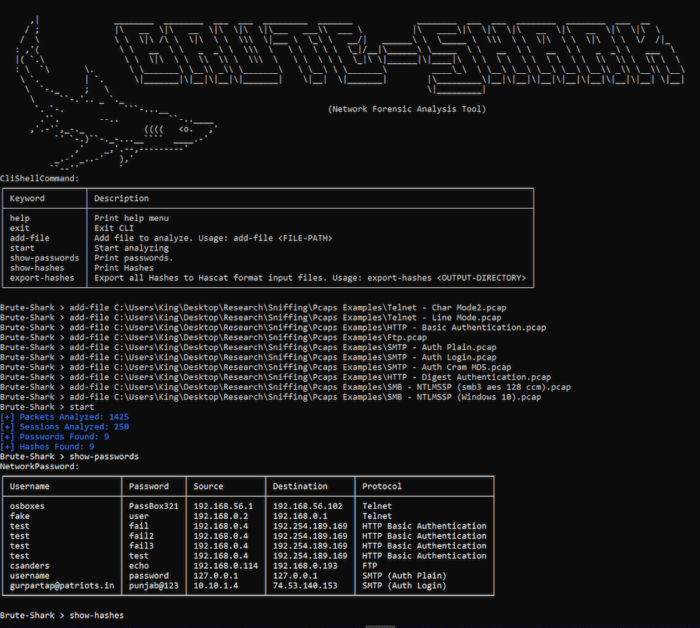

Brute Force angreb

Et brute force-angreb er en nem måde at hacke på, der fokuserer på forsøg og fejlmetoder til at knække adgangskoder, krypteringsnøgler, loginoplysninger og mere. Angribere arbejder gennem alle mulige sager for at få den rigtige.

Her betyder brute force, at hackere bruger kraftfulde forsøg på at tvinge deres vej ind på private konti. Dette er en gammel angrebsmetode, men den er stadig populær og effektiv blandt hackere. Hackere får profit fra annoncerne, stjæler private data, spreder malware, kaprer dit system for ondsindet aktivitet, ødelægger webstedets omdømme og meget mere.

Der er forskellige former for brute force, som angribere bruger for at få adgang. Nogle er simple brute force-angreb, ordbogsangreb, hybrid brute force-angreb, omvendte brute force-angreb og credential stuffing.

DNS-spoofing (DNS-cacheforgiftning)

I denne bliver alternative DNS-poster brugt af en angriber til at omdirigere trafik til et ondsindet websted.

For eksempel er du ny på dit college, og dine seniorer ændrer klasseværelsets numre. Så du ender i det forkerte klasseværelse. Dette fortsætter med at ske, indtil du får den korrekte campus-mappe.

DNS-spoofing fungerer på samme måde. Hackeren indtaster falske data i cachen, så DNS-forespørgsler giver dig det forkerte svar, hvilket resulterer i at gå ind på de forkerte websteder. Dette angreb kommer under en vildledende cybertrussel.

Knæk adgangskoder

At knække adgangskoder er den måde, hackere bruger til at få loginoplysninger. Et brute force-angreb er også en teknik til at knække kodeord.

I denne skal alle adgangskoder gemmes med Key Derivation Function (KDF). Hvis det er gemt som almindelig tekst, får den hacker, der hacker databasen, alle kontooplysningerne. De bruger forskellige teknikker til at knække adgangskoder, såsom phishing, malware, regnbueangreb, gætte, ordbogssøgning og meget mere.

Hvem er en hacker?

En hacker er en person, der har netværk, programmering, computer og andre færdigheder til at løse problemer eller forårsage problemer.

De bryder ind i computersystemet for at installere malware, ødelægge data, stjæle information, forstyrre enheder og meget mere.

Det betyder ikke, at alle hackere er dårlige skuespillere. De kan være både gode og dårlige.

I nogle tilfælde bruges hacking som en juridisk procedure af legitime personer for at sikre deres systemer og data eller land.

Dog bruger maksimale hackere deres tekniske færdigheder til at skade organisationer og enkeltpersoner ved at stjæle eller afsløre deres oplysninger, bede om løsesum, ødelægge deres image i branchen og så videre.

Hackere bryder en organisations sikkerhedsmur for at få uautoriseret adgang til telefoner, IoT-enheder, hele computersystemer, netværk, tablets og computere. De udnytter en netværks- eller systemsvaghed til at komme ind og iværksætte angreb. Disse svagheder er af to typer – tekniske og sociale.

Forskellige typer hackere

Du ved, hvad hacking er og dens typer.

Men hvem står bag al denne hacking, og hvordan kan du identificere og skelne mellem dem?

Da alle hackere ikke er kriminelle, lad os forstå forskellige typer hackere og skelne mellem dem.

White Hat Hackere

White Hat hackere er autoriserede hackere, som har den tekniske viden til at finde sårbarheder i netværkene og systemerne. De har ret til at hacke systemerne for at kontrollere sikkerhedssårbarheder for at forblive beskyttet mod kriminelle hackere.

De løser smuthuller og svagheder i sikkerhedssystemet og beskytter en organisation mod databrud og forskellige typer af eksterne og interne angreb.

Black Hat Hackere

Black hat hackere har de samme færdigheder som white hat hackere, men bruger dem til de forkerte formål. De kaldes cyberkriminelle, der bryder ind i systemerne med kriminel eller ondsindet hensigt.

Black hat hackere har avancerede færdighedssæt til at udføre de mulige angreb. De søger efter sikkerhedssårbarheder og smuthuller til at udføre angrebene for at forårsage alvorlig skade på en organisation i form af penge og omdømme.

Gray Hat Hackere

En grey hat hacker er igen en sikkerhedsekspert, der finder en nem måde at hacke systemer og netværk på. De kommer mellem black hat hackere og white hat hackere.

Hvordan?

De engagerer sig i disse aktiviteter enten for at hjælpe webstedsejeren med at kende sårbarhederne eller stjæle information. I henhold til deres aktiviteter er de kategoriseret. Nogle grey hat hackere udfører hacking for deres nydelse. De har ingen autorisation, men de vælger selv, hvordan de vil bruge deres færdigheder.

Script Kiddies

Script-kiddies er også kendt som amatørhackere, da de ikke har avancerede færdigheder inden for hacking. De følger scripts fra erfarne hackere for at hacke systemer og netværk.

Generelt udfører scriptkidies disse aktiviteter bare for at få opmærksomhed fra erfarne hackere. De har ikke hele kendskabet til processen, men nok til at oversvømme en IP-adresse med overdreven trafik.

For eksempel kan børn med script hacke under Black Friday-shopping-aftaler.

Hacktivist

Hacktivister er den gruppe af mennesker, der udfører hacktivisme-aktivitet for at målrette terrorister, pædofile, narkohandlere, religiøse organisationer og mere.

Hacktivister udfører visse aktiviteter for at støtte politiske formål. De retter sig mod hele organisationen eller en specifik branche, som de føler ikke stemmer overens med deres praksis og synspunkter.

Ondsindet insider/whistle-blower hacker

En ondsindet insider er en person, såsom en entreprenør, tidligere medarbejder, partner osv., der har adgang til en organisations netværk, data eller system. Han misbruger bevidst og overskrider deres dataadgangsgrænser illegitimt.

De er sværere at opdage, da de har autoriseret adgang til data og kender alle stierne meget tydeligt til at udføre hacket på en planlagt måde. Cloud-sikkerhed er også kompromitteret på grund af ondsindede insidere.

Green Hat Hackere

Green hat hackere er nybegyndere, eller man kan sige, uerfarne inden for hacking. De er ikke bekendt med nettets sikkerhedsmekanismer og indre funktioner.

Green hat hackere mangler erfaring, men de har en dyb hunger efter at lære teknikkerne til at gå op på ranglisten. De er ikke nødvendigvis trusselsaktører, men kan forårsage skade, mens de øver deres design.

Nogle gange er de farlige, da de ikke kender resultaterne. Disse kan forårsage det værste tilfælde, som kan være svært at løse.

Blue Hat hackere

Blue hat hackere er anderledes end andre hackere, da de ikke retter sig mod en organisations netværk og system for at stjæle noget. De er hævnsøgere, der hacker computersystemer for at tage personlig hævn over en organisation.

De bruger teknikker til at få adgang til forskellige konti eller e-mails. Når de først har oplysningerne, begynder de at udnytte profilerne ved at sende upassende beskeder osv. Nogle gange hacker tidligere ansatte virksomheders servere for at stjæle information som fortrolige data og frigive alle oplysninger til offentligheden for at skade deres omdømme.

Red hat hackere er lidt det samme som white hat hackere, men de er ikke autoriseret til at udføre hacking operationer. Red hat hackere gør alt og tager alle skridt for at stoppe black hat hackere eller andre hackere.

De er kendt for at starte en krig mod illegale hackere og ødelægge deres servere og ressourcer.

Nogle gange vælger de en ulovlig måde at planlægge hacking på. Kort sagt, red hat hackere gør det rigtige ved at følge den forkerte vej. De inficerer normalt de forfærdelige fyres systemer, starter DDoS-angreb og bruger værktøjer til at få adgang til den dårlige hackers system for at ødelægge det.

Elite hackere

Elite-hackere er de dygtigste hackere inden for hacking. De vælger deres vej enten som en white-hat hacker eller en black hat hacker. At bryde ind i systemerne og indsamle information er en stor opgave for dem, da de er usædvanligt dygtige.

Elite-hackere skriver deres helt egne udnyttelser ud fra de færdigheder og forståelse, de har om systemerne. De bruger ofte Linux-distribution lavet af dem selv efter deres behov, hvor de har alle værktøjerne til at hacke.

Uanset om det er et Windows-operativsystem, Unix, Mac eller Linux-operativsystem, er elite-hackere eksperter inden for alle områder.

Cyber-terrorister

Cyberterrorister retter sig mod befolkningen ved at lukke ned for alle større infrastrukturer, såsom offentlige operationer, transport, energi osv. Ethvert cyberangreb, der skader befolkningen indirekte, er kendt som cyberterrorisme.

De ønsker at opnå ideologiske eller politiske gevinster gennem intimidering eller trussel. Erfarne cyberterrorister kan forårsage massiv ødelæggelse af regeringssystemer, der udnytter deres færdigheder. De kan efterlade en terrorbesked for yderligere angreb.

Konklusion

At kende til forskellige hacks og hackere vil holde dig informeret om de aktuelle cybersikkerhedsrisici. Det vil også hjælpe dig med at skelne mellem hackere, da de ikke er dårlige skuespillere. Således kan du tage passende sikkerhedsforanstaltninger på det rigtige tidspunkt for at forhindre angreb og minimere risici.