Wireshark er de facto-standarden til at analysere netværkstrafik. Desværre bliver det mere og mere haltende, efterhånden som pakkefangsten vokser. Skygge løser dette problem så godt, at det ændrer din Wireshark-arbejdsgang.

Indholdsfortegnelse

Wireshark er fantastisk, men . . .

Wireshark er et vidunderligt stykke open source-software. Det bruges af både amatører og professionelle verden over til at undersøge netværksproblemer. Det fanger datapakkerne, der bevæger sig ned ad ledningerne eller gennem dit netværks ether. Når du har fanget din trafik, giver Wireshark dig mulighed for at filtrere og søge gennem dataene, spore samtaler mellem netværksenheder og meget mere.

Hvor fantastisk Wireshark end er, har den dog et problem. Netværksdatafangstfiler (kaldet netværksspor eller pakkefangst) kan blive meget store, meget hurtigt. Dette gælder især, hvis det problem, du forsøger at undersøge, er komplekst eller sporadisk, eller netværket er stort og travlt.

Jo større pakkefangst (eller PCAP), jo mere laggy bliver Wireshark. Bare det at åbne og indlæse et meget stort (alt over 1 GB) spor kan tage så lang tid, at man skulle tro, at Wireshark havde kølet om og opgivet spøgelsen.

At arbejde med filer af den størrelse er en rigtig smerte. Hver gang du udfører en søgning eller ændrer et filter, skal du vente på, at effekterne bliver anvendt på dataene og opdateret på skærmen. Hver forsinkelse forstyrrer din koncentration, hvilket kan hindre dine fremskridt.

Skygge er midlet mod disse lidelser. Den fungerer som en interaktiv præprocessor og front-end for Wireshark. Når du vil se det granulære niveau, Wireshark kan levere, åbner Brim det øjeblikkeligt for dig præcis på disse pakker.

Hvis du laver meget netværksfangst og pakkeanalyse, vil Brim revolutionere din arbejdsgang.

Montering af Brim

Brim er meget ny, så den har endnu ikke fundet vej til Linux-distributionernes softwarelagre. Dog på Brim download sidefinder du DEB- og RPM-pakkefiler, så det er simpelt nok at installere det på Ubuntu eller Fedora.

Hvis du bruger en anden distribution, kan du download kildekoden fra GitHub og byg selv applikationen.

Brim bruger zq, et kommandolinjeværktøj til Zeek logfiler, så du skal også downloade en ZIP-fil, der indeholder zq binære filer.

Installation af Brim på Ubuntu

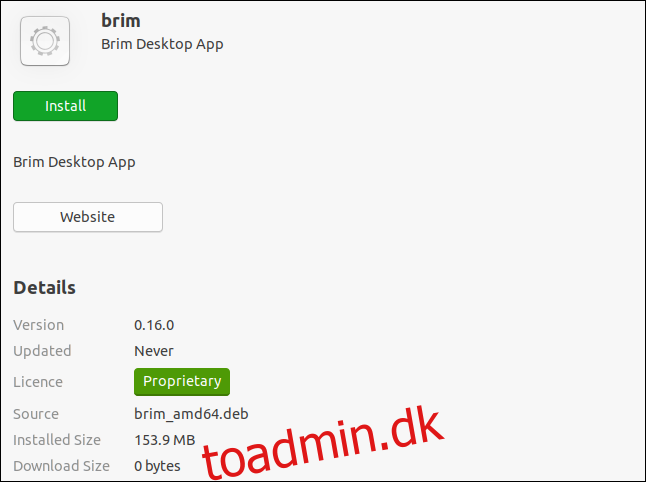

Hvis du bruger Ubuntu, skal du downloade DEB-pakkefilen og zq Linux ZIP-filen. Dobbeltklik på den downloadede DEB-pakkefil, og Ubuntu-softwareapplikationen åbnes. Brim-licensen er fejlagtigt angivet som “Ejendomsbeskyttet” – den bruger BSD 3-klausul licens.

Klik på “Installer”.

Når installationen er færdig, skal du dobbeltklikke på zq ZIP-filen for at starte Archive Manager-applikationen. ZIP-filen vil indeholde en enkelt mappe; træk og slip det fra “Arkivhåndtering” til en placering på din computer, f.eks. “Downloads”-mappen.

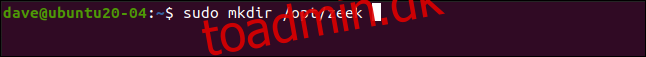

Vi skriver følgende for at oprette en placering for zq binære filer:

sudo mkdir /opt/zeek

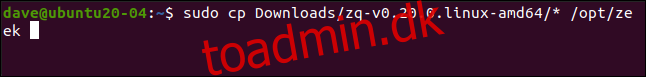

Vi skal kopiere de binære filer fra den udpakkede mappe til den placering, vi lige har oprettet. Erstat stien og navnet på den udpakkede mappe på din maskine med følgende kommando:

sudo cp Downloads/zq-v0.20.0.linux-amd64/* /opt/Zeek

Vi skal tilføje den placering til stien, så vi redigerer BASHRC-filen:

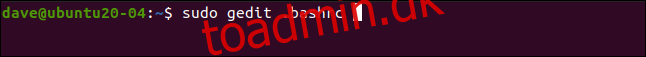

sudo gedit .bashrc

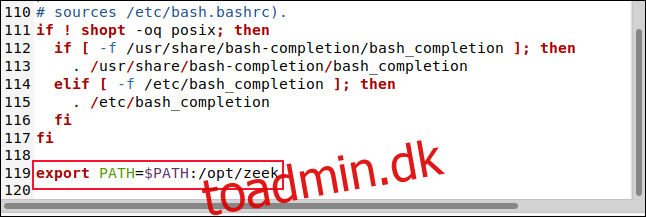

Gedit-editoren åbnes. Rul til bunden af filen, og skriv derefter denne linje:

export PATH=$PATH:/opt/zeek

Gem dine ændringer og luk editoren.

Installerer Brim på Fedora

For at installere Brim på Fedora, download RPM-pakkefilen (i stedet for DEB), og følg derefter de samme trin, som vi dækkede for Ubuntu-installationen ovenfor.

Interessant nok, når RPM-filen åbner i Fedora, er den korrekt identificeret som havende en open source-licens, snarere end en proprietær.

Lancering af Brim

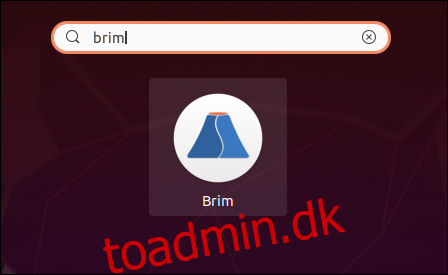

Klik på “Vis applikationer” i docken, eller tryk på Super+A. Skriv “brim” i søgefeltet, og klik derefter på “Brim”, når det vises.

Brim starter og viser hovedvinduet. Du kan klikke på “Vælg filer” for at åbne en filbrowser eller trække og slippe en PCAP-fil i området omgivet af det røde rektangel.

Brim bruger en fanebaseret skærm, og du kan have flere faner åbne samtidigt. For at åbne en ny fane skal du klikke på plustegnet (+) øverst og derefter vælge en anden PCAP.

Brim Basics

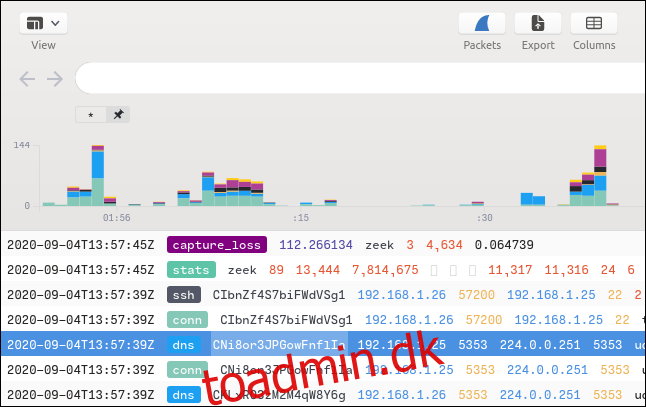

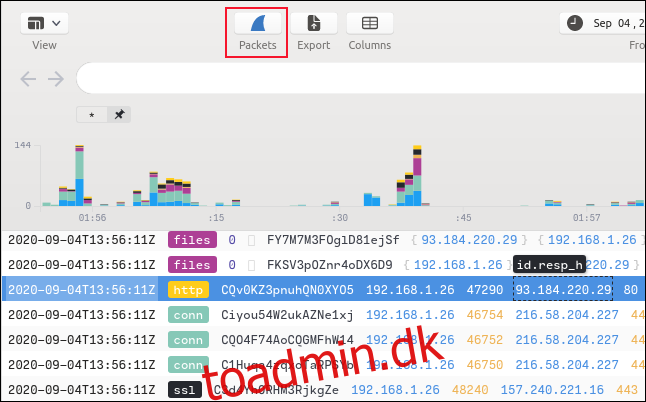

Brim indlæser og indekserer den valgte fil. Indekset er en af grundene til, at Brim er så hurtig. Hovedvinduet indeholder et histogram over pakkevolumener over tid og en liste over netværks-“flows”.

En PCAP-fil indeholder en tidsbestemt strøm af netværkspakker til rigtig mange netværksforbindelser. Datapakkerne for de forskellige forbindelser er blandet sammen, fordi nogle af dem vil være blevet åbnet samtidigt. Pakkerne til hver netværks-“samtale” er afbrudt med pakkerne fra andre samtaler.

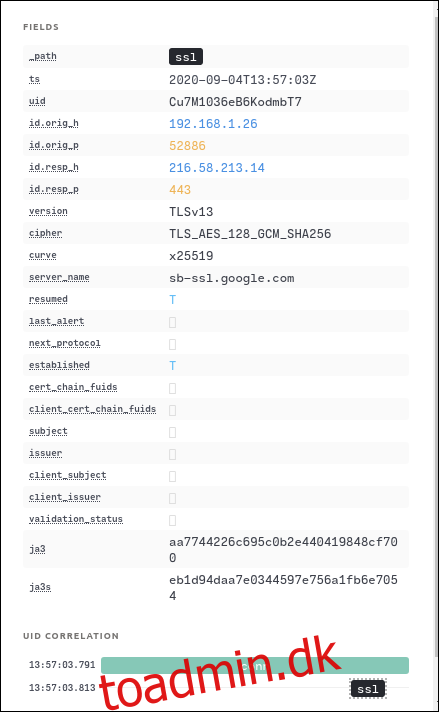

Wireshark viser netværksstrømmen pakke for pakke, mens Brim bruger et koncept kaldet “flows”. Et flow er en komplet netværksudveksling (eller samtale) mellem to enheder. Hver flowtype er kategoriseret, farvekodet og mærket efter flowtype. Du vil se flows mærket “dns”, “ssh”, “https”, “ssl” og mange flere.

Hvis du ruller flowoversigtsvisningen til venstre eller højre, vil mange flere kolonner blive vist. Du kan også justere tidsperioden for at vise den delmængde af information, du ønsker at se. Nedenfor er et par måder, du kan se data på:

Klik på en bjælke i histogrammet for at zoome ind på netværksaktiviteten i den.

Klik og træk for at fremhæve et område af histogramvisningen og zoome ind. Brim viser derefter dataene fra den fremhævede sektion.

Du kan også angive nøjagtige perioder i felterne “Dato” og “Tid”.

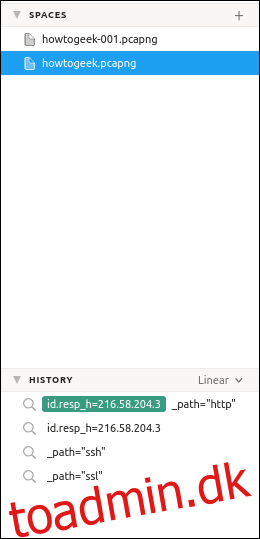

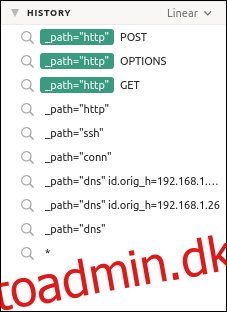

Brim kan vise to sideruder: en til venstre og en til højre. Disse kan være skjult eller forblive synlige. Ruden til venstre viser en søgehistorik og en liste over åbne PCAP’er, kaldet mellemrum. Tryk på Ctrl+[ to toggle the left pane on or off.

The pane on the right contains detailed information about the highlighted flow. Press Ctrl+] for at slå højre rude til eller fra.

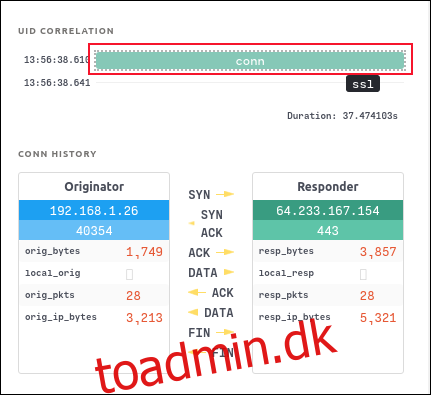

Klik på “Conn” på listen “UID Correlation” for at åbne et forbindelsesdiagram for det fremhævede flow.

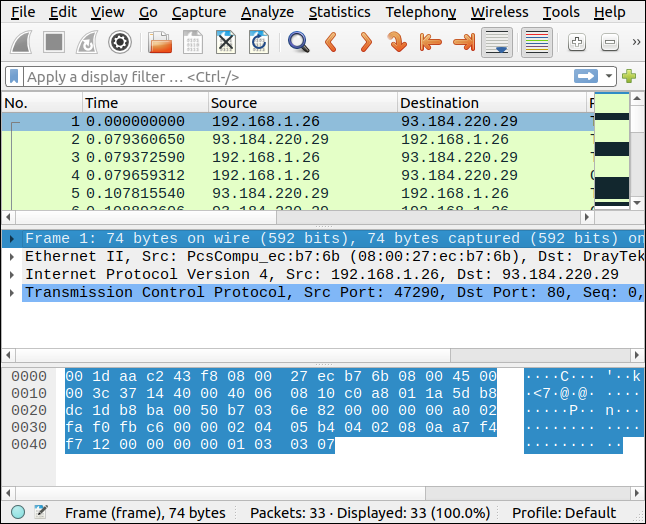

I hovedvinduet kan du også fremhæve et flow og derefter klikke på Wireshark-ikonet. Dette starter Wireshark med pakkerne til det fremhævede flow vist.

Wireshark åbner og viser de interessante pakker.

Filtrering i Brim

Søgning og filtrering i Brim er fleksible og omfattende, men du behøver ikke lære et nyt filtreringssprog, hvis du ikke vil. Du kan bygge et syntaktisk korrekt filter i Brim ved at klikke på felter i oversigtsvinduet og derefter vælge muligheder fra en menu.

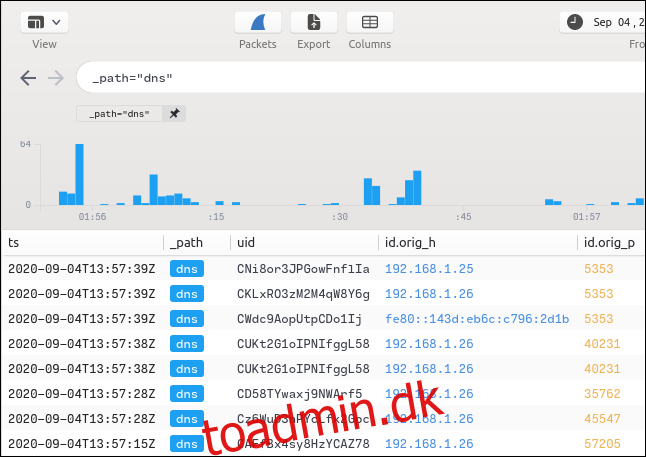

For eksempel, på billedet nedenfor, højreklikkede vi på et “dns”-felt. Vi vil derefter vælge “Filter = Værdi” fra kontekstmenuen.

Følgende ting sker så:

Teksten _path = “dns” tilføjes til søgefeltet.

Dette filter anvendes på PCAP-filen, så det vil kun vise flows, der er Domain Name Service (DNS) flows.

Filterteksten føjes også til søgehistorikken i venstre rude.

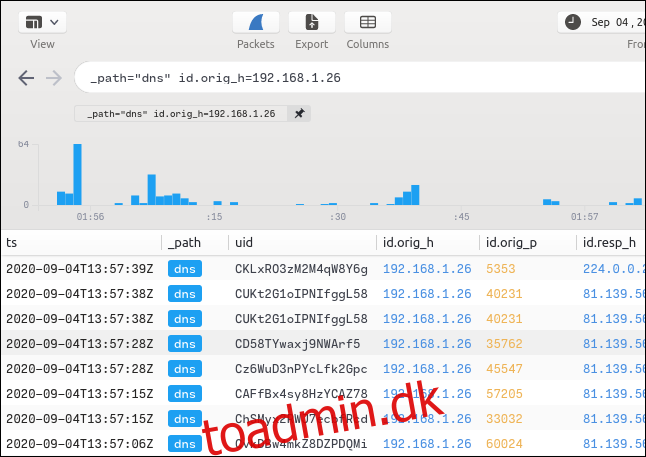

Vi kan tilføje yderligere klausuler til søgetermen ved hjælp af samme teknik. Vi højreklikker på IP-adressefeltet (indeholder “192.168.1.26”) i kolonnen “Id.orig_h” og vælger derefter “Filter = Værdi” fra kontekstmenuen.

Dette tilføjer den ekstra klausul som en AND-klausul. Displayet er nu filtreret for at vise DNS-flows, der stammer fra den pågældende IP-adresse (192.168.1.26).

Det nye filterudtryk føjes til søgehistorikken i venstre rude. Du kan hoppe mellem søgninger ved at klikke på emnerne i søgehistoriklisten.

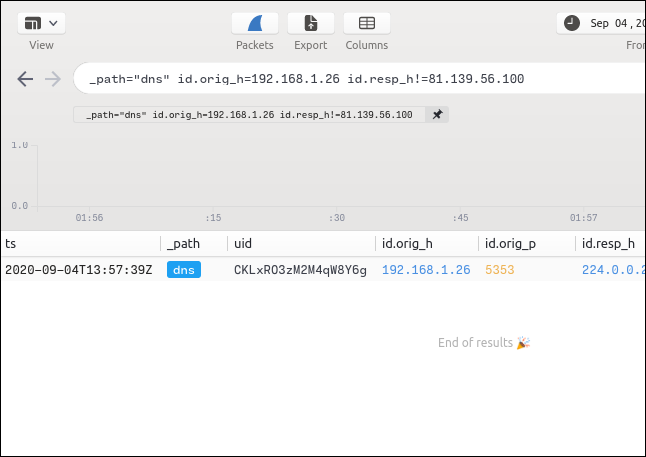

Destinations-IP-adressen for de fleste af vores filtrerede data er 81.139.56.100. For at se, hvilke DNS-flows der blev sendt til forskellige IP-adresser, højreklikker vi på “81.139.56.100” i kolonnen “Id_resp_h” og vælger derefter “Filter != Værdi” fra kontekstmenuen.

Kun ét DNS-flow, der stammer fra 192.168.1.26, blev ikke sendt til 81.139.56.100, og vi har fundet det uden at skulle indtaste noget for at oprette vores filter.

Fastgørelse af filterklausuler

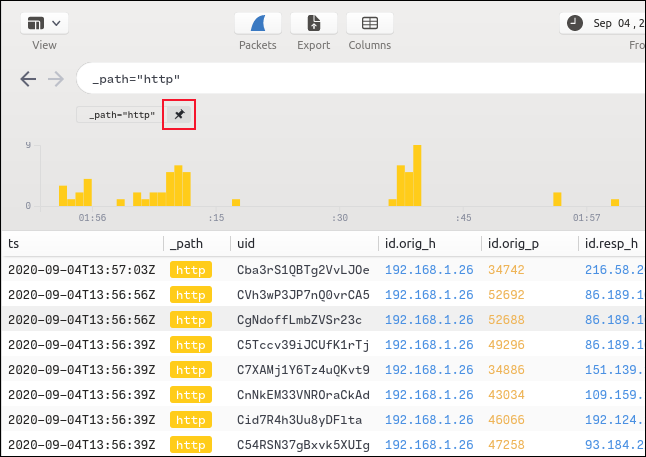

Når vi højreklikker på et “HTTP” flow og vælger “Filter = Value” fra kontekstmenuen, viser oversigtsruden kun HTTP-flows. Vi kan derefter klikke på Pin-ikonet ved siden af HTTP-filterklausulen.

HTTP-klausulen er nu fastgjort på plads, og alle andre filtre eller søgetermer, vi bruger, vil blive udført med HTTP-klausulen foran sig.

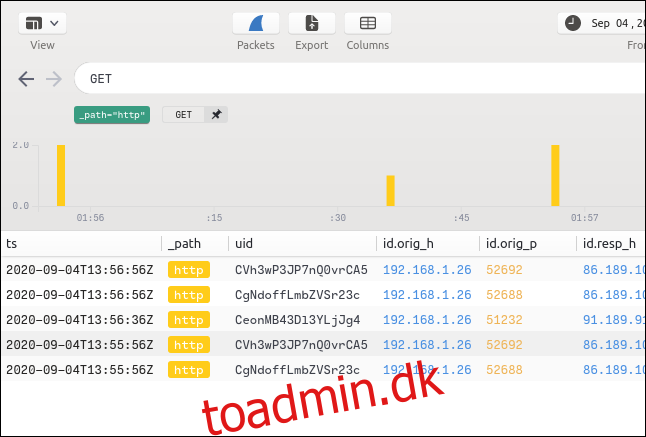

Hvis vi skriver “GET” i søgefeltet, vil søgningen være begrænset til flows, der allerede er blevet filtreret af den fastgjorte klausul. Du kan fastgøre så mange filterklausuler som nødvendigt.

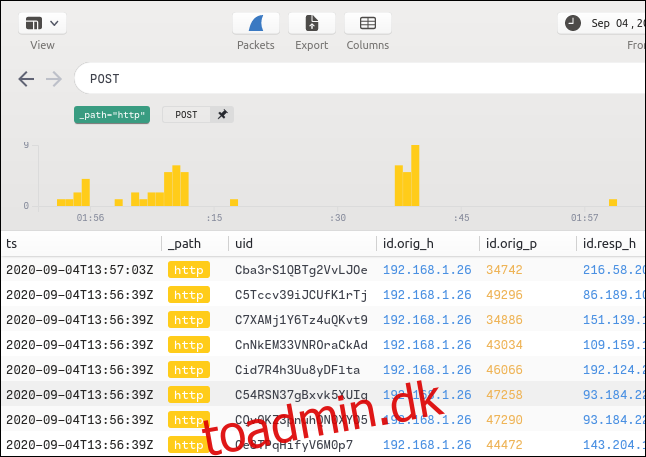

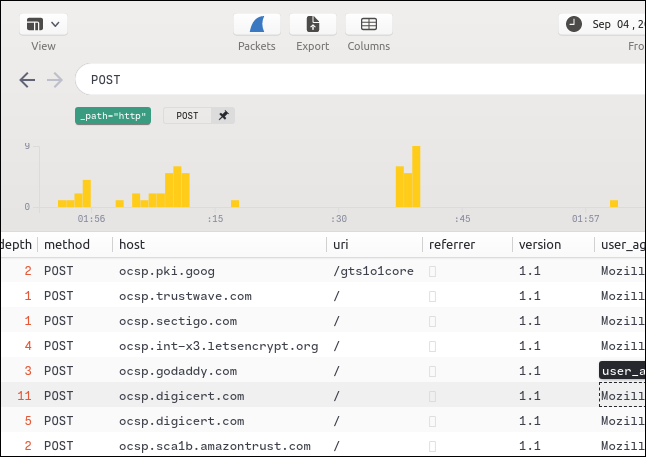

For at søge efter POST-pakker i HTTP-strømmene rydder vi blot søgefeltet, skriver “POST” og trykker derefter på Enter.

Rulning sidelæns afslører id’et for den eksterne vært.

Alle søge- og filterudtryk føjes til listen “Historie”. For at genanvende et filter skal du blot klikke på det.

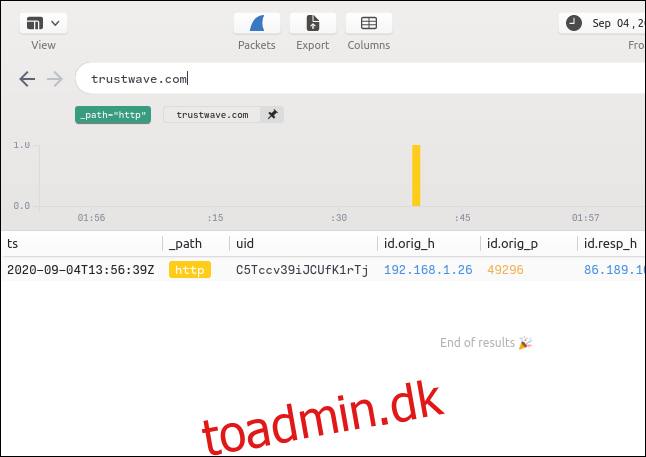

Du kan også søge efter en fjernvært ved navn.

Redigering af søgeord

Hvis du vil søge efter noget, men ikke kan se et flow af den type, kan du klikke på et hvilket som helst flow og redigere posten i søgelinjen.

For eksempel ved vi, at der skal være mindst ét SSH-flow i PCAP-filen, fordi vi brugte rsync at sende nogle filer til en anden computer, men vi kan ikke se det.

Så vi højreklikker på et andet flow, vælger “Filter = Værdi” fra kontekstmenuen og redigerer derefter søgelinjen for at sige “ssh” i stedet for “dns.”

Vi trykker på Enter for at søge efter SSH-flows og finder ud af, at der kun er én.

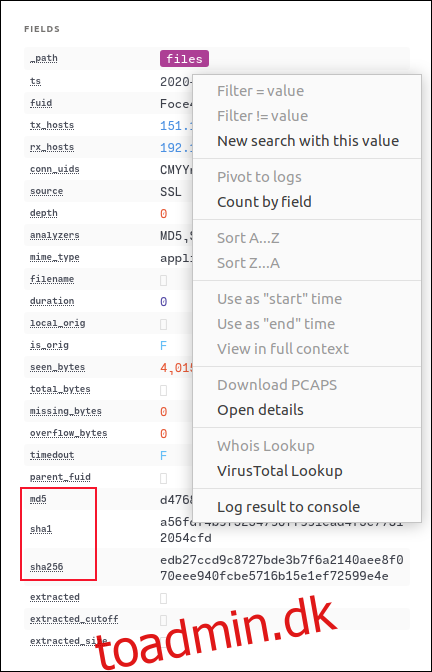

Ved at trykke på Ctrl+]åbnes den højre rude, som viser detaljerne for dette flow. Hvis en fil blev overført under et flow, MD5, SHA1og SHA256 hash vises.

Højreklik på en af disse, og vælg derefter “VirusTotal Lookup” fra kontekstmenuen for at åbne din browser på VirusTotal hjemmeside og indsend hashen til kontrol.

VirusTotal gemmer hashen af kendt malware og andre ondsindede filer. Hvis du er usikker på, om en fil er sikker, er dette en nem måde at kontrollere, selvom du ikke længere har adgang til filen.

Hvis filen er godartet, vil du se skærmen vist på billedet nedenfor.

Det perfekte supplement til Wireshark

Brim gør arbejdet med Wireshark endnu hurtigere og nemmere ved at give dig mulighed for at arbejde med meget store pakkefangstfiler. Prøv det i dag!