Du kan lave nogle skøre hacking-ting bare ved at søge på Google! 🤯

Ja, du hørte det rigtigt. Det kaldes Google Hacking eller Google Dorking.

Som indholdsforfatter har jeg brugt Google Dorks flere gange til SEO og forskningsformål. Det hjælper mig med at finde specifikke indlæg fra mine konkurrenter og låse underserverede emner til min indholdsstrategi.

På samme måde kan du bruge Google Dorking-kommandoer efter dit behov.

Men før du dykker ned i Google Dorking, skal du forstå forskellige terminologier såsom Dorks, Recon og meget mere. Du skal også vide, hvor du skal trække linjen.

Google Dorking er ikke ulovligt, så længe de indsamlede oplysninger bruges til forskningsformål. Hvis du bruger de indsamlede oplysninger til at afpresse “målet”, kan Google Dorking hurtigt begive sig ind i områderne af ulovlig aktivitet⚠️.

Og det kan Google ikke lide. Det straffer endda IP-adressen, hvorfra Dorking-kommandoerne kommer. Og du kan også stå over for en kriminel sigtelse, så pas på.

Så i denne Google Dorking, alias Google Hacking-guide, vil jeg dele alt, hvad du behøver at vide om denne fantastiske etiske hackingteknik, og hvordan du bruger den til din fordel.

Indholdsfortegnelse

Hvad er Google Dorking?

Google Dorking er en søgeteknik til at finde information, der ikke generelt vises i Googles søgeresultater. Det gøres ved hjælp af avancerede søgeoperatorer og strenge kaldet dorks.

Med andre ord er Google Dorking en bagdør til at omgå Google-algoritmen for at finde information, der ikke vises på Googles søgemaskineresultater – for eksempel en bestemt virksomheds admin-side eller en login-side.

Du kan endda finde fortrolige dokumenter, såsom PDF’er, excel-ark osv., ved at bruge passende Google Dorking-kommandoer.

Hvis det bruges i god tro, kan Google Dorking hjælpe dig med at finde specifikke dokumenter eller websider – ved at bortfiltrere irrelevante søgeresultater og spare tid.

Men hvis det bruges i ond tro, kan det hjælpe hackere med at få adgang til data og filer fra en specifik virksomhed eller en person, som er usikrede eller ved et uheld uploadet til internettet.

At pille eller lade være, afhænger således af, hvor ansvarlig du også kan være!

Hvordan fungerer Google Dorking?

Personer som dig og mig kan bruge Google Dorking til forskningsformål. Det bruges dog mest af cybersikkerhedseksperter til at forstå smuthullerne i systemet. Disse er for det meste etiske hackere, også kendt som white-hat hackere.

Selv black-hat hackere bruger Google Dorking til at identificere websteder med sikkerhedssårbarheder. De finder følsomme data og filer om deres “mål” og bruger dem ondsindet.

(Hr. Robot-fan, nogen? 😃)

Siden begyndelsen af 2000’erne er søgemaskiner blevet brugt som et værktøj til Google Dorking. Og Googles udbredte webcrawl-funktioner letter Dorking.

Med den rigtige Google Dork-forespørgsel kan angribere få adgang til en masse information, som de ikke kunne få med simple Google-søgninger. Disse oplysninger omfatter følgende:

- Adgangskoder og brugernavne

- E-mailadresselister

- Fortrolige dokumenter

- Personligt identificerbare oplysninger – økonomiske, demografiske, placering osv.

- Hjemmesides sårbarheder

Ifølge Norton Statistik, bliver næsten 88 % af virksomhederne vidne til et cybersikkerhedsangreb inden for et år. Det betyder, at virksomheder er målrettet næsten hver dag.

Etiske hackere bruger de indsamlede oplysninger til at rette op på sårbarhederne i deres systemer, men uetiske hackere bruger dem til ulovlige aktiviteter, såsom cyberkriminalitet, cyberterrorisme, industrispionage, identitetstyveri og cyberstalking.

Hackere kan også sælge disse data til andre kriminelle på det mørke web for store summer. Her er faserne af, hvordan en hacker bruger Google Dorking-metoder til at stjæle personlige oplysninger:

#1. Rekognoscering

Den første fase i hacking er at indsamle så meget information som muligt om målet. Fra fortrolige dokumenter til brugernavne og adgangskoder kan alle hackere finde. Denne fase er også kendt som recon, footprinting eller endda fingerprinting.

Google Dorking er en måde til passiv recon, hvilket betyder, at hackere får adgang til offentligt tilgængelige filer online.

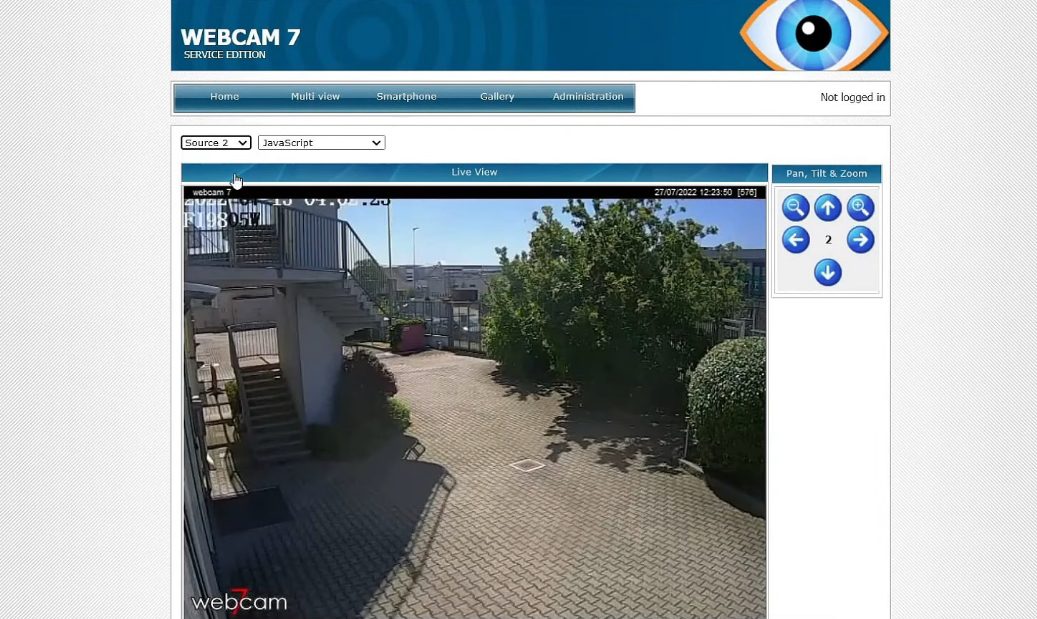

De offentligt tilgængelige filer kan ved et uheld laves online. For eksempel uploadede de ved et uheld en PDF-fil indeholdende brugernavne og adgangskoder eller lod deres webkameraer stå åbne til internettet.

#2. Scanning

På dette stadie har hackeren indsamlet dataene – web-adresser, PDF’er, excel-ark, e-mail-lister osv. Hackeren vil scanne dem ved at åbne og læse filerne, rense linkene eller bruge et scanningsværktøj til at finde oplysningerne ønskede.

#3. Få adgang

På dette stadie bruger hackeren den indsamlede information og får adgang til systemet/databasen.

#4. Vedligeholdelse af adgang

Hackeren etablerer en forbindelse (midlertidig eller permanent) med systemet/databasen for nemt at genoprette forbindelsen til målet, hvis og når det er nødvendigt.

Hvis forbindelsen afbrydes, eller hackeren ønsker at vende tilbage til systemet/databasen senere, kan de gøre det ved hjælp af denne forbindelse.

#5. Afslut

På dette trin rydder hackeren deres spor og forlader systemet/databasen uden spor. Hackeren fjerner alle udnyttelser og bagdøre og rydder logfilerne.

Lovligheden af Google Dorking

Som jeg nævnte, er Google Dorking ikke ulovligt, hvis det kun bruges til forskningsformål.

Faktisk er det kun fase 1 (rekognoscering) der falder ind under definitionen af Google Dorking, dvs. søgning efter information ved hjælp af avancerede søgestrenge og operatorer.

I det øjeblik du klikker på søgeresultaterne, får adgang til en URL, downloader et dokument eller får adgang til links uden korrekt tilladelse, går du ind i fase 2.

Ud over denne fase kan du blive ansvarlig for computerforbrydelser, der kan straffes ved lov.

Så klik med forsigtighed og god tro👍.

Til Google Dork bruger du desuden avancerede dork-forespørgsler og søgestrenge til at filtrere de irrelevante resultater fra og finde præcis det, du ønsker.

Google Dork Query – Betydning og eksempler

Nogle almindelige forespørgselsoperationer i Google Dorking kan hjælpe dig med at finde specifikke oplysninger, mens du filtrerer irrelevante resultater fra.

Jeg bruger nogle af disse Google Dork-forespørgsler – såsom allintitle, inurl, filtype osv. – hele tiden, når jeg laver SERP-analyse for et emne. Dette hjælper mig med at nedlægge den nøjagtige indholdsstrategi for det pågældende emne.

Jeg vil dele nogle af de mest almindelige og nyttige Google Dork-forespørgsler. Jeg vil dele forespørgslens funktion, resultater og hvordan du kan bruge resultaterne til din fordel. Her er nogle af de mest almindelige operatorer, der bruges i Google Dorking.

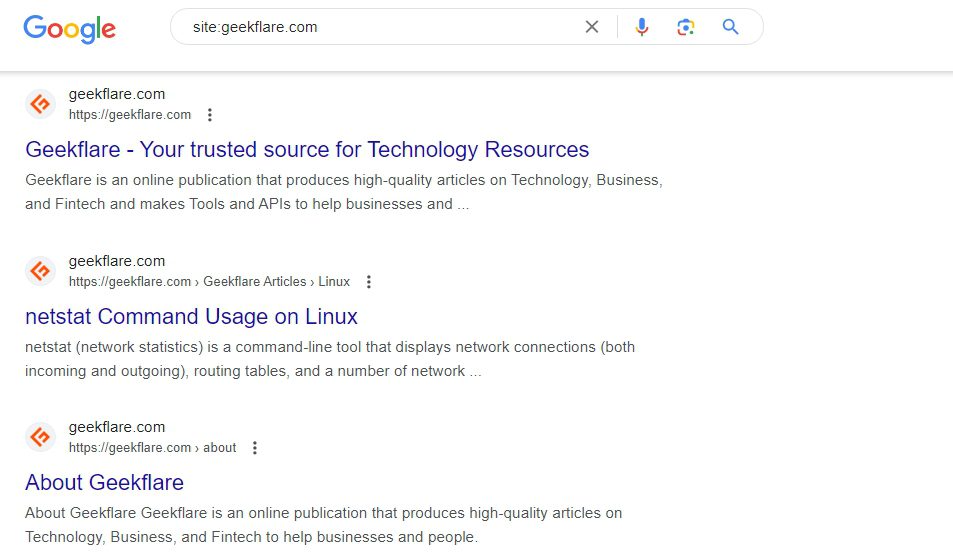

#1. websted

Hvis du kun vil søge efter websider på et bestemt websted, kan du bruge forespørgselsoperatørens websted:. Denne forespørgsel begrænser din søgning til et bestemt websted, topdomæne eller underdomæne.

Denne forespørgsel viser dig de offentlige websider på det pågældende websted, topdomæne eller underdomæne. Du kan endda kombinere denne forespørgsel med andre forespørgsler for at blive endnu mere specifik med dine søgeresultater.

#2. Intitle/Allintitle

At indsætte dit primære søgeord i din SEO-titel (alias meta-titel) er en af de mest ældgamle og effektive SEO-metoder. Så ved at bruge intitle: dork-forespørgslen kan du finde bestemte websider med søgeord i deres SEO-titler.

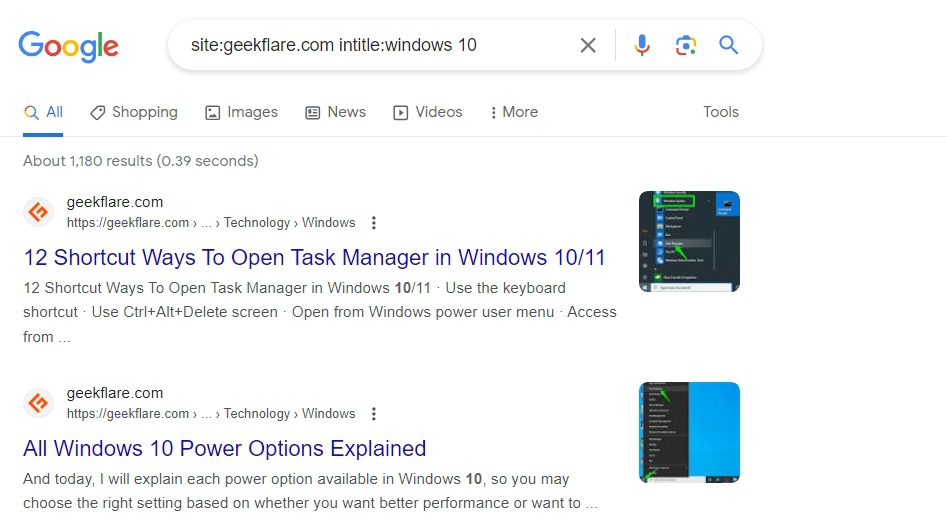

Du kan endda kombinere det med site:-forespørgsel for at få endda specifikke resultater. For eksempel, hvis du vil finde artikler om toadmin.dk, men kun om Windows 10, kan du indtaste denne dork-forespørgsel.

Denne Google Dorking-metode er virkelig nyttig, når du vil finde resultater omkring et specifikt søgeudtryk. Hvis du kombinerer det med andre forespørgsler, kan du drastisk forbedre din SERP-analyse.

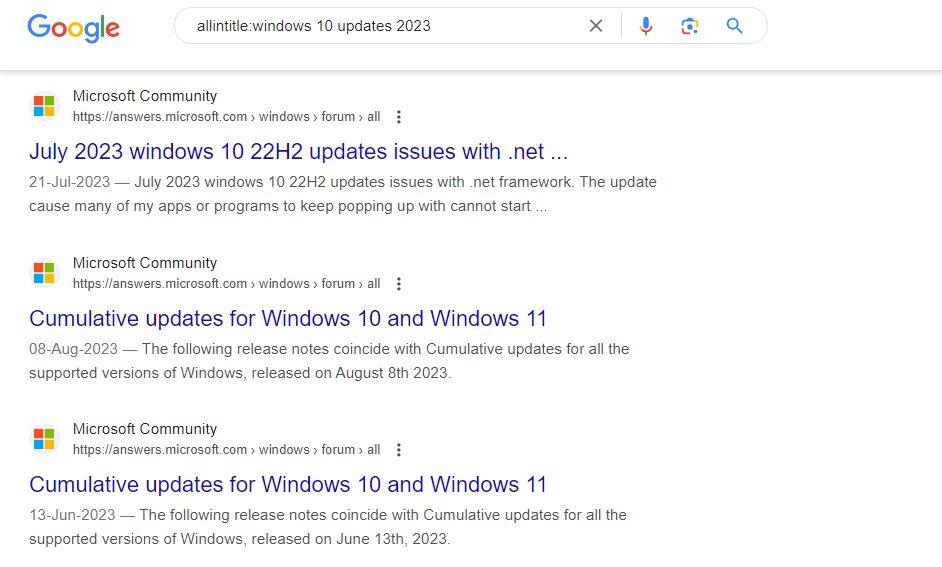

Alternativt kan du også bruge dork-forespørgslen allintitle: hvis du har flere søgetermer og vil have dem alle i titlen på resultaterne. Derefter kan du bruge allintitle: query i stedet for intitle:.

#3. Inurl/Allinurl

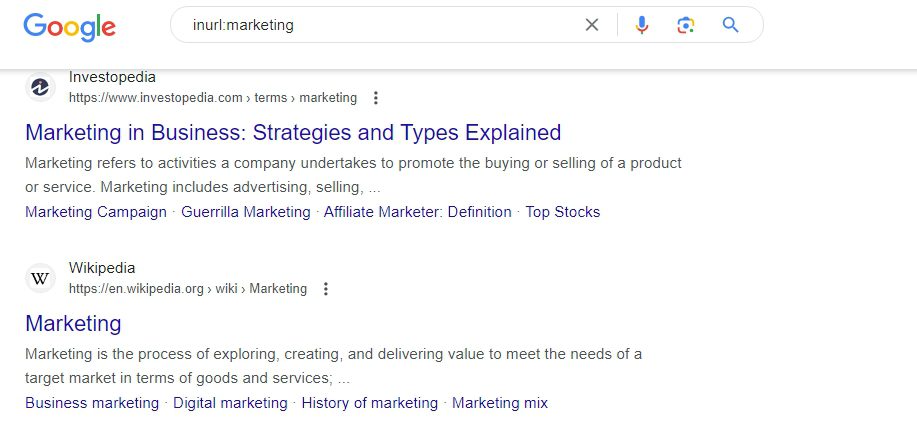

Kommandoen inurl: dork ligner meget intitle: kommandoen. Den eneste forskel er, at denne forespørgsel leder efter en bestemt søgeterm i webadresserne på webstederne.

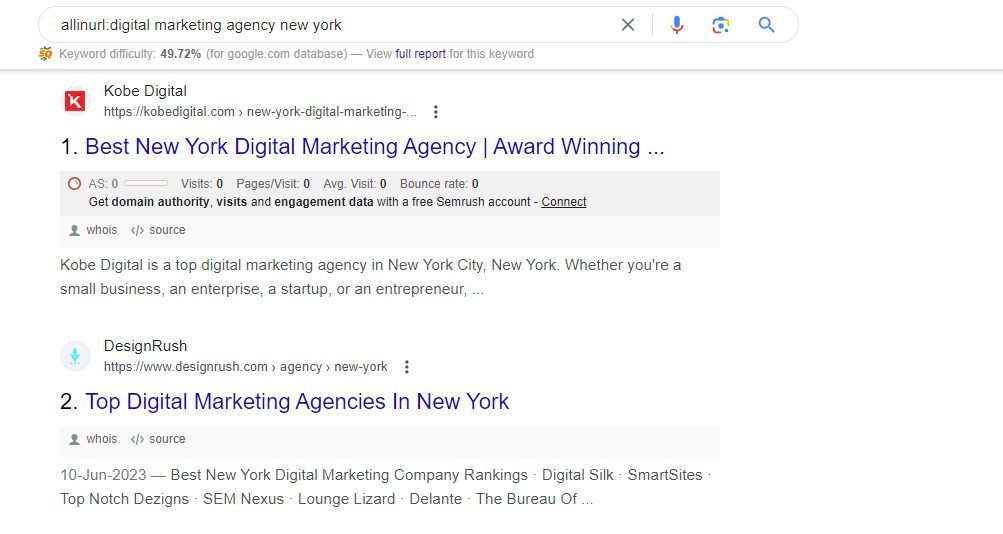

Alternativt kan du endda bruge allinurl: Dorking-forespørgsel til at finde URL’er med flere søgetermer. Denne forespørgsel vil give dig URL’er med alle søgetermer, der findes i den.

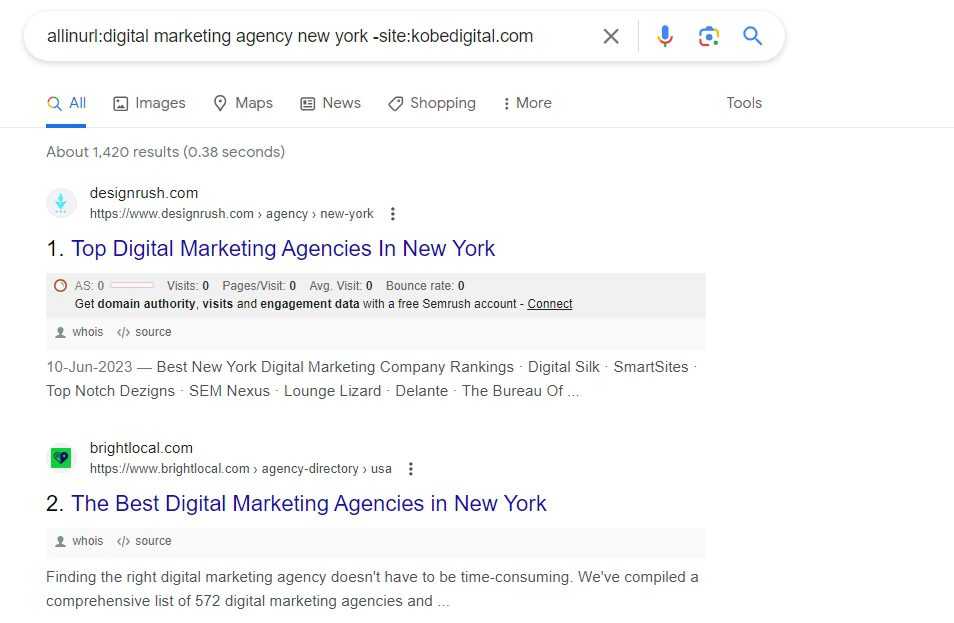

For eksempel er det primære søgeord i URL’en og en optimeret URL-struktur afgørende for rangering på Google. Så hvis jeg er et nyt Digital Marketing Agency i New York og vil se min lokale konkurrence, kan jeg nemt gøre det ved at bruge allinurl: kommandoen.

Du kan endda inkludere en ekstra operator som “- (minus)” for at udelukke resultater fra en bestemt kilde. Du kan gøre det samme med allintitle: forespørgsel. Her er et eksempel:

inurl:/allinurl: dork-forespørgslen kan være virkelig nyttig til at estimere, hvor mange websider du vil kæmpe for at rangere for det pågældende søgeudtryk og, vigtigst af alt, den domæneautoritet, du har brug for for at rangere for det pågældende søgeudtryk.

#4. Intext

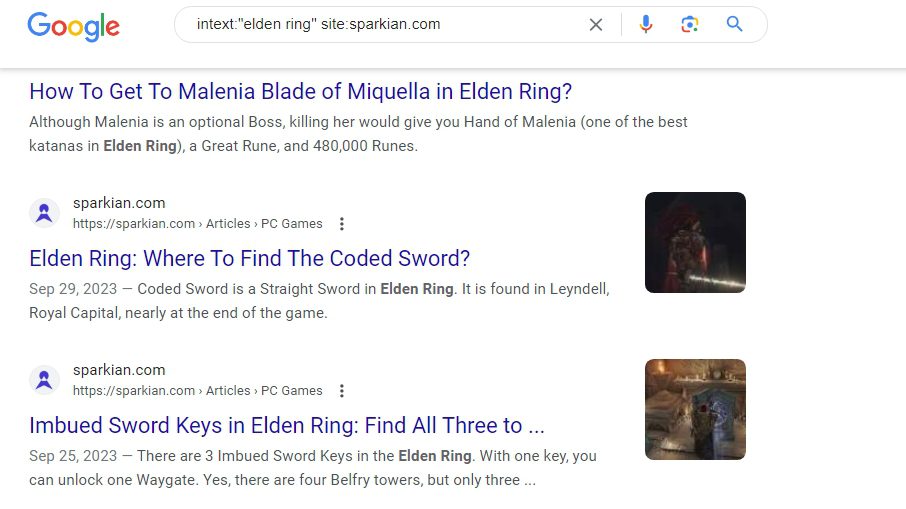

Intext: Dork-forespørgslen finder websteder/websider med søgeordet i deres tekster. Det er virkelig nyttigt for SEO-eksperter at finde konkurrenternes websider med søgeordet – et bestemt søgeord.

Du kan endda bruge en ekstra operator som anførselstegn (“”) til at finde websider med nøjagtige søgetermer i deres brødtekst. Du kan kombinere det med site:-forespørgslen for at finde resultater på et bestemt websted.

Det er et af de Google-søgetricks, som de fleste SEO-eksperter bruger. 😉

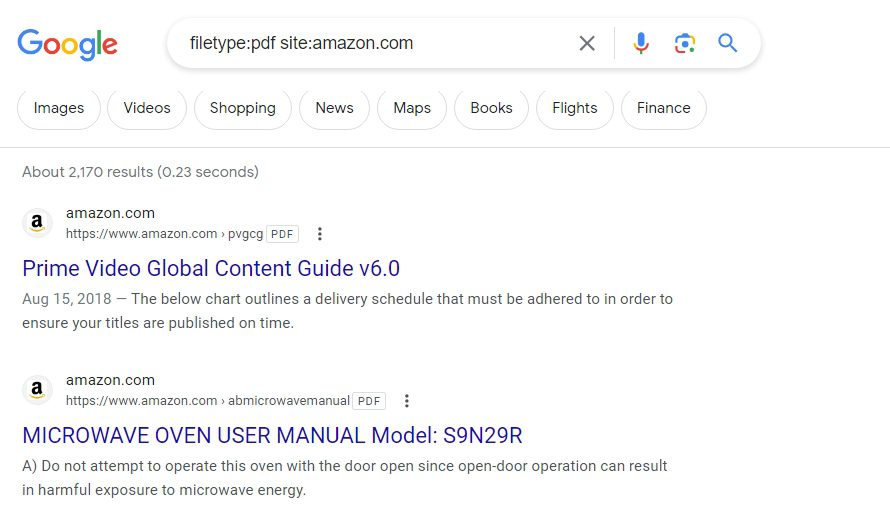

#5. Filtype

Ved at bruge filtype: søgeoperatoren kan du finde filer såsom PDF’er, XLS, Doc, osv.. Denne søgeforespørgsel er yderst nyttig, hvis du leder efter specifikke rapporter, manualer eller undersøgelser.

I Google Dorking er filetype: kommando en af de mest brugte kommandoer af hackere til at finde utilsigtet lækkede og fortrolige dokumenter. Disse dokumenter kan indeholde følsomme oplysninger såsom IP-adresser, adgangskoder osv.

Hackere bruger disse oplysninger til penetrationstest (pentesting) og til at omgå betalingsvægge for at få adgang til ressourcer.

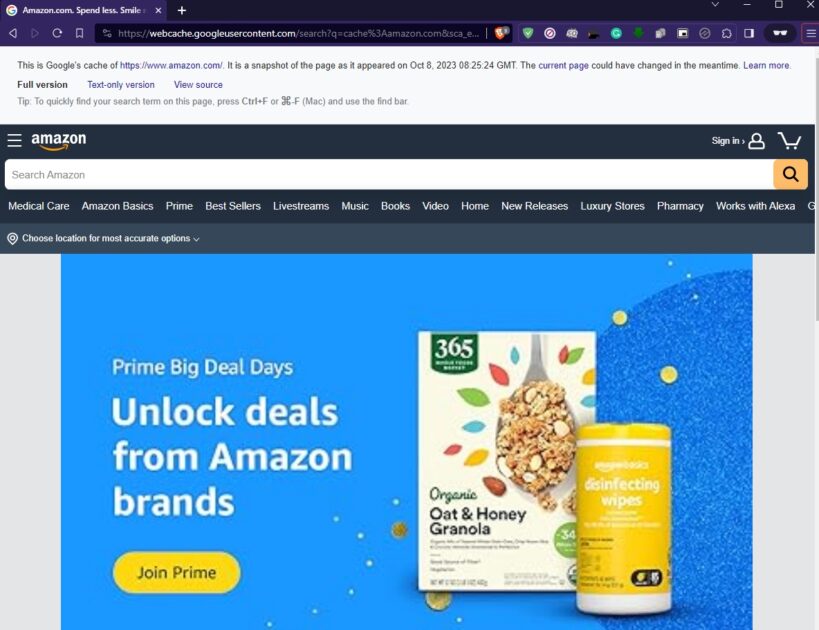

#6. Cache

Ved at bruge Cache:-kommandoen henter Google Søgning den sidst gemte kopi af et bestemt websted (Google-cache), hvis det findes. Det er nyttigt til at genfinde et websted før dets nedetid eller seneste opdatering.

Når en bruger tilgår et websted ved hjælp af Google, oprettes en cachelagret version af denne side i Googles system. Du kan få adgang til denne cachelagrede version ved hjælp af kommandoen cache:, hvis den oprindelige hjemmeside er midlertidigt nede, eller du vil se en ældre version af hjemmesiden.

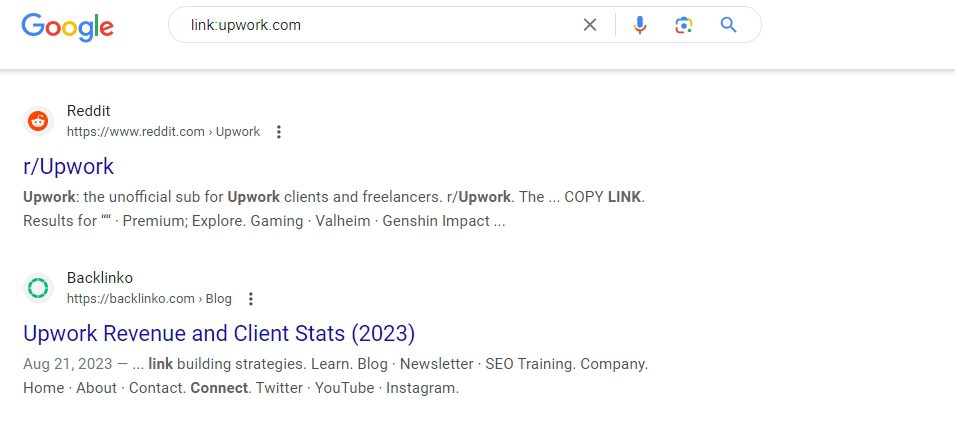

#7. Link

Linket: Google Dork-forespørgsel er nyttigt, hvis du vil finde ud af, hvilke websider der linker til en bestemt URL.

Hvis du vil analysere de backlinks, der peger på din hjemmeside, kan du bruge værktøjer som Semrush eller Ahrefs.

Men hvis du ikke ønsker at investere i et backlink-analyseværktøj, så er denne Google Dorking-metode en gratis og nyttig måde at analysere, hvor dine backlinks kommer fra.

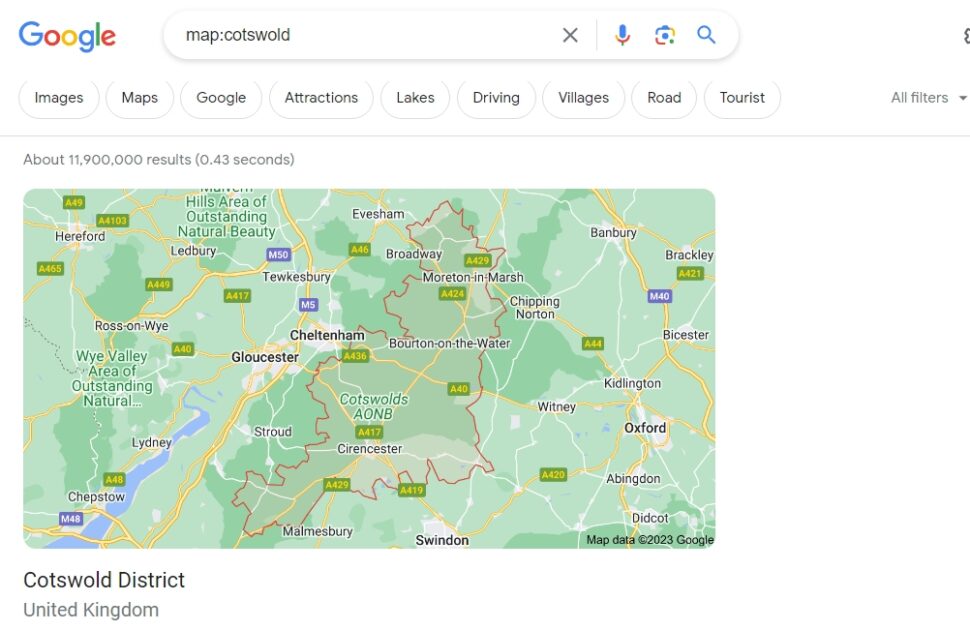

#8. Kort

Brug af kortet: Dorking-kommandoen lader dig finde et kort over den givne placering. Google Søgning viser dig kortet direkte i stedet for websiderne.

På macOS kan du muligvis se en prompt om at åbne Maps-applikationen. Denne forespørgsel er nyttig til hurtigt at finde et bestemt steds kort.

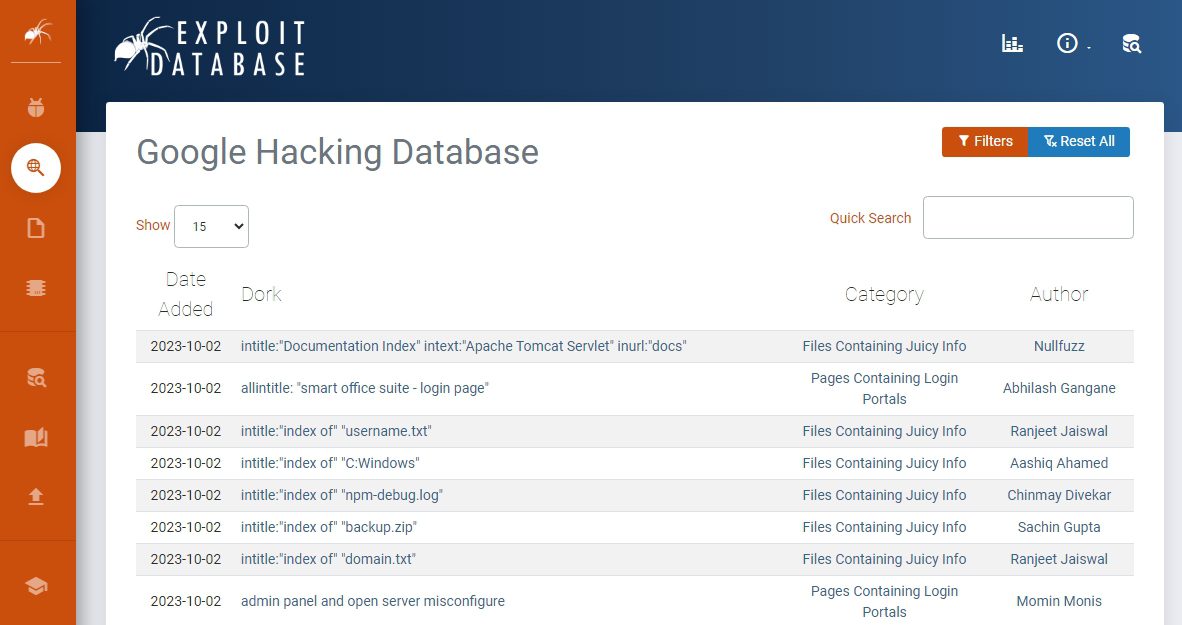

Google Hacking Database er et lager, hvor brugere poster forskellige søgeoperatorstrenge, som du kan bruge til at komme i gang med Google Dorking.

Jeg anbefaler dog, at du bruger disse søgestrenge med forsigtighed, fordi nogle af disse strenge fører til webkameraer og firmaloginsider.

Hvordan beskytter du dig selv mod Google Dorking?

Uanset om du er en enkeltperson eller en virksomhed, skal du beskytte dig selv mod Google Dorking. Du kan tage følgende trin for at sikre, at dine data på internettet er sikre.

- Sørg for, at de private sider og dokumenter er adgangskodebeskyttede.

- Implementer IP-baserede begrænsninger.

- Krypter følsomme oplysninger – brugernavne, adgangskoder, e-mail-id’er, telefonnumre osv.

- Find og deaktiver Google Dorks ved hjælp af sårbarhedsscanningsværktøjer.

- Foretag selv regelmæssige fjollede forespørgsler på dine websteder for at finde og rette smuthullerne, før angriberne finder dem.

- Brug Google Search Console til at fjerne følsomt indhold fra dit websted

- Brug robots.txt-filen til at skjule og blokere botadgang til følsomme filer.

Selvom 100 % internetsikkerhed er en myte, kan du implementere trinene for at minimere chancerne for at blive ofre for uetisk hacking.

Google Dorking-straffe fra Google

Google Dorking kan give dig enorm information ved at bortfiltrere unødvendige eller ikke-relaterede søgeresultater. Men hvis det bruges uetisk, kan det fange de retshåndhævende myndigheders opmærksomhed.

Det meste af tiden vil Google advare dig, når du overdriver Dorking. Det vil begynde at bekræfte dine søgeforespørgsler. Hvis du stadig går overbord, kan Google endda forbyde din IP-adresse.

To Dork eller Not to Dork?

I denne Google Dorking-guide diskuterede vi alt om denne kraftfulde søgeteknik, der giver dig mulighed for at finde specifik information og offentligt eksponerede sårbarheder. For penetrationstestere er det deres daglige arbejde.

Med Google Hacking Database får du også en samling af præfabrikerede Google Dorks. Men jeg vil gerne igen minde dig om at bruge Dorking etisk og med tilladelse.

Følg etiske retningslinjer og anmod om tilladelse, når du bruger Dorking til sikkerhedsrevisioner.

Hvis etisk hacking er på højkant, bør du også tjekke ud, hvordan du bliver en bug dusørjæger i 2023?