Nettet er fyldt med ondsindede sider. Desværre kan disse også eksistere på din klient/leverandørs websteder.

Ingen virksomhed i dag er uden en vis integration, der lever af eller giver input til en kundes eller sælgers hjemmeside. Selvfølgelig vil din virksomhed ikke eksistere uden disse tjenester, men nogle gange er det en trussel på grund af disse tjenester. De eksterne websteder, du interagerer med, kan have ondsindet indhold på dem (uanset om det er installeret med vilje eller kompromitteret af en tredjepart), og hvis dette indhold finder vej til det forudbestemte sted, kan konsekvenserne være katastrofale.

Kan vi ikke scanne websteder for ondsindede sider manuelt?

Det kan se ud til, at en kompetent udvikler burde være i stand til at scanne sider for sårbarheder. Desværre er dette ikke engang tæt på virkeligheden af mange grunde:

- Udviklere er ikke specialiserede i detektion/sikkerhed. Deres ekspertise er i at bygge kompleks software ved at sammensætte mange mindre undersystemer; med andre ord, de har simpelthen ikke kompetencerne.

- Selv hvis du skulle støde på en udvikler, der er talentfuld nok, ville opgaven simpelthen blive for meget. En typisk, funktionsrig webside indeholder tusindvis af linjer kode – at sy dem alle sammen for at udarbejde det større billede såvel som de små smuthuller er intet mindre end et mareridt. Du kan lige så godt befale nogen at spise en hel elefant til frokost!

- For at reducere sideindlæsningstider komprimerer og formindsker websteder ofte deres CSS- og JavaScript-filer. Dette resulterer i et så fedt rod af kode, at det er fuldstændig umuligt at læse.

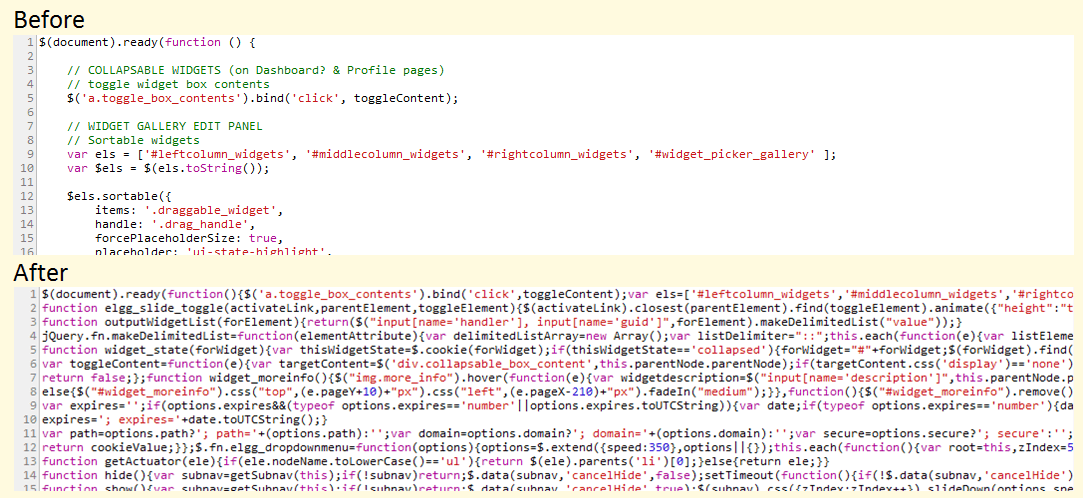

Hvad tror du, denne kode gør? :kappa: (Kilde elgg.org)

Hvad tror du, denne kode gør? :kappa: (Kilde elgg.org)

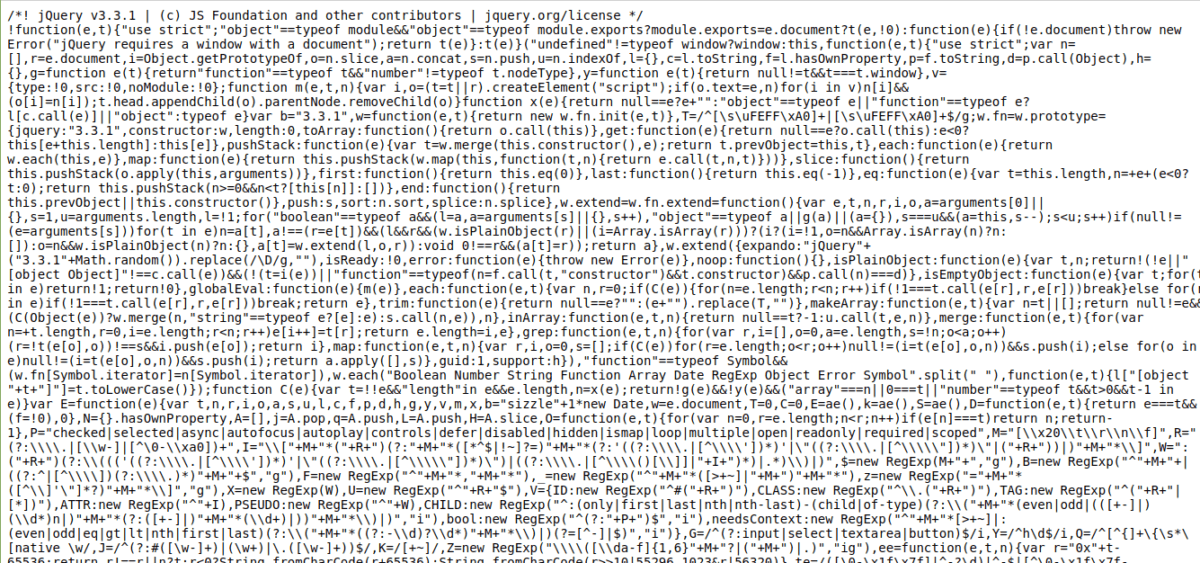

Hvis dette stadig ser læseligt ud, er det fordi de gode sjæle dér besluttede at bevare variabelnavnene til en stor sammenhæng. Prøv kildekoden til jQuery, som nogen kan hoste på deres hjemmeside og pille ved (to linjer et sted nede i dette rod):

For ikke at nævne, at kilden er tæt på 5.000 linjer kode. 😎

Det er kun et enkelt script, vi taler om. En webside har typisk 5-15 scripts vedhæftet, og det er sandsynligt, at du arbejder med 10-20 websider i alt. Forestil dig at skulle gøre dette hver dag. . . Eller værre, et par gange om dagen!

Heldigvis er det muligt at scanne URL’er hurtigt og nemt gennem API’er. Du kan ikke kun scanne websider, men også filer, der leveres til dig til download. Lad os se på nogle af API-værktøjerne, der hjælper dig med at gøre dette. Og åh, da disse er API’er, vil din udviklers indsats blive tjent meget bedre, hvis du beder dem om at bygge et webstedsscannerværktøj ved hjælp af disse API’er. 😀

Indholdsfortegnelse

Google Web-risiko

Det er ingen overraskelse, at en websidekontrol ville komme fra det firma, der praktisk talt ejer internettet (alle dets websider, mener jeg). Men der er en hage: Google Web-risiko er stadig i beta og er tilgængelig på anmodning kun. At være i beta betyder flere brydende ændringer.

Alligevel, da API’en er ret ligetil, kan enhver ændring løses af din udvikler ved hjælp af et API-overvågningsværktøj og et par minutters udviklingstid. 🙂

Det er også super nemt at bruge API’et. For at kontrollere en enkelt side ved hjælp af kommandolinjen skal du blot sende en anmodning som følger:

curl -H "Content-Type: application/json" "https://webrisk.googleapis.com/v1beta1/uris:search?key=YOUR_API_KEY&threatTypes=MALWARE&uri=http%3A%2F%2Ftestsafebrowsing.appspot.com%2Fs%2Fmalware.html"

Hvis anmodningen lykkedes, svarer API’en med typen af sårbarhed på siden:

{

"threat": {

"threatTypes": [

"MALWARE"

],

"expireTime": "2019-07-17T15:01:23.045123456Z"

}

}

Som du kan se, bekræfter API’et, at siden er kendt for at indeholde malware.

Bemærk, at Google Web Risk API ikke udfører en on-demand-diagnostik på en URL eller fil efter eget valg. Den konsulterer en sortliste, der vedligeholdes af Google baseret på søgeresultater og rapporter, og rapporterer, om URL’en er på den sorte liste eller ej. Med andre ord, hvis denne API siger, at en URL er sikker, er det sikkert at antage, at det er ret sikkert, men der er ingen garantier.

VirusTotal

VirusTotal er en anden fed tjeneste, som du kan bruge til at scanne ikke bare URL’er, men også individuelle filer (i den forstand sætter jeg den over Google Web Risk med hensyn til anvendelighed). Hvis du får lyst til at prøve tjenesten, skal du bare gå over til hjemmesiden, og lige på startsiden er der mulighed for at komme i gang.

Selvom VirusTotal er tilgængelig som en gratis platform bygget og kurateret af et pulserende fællesskab, tilbyder den en kommerciel version af sin API. Her er grunden til, at du vil betale for premium-tjenesten:

- Fleksibel anmodningsrate og daglig kvote (i modsætning til de blot fire anmodninger i minuttet for den offentlige API)

- Den indsendte ressource bliver scannet af VirusTotal af deres antivirus, og yderligere diagnostiske oplysninger returneres.

- Adfærdsbaserede oplysninger om filer, du indsender (filerne vil blive placeret i forskellige sandkassemiljøer for at overvåge mistænkelige aktiviteter)

- Spørg VirusTotal-fildatabasen for forskellige parametre (komplekse forespørgsler understøttes)

- Strenge SLA og svartider (filer indsendt til VirusTotal via den offentlige API sætter sig i kø og tager lang tid at analysere)

Hvis du går efter den private VirusTotal API, kan det være en af de bedste investeringer, du nogensinde har foretaget i et SaaS-produkt til din virksomhed.

Scanii

En anden anbefaling til sikkerhedsscanner API’er er Scanii. Det er en simpel REST API, der kan scanne indsendte dokumenter/filer for tilstedeværelsen af trusler. Tænk på det som en on-demand virusscanner, der kan køres og skaleres ubesværet!

Her er de lækkerier, Scanii tilbyder:

- I stand til at opdage malware, phishing-scripts, spamindhold, NSFW-indhold (Not Safe For Work) osv.

- Den er bygget på Amazon S3 for nem skalering og nul-risiko fillagring.

- Opdag stødende, usikker eller potentielt farlig tekst på over 23 sprog.

- En enkel, uden dikkedarer, fokuseret tilgang til API-baseret filscanning (med andre ord, ingen unødvendigt “nyttige” funktioner)

Det virkelig gode er, at Scanii er en metamotor; det vil sige, at den ikke udfører scanninger på egen hånd, men bruger et sæt underliggende motorer, der gør til benarbejdet. Det er et stort aktiv, da du ikke behøver at være bundet til en bestemt sikkerhedsmotor, hvilket betyder, at du ikke behøver at bekymre dig om ødelagte API-ændringer og andet.

Jeg ser Scanii som en enorm velsignelse for platforme, der er afhængige af brugergenereret indhold. En anden anvendelse er scanning af filer genereret af en leverandørservice, som du ikke kan stole 100 % på.

Metadefender

For nogle organisationer er det ikke nok at scanne filer og websider på et enkelt slutpunkt. De har et komplekst informationsflow, og ingen af endepunkterne kan kompromitteres. For disse brugssager, Metadefender er den ideelle løsning.

Tænk på Metadefender som en paranoid gatekeeper, der sidder mellem dine kernedataaktiver og alt andet, inklusive netværket. Jeg siger “paranoid”, fordi det er designfilosofien bag Metadefender. Jeg kan ikke beskrive det bedre end dem, så her kommer:

De fleste cybersikkerhedsløsninger er afhængige af detektion som deres kernebeskyttelsesfunktion. MetaDefender-datasanering er ikke afhængig af detektion. Det antager, at alle filer kan være inficeret og genopbygger deres indhold ved hjælp af en sikker og effektiv proces. Den understøtter mere end 30 filtyper og udsender sikre og brugbare filer. Datasanering er ekstremt effektiv til at forhindre målrettede angreb, ransomware og andre typer kendte og ukendte malwaretrusler.

Der er nogle smarte funktioner, som Metadefender tilbyder:

- Forebyggelse af datatab: Enkelt sagt er dette evnen til at tilsidesætte og beskytte følsomme oplysninger, der er fundet inde i filens indhold. For eksempel vil en PDF-kvittering med kreditkortnummeret synligt blive sløret af Metadefender.

- Implementer lokalt eller i skyen (afhængigt af hvor paranoid du er!).

- Kig lige igennem 30+ typer arkiveringsformater (zip, tar, rar osv.) og 4.500 filtype-forfalskningstricks.

- Multi-channel installationer – sikre bare filer, eller gå ham med e-mail, netværk og login kontrol.

- Brugerdefinerede arbejdsgange til at anvende forskellige typer scanningspipelines baseret på tilpassede regler.

Metadefender inkluderer 30+ motorer, men abstraherer dem pænt væk, så du aldrig behøver at tænke på dem. Hvis du er en mellem- til en stor virksomhed, der bare ikke har råd til sikkerhedsmareridt, er Metadefender en god mulighed.

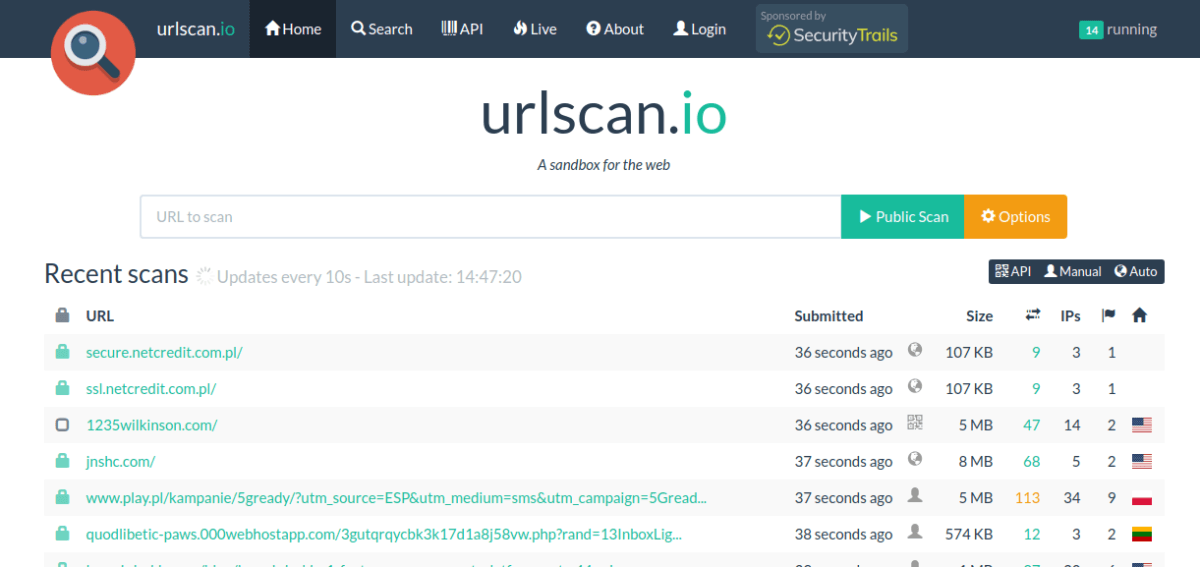

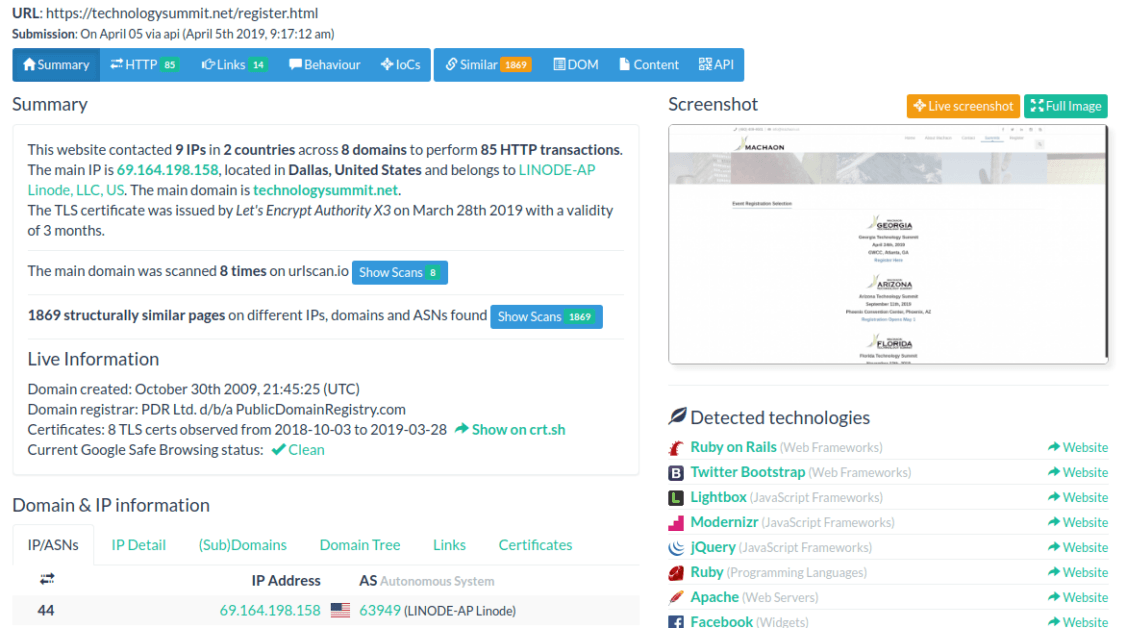

Urlscan.io

Hvis du mest beskæftiger dig med websider og altid har ønsket et mere dybdegående kig på, hvad de laver bag kulisserne, Urlscan.io er et fremragende våben i dit arsenal.

Mængden af information, som Urlscan.io dumper ud, er intet mindre end imponerende. Du får blandt andet at se:

- Et samlet antal IP-adresser, der kontaktes af siden.

- Liste over geografier og domæner siden sendte oplysninger til.

- Teknologier, der bruges på front-end og backend af webstedet (der fremsættes ingen nøjagtighedskrav, men det er alarmerende nøjagtigt!).

- Domæne- og SSL-certifikatoplysninger

- Detaljerede HTTP-interaktioner sammen med anmodningsnyttelast, servernavne, svartider og meget mere.

- Skjulte omdirigeringer og mislykkede anmodninger

- Udgående links

- JavaScript-analyse (globale variabler brugt i scripts osv.)

- DOM-træanalyse, formularindhold og mere.

Sådan ser det hele ud:

API’et er enkelt og ligetil, hvilket giver dig mulighed for at indsende en URL til scanning, samt kontrollere scanningshistorikken for den URL (det vil sige scanninger udført af andre). Alt i alt, Urlscan.io giver et væld af oplysninger til enhver berørt virksomhed eller enkeltperson.

SUCURI

SUCURI er en velkendt platform, når det kommer til online scanning af hjemmesider for trusler og malware. Hvad du måske ikke ved er, at de har en REST API så godt, at den samme kraft kan udnyttes programmatisk.

Der er ikke meget at tale om her, bortset fra at API’et er enkelt og fungerer godt. Selvfølgelig er Sucuri ikke begrænset til en scannings-API, så mens du er i gang, vil jeg anbefale, at du tjekker nogle af dens kraftfulde funktioner, som f.eks. scanning på serversiden (grundlæggende angiver du FTP-legitimationsoplysningerne, og det logger ind og scanner alle filerne for trusler!).

Quttera

Vores sidste post på denne liste er Quttera, som byder på noget lidt anderledes. I stedet for at scanne domænet og indsendte sider efter behov, kan Quttera også udføre kontinuerlig overvågning, hvilket hjælper dig med at undgå zero-day sårbarheder.

REST API er enkel og kraftfuld og kan returnere et par flere formater end JSON (f.eks. XML og YAML). Fuld multithreading og samtidighed understøttes i scanninger, så du kan køre flere udtømmende scanninger parallelt. Da tjenesten kører i realtid, er den uvurderlig for virksomheder, der er til missionskritiske tilbud, hvor nedetid betyder død.

Konklusion

Sikkerhedsværktøjer som dem, der er dækket i denne artikel, er simpelthen en ekstra forsvarslinje (eller forsigtighed, om du vil). Ligesom et antivirusprogram er der meget, disse kan gøre, men der er ingen måde, de kan give en fejlsikker scanningsmetode. Det er simpelthen fordi et program, der er skrevet med ondsindet hensigt, er det samme for computeren som det, der er skrevet med henblik på positiv effekt — de beder både om systemressourcer og fremsætter netværksanmodninger; djævelen ligger i konteksten, som ikke er for computere at arbejde med succes.

Når det er sagt, giver disse API’er et robust sikkerhedsdækning, som er ønskeligt i de fleste tilfælde – både for eksterne websteder og dine egne! 🙂