Hvis du udfører en sikkerhedsrevision på din Linux-computer med Lynis, vil den sikre, at din maskine er så beskyttet, som den kan være. Sikkerhed er alt for internet-tilsluttede enheder, så her er, hvordan du sikrer dig, at din er sikkert låst.

Indholdsfortegnelse

Hvor sikker er din Linux-computer?

Lynis udfører en række automatiserede tests der grundigt inspicerer mange systemkomponenter og indstillinger af dit Linux-operativsystem. Den præsenterer sine resultater i en farvekodet ASCII rapport som en liste over graderede advarsler, forslag og handlinger, der bør udføres.

Cybersikkerhed er en balancegang. Direkte paranoia er ikke nyttig for nogen, så hvor bekymret skal du være? Hvis du kun besøger velrenommerede websteder, ikke åbner vedhæftede filer eller følger links i uopfordrede e-mails og bruger forskellige, robuste adgangskoder til alle de systemer, du logger på, hvilken fare er der så tilbage? Især når du bruger Linux?

Lad os adressere dem omvendt. Linux er ikke immun over for malware. Faktisk den allerførste computerorm blev designet til at målrette Unix-computere i 1988. Rootkits blev opkaldt efter Unix-superbrugeren (roden) og samlingen af software (kits), som de installerer sig selv med for at undgå opdagelse. Dette giver superbrugeren adgang til trusselsaktøren (dvs. den onde fyr).

Hvorfor er de opkaldt efter rod? Fordi det første rootkit blev udgivet i 1990 og målrettet mod Sun Microsystems kører SunOS Unix.

Så malware startede på Unix. Den sprang over hegnet, da Windows lettede og satte sig i rampelyset. Men nu hvor Linux kører verden, er det tilbage. Linux og Unix-lignende operativsystemer, som macOS, får trusselsaktørernes fulde opmærksomhed.

Hvilken fare er der tilbage, hvis du er forsigtig, fornuftig og opmærksom, når du bruger din computer? Svaret er langt og detaljeret. For at kondensere det lidt, er cyberangreb mange og forskellige. De er i stand til at gøre ting, der for kort tid siden blev betragtet som umulige.

Rootkits, som Ryuk, kan inficere computere, når de er slukket ved at kompromittere wake-on-LAN overvågningsfunktioner. Proof-of-concept kode er også udviklet. Et vellykket “angreb” blev demonstreret af forskere kl Ben-Gurion Universitet i Negev der ville gøre det muligt for trusselsaktører at eksfiltrere data fra en computer med luftgab.

Det er umuligt at forudsige, hvad cybertrusler vil være i stand til i fremtiden. Vi forstår dog, hvilke punkter i en computers forsvar, der er sårbare. Uanset arten af nuværende eller fremtidige angreb, giver det kun mening at lukke disse huller på forhånd.

Af det samlede antal cyberangreb er kun en lille procentdel bevidst rettet mod specifikke organisationer eller enkeltpersoner. De fleste trusler er vilkårlige, fordi malware er ligeglad med, hvem du er. Automatiseret port-scanning og andre teknikker opsøger blot sårbare systemer og angriber dem. Du udpeger dig selv som et offer ved at være sårbar.

Og det er her, Lynis kommer ind.

Installation af Lynis

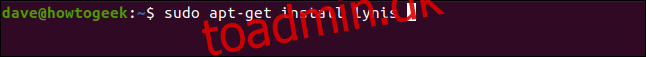

For at installere Lynis på Ubuntu skal du køre følgende kommando:

sudo apt-get install lynis

På Fedora, skriv:

sudo dnf install lynis

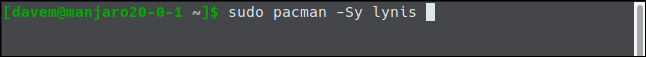

På Manjaro bruger du pacman:

sudo pacman -Sy lynis

Udførelse af en revision

Lynis er terminalbaseret, så der er ingen GUI. For at starte en revision skal du åbne et terminalvindue. Klik og træk den til kanten af din skærm for at få den til at klikke til fuld højde eller strække den så højt, som den kan gå. Der er meget output fra Lynis, så jo højere terminalvinduet er, jo lettere bliver det at gennemgå.

Det er også mere praktisk, hvis du åbner et terminalvindue specifikt til Lynis. Du vil scrolle meget op og ned, så det bliver nemmere at navigere i Lynis-outputtet, hvis du ikke skal beskæftige dig med rodet af tidligere kommandoer.

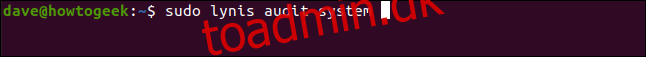

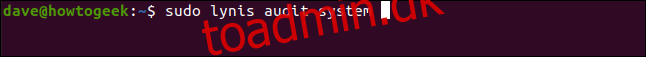

For at starte revisionen skal du skrive denne forfriskende ligetil kommando:

sudo lynis audit system

Kategorinavne, testtitler og resultater vil rulle i terminalvinduet, efterhånden som hver kategori af test er gennemført. En revision tager højst et par minutter. Når det er færdigt, vender du tilbage til kommandoprompten. For at gennemgå resultaterne skal du blot rulle i terminalvinduet.

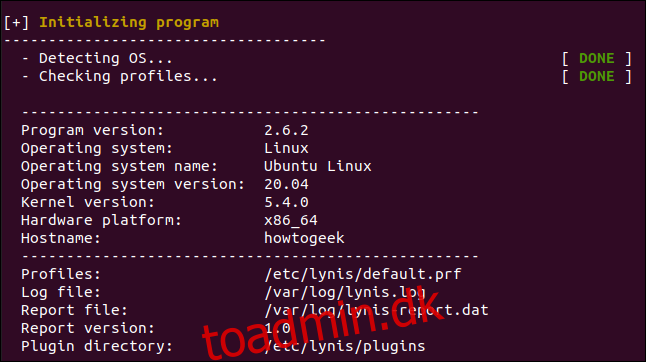

Den første sektion af revisionen registrerer versionen af Linux, kerneudgivelsen og andre systemdetaljer.

Områder, der skal kigges på, er fremhævet med ravgult (forslag) og rødt (advarsler, der bør tages fat på).

Nedenfor er et eksempel på en advarsel. Lynis har analyseret postfixet mailserverkonfiguration og markeret noget, der har med banneret at gøre. Vi kan få flere detaljer om præcis, hvad det fandt, og hvorfor det kan være et problem senere.

Nedenfor advarer Lynis os om, at firewallen ikke er konfigureret på den virtuelle Ubuntu-maskine, vi bruger.

Rul gennem dine resultater for at se, hvad Lynis har markeret. Nederst i revisionsrapporten vil du se en oversigtsskærm.

“Hærdeindekset” er dit eksamensresultat. Vi fik 56 ud af 100, hvilket ikke er fantastisk. Der blev udført 222 tests, og et Lynis-plugin er aktiveret. Hvis du går til Lynis Community Edition plugin download side og abonner på nyhedsbrevet, får du links til flere plugins.

Der er mange plugins, herunder nogle til revision i forhold til standarder, som f.eks GDPR, ISO27001, og PCI-DSS.

Et grønt V repræsenterer et flueben. Du kan også se ravgule spørgsmålstegn og røde X’er.

Vi har grønne markeringer, fordi vi har en firewall og malware-scanner. Til testformål installerede vi også rkhunter, en rootkit-detektor, for at se, om Lynis ville opdage det. Som du kan se ovenfor, gjorde det; vi fik et grønt flueben ud for “Malware Scanner.”

Overholdelsesstatus er ukendt, fordi revisionen ikke brugte et overholdelsesplugin. Sikkerheds- og sårbarhedsmodulerne blev brugt i denne test.

Der genereres to filer: en log og en datafil. Datafilen, der er placeret på “/var/log/lynis-report.dat,” er den, vi er interesseret i. Den vil indeholde en kopi af resultaterne (uden farvefremhævelse), som vi kan se i terminalvinduet . Disse er nyttige for at se, hvordan dit hærdningsindeks forbedres over tid.

Hvis du ruller tilbage i terminalvinduet, vil du se en liste med forslag og en anden med advarsler. Advarslerne er de “store billet”-elementer, så dem vil vi se på.

Dette er de fem advarsler:

“Version af Lynis er meget gammel og bør opdateres”: Dette er faktisk den nyeste version af Lynis i Ubuntu-lagrene. Selvom den kun er 4 måneder gammel, anser Lynis det for meget gammelt. Versionerne i Manjaro- og Fedora-pakkerne var nyere. Opdateringer i pakkeadministratorer vil sandsynligvis altid være lidt bagud. Hvis du virkelig vil have den nyeste version, kan du klone projektet fra GitHub og hold det synkroniseret.

“Ingen adgangskode indstillet til enkelttilstand”: Enkelt er en gendannelses- og vedligeholdelsestilstand, hvor kun root-brugeren er operationel. Der er som standard ikke angivet nogen adgangskode til denne tilstand.

“Kunne ikke finde 2 responsive navneservere”: Lynis forsøgte at kommunikere med to DNS-servere, men det lykkedes ikke. Dette er en advarsel om, at hvis den aktuelle DNS-server fejlede, ville der ikke være nogen automatisk roll-over til en anden.

“Fundet noget informationsafsløring i SMTP-banner”: Oplysningsbekendtgørelse sker, når applikationer eller netværksudstyr giver deres mærke- og modelnumre (eller anden info) væk i standardsvar. Dette kan give trusselsaktører eller automatiseret malware indsigt i, hvilke typer sårbarheder der skal tjekkes efter. Når de har identificeret den software eller enhed, de har oprettet forbindelse til, vil et simpelt opslag finde de sårbarheder, de kan forsøge at udnytte.

“iptables-modul(er) indlæst, men ingen regler aktive”: Linux-firewall’en er oppe og køre, men der er ingen regler sat for det.

Rydning af advarsler

Hver advarsel har et link til en webside, der beskriver problemet, og hvad du kan gøre for at afhjælpe det. Hold blot musemarkøren over et af linkene, og tryk derefter på Ctrl og klik på det. Din standardbrowser åbnes på websiden for den besked eller advarsel.

Siden nedenfor åbnede for os, da vi Ctrl+klikkede på linket til den fjerde advarsel, vi dækkede i det foregående afsnit.

Du kan gennemgå hver af disse og beslutte, hvilke advarsler der skal behandles.

Websiden ovenfor forklarer, at standarduddraget af information (“banneret”), der sendes til et eksternt system, når det opretter forbindelse til postfix-mailserveren, der er konfigureret på vores Ubuntu-computer, er for omfattende. Der er ingen fordel ved at tilbyde for meget information – faktisk bliver det ofte brugt imod dig.

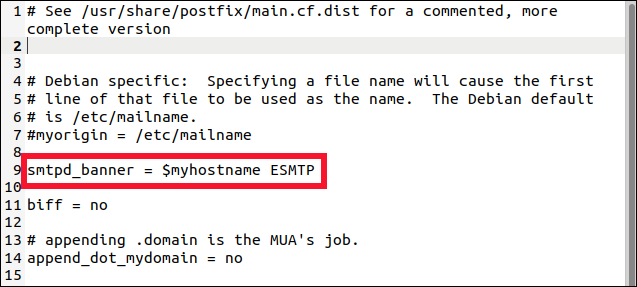

Websiden fortæller os også, at banneret ligger i “/etc/postfix/main.cf.” Det råder os til, at det skal trimmes tilbage til kun at vise “$myhostname ESMTP.”

Vi skriver følgende for at redigere filen, som Lynis anbefaler:

sudo gedit /etc/postfix/main.cf

Vi finder linjen i filen, der definerer banneret.

Vi redigerer den, så den kun viser den tekst, som Lynis anbefalede.

Vi gemmer vores ændringer og lukker gedit. Vi skal nu genstarte postfix-mailserveren for at ændringerne træder i kraft:

sudo systemctl restart postfix

Lad os nu køre Lynis igen og se, om vores ændringer har haft en effekt.

Afsnittet “Advarsler” viser nu kun fire. Den, der henviser til postfix, er væk.

En ned, og kun fire advarsler mere og 50 forslag tilbage!

Hvor langt skal du gå?

Hvis du aldrig har lavet nogen systemhærdning på din computer, vil du sandsynligvis have nogenlunde det samme antal advarsler og forslag. Du bør gennemgå dem alle og, guidet af Lynis-websiderne for hver, foretage en vurdering af, om du skal tage fat på det.

Lærebogsmetoden ville selvfølgelig være at forsøge at rydde dem alle sammen. Det kan dog være lettere sagt end gjort. Plus, nogle af forslagene kan være overkill for den gennemsnitlige hjemmecomputer.

Sortliste USB-kernedriverne for at deaktivere USB-adgang, når du ikke bruger den? For en missionskritisk computer, der leverer en følsom virksomhedsservice, kan dette være nødvendigt. Men til en Ubuntu hjemme-pc? Sikkert ikke.