NAC er blevet et kraftfuldt værktøj til at hjælpe virksomheder med at sikre deres netværk ved at kontrollere bruger- og enhedsadgang.

Efterhånden som organisationer fortsætter med at anvende moderne teknologiske fremskridt til at administrere deres netværksinfrastruktur, bliver behovet for at sikre deres netværksadgang et kritisk problem.

Med NAC kan organisationer forhindre uautoriseret adgang og beskytte mod trusler såsom malware og vira.

I denne artikel vil vi dykke ned i NAC-verdenen og udforske dens fordele, typer og hvordan du vælger den rigtige NAC-løsning til din organisation.

Lad os komme igang!

Indholdsfortegnelse

Hvad er netværksadgangskontrol?

Network Access Control (NAC) er en sikkerhedsmekanisme, som organisationer bruger til at holde deres netværksinfrastruktur sikker. Det sikrer, at kun autoriserede og kompatible enheder får adgang til netværket.

Det er ligesom det beskyttende skjold, der holder dit slot sikkert mod ubudne gæster!

Det primære formål med NAC er at forhindre uautoriseret adgang til netværket, hvilket kan resultere i sikkerhedsbrud, nedetid og andre skadelige hændelser.

Hvordan virker NAC?

Network Access Control (NAC) er en avanceret sikkerhedsløsning, der hjælper med at kontrollere adgangen til netværk ved at håndhæve politikker, der bestemmer, hvilke brugere og enheder der må oprette forbindelse, og hvilket adgangsniveau de tildeles.

Den måde, NAC fungerer på, kan være ret kompleks og involverer en række forskellige komponenter.

Enhedsidentifikation

For at være mere specifik, når en enhed forsøger at oprette forbindelse til netværket, identificeres den først på forskellige måder, såsom MAC-adresse, IP-adresse eller værtsnavn.

Godkendelse

Enheden godkendes derefter af NAC-systemet for at sikre, at den er autoriseret til at oprette forbindelse til netværket. Autentificering kan udføres ved hjælp af forskellige metoder såsom et brugernavn og adgangskode, digitale certifikater, biometrisk godkendelse eller smart cards.

Endpoint compliance

Når enheden er autentificeret, kontrollerer NAC-systemet, om enheden opfylder organisationens sikkerhedspolitikker og overholdelseskrav. Dette omfatter kontrol af, at enheden har opdateret antivirussoftware, firewallbeskyttelse og de seneste programrettelser til operativsystemet.

Netværksadgang

Hvis enheden er i overensstemmelse med organisationens sikkerhedspolitikker, får den adgang til netværket. Men hvis enheden ikke er kompatibel, kan NAC-systemet enten nægte adgang eller sætte enheden i karantæne til et begrænset netværk, hvor udbedring kan udføres.

Kontinuerlig overvågning

Efter at enheden har fået adgang til netværket, fortsætter NAC-systemet med at overvåge enheden for overholdelse af sikkerhedspolitikker. Hvis enheden ikke overholder kravene, kan NAC-systemet tage skridt, såsom at tilbagekalde netværksadgang eller sætte enheden i karantæne igen.

Betydningen af NAC

Betydningen af Network Access Control (NAC) kan ikke undervurderes i nutidens hyperforbundne verden, hvor cyberangreb og databrud er almindelige.

Der er flere vigtige grunde til, at NAC er afgørende i nutidens cybersikkerhedslandskab.

NAC forbedrer netværkets ydeevne ved at kontrollere antallet og typer af enheder, der må oprette forbindelse. Dette reducerer risikoen for overbelastning af netværket og potentiel nedetid, hvilket kan være en stor kilde til frustration for netværksadministratorer.

Det forenkler enhedsadministration ved at give centraliseret administration af netværksenheder. Dette gør det nemmere at overvåge og administrere netværksadgang, hvilket reducerer arbejdsbyrden for it-administratorer og sikrer, at enheder er konfigureret korrekt.

Endelig hjælper NAC med at reducere risikoen for insidertrusler ved at sikre, at kun autoriserede brugere og enheder får lov til at oprette forbindelse til netværket. Dette hjælper med at forhindre databrud og andre sikkerhedshændelser forårsaget af uautoriseret adgang, hvilket giver et ekstra lag af beskyttelse til organisationers netværk.

Trin til implementering af NAC

Implementering af NAC kan være en kompleks og udfordrende opgave, der kræver en række trin for at sikre, at løsningen er korrekt konfigureret og integreret med organisationens eksisterende netværksinfrastruktur.

#1. Definer sikkerhedspolitikken

For det første skal organisationen oprette en omfattende sikkerhedspolitik, der stiller kravene til, at enheder skal have adgang til netværket. Denne politik bør dække vigtige sikkerhedsforanstaltninger såsom antivirussoftware, firewalls og operativsystemopdateringer.

#2. Vælg en NAC-løsning

Organisationen skal vælge en passende NAC-løsning, der opfylder dens specifikke krav. Dette kunne indebære at vælge en hardwarebaseret eller softwarebaseret løsning eller en kombination af begge.

#3. Konfiguration

I dette trin skal den valgte NAC-løsning konfigureres til at matche organisationens sikkerhedspolitik. Dette inkluderer opsætning af godkendelses- og autorisationspolitikker, konfiguration af netværksadgangskontrollister (ACL’er) og definition af afhjælpningspolitikker for ikke-kompatible enheder.

#4. Afprøvning

NAC-løsningen skal testes i et kontrolleret miljø for at sikre, at den fungerer som forventet, og at alle enheder er korrekt autentificeret og godkendt. Denne test involverer simulering af forskellige scenarier for at validere løsningens funktionalitet.

#5. Implementering

Når NAC-løsningen er blevet valideret, kan den implementeres på tværs af organisationen. Dette kunne involvere installation af hardwarebaserede NAC-enheder, implementering af softwareagenter på enheder eller integration af NAC-løsningen med eksisterende netværksinfrastruktur.

#6. Overvågning i realtid

Endelig er kontinuerlig overvågning og vedligeholdelse af NAC-løsningen afgørende for at sikre, at den fortsat fungerer korrekt. Dette inkluderer regelmæssige softwareopdateringer og periodiske sikkerhedsrevisioner.

Typer af NAC

#1. Før optagelse

Denne type NAC-løsning handler om at kontrollere, om enheder er kompatible med en organisations sikkerhedspolitikker, før de får lov til at oprette forbindelse til netværket.

For at opnå dette indebærer præ-admission NAC en vurdering af en enheds sikkerhedsposition, hvilket typisk omfatter at sikre, at alle nødvendige softwareopdateringer og sikkerhedsforanstaltninger er på plads.

#2. Efter optagelse

I modsætning til pre-admission NAC, fokuserer denne på overvågningsenheder, efter at de allerede har oprettet forbindelse til netværket. Dette er for at sikre, at de forbliver i overensstemmelse med organisationens sikkerhedspolitikker.

Det involverer konstant overvågning og vurdering af enhedens sikkerhedsposition og anvendelse af afhjælpningspolitikker i tilfælde af, at ikke-kompatible enheder identificeres.

#3. In-line

Hardware-baserede in-line NAC-løsninger er placeret på linje med netværket, hvilket giver dem mulighed for at overvåge al trafik, der passerer igennem. Denne type NAC-løsning er perfekt til at håndhæve adgangskontrolpolitikker og detektere og reagere på potentielle sikkerhedstrusler i realtid.

#4. Ude af båndet

Out-of-band NAC-løsninger er softwarebaserede og fungerer parallelt med netværket. De overvåger og kontrollerer adgangen til netværket gennem separate kanaler, hvilket giver dem mulighed for at godkende og godkende enheder, før de får lov til at oprette forbindelse til netværket.

Hvordan vælger man en NAC-løsning?

Der er forskellige faktorer at tage i betragtning, når du vælger en NAC-løsning til din infrastruktur. Nogle af dem er:

Netværkstopologi

Strukturen af en organisations netværk kan have stor indflydelse på, hvilken type NAC-løsning, der er bedst egnet. For eksempel kan organisationer med et stærkt distribueret netværk kræve en cloud-baseret NAC-løsning, mens dem med et mere centraliseret netværk kan drage fordel af en on-premise NAC-løsning.

Implementeringsmodel

NAC-løsninger kan implementeres på forskellige måder, herunder hardware, software og cloud-baserede løsninger. Den valgte implementeringsmodel vil afhænge af organisationens specifikke krav, budget og andre faktorer.

Integration med eksisterende sikkerhedsløsninger

Det er vigtigt at vælge en NAC-løsning, der problemfrit integrerer med organisationens eksisterende sikkerhedsløsninger, såsom firewalls og indtrængningsforebyggende systemer. Denne integration vil sikre, at sikkerhedspolitikker håndhæves på tværs af netværket.

Skalerbarhed

Den valgte NAC-løsning skal være skalerbar for at imødekomme en organisations krav, efterhånden som netværket vokser. Det skal være i stand til at tilføje nye brugere og enheder til netværket uden at gå på kompromis med sikkerheden.

Anvendelighed

Brugervenligheden af en valgt model påvirker både slutbrugere og administratorer, hvilket reducerer arbejdsbyrden for it-medarbejdere og sikrer, at slutbrugere kan få adgang til netværket hurtigt og effektivt.

Overholdelse

Overholdelse er en vigtig overvejelse, når du vælger en NAC-løsning. Løsningen skal være i stand til at håndhæve overholdelsespolitikker og regler såsom HIPAA og PCI-DSS.

Budget

Omkostningerne kan variere afhængigt af implementeringsmodel, funktioner og påkrævet supportniveau. Organisationer skal vælge en løsning, der stemmer overens med deres budget, mens de stadig opfylder deres krav.

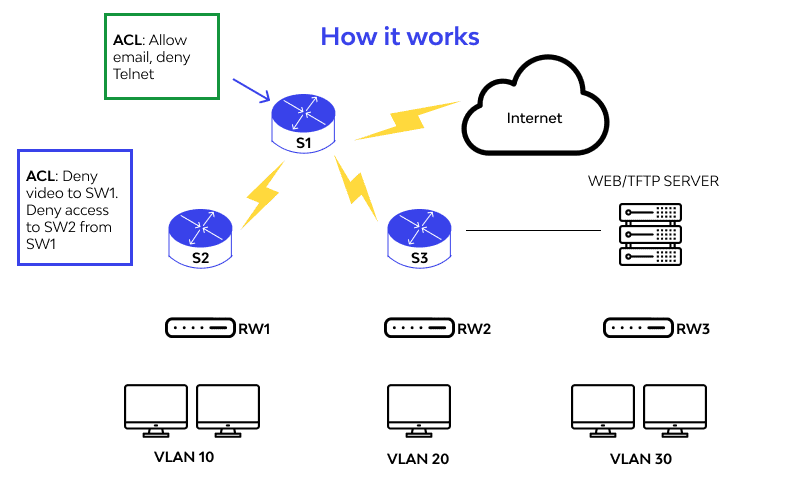

Hvad er NACL?

Billedkilde – wallarm.com

Billedkilde – wallarm.com

En Network Access Control List (NACL) er en sikkerhedsfunktion, der bruges til at kontrollere indgående og udgående trafik i et netværk.

Det er et sæt regler, der bestemmer, hvilken trafik der må komme ind i eller forlade et netværk baseret på kriterier som kilde- og destinations-IP-adresser, portnumre og protokoller.

NACL kan bruges til at blokere bestemte typer trafik, såsom malware eller uautoriserede adgangsforsøg, mens den tillader lovlig trafik at passere igennem.

De bruges almindeligvis i routere, firewalls og andre netværksenheder for at forbedre et netværks sikkerhedsposition.

Hvordan opretter man NACL?

Bestem målet:

Identificer de specifikke mål og krav til NACL, såsom de typer trafik, der skal tillades eller blokeres, og kriterierne for filtrering af trafik.

Identificer netværksressourcer:

Bestem de enheder og systemer, der kræver beskyttelse gennem NACL og deres tilknyttede netværksadresser.

Definer reglerne:

Etabler et sæt regler for NACL, der detaljerer de typer trafik, der skal tillades eller afvises baseret på foruddefinerede kriterier såsom kilde- og destinations-IP-adresser og -protokoller.

Implementer reglerne:

Anvend NACL-reglerne på de relevante netværksenheder, såsom routere og firewalls

Udfør testen:

Bekræft, at NACL fungerer korrekt ved at teste trafikstrømmene og sikre, at reglerne håndhæves korrekt.

Overvåg og vedligehold:

Overvåg og opdatere NACL regelmæssigt for at sikre, at det opfylder organisationens sikkerhedskrav.

Det er vigtigt at bemærke, at de trin, der er involveret i at oprette en NACL, kan variere afhængigt af netværksmiljøet og de organisatoriske sikkerhedspolitikker. Så det anbefales stærkt at rådføre sig med fagfolk inden for netværkssikkerhed for at sikre optimal NACL-konfiguration og effektiv netværksbeskyttelse.

NAC’s evner

- Enhedsidentifikation og profilering

- Håndhævelse af politik for netværksadgang

- Dynamisk netværkssegmentering baseret på bruger- og enhedsidentitet.

- Automatiserede afhjælpningshandlinger for ikke-kompatible enheder

- Integration med andre sikkerhedsteknologier, såsom firewalls og systemer til forebyggelse af indtrængen

- Overvågning i realtid og synlighed i netværksaktivitet

- Centraliseret styring og rapportering af netværksadgang.

Begrænsninger af NAC

- Implementering kan være kompleks og tidskrævende

- Yderligere hardware- eller softwareinvesteringer kan være påkrævet

- Kan være dyrt, især for større organisationer

- Netværkets ydeevne kan blive påvirket, hvis den ikke er konfigureret korrekt.

- Det kræver regelmæssig vedligeholdelse og opdateringer for at forblive effektivt

- Det kan være nødvendigt at ændre den eksisterende netværksinfrastruktur.

Læringsressourcer

Der er mange ressourcer tilgængelige på NAC, som giver en detaljeret forståelse af dets nøglekoncepter, protokoller, arkitekturer og implementeringsscenarier. Vi har anskaffet et par af disse ressourcer for din bekvemmelighed.

#1. Netværksadgangskontrol En komplet vejledning

Denne bog er virkelig bemærkelsesværdig på grund af dens unikke tilgang til at fokusere på kunsten at spørge. Forfatteren mener, at det at stille de rigtige spørgsmål er nøglen til at forstå de udfordringer og muligheder, der er forbundet med NAC og giver læserne et sæt spørgsmål, de kan bruge til at afdække de NAC-udfordringer, de står over for og generere bedre løsninger til at løse disse problemer.

Ud over selve bogen har læserne også adgang til digitale komponenter, der forbedrer deres læringsoplevelse. Disse komponenter inkluderer et online selvevalueringsværktøj, der gør det muligt for læserne at diagnosticere NAC-projekter, initiativer, organisationer og processer ved hjælp af accepterede diagnostiske standarder og praksis.

Værktøjet giver også et NAC-scorecard, der gør det muligt for læserne at udvikle et klart billede af, hvilke NAC-områder, der kræver opmærksomhed.

#2. ForeScout Network Access Control- Admin træning

Dette Udemy-kursus er en omfattende og informativ læringsoplevelse designet til både begyndere og øvede elever inden for NAC. Det er et must-have for dem, der søger at opnå en dyb forståelse af ForeScout NAC-løsningen, en af de førende NAC-løsninger, der er tilgængelige i dag.

I løbet af kurset vil eleverne installere ForeScout OS i et virtuelt miljø med den indledende opsætningsguide, der hjælper dem med at opsætte kommunikation med switches, domæneservere og andre relevante indstillinger. Kurset indeholder forskellige ForeScout-konfigurationer som segmenter og politikker for klassificering, vurdering og kontrol med tilhørende laboratorier.

Gennem hele kurset vil eleverne have adgang til en række læringsressourcer, herunder videoforelæsninger, quizzer og praktiske øvelser, der giver eleverne praktisk erfaring med at konfigurere og administrere Forescout NAC-implementeringer.

#3. Netværkssikkerhed – Implementer L3 Routing Table & ACL i C/C++

Dette Udemy-kursus er en fremragende ressource for alle, der ønsker at få en dybere forståelse af de datastrukturer, der bruges i IPV4-routingtabeller og adgangskontrollister (ACL). Det giver et omfattende overblik over disse centrale netværkskoncepter og giver klare forklaringer på deres interne design og implementering.

Dette kursus fungerer som en fremragende ressource for alle, der ønsker at få en dybere forståelse af adgangskontrollister og IPV4-routingtabeller og deres væsentlige rolle i netværkssikkerhed. Uanset om du er nybegynder eller ekspert, gør forelæsningerne og praktiske øvelser det til en ideel læringsoplevelse for alle.

#4. Mestring af adgangskontrollister (ACL’er)

ACL er et afgørende værktøj for netværksadministratorer, der ønsker at kontrollere trafikflow og begrænse brugeradgang. På dette kursus vil de studerende få en dybdegående forståelse af ACL-teknologi, herunder syntaks og andre applikationer. Med eksempler på Cisco ACL-implementeringer vil eleverne blive fortrolige med konfigurationssyntaks og se teknologien i aktion i live netværksindstillinger.

Standard og udvidede IPv4-adgangslister undersøges i detaljer, og eleverne vil lære, hvordan man implementerer hver type på en router. Fejlfinding af ACL’er og adressering af almindelige fejl er også dækket.

Afsluttende tanker

Efter afslutningen af disse tre Udemy-kurser vil eleverne modtage et færdiggørelsesbevis, der validerer deres ekspertise i NAC-administration. Dette certifikat kan tjene som en værdifuld legitimation for elever, der ønsker at fremme deres karriere inden for netværkssikkerhed.

Jeg håber, at du fandt denne artikel nyttig til at lære om NAC og hvordan man implementerer det. Du kan også være interesseret i at lære om IGMP Snooping for at reducere overbelastning af netværket.