Hackere og cyberkriminelle bliver mere sofistikerede i disse dage, hvilket gør det bydende nødvendigt, at organisationer er på forkant med ondsindede midler og sikrer den største sikkerhed.

Det primære mål for cyberkriminelle er at erhverve data, såsom følsomme kunde- og virksomhedsoplysninger, til ondsindede formål. Hackere bruger flere typer angreb, såsom malware, phishing og DDoS, for at få adgang til virksomhedens netværk og kompromittere dets data.

Og det gør de gennem angrebsvektorer, som omfatter stjålne legitimationsoplysninger, vira, løsepenge og mere.

Disse cyberangreb koster organisationer hundredvis af millioner. For eksempel antyder 2022 databrudsomkostningsrapporten, at de gennemsnitlige globale databrudsomkostninger er omkring $4,35 millioner, hvilket gør det vigtigt for organisationer at planlægge og reducere potentialet for disse angrebsvektorer.

I denne blog vil vi se præcis, hvad angrebsvektorer betyder, eksempler og typer af angrebsvektorer, hvordan de adskiller sig fra en angrebsoverflade, og hvilke foranstaltninger du kan tage for at minimere risici og potentialer ved angrebsvektorer for at bevare din organisations netværk trygt og sikkert.

Indholdsfortegnelse

Hvad er en angrebsvektor i cybersikkerhed?

Angrebsvektorer, også kaldet trusselsvektorer, er de midler eller veje, cyberangribere bruger til at få ulovlig adgang og trænge gennem netværket, applikationen eller brugerkontoen for at udnytte netværkssårbarheder.

Enkelt sagt er en angrebsvektor en rute, cyberkriminelle tager for at nå et mål (som en organisations netværk) for at udføre et cyberangreb.

Disse ruter og midler kan omfatte svage medarbejderlegitimationsoplysninger, malware, insidertrusler osv.

Adskillige enheder er ansvarlige for at udnytte disse angrebsvektorer, herunder ondsindede hackere, konkurrenter, cyberspionagegrupper og endda frustrerede eller oprørte tidligere medarbejdere.

Uanset enheden eller gruppen af personer, bruger de angrebsvektorerne til at stjæle din virksomheds fortrolige oplysninger, afpresse penge fra dine medarbejdere eller fuldstændig forstyrre din virksomhed.

Derfor er det yderst kritisk at reducere mængden og virkningen af angrebsvektorer på din virksomheds netværk, og du kan gøre dette ved at reducere angrebsoverfladen.

Ofte forveksler individer angrebsvektorer og overflader med at være ens, men adskiller sig tydeligt. Lad os se hvordan.

Angrebsvektor vs. angrebsoverflade

Mens de to hold ofte bruges i flæng, er de ikke ens.

En angrebsvektor giver hackere midler eller et indgangspunkt til målet eller virksomhedens netværk. En angrebsoverflade er det område af et system eller en organisations netværk, der er blevet angrebet eller er modtageligt for hacking.

Det udgør alle de adgangspunkter, sikkerhedsrisici og adgangspunkter, der afslører dit netværk, og som en uautoriseret enhed kan bruge til at komme ind på dit netværk eller system.

Medarbejdere og deres enheder er en del af en organisations angrebsoverflade, da hackere kan kompromittere deres legitimationsoplysninger og sårbarheder, som f.eks. ikke-patchet software, for at udnytte netværket. Derfor består en angrebsoverflade af alle kendte og ukendte sårbarheder på tværs af systemerne, netværket og hardwarekomponenterne.

Jo mindre din organisations netværks angrebsflade er, jo lettere er det at beskytte netværket.

Derfor bør det første og fremmeste skridt mod at sikre cybersikkerhed for din organisation være at minimere netværkets angrebsoverflade ved hjælp af avancerede sikkerhedsløsninger, såsom Zero Trust Security og Multi-Factor Authentication.

Hvordan virker angrebsvektorer?

Angrebsvektorer virker ved at udnytte sårbarheder og svagheder i et systems forsvar.

Generelt har hackere og cyberkriminelle indgående kendskab til de almindelige angrebsvektorer, der findes i netværket. For at bestemme en måde at målrette mod en af disse sikkerhedsvektorer, opsøger hackere derfor først sikkerhedshuller med disse angrebsvektorer for at gå på kompromis og trænge igennem dem.

Hackere kan finde disse sårbarheder i et operativsystem (OS) eller computersoftware. Et sikkerhedshul kan åbne sig af flere årsager, såsom en defekt eller forkert konfigureret sikkerhedskonfiguration eller en programmeringsfejl. Samtidig kan et sikkerhedsbrud også ske på grund af stjålne medarbejderlegitimationsoplysninger.

Hackere scanner konstant virksomheders netværk for at finde sikkerhedshuller og adgangspunkter til systemer, netværk og applikationer. I nogle tilfælde kan hackere også målrette mod interne medarbejdere og sårbare brugere, der bevidst eller ubevidst deler deres konto eller it-legitimationsoplysninger, hvilket muliggør uautoriseret netværksadgang.

Angrebsvektorer kan opdeles i to primære typer:

#1. Passive angrebsvektorer

Disse angrebsvektorudnyttelser er forsøg fra hackere på at få adgang til systemet eller overvåge det for åbne porte og sårbarheder for at indsamle detaljer om målet. Disse angreb forsøger at få adgang til informationen uden at påvirke systemet eller ændre dets data og ressourcer, hvilket gør dem vanskelige at opdage og identificere.

I stedet for at beskadige organisationens netværk eller system, truer disse angreb således dens data og fortrolighed. Eksempler på passive angreb omfatter phishing, typosquatting og social engineering-baserede angreb.

#2. Aktive angrebsvektorer

Den aktive angrebsvektor udnytter forsøg på at ændre en organisations system og forstyrre dens regelmæssige drift.

Således målretter angriberne og udnytter systemets sårbarheder, såsom malware, ransomware, DDoS-angreb, man-in-the-middle-angreb eller målretning mod svage brugeradgangskoder og legitimationsoplysninger.

Men selvom disse generaliserer angrebsvektortyperne, er her lighederne i, hvordan de fleste angrebsvektorer fungerer:

- Angriberen opdager et potentielt mål.

- Angriberen indsamler oplysninger om målet ved hjælp af phishing, social engineering, malware, automatiseret sårbarhedsscanning og OPSEC.

- Angribere forsøger at identificere potentielle angrebsvektorer ved at bruge disse oplysninger til at skabe værktøjer til at udnytte dem.

- Ved at bruge disse værktøjer får angribere uautoriseret og uautoriseret adgang til systemet eller netværket for at installere ondsindet kode eller stjæle følsomme oplysninger.

- Angribere overvåger netværket, stjæler fortrolige data og informationer eller bruger computerressourcer.

Vi kan bedre forstå angrebsvektorer, og hvordan de virker, ved at se på typerne af angrebsvektorer.

Hvad er typerne af angrebsvektorer?

Netværksbaserede angrebsvektorer

De netværksbaserede angreb styres og lanceres fra en anden ondsindet enhed end den i angrebet. De inkluderer DDoS-angreb, adgangskodebaserede angreb som svage legitimationsoplysninger, DNS-spoofing, sessionskapring og man-in-the-middle-angreb.

#1. Denial of Distributed Services (DDoS) angreb

DDoS-angreb er cyberangreb, hvor angriberen oversvømmer eller overbelaster et netværk eller server med internettrafik ved hjælp af masser af bots, der forsøger at forstyrre tjenesten for at gøre den ubrugelig. Dette gør det svært for brugere og kunder at få adgang til en virksomheds tjenester og kan også få hjemmesider til at gå ned og gå ned.

Sådan undgår du dem: Reduktion af organisationens angrebsareal er en ideel måde at afbøde DDoS-angreb. Du kan gøre dette ved at begrænse direkte adgang til systemer og applikationer og kontrollere adgangen gennem IAM-systemer (Identity and Access Management). Brug af firewalls til at filtrere og undgå skadelig trafik og forsvarsværktøjer som trafikdifferentiering og regelmæssig risikovurdering er en anden måde at forhindre DDoS-angreb på.

#2. Svage legitimationsoplysninger

Genbrug af adgangskoder eller svage adgangskoder og legitimationsoplysninger er gateways for hackere og angribere til at få adgang til og trænge ind i et netværk.

Sådan undgår du dem: Organisationer skal uddanne deres medarbejdere om sikre adgangskoder og legitimationsoplysninger, investere i en enkelt log-on eller en adgangskodeadministrator og spore adgangskodehygiejne på tværs af hele virksomhedens netværk for at finde og opdage højrisikobrugere og deres enheder.

#3. DNS-spoofing

DNS-spoofing eller DNS-forgiftning er et cyberangreb, hvor angriberen angriber og korrumperer Domain Name System (DNS) for at pege domænenavnet til en forkert IP-adresse, og omdirigere brugere til ondsindede servere eller websteder, når de forsøger at få adgang til et websted.

Sådan undgår du dem: Du skal konfigurere DNS Security Extensions (DNSSE) for at beskytte din serverregistrator mod ekstern manipulation. Du kan også forhindre DNS-spoofing ved at bruge automatiseret programrettelsesstyringssoftware til at anvende patches til DNS-servere regelmæssigt og udføre grundig DNS-trafikfiltrering.

#4. Man-In-The-Middle-angreb

Dette angreb udnytter det offentlige Wi-Fi til at opsnappe trafik, aflytte eller manipulere kommunikation mellem enheder.

Sådan undgår du dem: Du kan forhindre MITM-angreb ved at udnytte et slutpunktssikkerhedssystem, bruge et Multi-Factor Authentication-system og bruge robuste netværkssikkerhedsløsninger som Zero Trust Security, der sikrer dit virksomhedsnetværk mod ondsindede aktører.

Web-baserede angrebsvektorer

De webbaserede angreb inkluderer cross-site scripting (XSS) og SQL-injektionsangreb. De vildleder brugerne, der bruger websystemer og tjenester som trusselsvektor.

#1. SQL-injektionsangreb

SQL-injektioner bruger ondsindede SQL-forespørgsler til at udsætte serveren for fortrolige og følsomme data og informationer, som den ellers ikke ville. Vellykkede SQL-injektionsangreb kan få hackere til at ændre data, forfalske identitet eller ødelægge dataene, hvilket gør dem utilgængelige.

Sådan undgår du dem: Du kan forhindre SQL-injektioner ved at bruge tredjepartsgodkendelse, hashing med adgangskode, webapplikationsfirewall, ved at bruge opdateret software og sikre regelmæssig softwarepatching og løbende overvåge SQL-sætninger og databaser.

#2. Cross-Site Scripting (XSS)

XSS-angreb involverer, at angriberen injicerer ondsindet kode på et betroet websted, påvirker besøgende og ikke angriber selve webstedet. Dette giver hackere mulighed for at få adgang til browserens lagrede poster på grund af eksekvering af uønsket kode og afsløre uønsket information.

Sådan undgår du dem: Den bedste måde at forhindre XSS-angreb på er ved at kode og rense brugerinput, holde software opdateret, scanne for sårbarheder og implementere en indholdssikkerhedspolitik.

Fysiske angrebsvektorer

Fysiske angreb er cybersikkerhedsangreb, der påvirker hjemmesidens drift og fysiske miljø eller beskadiger ejendom. De omfatter zero-day-angreb eller ikke-patchede applikationer eller software, svag kryptering, fejlkonfiguration, dataindsprøjtninger, brute force-angreb osv.

#1. Zero-Day Attacks (ikke-patchede applikationer)

Zero-day-angreb retter sig mod cybersikkerhedssårbarhed, som ikke er blevet offentliggjort, eller som ingen leder efter.

Sådan undgår du dem: Du kan forhindre zero-day-angreb ved at bruge trusselsintelligensplatforme, trusselsforebyggelsesmotorer, DNA-malwareanalyse, trusselsemulering og -ekstraktion og CPU-niveauinspektion.

#2. Svag kryptering

Datakryptering beskytter fortroligheden af digitale data og skjuler meddelelsens sande betydning. Almindelige datakrypteringsmetoder omfatter DNSSEC- og SSL-certifikater. Manglende eller svag kryptering udsætter dataene for uautoriserede og ondsindede parter.

Sådan undgår du dem: Du kan sikre den svage krypteringstrusselvektor ved at bruge stærke krypteringsmetoder, som Rivest-Shamir-Adleman (RSA) og Advanced Encryption Standard (AES), og sikre, at alle protokoller er sikre.

#3. Fejlkonfiguration

En fejl i systemkonfigurationen, eller hvis applikationens eller opsætningsserverens konfiguration ikke er deaktiveret, kan føre til databrud. Samtidig gør brugen af standardbrugernavnet og adgangskoden det også nemmere for hackere at få adgang til og udnytte systemet og bestemme de skjulte fejl.

Sådan undgår du dem: Det er afgørende at automatisere konfigurationsstyring for at forhindre konfigurationsdrift, overvåge applikationens indstillinger og sammenligne dem med bedste praksis – afsløre trusler for forkert konfigurerede enheder.

#4. Brute Force angreb

Brute force-angreb er trial-and-error-baserede cyberangreb, hvor angreb forsøger at få adgang til organisationens netværk på forskellige måder, som målrettet mod svag kryptering, afsendelse af inficerede e-mails, der indeholder malware, eller phishing-e-mails, indtil et angreb virker.

Sådan undgår du dem: Du skal bruge stærke adgangskoder, anvende MFA-løsninger, begrænse loginforsøg, bruge Web Application Firewall, bruge CAPTCHA og overvåge IP-adresser for at forhindre brute force-angreb.

Malwareangreb

Ondsindet software eller malware er designet til at forstyrre systemer, bremse computere, forårsage fejl eller sprede virus i systemerne. De omfatter adskillige angreb, herunder spyware, ransomware, vira og trojanske heste.

Sådan undgår du dem: Sikkerhed mod malware kræver, at virksomheder anvender teknologier som firewalls, sandboxing, anti-malware og antivirussoftware.

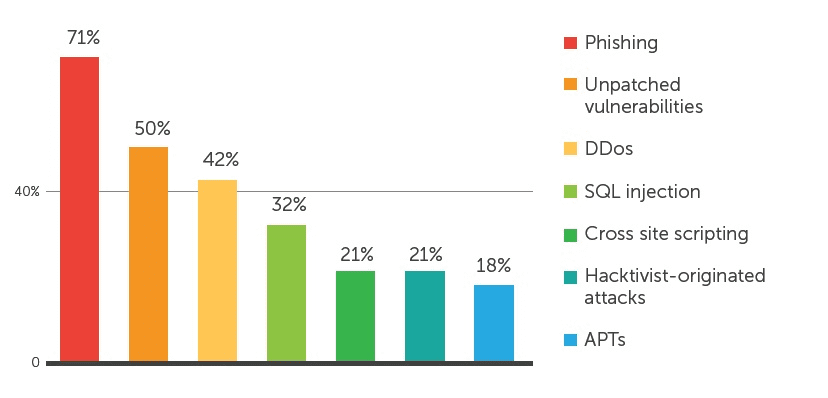

Phishing-angreb

Phishing er en almindeligt anvendt angrebsvektor, der voksede med 61 % i 2022.

Kilde: cipsec.eu

Kilde: cipsec.eu

Den er afhængig af social engineering-taktik for at manipulere brugere til at klikke på ondsindede URL’er, downloade ondsindede filer eller afsløre følsomme oplysninger for at stjæle økonomiske detaljer, indhente legitimationsoplysninger eller iværksætte ransomware-angreb.

Sådan undgår du dem: Implementering af MFA, brug af spamfiltre, sikring af regelmæssige softwareopdateringer og patching og blokering af ondsindede websteder er et par måder at beskytte din virksomhed mod phishing-angreb.

Insider-trusler

Ondsindede insidere, som ulykkelige medarbejdere, er blandt de største sikkerhedstrusler – de forsøger at få adgang til virksomhedens følsomme data for at misbruge dem eller tilbyde uautoriseret adgang til eksterne parter.

Sådan undgår du dem: Overvågning af netværksadgang for medarbejdere for usædvanlige aktiviteter eller dem, der forsøger at få adgang til filer, de normalt ikke ville, er et tegn på unormal brugeraktivitet og kan hjælpe dig med at forhindre en insiderrisiko.

Hvordan beskytter du din organisation mod angrebsvektorer?

Angribere kan infiltrere virksomhedens netværk og kompromittere dets data på flere måder. Derfor skal organisationer implementere de nyeste sikkerhedsteknikker og robuste politikker for at sikre netværkssikkerhed mod ondsindede angreb.

Her er nogle måder, hvorpå organisationer kan beskytte deres netværk mod angrebsvektorer:

- Brug stærke adgangskoder og implementer stærke autentificeringsløsninger, såsom MFA, for at tilføje et ekstra sikkerhedslag.

- Udfør regelmæssige revisioner og it-sårbarhedstest for at opdage smuthuller og opdatere sikkerhedspolitikker.

- Installer sikkerhedsovervågnings- og rapporteringsværktøjer, der advarer dig om uautoriseret adgang.

- Udfør penetrationstests for at identificere og teste sikkerhedssårbarheder.

- Installer software- og hardwareopdateringer med det samme, og anvend en automatiseret løsning.

- Brug krypteringsteknologier, såsom AES, til at aktivere datakryptering på bærbare enheder og reducere risikoen for kompromittering af data.

- Sørg for omfattende it-sikkerhedstræning til alle dine medarbejdere – gør dem opmærksomme på den bedste sikkerhedspraksis.

- Brug robuste adgangskontrolprotokoller og segmentér dit netværk – hvilket gør det svært for hackere at komme ind i kernen af dit virksomhedsnetværk.

Afsluttende ord

Angribere udnytter angrebsvektorer, såsom medarbejderlegitimationsoplysninger og dårlig kryptering, til at kompromittere en virksomheds netværk og bryde dens data. Derfor er en reduktion af virkningen af disse vektorer meget vigtig for at forhindre cybersikkerhedsrisici.

Det menneskelige element (som omfatter fejl, misbrug og sociale angreb), der spiller en massiv rolle i stjålne legitimationsoplysninger og phishing-angreb, er en almindelig trusselsvektor – den grundlæggende årsag til omkring 82 % af databrud i 2022.

Således hjælper denne blog dig med at forstå angrebsvektorer og måder at minimere deres påvirkning. Så brug denne blog til at implementere den bedste sikkerhedspraksis for at sikre din virksomheds fremtid og forhindre økonomiske tab.

Tjek derefter de største netværkssårbarheder, du skal være opmærksom på.