Hold dig opdateret, mens vi fortæller dig om nogle af de berygtede forsøg på cyberafpresning og de mulige måder at stoppe dem på på forhånd.

Et bankrøveri er meget usikkert for en sofistikeret dårlig skuespiller. Det bringer den kriminelle fysisk i fare, mens det sker, og tildeler kraftige straffe, hvis de bliver fanget.

I modsætning hertil forbliver du for det meste uberørt, hvis du orkestrerer et futuristisk ransomware-angreb.

Afslutningsvis er cyberafpresninger langt mindre risikabelt og mere rentabelt sammenlignet med konventionelle tyverier eller røverier. Derudover har de svagere straffe yderligere begunstiget cyberkriminelle.

Tag hensyn til de usporbare kryptovalutaer, og vi bør allerede nu begynde at styrke vores forsvar.

Hvad er cyberafpresning?

Cyberafpresning er et onlineangreb for at udtrække store løsesum. Dette gøres normalt ved at true serverfejl med et DDoS-angreb eller kryptere dine data og nægte adgang.

Cyberafpresning er en afpresning i disse former:

Indholdsfortegnelse

Data gidsel

En dårlig skuespiller forhindrer dig i at få adgang til dit netværk af computere og beder om en løsesum for at genoprette adgangen. Dette sker typisk, når du ved et uheld klikker på et ondsindet link, der downloader malware, krypterer filerne og låser dig ude.

Alternativt kan nogen kapre dit system, kopiere følsomme data og skræmme dig til at betale eller risikere at udsætte det for offentligheden. Dette involverer nogle gange social engineering, hvor de bare spiller psykologiske tricks, der får dig til at tro på hacket, når der ikke er noget.

DDoS

Nogle gange bruges til at dække over et datatyveri, Distributed Denial of Service (DDoS), når dit netværk er oversvømmet med falske serviceanmodninger, der forhindrer dine faktiske brugere i at komme ind.

Dette udføres med et netværk af inficerede servere (botnets) eller af memcaching, hvilket forårsager servernedgang eller fejl. Afhængigt af omfanget af din online forretning kan tabene være enorme.

Man kan nemt finansiere et DDoS-angreb for så lidt som $4 i timen, mens det forårsager hundredtusindvis i tab for offeret. Udover det øjeblikkelige tab, skubber nedetid dine kunder til konkurrenterne og forårsager yderligere skader over tid.

Store cyberafpresningsangreb

Lad os tage et kig på nogle af de største sådanne begivenheder, der er registreret i fortiden.

#1. WannaCry

Startende den 12. maj 2017 var WannaCry et globalt ransomware-angreb på computere, der kører Microsoft Windows. Dens faktiske skala er endnu ukendt, fordi den stadig eksisterer i nogle former.

På den første dag på kontoret inficerede WannaCry 230.000 computere i mere end 150 lande. Dette påvirkede store virksomheder og regeringer rundt om i verden. Det kunne kopiere, installere, udføre og sprede sig selv inden for netværket uden menneskelig interaktion.

Med WannaCry udnyttede hackere en Windows-sårbarhed ved hjælp af udnyttelsen EternalBlue. Interessant nok blev EternalBlue udviklet af den amerikanske NSA til at udnytte en Windows-sårbarhed. Udnyttelseskoden blev på en eller anden måde stjålet og udgivet af en hackergruppe ved navn The Shadow Brokers.

Microsoft, der kendte til problemet, udsendte en opdatering for at rette det. Men flertallet af brugere, der kørte forældede systemer, blev det primære mål.

Frelseren denne gang var Marcus Hutchins, som ved et uheld sænkede malwaren ved at registrere et domæne nævnt i udnyttelseskoden. Det fungerede som en kill switch og holdt WannaCry på afstand. Men der er meget mere i det, inklusive kill-switchen, der lider under et DDoS-angreb, Hutchins, der håndterer kill-switchen til Cloudflare, som du kan få fat i TechCrunch.

Globalt estimerede tab er omkring 4 milliarder dollars.

#2. CNA Financial

Den 21. marts 2021 fik Chicago-baserede CNA Financial at vide, at nogen kopierede følsomme personoplysninger om deres ansatte, kontraktansatte og deres pårørende. Dette kom frem efter mere end to uger, da hacket ikke blev opdaget fra den 5. marts 2021.

Dette var et hybridangreb, der omfattede datatyveri samt at holde CNA-systemet som gidsel. Hackerne, en russisk-baseret hackergruppe Evil Corp, brugte malware til at kryptere CNA-servere. Efter forhandlinger om det oprindelige løsesum på 60 millioner dollars, nøjedes hackerne endelig med 40 millioner dollars, pr. Bloomberg.

#3. Kolonial rørledning

Colonial Pipeline hack forårsagede afbrydelser i brændstofforsyningen fra en af de største rørledninger i USA. Undersøgelsen afslørede, at det var resultatet af et enkelt kodeordslæk på det mørke web.

Det var dog uvist, hvordan de dårlige skuespillere fik det korrekte brugernavn, der matchede det kompromitterede kodeord. Hackerne fik adgang til koloniale systemer ved hjælp af et virtuelt privat netværk beregnet til fjernmedarbejdere. Da der ikke var nogen multifaktorgodkendelse, var et brugernavn og en adgangskode alt andet end nok.

Efter en uge med denne aktivitet, den 7. maj 2021, så en af de nuværende medarbejdere en løsesumseddel, der krævede $4,4 millioner i kryptovalutaer. Inden for få timer lukkede embedsmændene hele rørledningen hyrede cybersikkerhedsfirmaer for at verificere og afbøde skaden. De bemærkede også et datatyveri på 100 GB, og hackeren truede med at afsløre det i tilfælde af manglende betaling af løsesummen.

Ransomwaren lammede fakturerings- og regnskabssektionen af Colonial IT-systemer. Løsesummen blev udbetalt kort efter angrebet til DarkSide, en hackergruppe baseret i Østeuropa. DarkSide leverede et dekrypteringsværktøj, der viste sig så langsomt, at det tog en uge at normalisere pipeline-driften.

Interessant nok udgav det amerikanske justitsministerium en offentlig erklæring den 7. juni 2021 med henvisning til inddrivelsen af 63,7 bitcoins fra den oprindelige betaling. På en eller anden måde fik FBI fat i de private nøgler relateret til hackerkontiene og bragte 2,3 millioner dollars tilbage, tilsyneladende mindre end det, der blev betalt på grund af det pludselige fald i bitcoin-priserne i den periode.

#4. Dyn

Udover at gøre mange ting på internettet, fungerer Dyn primært som DNS-tjenesteudbyder for nogle af de store navne, herunder Twitter, Netflix, Amazon, Airbnb, Quora, CNN, Reddit, Slack, Spotify, PayPal osv. Disse blev bragt ned. med et større DDoS-angreb den 21. oktober 2016.

Angriberen brugte Mirai-botnettet, som implementerede et stort antal kompromitterede IoT-enheder til at sende falske DNS-anmodninger. Denne trafik blokerede DNS-serverne, hvilket forårsagede ekstreme opbremsninger, der opsamlede en ukendt mængde tab på verdensplan.

Mens omfanget af angrebet gør det vanskeligt at beregne den nøjagtige mængde af skader på webstederne, tabte Dyn stort.

Omkring 14.500 domæner (ca. 8%) skiftede til en anden DNS-udbyder umiddelbart efter angrebet.

Mens mange flere led lignende angreb som Amazon Web Services, GitHublad os undgå at gå off-road og gå ind i at tegne en bundsolid strategi for at forhindre sådanne cyberafpresningsbegivenheder.

Hvordan forebygger man cyberafpresning?

Nogle af de helt grundlæggende forebyggende foranstaltninger, der kan hjælpe dig med at beskytte dig mod sådanne internetangreb, er:

#1. Undgå at klikke på ondsindede links

Angribere drager ofte fordel af denne barnlige egenskab ved menneskelig psykologi: nysgerrighed.

Phishing-e-mails var gatewayen til omkring 54 % af ransomware-angrebene. Så ud over at minde dig selv og dine medarbejdere om spam-e-mails, organiser workshops.

Dette kan omfatte dummy phishing-e-mails med ugentlige kampagner for at give live træning. Det vil mere fungere som vaccinationer, hvor en lille mængde døde virusbelastninger beskytter mod levende trusler.

Derudover kan du træne medarbejdere i sandboxing-lignende teknologier til at åbne mistænkelige links og applikationer.

#2. Softwareopdateringer og sikkerhedsløsninger

Uanset dit operativsystem er forældet software modtagelig for cyberafpresningsangreb. Folk kunne nemt have undgået WannaCay, hvis de havde opdateret deres Windows-pc’er i tide.

En mere almindelig misforståelse er, at du er sikker, hvis du bruger en Mac. Det er fuldstændig usandt. Og Rapport om malwarebytes tilstand af malware river igennem enhver falsk følelse af sikkerhed blandt Mac-brugere.

Windows OS har oplevet store angreb, simpelthen fordi Mac ikke var så populær. Microsofts OS har stadig en markedsandel på tæt på 74 %, og målretning mod Mac-brugere er ikke bare besværet værd.

Men da det langsomt ændrer sig, oplevede Malwarebytes et 400 % spring i trusler rettet mod Mac OS fra 2018 til 2019. Derudover noterede de 11 trusler pr. Mac sammenlignet med 5,8 trusler for en Windows-enhed.

Afslutningsvis kan en investering i en omfattende internetsikkerhedsløsning som Avast One helt sikkert bevise sit værd.

Derudover kan du implementere indbrudsdetekteringssystemer som Snort eller Suricata for et bedre sikkerhedsnet.

#3. Brug stærke adgangskoder

Colonial Pipeline-angrebet blev forårsaget på grund af, at en medarbejder brugte en svag adgangskode to gange.

Som pr Avast undersøgelseomkring 83 % af amerikanerne bruger svage adgangskoder, og hele 53 % bruger de samme adgangskoder på flere konti.

Ganske vist har det allerede vist sig at være en opgave at presse brugerne til at bruge stærke adgangskoder til deres egne. At bede dem om at gøre det på arbejdet virker næsten umuligt.

Så hvad er løsningen? Brugergodkendelsesplatforme.

Du kan bruge disse platforme til at håndhæve krav til stærke adgangskoder i din organisation. Det er 3. parts specialister med fleksible planer efter virksomhedens størrelse. Du kan også starte med altid-frie niveauer med Ory, Supabase, Frontegg osv.

På et personligt niveau skal du bruge adgangskodeadministratorer.

Tag desuden smerten ved at opdatere adgangskoder en gang imellem. Dette vil sikre din sikkerhed, selvom dine legitimationsoplysninger på en eller anden måde bliver stjålet. Og det er meget nemmere med premium adgangskodeadministratorer som Lastpass, som automatisk kan opdatere dine adgangskoder med blot et klik.

Men stop ikke bare med en kompliceret adgangskode; prøv også at være kreativ med brugernavnet.

#4. Offline sikkerhedskopier

Det sofistikerede niveau af sådanne angreb kan nogle gange snyde selv de store cybersikkerhedseksperter, endsige en lille virksomhedsejer.

Hold derfor opdaterede sikkerhedskopier. Dette vil hjælpe med at bringe dit system op på en skæbnesvanger dag.

Og offline backup er en ekstra fordel. De er dit sikre kølerum, som ikke kan nås af cyberafpressere.

Vær desuden opmærksom på de tilgængelige gendannelsesmuligheder, fordi længere nedetider nogle gange kan få den anmodede løsesum til at se lukrativ ud. Og det er netop derfor, nogle virksomhedsejere forhandler med trusselsaktørerne og ender med at betale enorme beløb.

Alternativt kan tredjeparts backup- og datagendannelsesløsninger som Acronis være nyttige. De giver ransomware-beskyttelse og problemfri datagendannelsesmekanismer.

#5. Content Delivery Network (CDN)

Mange har opdaget og afværget store DDoS-angreb takket være kompetente indholdsleveringsnetværk.

Som diskuteret ovenfor, var det trods alt en fremragende CDN, Cloudflare, som vedligeholdt WannaCry killswitch online non-stop i to år. Det hjalp den også til at modstå adskillige DDoS-angreb inden for den tidsramme.

Et CDN vedligeholder en cachelagret kopi af dit websted rundt om i verden på flere servere. De overfører overskydende belastninger til deres netværk og undgår serveroverbelastninger og nedetider.

Denne strategi beskytter ikke kun mod DDoS-trusler, men resulterer i lynhurtige websteder for kunder over hele verden.

Endelig kan der ikke være en komplet liste til at beskytte dig mod cyberafpresning. Tingene udvikler sig, og det er bedst at have en cybersikkerhedsekspert ombord hver gang.

Men hvad hvis det alligevel sker? Hvad skal du gøre, hvis du bliver ramt af et online afpresningsforsøg.

Reaktion på cyberafpresning

Det første, der kommer til at tænke på efter et andet ransomware-angreb end den sædvanlige angst, er at betale og blive færdig med det.

Men det virker måske ikke altid.

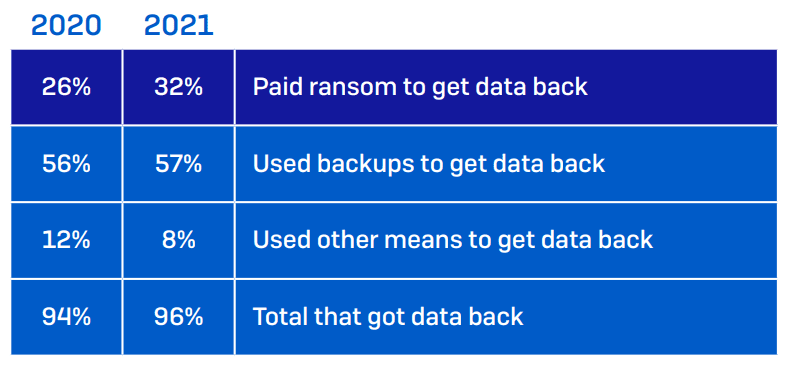

En undersøgelse foretaget af SOPHOS, et britisk-baseret it-sikkerhedsfirma, viser, at betaling af løsesum ikke er den bedste vej ud. Det angrebsundersøgelsesrapport nævner, at kun 8% af virksomhederne fik alle data tilbage efter at have betalt løsesummen. Og 29 % var kun i stand til at gendanne 50 % eller mindre af de stjålne/krypterede data.

Så din handling af overholdelse af krav om løsesum kan give bagslag. Det gør dig afhængig af den dårlige skuespiller og hans værktøjer til at dekryptere dine data, hvilket forsinker andre redningsindsatser.

Desuden er der ingen garanti for, at værktøjet givet af hackeren nogensinde vil fungere. Det kan mislykkes eller inficere dit system yderligere. Derudover fremhæver betaling af de kriminelle din organisation som deres betalende kunder. Så der er en meget stor chance for et lignende angreb i fremtiden.

Afslutningsvis bør betaling være din sidste udvej. Det er sikrere at bruge andre metoder som at gendanne sikkerhedskopier end at betale en ukendt kriminel med kryptovalutaer.

Derudover kontaktede nogle få firmaer førende cybersikkerhedseksperter og informerede de retshåndhævende myndigheder. Og det er det, der reddede dem, som i tilfældet med Colonial Pipeline-afpresning fra FBI.

Cyberafpresning: Konklusion

Du skal bemærke, at det ikke er så ualmindeligt, som man måske tror. Og den klart bedste måde er at styrke dine skjolde og beholde backups.

Hvis det sker uanset, skal du bevare roen, starte lokale redningsaktioner og kontakte eksperter.

Men prøv ikke at give efter for krav om løsesum, for det virker måske ikke, selvom du betaler dine formuer ud.

PS: Det kan være en fordel at gennemgå vores cybersikkerhedstjekliste for din virksomhed.