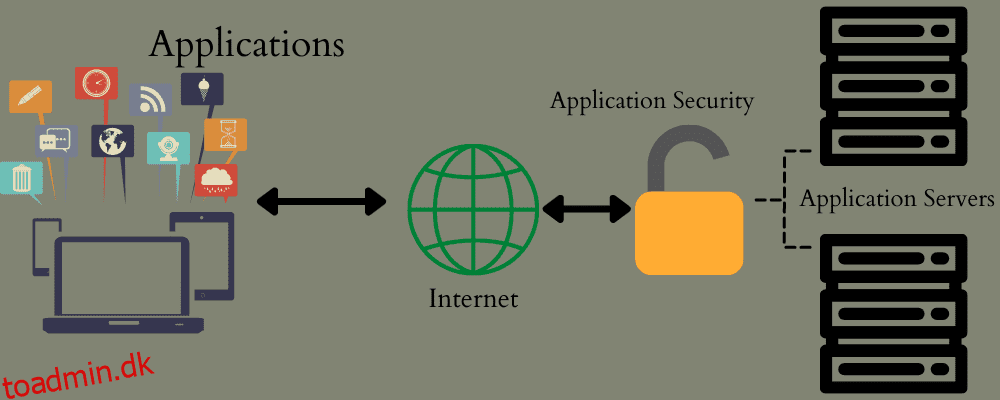

Applikationssikkerhedstest er afgørende for at sikre, at din applikation er fri for sårbarheder og risici og reducere angrebsoverfladen for at forhindre cyberangreb.

En rapport siger, at virksomheder led 50 % flere cyberangreb i 2021 hver uge. Alle typer virksomheder er under angribernes radar, inklusive uddannelsesinstitutioner, statslige organisationer, sundhedsvæsen, softwareleverandører, finans og mere.

Det er overflødigt at sige, at applikationer er meget udbredt i næsten alle sektorer for at gøre det nemmere og bekvemt for folk at bruge produkter og tjenester, konsultationer, underholdning osv. Og hvis du bygger en applikation, skal du tjekke dens sikkerhed ud fra koden fase til produktion og implementering.

SAST og DAST er to fremragende måder at udføre applikationssikkerhedstest på.

Mens nogle foretrækker SAST, foretrækker andre DAST, og nogle kan også lide begge dele i konjugation.

Så hvilken side er du på? Hvis du ikke kan beslutte dig, så lad mig hjælpe dig!

I denne artikel vil vi lave en SAST vs. DAST-sammenligning for at forstå, hvad der er bedst til hvilket tilfælde. Det hjælper dig med at vælge den bedste baseret på dine testkrav.

Så følg med for at vide, hvem der vinder denne kamp!

Indholdsfortegnelse

SAST vs. DAST: Hvad er de?

Hvis du vil forstå forskellen mellem SAST og DAST, er det vigtigt at præcisere nogle grundlæggende ting. Så lad os vide, hvad SAST og DAST er.

Hvad er SAST?

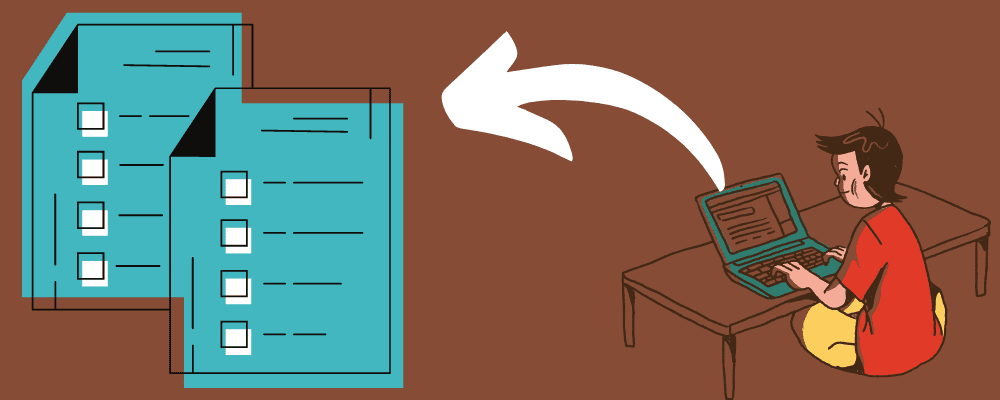

Static Application Security Testing (SAST) er en testmetode til at sikre en applikation ved at gennemgå dens kildekode statistisk for at identificere alle sårbarhedskilderne, inklusive applikationssvagheder og -fejl som SQL-injektion.

SAST er også kendt som “white-box” sikkerhedstest, hvor applikationens interne dele analyseres grundigt for at finde sårbarhederne. Det gøres i de tidlige stadier af applikationsudvikling på kodeniveau, før bygningens færdiggørelse. Det kan også gøres, efter at applikationens komponenter er kombineret i et testmiljø. Derudover bruges SAST til en applikations kvalitetssikring.

Ydermere udføres det ved hjælp af SAST-værktøjer, med fokus på en applikations kodeindhold. Disse værktøjer scanner appens kildekode sammen med alle dens komponenter for at finde potentielle sikkerhedsproblemer og sårbarheder. De hjælper også med at reducere nedetider og risikoen for at blive kompromitteret data.

Nogle af de fremragende SAST-værktøjer, der er tilgængelige på markedet, er:

Hvad er DAST?

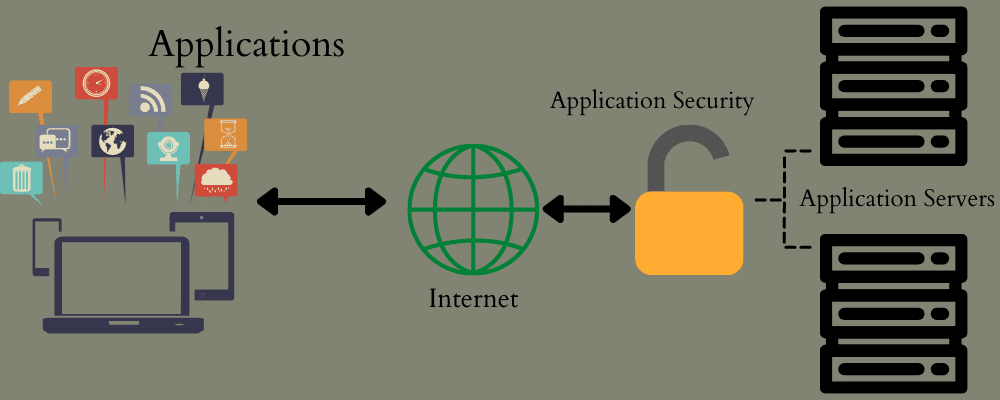

Dynamic Application Security Testing (DAST) er en anden testmetode, der bruger en black-box-tilgang, forudsat at testerne ikke har adgang til eller viden om applikationens kildekode eller dens indre funktionalitet. De tester applikationen udefra ved hjælp af de tilgængelige udgange og input. Testen ligner en hacker, der forsøger at få adgang til applikationen.

DAST sigter mod at observere applikationens adfærd for at angribe vektorer og identificere sårbarheder, der er tilbage i applikationen. Det udføres på en fungerende applikation og kræver, at du kører applikationen og interagerer med den for at implementere nogle teknikker og udføre vurderinger.

Udførelse af DAST hjælper dig med at opdage alle sikkerhedssårbarheder i din applikation i runtime efter implementeringen. På denne måde kan du forhindre et databrud ved at reducere angrebsfladen, hvorigennem rigtige hackere kan trække et cyberangreb.

Desuden kan DAST udføres både manuelt og ved hjælp af DAST-værktøjer til at implementere en hackingmetode såsom cross-site scripting, SQL-injektion, malware og mere. DAST-værktøjer kan kontrollere autentificeringsproblemer, serverkonfiguration, logiske fejlkonfigurationer, tredjepartsrisici, krypteringsusikkerhed og mere.

Nogle af de DAST-værktøjer, du kan overveje, er:

SAST vs. DAST: Sådan fungerer de

Hvordan virker SAST?

For det første skal du vælge et SAST-værktøj til at implementere på din applikations byggesystem for at udføre testen. Så du skal vælge et SAST-værktøj baseret på nogle kriterier, såsom:

- Applikationens programmeringssprog

- Værktøjets kompatibilitet med nuværende CI eller andre udviklingsværktøjer

- Applikationens nøjagtighed i at finde problemer, herunder antallet af falske positiver

- Hvor mange typer sårbarheder kan værktøjet dække, sammen med dets evne til at tjekke efter tilpassede kriterier?

Så når du har valgt dit SAST-værktøj, kan du fortsætte med det.

SAST-værktøjer fungerer sådan her:

- Værktøjet scanner koden i hvile for at få en detaljeret visning af kildekoden, konfigurationer, miljø, afhængigheder, dataflow og mere.

- SAST-værktøjet kontrollerer appens kode linje for linje og instruktion-for-instruktion, mens det sammenligner dem med fastsatte retningslinjer. Det vil teste din kildekode for at opdage sårbarheder og fejl, såsom SQL-injektioner, bufferoverløb, XSS-problemer og andre problemer.

- Det næste trin i SAST-implementering er kodeanalyse gennem SAST-værktøjer ved at bruge et sæt regler og tilpasse dem.

Således vil opdagelse af problemer og analysere deres virkninger hjælpe dig med at planlægge, hvordan du løser disse problemer og forbedrer applikationens sikkerhed.

SAST-værktøjer kan dog give falske positiver, så du skal have godt kendskab til kodning, sikkerhed og design for at opdage disse falske positiver. Eller du kan foretage nogle ændringer i din kode for at forhindre falske positiver eller reducere dem.

Hvordan virker DAST?

I lighed med SAST skal du sørge for at vælge et godt DAST-værktøj ved at overveje nogle punkter:

- DAST-værktøjets automatiseringsniveau til at planlægge, køre og automatisere manuelle scanninger

- Hvor mange typer sårbarheder kan DAST-værktøjet dække?

- Er DAST-værktøjet kompatibelt med din nuværende CI/CD og andre værktøjer?

- Hvor meget tilpasning tilbyder det at konfigurere det til en specifik testcase?

Normalt er DAST-værktøjer ubesværet at bruge; men de laver en masse komplekse ting bag kulisserne for at gøre testen nem.

- DAST-værktøjer sigter mod at indsamle så meget data som muligt om applikationen. De gennemgår hver side og udtrækker input for at forstørre angrebsfladen.

- Derefter begynder de at scanne applikationen aktivt. Et DAST-værktøj vil sende forskellige angrebsvektorer til tidligere fundne endepunkter for at tjekke for sårbarheder som XSS, SSRF, SQL-injektioner osv. Også mange DAST-værktøjer giver dig mulighed for at oprette brugerdefinerede angrebsscenarier for at tjekke for flere problemer.

- Når dette trin er fuldført, viser værktøjet resultaterne. Hvis den opdager en sårbarhed, giver den straks omfattende information om sårbarheden, dens type, URL, sværhedsgrad, angrebsvektor og hjælper dig med at løse problemerne.

DAST-værktøjer fungerer fremragende til at opdage godkendelses- og konfigurationsproblemer, der opstår, mens du logger ind på applikationen. De giver specifikke foruddefinerede input til den applikation, der testes, for at simulere angreb. Værktøjet sammenligner derefter outputtet med det forventede resultat for at finde fejl. DAST er meget udbredt i webapplikationssikkerhedstest.

SAST vs. DAST: Hvorfor du har brug for dem

SAST og DAST tilbyder begge mange fordele for udviklings- og testhold. Lad os se på dem.

Fordele ved SAST

Sikrer sikkerhed i de tidlige udviklingsstadier

SAST er medvirkende til at sikre en applikations sikkerhed i de tidlige stadier af dens udviklingslivscyklus. Det giver dig mulighed for at finde sårbarheder i din kildekode under kodnings- eller designfasen. Og når du kan opdage problemer i de tidlige stadier, bliver det nemmere at løse dem.

Men hvis du ikke udfører test tidligt for at finde problemer, og lader dem fortsætte med at bygge videre på indtil slutningen af udviklingen, kan buildet have mange iboende fejl og fejl. Derfor bliver det ikke kun problematisk at forstå og behandle dem, men også tidskrævende, hvilket yderligere skubber din produktions- og implementeringstidslinje.

Men at udføre SAST vil spare dig tid og penge ved at rette sårbarhederne. Derudover kan den teste sårbarheder på både server- og klientsiden. Alle disse hjælper med at sikre din applikation og gør dig i stand til at opbygge et sikkert miljø for applikationen og implementere det hurtigt.

Hurtigere og præcis

SAST-værktøjer scanner din applikation og dens kildekode grundigt hurtigere end manuel gennemgang af kode. Værktøjerne kan scanne millioner af kodelinjer hurtigt og præcist og opdage underliggende problemer i dem. Derudover overvåger SAST-værktøjer løbende din kode for sikkerhed for at bevare dens integritet og funktionalitet, mens de hjælper dig med at afbøde problemer hurtigt.

Sikker kodning

Du skal sikre sikker kodning for hver applikation, uanset om du udvikler kode til websteder, mobile enheder, indlejrede systemer eller computere. Når du opretter robust, sikker kodning fra begyndelsen, reducerer du risikoen for at få din applikation kompromitteret.

Årsagen er, at angribere nemt kan målrette mod dårligt kodede applikationer og udføre skadelige aktiviteter som at stjæle information, adgangskoder, kontoovertagelser og mere. Det har negative effekter på din organisations omdømme og kundernes tillid.

Brug af SAST vil hjælpe dig med at sikre sikker kodningspraksis fra starten og give den en solid base til at blomstre i sin livscyklus. Det vil også hjælpe dig med at sikre overholdelse. Derudover kan Scrum-mastere bruge SAST-værktøjer til at sikre, at en sikrere kodningsstandard bliver implementeret i deres teams.

Detektion af højrisikosårbarhed

SAST-værktøjer kan opdage højrisikoapplikationssårbarheder som SQL-injektion, der kan påvirke en applikation gennem hele dens livscyklus og bufferoverløb, der kan deaktivere applikationen. Derudover opdager de effektivt cross-site scripting (XSS) og sårbarheder. Faktisk kan gode SAST-værktøjer identificere alle de problemer, der er nævnt i OWASPs største sikkerhedsrisici.

Nem at integrere

SAST-værktøjer er nemme at integrere i en eksisterende proces i en applikationsudviklings livscyklus. De kan problemfrit arbejde i udviklingsmiljøer, kildedepoter, fejlsporere og andre sikkerhedstestværktøjer. De inkluderer også en brugervenlig grænseflade til konsekvent test uden en stejl indlæringskurve for brugerne.

Automatiserede revisioner

Manuelle koderevisioner for sikkerhedsproblemer kan være kedelige. Det kræver, at revisor forstår sårbarhederne, før de rent faktisk kan springe videre for at undersøge koden grundigt.

SAST-værktøjer tilbyder dog en utrolig ydeevne til at undersøge kode ofte med nøjagtighed og mindre tid. Værktøjerne kan også aktivere kodesikkerhed mere effektivt og fremskynde koderevisioner.

Fordele ved at bruge DAST

DAST fokuserer på en applikations runtime-funktioner, hvilket tilbyder en masse fordele til softwareudviklingsteamet, såsom:

Større omfang af test

Moderne applikationer er komplekse, herunder mange eksterne biblioteker, ældre systemer, skabelonkode osv. For ikke at nævne, sikkerhedsrisici udvikler sig, og du har brug for en sådan løsning, der kan tilbyde dig bredere testdækning, hvilket måske ikke er nok, hvis du bare bruger SAST.

DAST kan hjælpe her ved at scanne og teste alle typer applikationer og websteder, uanset deres teknologier, tilgængelighed af kildekoder og oprindelse.

Derfor kan brugen af DAST løse forskellige sikkerhedsproblemer, mens du tjekker, hvordan din applikation ser ud for angribere og slutbrugere. Det vil hjælpe dig med at køre en omfattende plan for at løse problemerne og producere en kvalitetsapplikation.

Høj sikkerhed på tværs af miljøer

Da DAST er implementeret på applikationen udefra, ikke på dens underliggende kode, kan du opnå det højeste niveau af sikkerhed og integritet for din applikation. Selvom du foretager nogle ændringer i applikationsmiljøet, forbliver det sikkert og fuldt brugbart.

Tester implementeringer

DAST-værktøjer bruges ikke kun til at teste applikationer i et iscenesættelsesmiljø for sårbarheder, men også under udviklings- og produktionsmiljøer.

På denne måde kan du se, hvor sikker din applikation er efter produktion. Du kan scanne applikationen med jævne mellemrum ved hjælp af værktøjerne for at finde eventuelle underliggende problemer forårsaget af konfigurationsændringer. Det kan også opdage nye sårbarheder, som kan true din applikation.

Let at integrere i DevOps Workflows

Lad os aflive nogle myter her.

Mange tror, at DAST ikke kan bruges i udviklingsfasen. Det var, men ikke længere gyldigt. Der er mange værktøjer såsom Invicti, som du nemt kan integrere i dine DevOps-arbejdsgange.

Så hvis du indstiller integrationen rigtigt, kan du aktivere værktøjet til at scanne for sårbarheder automatisk og identificere sikkerhedsproblemer i de tidlige stadier af applikationsudvikling. Dette vil bedre sikre applikationens sikkerhed, undgå forsinkelser ved at finde og løse problemer og reducere relaterede udgifter.

Hjælper med penetrationstest

Dynamisk applikationssikkerhed er som penetrationstest, hvor en applikation kontrolleres for sikkerhedssårbarheder ved at injicere en ondsindet kode eller køre et cyberangreb for at kontrollere applikationssvaret.

Brug af et DAST-værktøj i din penetrationstest kan forenkle dit arbejde med dets omfattende muligheder. Værktøjerne kan strømline den overordnede penetrationstest ved at automatisere processen med at identificere sårbarheder og rapportere problemer for at rette dem med det samme.

Bredere sikkerhedsoversigt

DAST har en fordel i forhold til punktløsninger, da førstnævnte grundigt kan gennemgå din applikations sikkerhedsposition. Det kan også teste alle typer applikationer, websteder og andre webaktiver uanset deres programmeringssprog, oprindelse, kursuskode osv.

Derfor, uanset hvilken type software eller applikation du bygger, kan du udførligt forstå dens sikkerhedsstatus. Som et resultat af større synlighed på tværs af miljøer kan du endda opdage risikable forældede teknologier.

SAST vs DAST: Ligheder og forskelle

Static Application Security Testing (SAST) og Dynamic Application Security Testing (DAST) er begge en type applikationssikkerhedstest. De tjekker applikationer for sårbarheder og problemer og hjælper med at forhindre sikkerhedsrisici og cyberangreb.

Både SAST og DAST har samme formål – at opdage og markere sikkerhedsproblemer og hjælpe dig med at løse dem, før et angreb kan ske.

Lad os nu, i denne SAST vs DAST tovtrækning, finde nogle af de fremtrædende forskelle mellem disse to sikkerhedstestmetoder.

ParameterSASTDASTTypeWhite-box applikationssikkerhedstest.Black-box applikationssikkerhedstest.Test PathwayTest udføres indefra og ud (af applikationerne).Test udføres udefra og ind.ApproachUdvikleres testtilgang.

Her kender testeren til applikationens design, implementering og rammer.

Hackernes tilgang.

Her ved testeren intet om applikationens design, implementering og rammer.

ImplementeringDen er implementeret på statisk kode og kræver ingen installerede applikationer. Det kaldes “statisk”, fordi det scanner programmets statiske kode for at teste for sårbarheder. Det implementeres på et kørende program. Det kaldes “dynamisk”, da det scanner applikationens dynamiske kode, mens den kører for at finde sårbarheder.TimelineSAST udføres i de tidlige stadier af applikationsudvikling.DAST udføres på en kørende applikation mod slutningen af en applikationsudviklingslivscyklus.Dækning og analyseDet kan finde sårbarheder på klientsiden og serversiden med nøjagtighed. SAST-værktøjer er kompatible med forskellige indlejrede systemer og kode.

Den kan dog ikke registrere problemer relateret til miljøer og runtime.

Det kan registrere problemer relateret til miljøer og runtime. Men den kan kun analysere svar og anmodninger i en applikation.KildekodeDen har brug for kildekode til test.Den kræver ikke kildekode til test.CI/CD pipelinesSAST er integreret i CI/CD pipelines direkte for at hjælpe udviklere med at overvåge applikationskoden regelmæssigt .

Det dækker alle stadier af CI-processen, inklusive sikkerhedsanalyse for appens kode via automatisk kodescanning og test af build.

DAST integreres i en CI/CD-pipeline, efter at appen er installeret og kører på en testserver eller udviklerens computer.RisikobegrænsningSAST-værktøjer scanner koden grundigt for at finde sårbarheder med deres nøjagtige placeringer, hvilket hjælper med lettere afhjælpning.Da DAST-værktøjer fungerer under runtime, giver de muligvis ikke den nøjagtige placering af sårbarheder. Omkostningseffektivitet Da problemer opdages i de tidlige stadier, er det nemt og billigere at løse disse problemer. Da det er implementeret mod slutningen af udviklingslivscyklussen, kan problemer ikke opdages indtil da. Desuden giver det muligvis ikke nøjagtige placeringer.

Alt dette gør det dyrt at løse problemer. Samtidig forsinker det den overordnede udviklingstidslinje, hvilket øger de samlede produktionsomkostninger.

SAST vs. DAST: Hvornår skal du bruge dem

Hvornår skal man bruge SAST?

Antag, at du har et udviklingsteam til at skrive kode i et monolitisk miljø. Dine udviklere indarbejder ændringer i kildekoden, så snart de kommer med en opdatering. Dernæst kompilerer du ansøgningen og promoverer den regelmæssigt til produktionsstadiet på et planlagt tidspunkt.

Sårbarheder vil ikke dukke meget op her, og når det sker efter meget lang tid, kan du gennemgå og lappe det. I dette tilfælde kan du overveje at bruge SAST.

Hvornår skal man bruge DAST?

Antag, at du har et effektivt DevOps-miljø med automatisering i dit SLDC. Du kan udnytte containere og cloud-platforme som AWS. Så dine udviklere kan hurtigt kode deres opdateringer og bruge DevOps-værktøjer til at kompilere koden automatisk og generere containere hurtigt.

På denne måde kan du accelerere implementeringen med kontinuerlig CI/CD. Men dette kan også øge angrebsfladen. Til dette kan brug af et DAST-værktøj være et glimrende valg for dig til at scanne hele applikationen og finde problemer.

SAST vs. DAST: Kan de arbejde sammen?

Ja!!!

Faktisk vil det at bruge dem sammen hjælpe dig med at forstå sikkerhedsproblemer i din applikation udefra og udefra. Det vil også muliggøre en synbiotisk DevOps- eller DevSecOps-proces baseret på effektive og handlingsrettede sikkerhedstests, analyser og rapportering.

Ydermere vil dette hjælpe med at reducere sårbarhederne og angrebsoverfladen og afbøde bekymringer over cyberangreb. Som et resultat kan du oprette en meget sikker og robust SDLC.

Årsagen er “statisk” applikationssikkerhedstest (SAST) kontrollerer din kildekode i hvile. Det dækker muligvis ikke alle sårbarhederne, plus det er ikke egnet til runtime- eller konfigurationsproblemer som godkendelse og autorisation.

På dette tidspunkt kan udviklingsteams bruge SAST med andre testmetoder og værktøjer, såsom DAST. Det er her DAST kommer for at sikre, at andre sårbarheder kan opdages og rettes.

SAST vs. DAST: Hvad er bedre?

Både SAST og DAST har deres fordele og ulemper. Nogle gange vil SAST være mere gavnligt end DAST, og nogle gange er det omvendt.

Selvom SAST kan hjælpe dig med at opdage problemer tidligt, rette dem, reducere angrebsoverfladen og tilbyde flere fordele, er det ikke nok at stole helt på en enkelt sikkerhedstestmetode i betragtning af de fremadskridende cyberangreb.

Så når du vælger en af de to, skal du forstå dine krav og vælge den i overensstemmelse hermed. Men det er bedst, hvis du bruger SAST og DAST sammen. Det vil sikre, at du kan drage fordel af disse sikkerhedstestmetoder og bidrage til din applikations 360-graders beskyttelse.

Ud fra denne konklusion for SAST vs. DAST kan jeg sige, at begge faktisk ikke er rivaler, men kan være gode venner. Og deres venskab kan bringe et højere niveau af sikkerhed til dine applikationer.

Du kan nu se på de forskellige typer applikationstest.