Gitterbaseret kryptografiteknik er en fremragende metode til at sikre information ved hjælp af en række matematiske formler.

Kryptografi kommer i flere varianter. Generelt bruger den en række koder til at kryptere dine data.

I længst tid fulgte kryptografiske værktøjer som krypteringsordninger ad hoc-design. Sikkerhed var fuldstændig baseret på heuristik og intuition.

Koder er også nemmere at bryde; Derfor er sikring af data et spørgsmål for dem, der bruger kodebaserede sikkerhedsdesign.

Et andet problem er, at eksisterende standarder for kryptografi ikke er så pålidelige. Udviklingen af kvantecomputere kan yderligere bryde standarderne, hvilket resulterer i en øget bedrift blandt brugerne.

Derfor er kryptering af personlige oplysninger afgørende for alle. Efterfølgende var der krav om en ny idé eller teknik, som ingen kunne bryde. Vi havde brug for forbedrede standarder, der kan sikre data, selv efter brug af kvantecomputere.

Efter en masse brainstorming er der udviklet en ny metode, nemlig Lattice-based Cryptography.

I denne artikel vil jeg diskutere gitterbaseret kryptografi, dens betydning, hvordan den virker og mere.

Nu sker det!

Indholdsfortegnelse

Hvad er kryptografi?

Kryptografi er en teknik til at sikre kommunikation og information ved hjælp af en lang række koder, så informationen kan læses og behandles af dem, de er beregnet til. Dette vil forhindre uautoriseret adgang til dataene.

Udtrykket “kryptografi” er skabt ved at kombinere to ord – krypt og skrift.

Her betyder “krypt” “skjult” og “grafi” betyder “skrivning”.

Metoderne, der bruges til at beskytte dine oplysninger, er hentet fra forskellige matematiske begreber og nogle regelbaserede beregninger, dvs. algoritmer til at omdanne beskeder til et hardcore-problem, som synes at være svært at afkode.

Der er tre typer kryptografi:

- Symmetrisk nøglekryptering: Det er en type krypteringssystem, der gør det muligt for afsenderen af en besked og dens modtager at bruge en enkelt nøgle til at kode og afkode beskeder. Denne metode er enklere og hurtigere.

- Hash-funktioner: I denne algoritme behøver du ingen nøgle. En hashværdi beregnes som almindelig tekst, hvilket er svært for indholdet at genskabe. Forskellige OS bruger denne metode til at kryptere adgangskoder.

- Asymmetrisk nøglekryptering: Under denne teknik er et par nøgler blevet brugt til at kode og afkode information – en nøgle til kryptering og en anden nøgle til dekryptering. Den første nøgle er offentlig, men den anden nøgle er en privat nøgle, som kun modtageren kender.

Hvad er gitterbaseret kryptografi?

Gitterbaseret kryptografi er et simpelt udtryk, der bruges til opbygning af kryptografiske algoritmer, der involverer gitter. Det bruges til post-kvantekryptering for at sikre information. I modsætning til kendte offentlige skemaer er gitterbaserede skemaer mere modstandsdygtige og kan modstå angreb fra kvantecomputere.

Hvis du nu undrer dig over, hvad et gitter er i forbindelse med gitterbaseret kryptografi, så lad mig gøre det klart for dig.

Et gitter ligner et gitter som i millimeterpapir, der bruger et sæt punkter placeret på kryds og tværs. Dette er ikke endeligt; i stedet definerer et gitter et mønster, der fortsætter i det uendelige. Et sæt punkter er kendt som en vektor, hvor du kan tilføje tal i ethvert heltals multipla. Den svære del er at finde de punkter fra dette uendelige gitter, der er tæt på et eller andet punkt, lad os sige 0.

Derudover bruger gitterbaseret kryptografi komplekse matematiske problemer til at kryptere dataene, hvilket gør det vanskeligt for angribere at løse den slags problemer og stjæle data.

Når vi taler om dens historie, blev gitterbaseret kryptografi først introduceret af Miklos Ajtai i år 1996, hvis sikkerhed var baseret på gitterproblemer.

I 1998 introducerede Joseph H. Silverman, Jill Pipher og Jeffrey Hoofstein et gitterbaseret offentlig nøglekrypteringsskema. Krypteringsordningen er dog ikke så svær at løse. Endelig, i 2005, introducerede Oded Regev den første offentlige nøglekrypteringsordning, der bevisligt kan modstå selv i de værste tilfælde.

Siden da er opfølgningsarbejdet fortsat med at forbedre effektiviteten af den oprindelige krypteringsordning. I 2009 kom Craig Gentry med det første homomorfe krypteringsskema baseret på komplekse gitterproblemer.

Eksempler: CRYSTALS-Dilithium (digital signaturalgoritme) og CRYSTALS-KYBER (offentlig nøglekryptering og nøgleetableringsalgoritme).

Hvordan fungerer gitterbaseret kryptografi?

For at forstå arbejdsprincippet for gitterbaseret, lad os dykke ned i nogle vigtige termer:

- Gitter: Gitter er grundlæggende tænkt som et gitter med regelmæssig afstand af et sæt punkter, der er uendeligt i antal.

- Vektor: En vektor er navnet på et punkt, og tallene på det kaldes koordinater. For eksempel er (2,3) en vektor med to koordinater – 2 og 3. Et gitter er en samling af disse vektorer i en uendelig række.

- Grundlag: Gitter har store objekter, men computere har en begrænset mængde hukommelse. Så matematikere og kryptografer tænkte på en kortfattet måde at bruge gitter på. Så de bruger “grundlaget” for et gitter. Det er en samling af vektorer, der bruges til at præsentere ethvert punkt i gittergitteret, der danner et gitter.

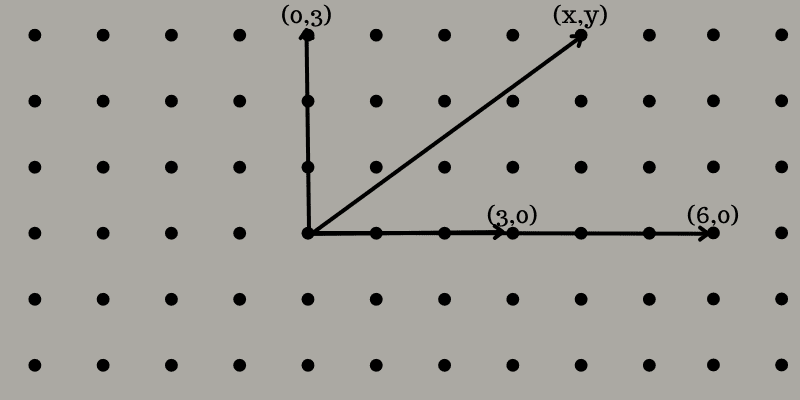

Lad os nu tage et 2D-gitter som et eksempel for nemt at forstå konceptet. Her finder du et gitter af punkter på en flad overflade som et stykke papir. Lad os vælge to eller flere punkter, der ikke er en enkelt linje, der går gennem origo.

For eksempel vælger du (3,0) og (0,3). For at generere det tredje punkt ved hjælp af disse punkter, skal du vælge to hele tal, som 2 og -1. Gang koordinaterne for (3,0) med 2 for at få (6,0) og (0,3) med -1 for at få (0, -3). Tilføj resultatpointene for at få (6,-3).

Med denne metode kan du generere hele gitteret af punkter, jævnt fordelt fra hinanden lodret og vandret. Du kan navngive koordinaterne som (x,y), hvor du ser x og y er lige tal, inklusive 0.

Gitter er klassificeret i tre kategorier:

- Aperiodisk: Et aperiodisk gitter er et mønster, der ikke gentages nøjagtigt, men der er ingen overlapninger og huller.

- Kaotisk: Et kaotisk gitter er et mønster med overlapninger og huller, hvilket introducerer tilfældighed i din ligning.

- Periodisk: Et periodisk gitter er et mønster, der gentages igen og igen uden overlapninger og mellemrum.

Hvert gitter fungerer som et mønster, hvor den med den kendte vektor kun kan dekryptere beskeden. Da det har mange mønstre, finder angriberen det svært at finde oprindelsespunktet og nøglen til at dekryptere det. Uanset om du har gitter med 10 point eller 100 point, kan den med den rigtige nøgle kun dekryptere informationen.

Hvis en angriber bliver bedt om at vælge to tilfældige punkter, vil det være svært at afgøre, hvilket punkt på 10-punkts gittermønstre, der fører til 100-punkts gitteret. Hvis du kender nøglen, kan du således nemt afkode beskeden.

Fordele ved gitterbaseret kryptografi

Gitterbaseret kryptografi giver en masse fordele for enkeltpersoner og virksomheder.

Lavere energiforbrug

Energiforbruget stiger med stigningen i brugen af ethvert system. På trods af at den er hurtigere, bruger gitterbaseret kryptografi mindre energi sammenlignet med andre krypteringssystemer. Dette skyldes, at gitterbaseret kryptografi er implementeret i hardware, hvilket resulterer i mindre strømforbrug.

For eksempel er processorer designet til cryptocurrency mining mere energieffektive end traditionelle processorer, når de bruger gitterbaseret kryptografi.

Højhastighedsberegning

I modsætning til andre kryptografiske algoritmer beregnes krypteringsskemaet for gitter meget hurtigere. Hurtigere beregningstider resulterer i øget ydeevne, hvilket giver bedre svar i realtid, såsom onlinespil eller streaming af medier.

Nem at implementere og fleksibel

I dag leder virksomheder efter fleksible muligheder og sparer tid. Gitterbaseret kryptografi er let at implementere, da det kræver færre ressourcer og er meget tilgængeligt. Du kan også nemt implementere det på hyldevare.

Derudover bruges gitterbaseret kryptografi i flere applikationer, såsom digitale signaturer, nøgleudveksling og adgangskodebaseret kryptering. Begræns dig ikke til ét design; i stedet kan du konstruere gitter på forskellige måder, du kan. Det giver således en masse fleksibilitet.

Rimelige nøglestørrelser

Gitterbaserede kryptografiske nøglestørrelser er små, men ikke så små som klassiske kryptografiske algoritmer eller kvantesikre isogeni-baserede skemaer. Du kan således bruge disse nøgler i standardprotokoller.

Forskellig brug

Gitter giver brugerne mulighed for at løse en række sikkerhedsudfordringer, herunder praktiske konstruktioner som underskrifter og nøgleaftaler. Derudover kan du komme til at konstruere sikkerhedskanaler på tværs af din organisation for at sikre alles data, såsom fuld homomorf kryptering og identitetsbaseret kryptering.

Matematisk Fond

Da algoritmen er fuldstændig baseret på matematiske problemer, er det svært at få en reel løsning på det, medmindre du kender nøglen. Dette giver sikkerhed til enkeltpersoner og fagfolk om deres informationssikkerhed.

Forståelighed

Algoritmerne, der bruges i gitterbaseret kryptografi, er baseret på simpel lineær algebra, der kræver en mindre matematisk baggrund for at forstå konceptet for dets virkemåde. Således kan du implementere dette på ingen tid, hvilket giver dig hurtig sikkerhed og effektivitet.

Læringsressourcer

Hvis du vil lære mere om teknologi, er her nogle bøger og kurser, du kan henvise til. Disse er tilgængelige online og kan hjælpe dig med at blive en professionel i denne sikkerhedsmetode. Lad os dykke ned i disse bøger og kurser.

#1. Gitterbaserede kryptosystemer: Et designperspektiv

Forfatterne til bogen, Jiang Zhang og Zhenfeng Zhang, fokuserer på de gitterbaserede kryptosystemer, der i vid udstrækning anses for at være de mest lovende post-kvantekryptosystemer. Denne bog giver grundlæggende indsigt i den korrekte konstruktion af sikkerhedslaget fra problemer med hårde gitter.

Det primære koncept er at informere dig om det værktøj, der kan bruges til at vælge valget af gitter til design af kryptosystemer. Dette omfatter design af attributbaseret kryptering, digitale signaturer, nøgleændring, identitetsbaseret kryptering og offentlig nøglekryptering.

#2. Gitterbaseret offentlig nøglekryptering i hardware

Bogen er skrevet af Sujoy Sinha Roy og Ingrid Verbauwhede. De beskriver, hvor effektiv implementeringen af public-key kryptografi er, som adresserer kritiske sikkerhedsudfordringer for store mængder data genereret af netværket af tilsluttede enheder. Enhederne kan være små radiofrekvensidentifikationsmærker, desktops og mere.

Forfatterne undersøger også implementeringen af post-kvante homomorf kryptering og public-key kryptografi ordninger.

#3. Gitter og deres anvendelse i kryptografi:

Dette er ikke en bog; i stedet et speciale, der blev skrevet af Merve Cakir i år 2014, mens hun fortsatte med en bachelorgrad i faget Computerteknik. Formålet med bogen er at identificere funktionerne ved gitterbaserede kryptosystemer, og hvordan brugen af signatur- og krypteringsskemaer bliver usikker med fremkomsten af en kvantecomputer.

I afhandlingen foreslog forfatteren en alternativ kryptografi baseret på det værste scenarie med gitterproblemer. Hårdheden og sikkerheden af beregningsmæssige problemer analyseres ved at tilbyde samarbejde mellem kompleksitetsteori, public-key kryptografi og lineær algebra.

#4. Grundlæggende til avanceret kryptografi

Dette kursus er introduceret af Udemy, der giver dig en klar idé om kryptografi og nogle relaterede terminologier. På dette kursus lærer du om kryptografi, hashing, hacking og brydning af kode, kryptoanalyse og krypteringsdekryptering.

Du finder 5 sektioner, inklusive 17 forelæsninger, og den samlede varighed af kurset, dvs. 2t 7m. For at tilmelde dig dette kursus skal du blot have en grundlæggende viden om computere og gymnasiematematik.

Konklusion

Kryptografi er et simpelt, men kraftfuldt værktøj til at beskytte de oplysninger, der er gemt i dine systemer. Det fungerer ved hjælp af komplekse matematiske problemer og forskellige algoritmer til sikring af data, hvilket er alles primære mål i disse dage.

Gitterbaseret kryptografi er en af de mest sikre sikkerhedsmekanismer, der bruger simpel lineær algebra til at kryptere dataene. Det inkluderer gitter, vektorer og basis, der bruges til at konstruere et hårdt mønster. Dekrypteringsmetoden afhænger af mønstrene, og for det skal du kende oprindelsespunktet. Hvis du har nøglen, kan du nemt dekryptere data.

Gitterbaseret kryptografi er således en gennemprøvet teknik til at sikre data fra enkeltpersoner og virksomheder, der opererer i flere brancher, fra it- og sikkerhedsservicefirmaer til finansiering og mange flere.

Du kan også læse Cloud Cryptography.