Da data strømmer uophørligt på tværs af virksomhedens netværk og systemer, øges risikoen for cybertrusler også. Mens der er mange former for cyberangreb, er DoS og DDoS to typer angreb, der fungerer forskelligt med hensyn til skala, udførelse og effekt, men som deler lignende mål.

Vi vil kaste lys over forskellene mellem disse to typer cyberangreb for at hjælpe dig med at beskytte dine systemer.

Indholdsfortegnelse

Hvad er et DoS-angreb?

Et Denial of Service DoS-angreb er et angreb, der udføres på en tjeneste, der har til formål at forårsage en forstyrrelse af den normale funktion eller nægte andre brugere adgang til den pågældende tjeneste. Dette kan være ved at sende flere anmodninger til en tjeneste, end den kan håndtere, hvilket gør den langsom eller brudt.

Essensen af DoS er at oversvømme et målsystem med mere trafik, end det kan håndtere, med det ene formål at gøre det utilgængeligt for dets tilsigtede brugere. Et DoS-angreb udføres normalt på en enkelt maskine.

Hvad er et DDoS-angreb?

En distribueret Denial of Service DDoS ligner også et DoS-angreb. Forskellen er imidlertid, at DDoS bruger en samling af flere tilsluttede online-enheder, også kendt som botnets, til at oversvømme et målsystem med overdreven internettrafik for at forstyrre dets normale funktion.

DDoS fungerer som en uventet trafikprop, der tilstopper motorvejen og forhindrer andre køretøjer i at nå deres destination til tiden. Et virksomhedssystem forhindrer legitim trafik i at nå sin destination ved at crashe systemet eller overbelaste det.

Hovedtyper af DDoS-angreb

Forskellige former for DoS/DDoS-angreb dukker op ved siden af teknologiens fremskridt, men i dette afsnit vil vi se på de vigtigste former for angreb, der findes. Disse angreb kommer i vid udstrækning i form af angreb på et netværks volumen, protokol eller applikationslag.

#1. Volumenbaserede angreb

Hvert netværk/tjeneste har en mængde trafik, det kan håndtere i en given periode. Volumenbaserede angreb har til formål at overbelaste et netværk med en falsk mængde trafik, hvilket gør netværket ude af stand til at behandle mere trafik eller bliver langsomt for andre brugere. Eksempler på denne type angreb er ICMP og UDP.

#2. Protokolbaserede angreb

Protokolbaserede angreb har til formål at overmande serverressourcer ved at sende store pakker til målnetværk og infrastrukturstyringsværktøjer såsom firewalls. Disse angreb retter sig mod svagheden i lag 3 og 4 i OSI-modellen. SYN flood er en type protokolbaseret angreb.

#3. Angreb af applikationslag

OSI-modellens applikationslag genererer svaret på en klients HTTP-anmodning. En angriber målretter mod lag 7 af OSI-modellen, der er ansvarlig for at levere disse sider til en bruger ved at sende flere anmodninger om en enkelt side, hvilket gør serveren optaget af den samme anmodning og bliver umulig at levere siderne.

Disse angreb er svære at opdage, fordi en legitim anmodning ikke let kan skelnes fra en angribers anmodning. Typen af dette angreb inkluderer slowloris-angreb og en HTTP-oversvømmelse.

Forskellige typer DDoS-angreb

#1. UDP-angreb

User Datagram Protocol (UDP) er en form for forbindelsesløs kommunikation med en minimal protokolmekanisme, der primært bruges på realtidsapplikationer, hvor en forsinkelse i modtagelse af data ikke kan tolereres, f.eks. videokonferencer eller spil. Disse angreb sker, når en angriber sender et stort antal UDP-pakker til et mål, hvilket gør serveren ude af stand til at svare på legitime anmodninger.

#2. ICMP oversvømmelsesangreb

Internet Control Message Protocol (ICMP) oversvømmelsesangreb er en type DoS-angreb, der sender et for stort antal ICMP-ekkoanmodningspakker til et netværk, hvilket fører til overbelastning af netværket og spild af netværksbåndbredden, hvilket fører til en forsinkelse i responstid for andre brugere. Det kan også føre til et fuldstændigt nedbrud af netværket/tjenesten, der bliver angrebet.

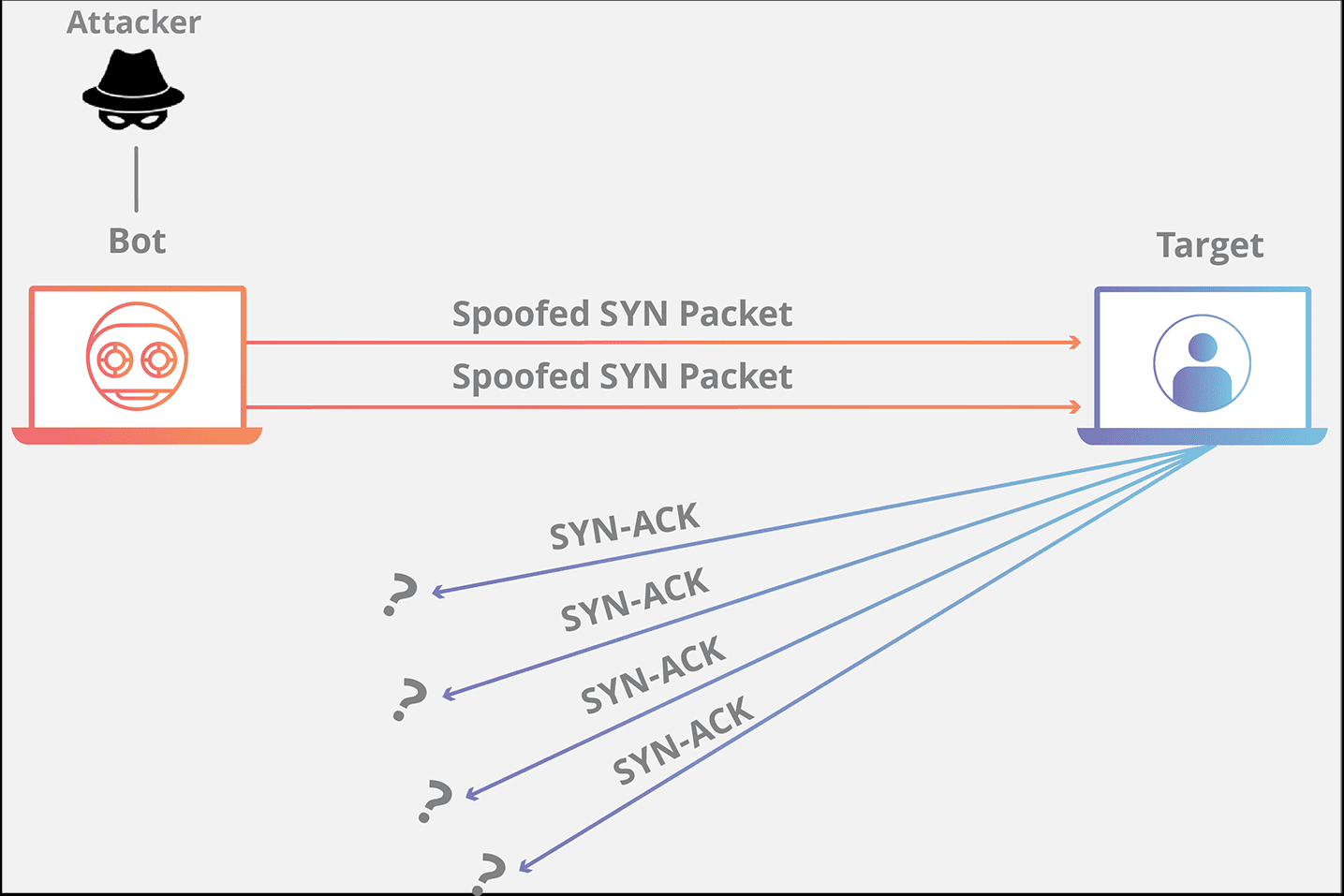

#3. SYN oversvømmelsesangreb

Billedkilde: Cloudflare

Billedkilde: Cloudflare

Denne type angreb kan forklares af en tjener på en restaurant. Når en kunde afgiver en ordre, leverer tjeneren ordren til køkkenet, og så opfylder køkkenet kundens ordre, og kunden bliver betjent i et ideelt scenarie.

I et SYN-oversvømmelsesangreb bliver en enkelt kunde kun ved med at afgive ordre på ordre efter at have modtaget nogen af deres tidligere ordrer, indtil køkkenet er for overfyldt med så mange ordrer og ikke er i stand til at opfylde andres ordrer. SYN oversvømmelser angreb udnytter svagheder i TCP-forbindelse.

Angriberen sender flere SYN-anmodninger, men reagerer ikke på nogen af SYN-ACK-svarene, hvilket gør, at værten konstant venter på et svar fra anmodningen, der binder ressourcer, indtil der ikke kan foretages en ordreanmodning til værten.

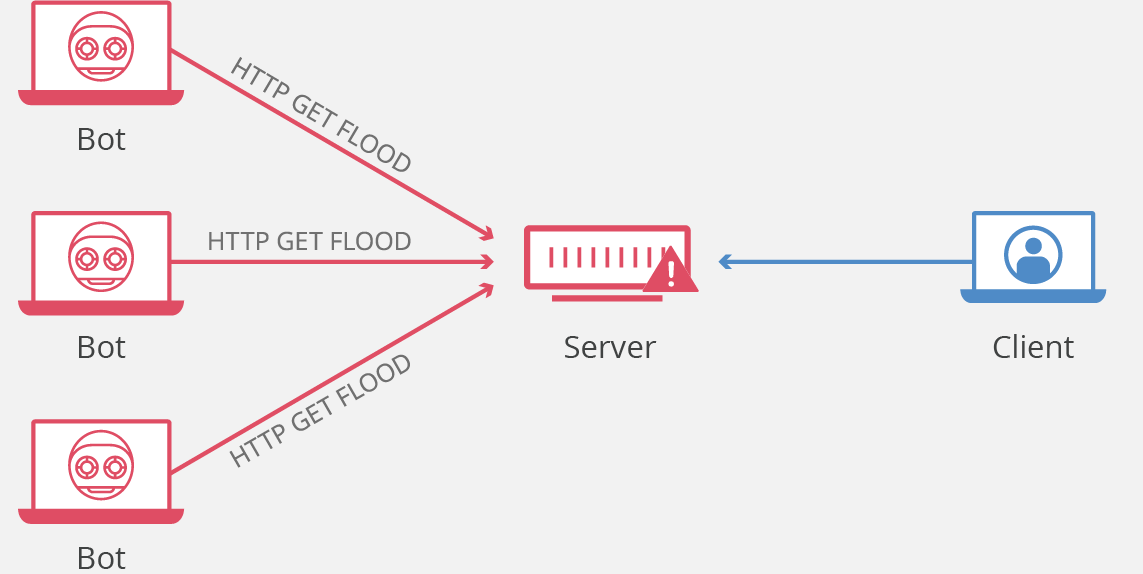

#4. HTTP oversvømmelsesangreb

Billedkilde: Cloudflare

Billedkilde: Cloudflare

En af de mest almindelige og enkleste metoder til dette angreb er HTTP-oversvømmelsesangrebet, som udføres ved at sende flere HTTP-anmodninger til en server fra en anden IP-adresse. Formålet med disse angreb er at forbruge serverens strøm, netværksbåndbredde og hukommelse med legitime anmodninger, der gør den utilgængelig for faktiske brugeres trafik.

#5. Slowloris angreb

Et slowloris-angreb udføres ved at etablere flere delvise anmodninger til et mål, holde serveren åben for forbindelsen, vente på den fulde anmodning, der aldrig bliver sendt, overfylde den maksimalt tilladte forbindelse og føre til et lammelsesangreb for andre brugere .

Andre angreb inkluderer blandt andet ping of death POD, amplifikation, dråbeangreb, IP-fragmenteringsangreb og oversvømmelsesangreb. Målet med dette angreb er at overbelaste tjenesten/serveren, hvilket begrænser den fra at kunne behandle legitime anmodninger fra legitime brugere.

Hvorfor sker DoS-angreb?

I modsætning til andre angreb, der fokuserer på at få data fra serveren, sigter DoS-angriberen mod at hindre serveren ved at bruge dens ressourcer, hvilket gør den ikke reagerer på legitime brugeres anmodninger.

Med flere teknologiske fremskridt betjener flere virksomheder kunder ved hjælp af skyen via nettet. For at virksomheder kan bevare et forspring i dagens markedsrum, er det næsten uundværligt for dem at have en tilstedeværelse på nettet. På den anden side kunne konkurrenter udnytte DDoS-angreb til at miskreditere deres konkurrenter ved at lukke deres tjenester ned, hvilket får dem til at se upålidelige ud.

DoS-angreb kan også bruges som ransomware af angribere. Oversvømmer en virksomhedsserver med irrelevante anmodninger og beder virksomheden om at betale en løsesum, før de afbryder deres angreb og gør serveren tilgængelig for legitime brugere.

Nogle grupper har også målrettet platforme, der ikke er enige i deres ideologier af hverken politiske eller sociale årsager. Samlet set har DoS-angreb ikke tilladelse til at manipulere med data på serveren; snarere kan de kun lukke serveren ned fra at blive brugt af andre brugere.

Afhjælpning af DoS/DDoS-angreb

Ved at vide, at der er mulighed for at blive angrebet, bør virksomheder sikre, at de træffer foranstaltninger for at sikre, at deres systemer/servere ikke let er sårbare over for dette angreb uden at kæmpe. Her er nogle foranstaltninger, som virksomheder kan tage for at sikre, at de er sikre.

Overvåg din trafik

At forstå din netværkstrafik kan spille en stor rolle i at afbøde DoS-angreb. Hver server har et trafikmønster, som den modtager. En pludselig stigning på den høje side, væk fra de almindelige trafikmønstre, indikerer tilstedeværelsen af uregelmæssigheder, som også kan være et DoS-angreb. At forstå din trafik kan hjælpe dig med at handle hurtigt i tilfælde som dette.

Satsbegrænsende

Ved at begrænse antallet af anmodninger, der kan sendes til en server/netværk inden for et bestemt tidsrum, kan DoS-angreb afbødes. Angribere vil normalt sende flere anmodninger samtidigt for at oversvømme serveren. Med en hastighedsgrænse på plads, når den tilladte mængde af anmodninger modtages inden for en bestemt tidsramme, vil serveren automatisk forsinke den overskydende anmodning, hvilket gør det vanskeligt for DoS-angriberen at overløbe serveren.

Distribueret server

At have distribueret server i en anden region er en global bedste praksis. Det hjælper også med at afbøde DoS-angreb. Hvis en angriber lancerer et vellykket angreb på en server, vil de andre virksomhedsservere ikke blive påvirket og kan stadig betjene legitime anmodninger. Brug af et indholdsleveringsnetværk til at cache servere forskellige steder i nærheden af brugere tjener også som et lag af forebyggelse mod DoS-angreb.

Forbered en DoS/DDoS-angrebsplan

At være forberedt på enhver form for angreb er nøglen til at reducere mængden af skade, som angrebet kan forårsage. Ethvert sikkerhedsteam bør have en trin-for-trin handlingsplan for, hvad de skal gøre, når en hændelse opstår, for at undgå at lede efter løsninger inden for et angreb. Planen bør indeholde, hvad man skal gøre, hvem man skal gå til, hvordan man opretholder legitime anmodninger osv.

Overvågning af dit system

Kontinuerlig overvågning af serveren for enhver unormalitet er meget vigtig for den generelle sikkerhed. Overvågning i realtid hjælper til nemt at opdage angreb til tiden og adressere dem, før de eskalerer. Det hjælper også teamet med at vide, hvad almindelig og unormal trafik kommer fra. Overvågning hjælper også med nemt at blokere IP-adresser, der sender ondsindede anmodninger.

Et andet middel til at afbøde DoS/DDoS-angreb er ved at udnytte webapplikations firewall-værktøjer og overvågningssystemer, der er bygget til at opdage og forhindre forekomsten af et vellykket angreb hurtigt. Disse værktøjer er automatiserede til at betjene denne funktion og kan give alsidig sikkerhed i realtid.

Sucuri

Sucuri er en webapplikations firewall (WAF) og intrusion prevention system (IPS) til websteder. Sucuri blokerer enhver form for DoS-angreb rettet mod lag 3, 4 og 7 i OSI-modellen. Nogle af dens nøglefunktioner inkluderer proxy-service, DDoS-beskyttelse og hurtig scanning.

Cloudflare

Cloudflare er et af de højest vurderede DDoS-reduktionsværktøjer. Cloudflare tilbyder også indholdsleveringsnetværk CDN samt tre lag af beskyttelse, website DDoS-beskyttelse(L7), applikations-DDoS-beskyttelse(L4) og netværks-DDoS-beskyttelse(L3).

Imperva

Imperva WAF er en proxy-server, der filtrerer al indgående trafik, der sendes og sikrer, at den er sikker, før den sendes over til webserveren. Proxyservice, sikkerhedspatching og kontinuitet i webstedets tilgængelighed er nogle af de vigtigste funktioner i Imperva WAF.

Stak WAF

Stak WAF er nem at sætte op og hjælper med præcis trusselsidentifikation. Stack WAF leverer applikationsbeskyttelse, herunder websted, API’er og SaaS-produkter, indholdsbeskyttelse og applikationslags DDoS-angrebsbeskyttelse.

AWS skjold

AWS skjold overvåger trafik i realtid ved at se på flowdata for at opdage mistænkelig trafik. Den bruger også pakkefiltrering og trafikprioritering for at hjælpe med at kontrollere trafik gennem serveren. Det er værd at bemærke, at AWS-skjoldet kun er tilgængeligt i AWS-miljøet.

Vi har gennemgået nogle fremgangsmåder, der kan hjælpe med at afbøde et vellykket DoD/DDoS-angreb på en server. Det er vigtigt at bemærke, at ingen tegn på trusler/abnormiteter bør afvises uden at blive håndteret korrekt

DoS vs. DDoS-angreb

DoS og DDoS på overfladeniveau ligner meget. I dette afsnit vil vi dække nogle af de bemærkelsesværdige forskelle, der adskiller dem fra hinanden.

ParameterDoSDDoSTrafficDoS kommer fra en enkelt oprindelse. Derfor er mængden af trafik, det kan generere, relativt lav sammenlignet med DDoSDDoS-angreb, der beskæftiger flere bots/systemer, hvilket betyder, at det kan forårsage en stor mængde trafik fra forskellige oprindelser samtidigt og overløbe en server hurtigt. Kilde Enkelt system/botFlere systemer/bot på samme tid timeMitigationDoS-angreb er nemmere at opdage og afslutte, da de kommer fra en enkelt oprindelse.DDoS-angreb har flere oprindelser, hvilket gør det vanskeligt at identificere kilden til alle målene og afslutte angrebet. DDoSDDoS-angreb er meget hurtige ImpactBegrænset indvirkning Ekstrem indvirkning på system/server

Bundlinie

Organisationer bør sikre, at sikkerheden i deres system prioriteres i alle tilfælde; et brud/brud i tjenester kan føre til et potentielt tab af tillid fra brugerne. DoS- og DDoS-angreb er alle ulovlige og skadelige for målsystemet. Derfor bør alle foranstaltninger til at sikre, at disse angreb kan opdages og håndteres, tages alvorligt.

Du kan også udforske den bedste cloud-baserede DDoS-beskyttelse til små til virksomhedswebsteder.