Cyber Kill Chain er en sikkerhedsmodel udviklet af Lockheed Martin i 2011, der skitserer trinene i et cyberangreb, som hjælper med at forstå, identificere og forsvare sig mod trusler.

Hvis du er nysgerrig, Lockheed Martin er en global luftfarts-, forsvars-, våben- og sikkerhedsvirksomhed.

Og Cyber Kill Chain (CKC) er en af de populære sikkerhedsmodeller, som cybersikkerhedseksperter refererer til for at danne en strategi og forsvare organisationer mod cyberangreb.

Indholdsfortegnelse

Hvorfor er Cyber Kill Chain vigtig i cybersikkerhed?

Lad os være ærlige; Cybersikkerhed er ikke så simpelt. Det kan nogle gange lyde enkelt og overbevisende, når man giver slutbrugerne de tips, de har brug for for at forblive sikre på internettet.

Men når de tackler et rigtigt cyberangreb, skal organisationer vide mange tekniske ting om det. Man kan vel ikke forvente, at en organisation forsvarer sig mod cyberangreb med et par sikkerhedstip?

Så en ramme (eller en model) er nødvendig for at lægge grunden til at forstå cyberangreb og forsvare dem i overensstemmelse hermed.

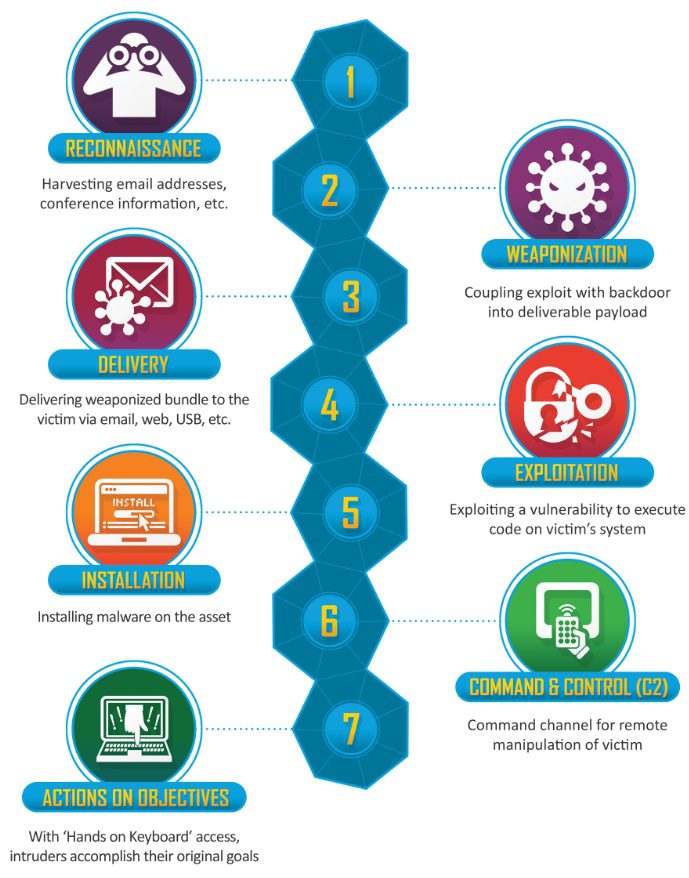

Cyber Kill Chain er en traditionel sikkerhedsmodel, der tjener som base for at hjælpe med at forstå stadierne af et cyberangreb. Det inkluderer syv stadier, som vi vil diskutere nedenfor.

Cyber Kill Chains rolle i cybersikkerhed

Ikke kun begrænset til at give indsigt om et cyberangreb, Cyber Kill Chain hjælper organisationer med at finde måder at opdage angribere på, forhindre adgang fra uautoriserede brugere, afbøde et aktivt angreb og stoppe en angriber på netværket.

Dette hjælper organisationer og cybersikkerhedseksperter med at danne en strategi, der kan hjælpe.

Cyber Kill Chain kan ikke alene garantere alt, forskellige ting har betydning uden for netværket eller internt i en organisation, og denne model inkluderer ikke noget af det.

Stadier af Cyber Kill Chain

Billedkreditering: Lockheed Martin

Billedkreditering: Lockheed Martin

CKC-rammen består af syv trin til at beskrive et cyberangreb. De er:

#1. Rekognoscering

Rekognoscering er den første fase af Cyber Kill Chain, som handler om informationsindsamling.

Angriberen vil indsamle indsigt i et netværks indgangspunkter og svagheder og scanne for sårbarheder. Ikke kun begrænset til at identificere dem, men indsamling af e-mail-adresser, adresser og andre softwarerelaterede data, der kan hjælpe med at udtænke ondsindede strategier til at udføre angrebet.

Jo flere detaljer angriberen har, jo mere indflydelsesrig kan angrebet være. Denne overvågningsfase af angrebet kan være både offline og online. Så det er måske ikke muligt for nogen at få en anelse om en ondsindet skuespiller på dette tidspunkt.

For at tackle denne fase skal organisationer og deres medarbejdere fokusere på privatlivets fred, hvad enten det handler om at holde den fysiske placering begrænset til autoriserede brugere eller bede alle de tilknyttede brugere om ikke at dele følsomme personlige oplysninger online.

For eksempel bør alle bruge fortrolighedsværktøjer til at beskytte deres online identitet.

#2. Våbengørelse

Her laver den ondsindede aktør våbnet, altså malwaren eller værktøjet til at bruge i cyberangrebet.

Nogle gange bruger de eksisterende værktøjer eller ændrer dem i henhold til målet for at forberede levering, hvilket er det næste trin.

Våbenet, der er skabt til angrebet, vil afhænge af målet for den ondsindede skuespiller. For eksempel foretrækker nogle at forstyrre tjenester, nogle vil stjæle data, og nogle vil bede om løsesum for at opbevare følsomme data.

Våbnet kan være hvad som helst, der stemmer overens med det mål.

#3. Levering

Dette er et af de afgørende stadier, hvor angriberens held begynder.

Hvis leveringen lykkes, kommer malwaren ind og starter sit arbejde. Og hvis det mislykkes, slutter alle strategierne for angrebet.

Angriberen bruger værktøjer eller medier til at levere malwaren. For eksempel ondsindede vedhæftede filer i e-mails, phishing-e-mails til at overdrage legitimationsoplysninger, en tekstbesked, der narre en bruger til brugerautorisation og lignende. Selvfølgelig bruger den ondsindede aktør enhver af informationerne fra overvågningsfasen til at gøre målet overbevisende for en besked eller et link, så de klikker sig igennem det uden at tænke over det.

Hvis organisationen og dens medarbejdere er opmærksomme på phishing-angreb og andre almindelige cyberangreb, vil leveringen være svær at lykkes.

#4. Udnyttelse

Angriberen kender fejlene og er kommet ind i offerets system.

Nu vil den kendte sårbarhed blive udnyttet til at kunne udføre den leverede ondsindede kode. I denne proces vil angriberen også være i stand til at få mere indsigt i systemet og finde frem til svage punkter.

Ethvert sårbart system, der er forbundet til netværket, vil have chancer for at blive kompromitteret.

#5. Installation

Når angriberen har scannet alle fejlene ud, vil angriberen fokusere på at installere malwaren og introducere anden ondsindet kode for at udnytte forskellige andre ting, som var ukendte i starten.

Med andre ord afsluttes infiltrationen med denne fase, hvor angriberen går dybt ind i det kompromitterede netværk.

#6. Kommando og kontrol

Når infiltrationen er afsluttet, er det tid for den ondsindede aktør at tage kontrol over det kompromitterede system eller netværket.

De kunne vælge at spore og overvåge information eksternt eller begynde at skabe kaos for at forstyrre systemet og tjenesterne. Disse kunne være i form af DDoS-angreb eller tilføjelse af en bagdør, der lader dem komme ind i systemet, når det passer dem, uden at nogen bemærker det.

#7. Handling om mål

Ifølge angrebets mål udfører den ondsindede skuespiller det sidste slag for at opfylde målet.

De kan kryptere dataene og holde løsesum for dem, inficere systemet for at sprede malware, forstyrre tjenester eller stjæle data for at lække eller ændre det. En masse lignende muligheder inkluderer for handlingerne.

Hvordan hjælper Cyber Kill Chain med at beskytte mod angreb?

At forstå, hvordan angribere kommer ind i dit netværk og dine systemer, hjælper organisationer og deres medarbejdere med at forsvare sig mod cyberangreb.

For eksempel forstår man med Cyber Kill Chain, at sårbarheder i et netværk kan hjælpe angriberen med hurtigt at infiltrere. Derfor kan organisationer overveje at bruge Endpoint Detection and Response-værktøjer til at tilføje tidlige detektionsteknikker til deres cybersikkerhedsstrategi.

På samme måde kan du vælge at bruge en firewall til at beskytte cloud-infrastruktur og cloud-baserede DDoS-beskyttelsestjenester for at øge sikkerhedsspillet.

Ikke at forglemme, VPN’er kan også bruges til at sikre ting i en virksomhed.

Organisationer kan bruge Cyber Kill Chain-modellen effektivt ved at vælge løsninger, der tackler hver fase af et cyberangreb.

Er Cyber Kill Chain nok?

Ja og nej.

Som jeg nævnte tidligere, tackler Cyber Kill Chain kun nogle af det grundlæggende i et cyberangreb. Og selvom en organisation forsvarer sig mod alt det, er det allerede en stor gevinst.

Selvom nogle cybersikkerhedseksperter har udvidet modellen med en 8. fase.

Den 8. fase involverer indtægtsgenerering:

Denne fase forklarer, hvordan angriberne tjener penge på et vellykket angreb. Uanset om det drejer sig om anmodningen om løsesum eller brugen af kryptovaluta, bør organisationen også spænde op for at håndtere sådanne situationer.

Samlet set anses modellen for at være noget forældet, efterhånden som innovationen i den digitale verden skrider frem. Cyberangreb er nu mere komplekse, selvom det grundlæggende forbliver det samme. For eksempel nævner CKC-rammen ikke alle former for angreb – men er begrænset til malware.

Derudover beskæftiger den sig ikke med insider-trusler, i betragtning af at en useriøs medarbejder også kan påvirke organisationen.

I betragtning af at cyberangreb bliver mere komplekse med cloud og kunstig intelligens i blandingen, kan andre modeller også henvises til, som MITER ATT&CK og Unified Kill Chain.