Angrebsoverfladen på et computernetværk er sættet af alle punkter (eller angrebsvektorer), som en uautoriseret bruger kan trænge ind for at udtrække data eller forårsage problemer.

For at et netværk skal være godt beskyttet, er det vigtigt at holde angrebsfladen så lille som muligt for at beskytte den optimalt. Selvom du holder angrebsfladen på dit netværk så lille som muligt, skal den konstant overvåges, så eventuelle potentielle trusler kan identificeres og blokeres på kortest mulig tid.

Når en angrebsoverflade er identificeret og fuldt kortlagt, er det afgørende at teste dens sårbarheder for at identificere både nuværende og fremtidige risici. Disse opgaver er en del af attack surface monitoring (ASM).

Der er værktøjer specielt designet til angrebsoverfladeovervågning. Generelt fungerer disse værktøjer ved at scanne dit netværk og it-aktiver (endepunkter, webapplikationer, webtjenester osv.) for udsatte ressourcer.

Efter denne scanning informerer de dig om de opdagede risici og begynder konstant at overvåge dit netværk for at opdage ændringer i angrebsoverfladen eller udseendet af nye risici.

De bedste af disse værktøjer bruger trusselsdatabaser, der holdes ajour med hver ny trussel for at forudse problemer. Det følgende er en gennemgang af de bedste ASM-værktøjer.

Indholdsfortegnelse

UpGuard

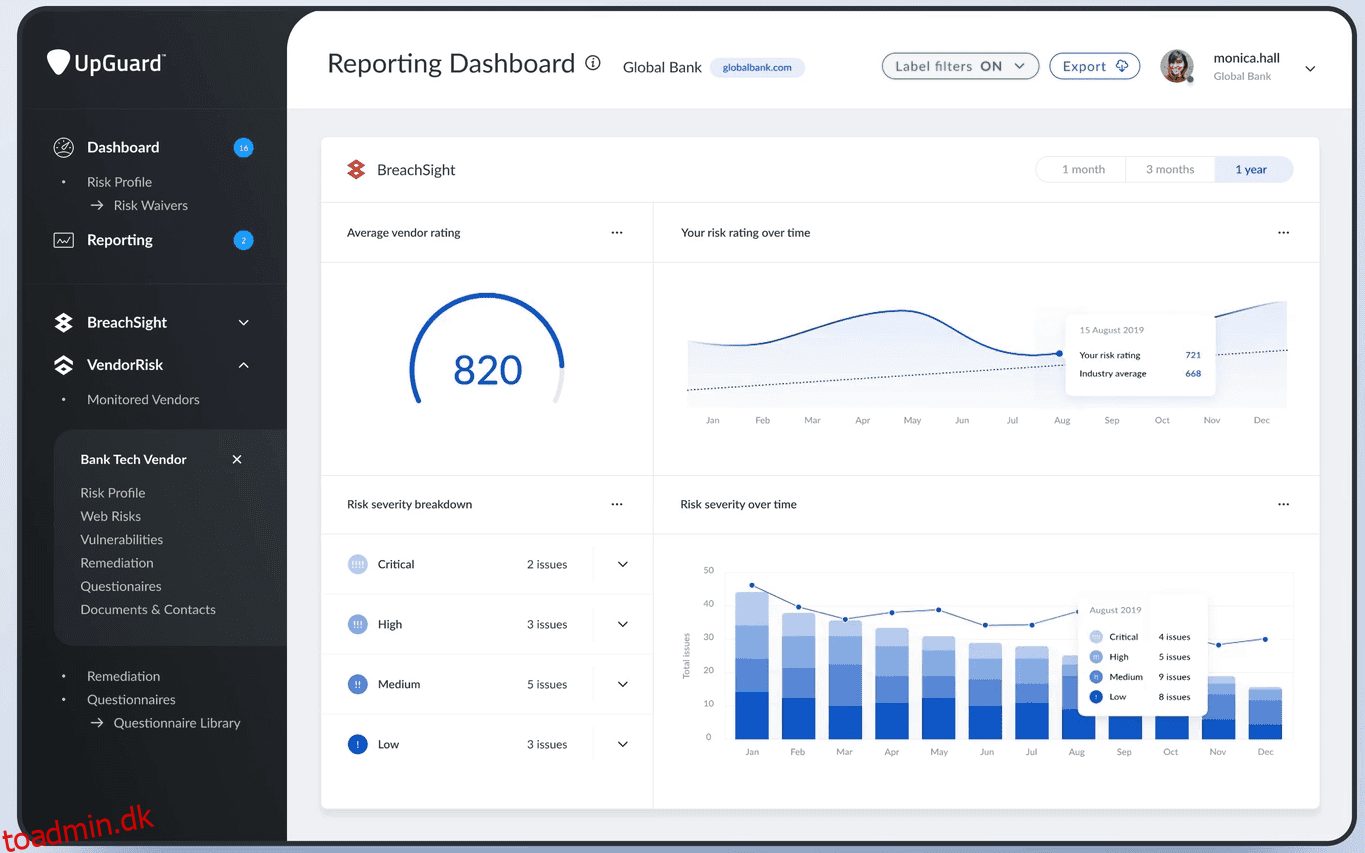

Platformen, der tilbydes af UpGuard, udgør en alt-i-en software til risikostyring og tredjeparts angrebsoverflade. Den består af tre dele:

- UpGuard Vendor Risk: Tredjeparts risikostyring designet til løbende at overvåge teknologileverandører, automatisere sikkerhedsspørgeskemaer og reducere risici fra tredjepart og fjerde part.

- UpGuard BreachSight: Angrebsoverfladestyring, der forhindrer databrud, afslører lækkede legitimationsoplysninger og beskytter kundedata.

- UpGuard CyberResearch: Administrerede sikkerhedstjenester for at udvide beskyttelsen mod tredjepartsrisici. UpGuard-analytikere går sammen om at overvåge din organisation og dine leverandører og opdage potentielle datalæk.

UpGuard tilbyder en gratis cybersikkerhedsrapport for at demonstrere værktøjets muligheder. Med denne gratis rapport kan du opdage vigtige risici på dit websted, dit e-mail-system eller dit netværk. Rapporten giver øjeblikkelig indsigt, der giver dig mulighed for at tage øjeblikkelig handling på hundredvis af risikofaktorer, herunder SSL, åbne porte, DNS-sundhed og almindelige sårbarheder.

Efter at have bevist nytten af tjenesten med den gratis rapport, kan du købe tjenesten med forskellige prismuligheder, der passer til størrelsen på din virksomhed eller netværk.

Den grundlæggende mulighed for små virksomheder giver dig mulighed for at tage dine første skridt i angrebsoverfladestyring, og derefter kan du skalere op for at tilføje muligheder, hvis du har brug for dem.

Reflektér

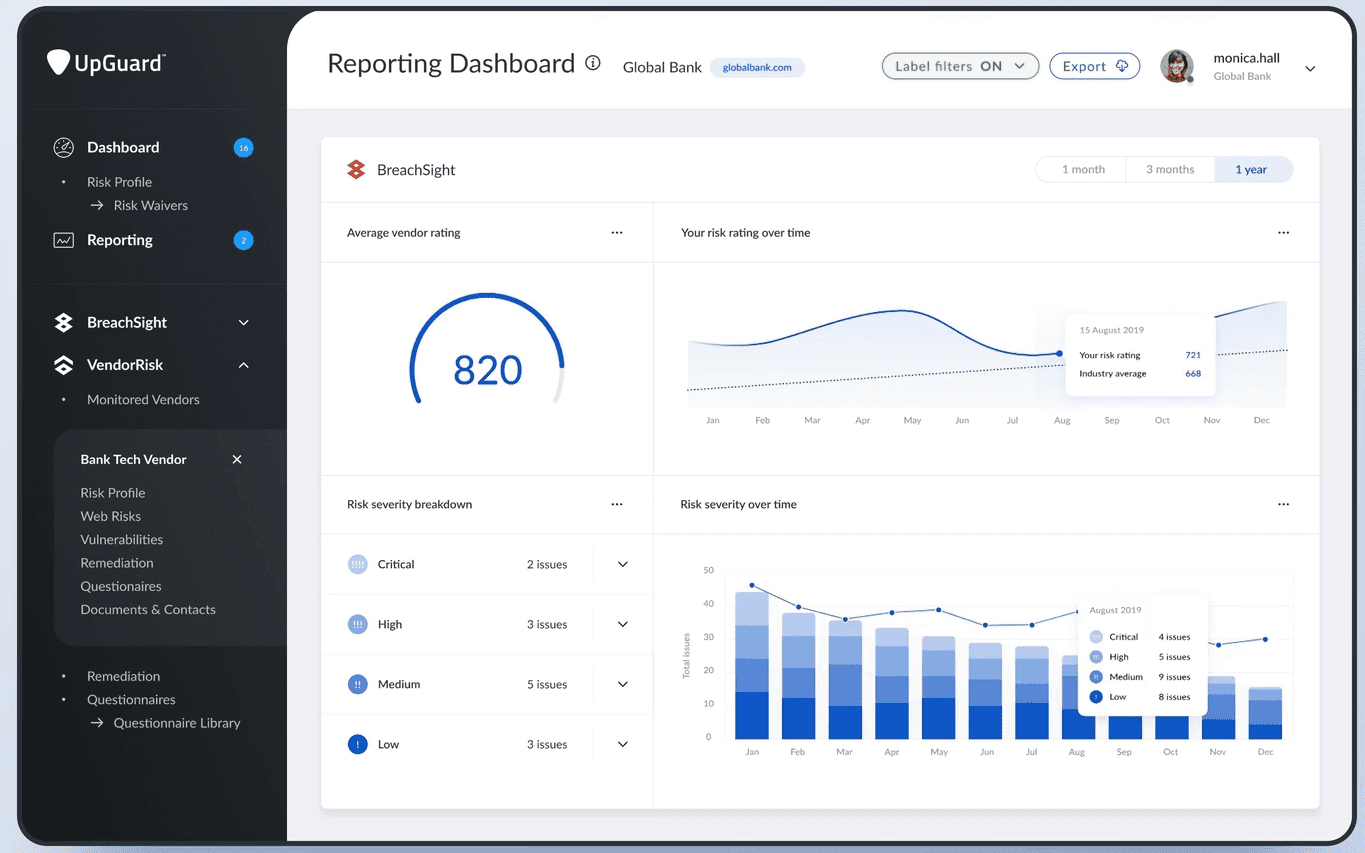

Reflectiz giver virksomheder et komplet overblik over deres risikooverflader, og hjælper dem med at mindske de risici, der opstår ved den stigende brug af open source-værktøjer og tredjepartsapplikationer.

Reflectiz-applikationen er nul-impact, hvilket betyder, at den ikke kræver nogen installation og køres eksternt, hvilket undgår kompromittering af it-ressourcer og adgang til følsomme virksomhedsoplysninger.

Reflectiz’ strategi er baseret på en innovativ sandkasse, hvor første-, tredje- og fjerdepartsapplikationer scannes for at opdage alle sårbarheder gennem proprietær adfærdsanalyse.

Det giver derefter synlighed til resultaterne af analysen gennem et enkelt dashboard. Endelig prioriterer den risiciene, afhjælper dem derefter og løser eventuelle overholdelsesproblemer.

Effektiviteten af Reflectiz’ analyse af virksomhedens online-økosystem øges løbende, takket være regelmæssig internetscanning for at holde dens store database med trusler opdateret.

På denne måde giver løsningen sine kunder en høj værdi fra dag ét, uanset virksomhedens størrelse, da den understøtter små teams, mellemstore organisationer og endda store globale virksomheder.

Ubuden gæst

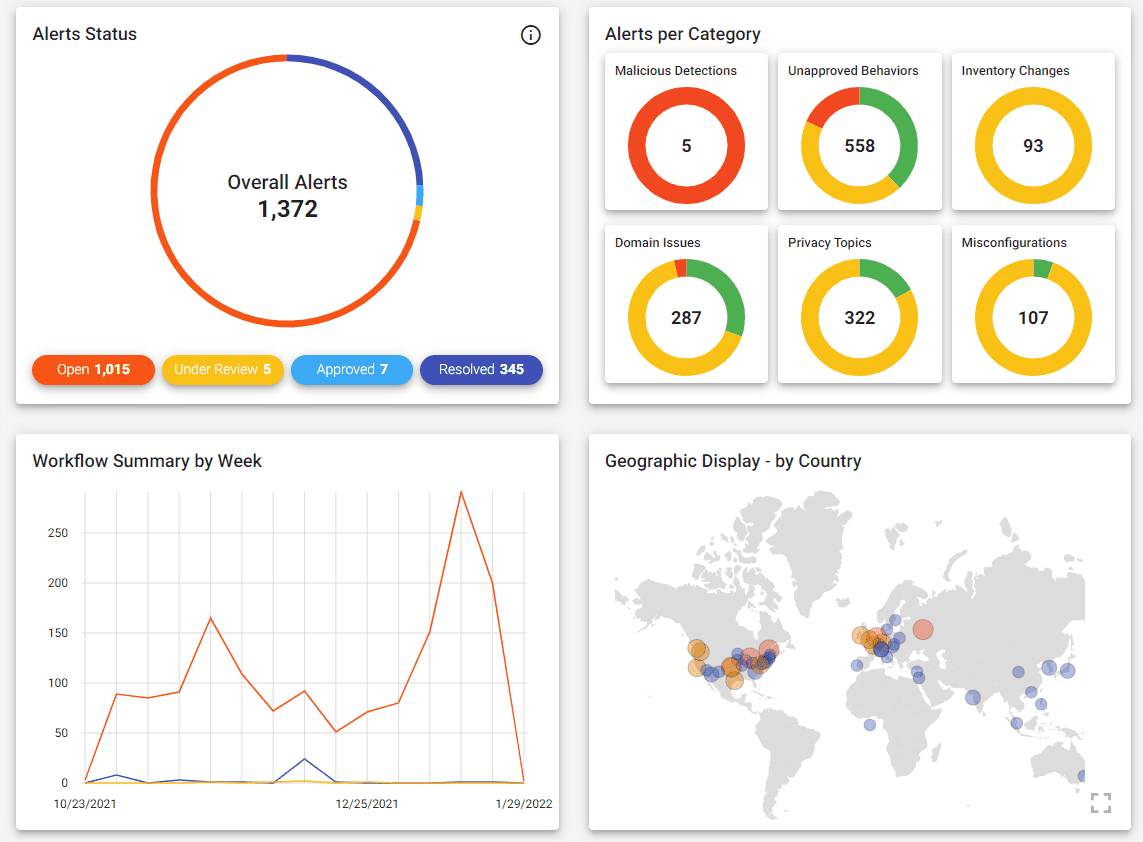

Med Intruder kan du opdage alle områder af din IT-infrastruktur, der er eksponeret for internettet, hvilket giver dig større synlighed af din virksomheds angrebsflade og større kontrol ved at give dig mulighed for at begrænse, hvad der ikke skal eksponeres.

Intruder tilbyder et simpelt søgeværktøj til åbne porte og tjenester med adaptive filtre, der identificerer de teknologier, som en angriber muligvis kan få adgang til.

Da angrebsoverfladen på et netværk ikke er noget, der forbliver statisk over tid, tilbyder Intruder også konstante overvågningsmuligheder for at overvåge eventuelle ændringer i dit it-miljø.

For eksempel kan du få en rapport om alle porte eller tjenester, der er blevet åbnet for nylig. Værktøjet holder dig også informeret gennem advarsler om implementeringer, du måske ikke har været opmærksom på.

For virksomheder med meget store netværk tilbyder Intruder den unikke Smart Recon-funktion, som automatisk bestemmer hvilke af aktiverne i dit netværk, der er aktive. Dette begrænser scanningsoperationer til kun aktive mål, hvilket reducerer gebyret, så du ikke skal betale for inaktive systemer.

Til angrebsoverfladestyringsopgaverne tilføjer Intruder SSL- og TLS-certifikatudløbskontrol. Takket være denne funktionalitet får du besked, når dine certifikater er ved at udløbe, hvilket opretholder sikkerheden og undgår nedetid for dine tjenester eller websteder.

InsightVM

Rapid7s InsightVM-platform har til formål at give klarhed i risikodetektion og afhjælpning. Med InsightVM kan du opdage risici på tværs af alle endepunkter i dit netværk, din cloud-infrastruktur og din virtualiserede infrastruktur.

Korrekt risikoprioritering, ledsaget af trin-for-trin instruktioner til it- og DevOps-afdelinger, giver en mere effektiv og effektiv afhjælpningsprocedure.

Med InsightVM kan du se risiciene i din IT-infrastruktur i realtid med et øjeblik i værktøjets dashboard. Dette dashboard giver dig også mulighed for at måle og rapportere fremskridt i forhold til målene for din risikobegrænsende handlingsplan.

InsightVM kan integreres med mere end 40 førende teknologier, fra SIEM’er og firewalls til billetsporingssystemer, for at tilføje værdi ved at dele sårbarhedsoplysninger med dem via en RESTful API.

InsightVM-løsningen indsamler information fra slutpunkter ved hjælp af en letvægts, universel agent – den samme, der bruges med andre Rapid7-løsninger, såsom InsightIDR og InsightOps. En enkelt implementering er tilstrækkelig til at få oplysninger i realtid om netværksrisici og slutpunktsbrugere.

Opdag overfladeovervågning

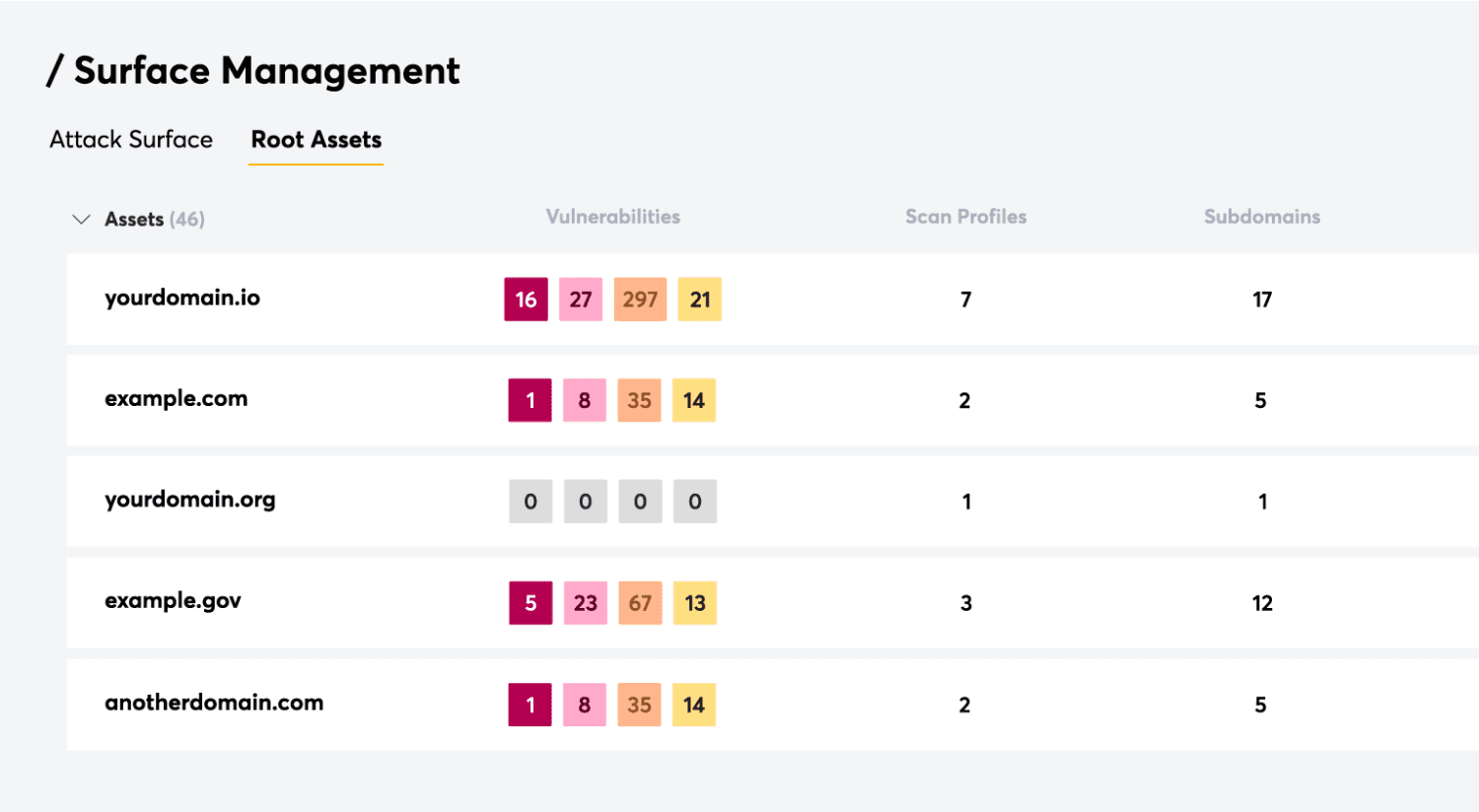

Detectifys Surface Monitoring-løsning overvåger alt, hvad du eksponerer for nettet i din it-infrastruktur, og håndhæver sikkerheden for dine applikationsunderdomæner og registrerer udsatte filer, konfigurationsfejl og sårbarheder.

En af Detectify Surface Monitorings styrker er, at det er nemt at komme i gang, da du blot tilføjer dit domæne, og værktøjet begynder straks at overvåge alle underdomæner og applikationer.

Detectify inkorporerer Crowdsources etiske hacking-forskningsresultater i sin løsning dagligt, så du altid er beskyttet mod de senest opdagede sårbarheder. Selv de udokumenterede, eksklusivt for Detectify.

Crowdsource er et fællesskab af over 350 etiske hackere, som arbejder kontinuerligt på at inkorporere deres forskningsresultater i Detectify, hvilket tager så lidt som 15 minutter.

Ud over at spore alle dine netværksaktiver og -teknologier, der er udsat for internettet, analyserer Detectfiy holdningen af din DNS-infrastruktur og forhindrer overtagelser af underdomæner, samtidig med at den opdager utilsigtede informationslækager og offentliggørelse. For eksempel er API-nøgler, tokens, adgangskoder og andre data hårdkodet i dine apps eller almindelig tekst uden korrekt konfiguration.

Bugcrowd

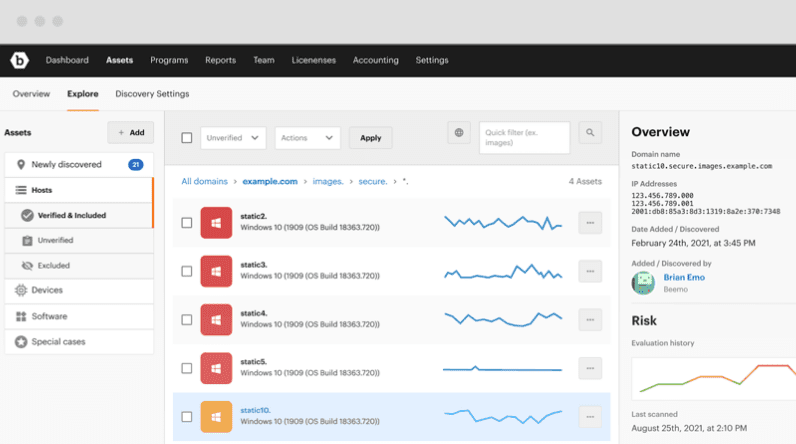

Bugcrowd er et angrebsoverfladestyringsværktøj, der giver dig mulighed for at finde, inventere og tildele et risikoniveau til udsatte enheder, glemte eller skygge-applikationer og andre skjulte it-aktiver. Bugcrowd gør sit job ved at kombinere teknologi og data med populær opfindsomhed for at give den mest omfattende risikovurdering af din angrebsoverflade.

Med Bugcrowd kan du analysere scanningsresultaterne og pakke dem til gennemgang af brugere og interessenter. Sammen med resultaterne kan du inkludere anbefalinger og afhjælpningsplaner, som kan være meget værdifulde, for eksempel ved en fusion eller opkøb. Til gengæld kan sårbarhedsopdagelser overføres til Bug Bounty- eller Penetration Testing-løsninger til udbedring.

Bugcrowds platform har en teknologi, kaldet AssetGraph, der samler en rangordning af aktiver i fare, baseret på et omfattende lager af sikkerhedsviden.

Det stærkeste aspekt ved Bugcrowd er netop ordet “crowd”: takket være et globalt netværk af ekspertsikkerhedsforskere kan værktøjet drastisk reducere angrebsoverfladen på dit netværk og forudse, at hackere opdager sårbarheder, de endnu ikke har opdaget.

Mandiant fordel

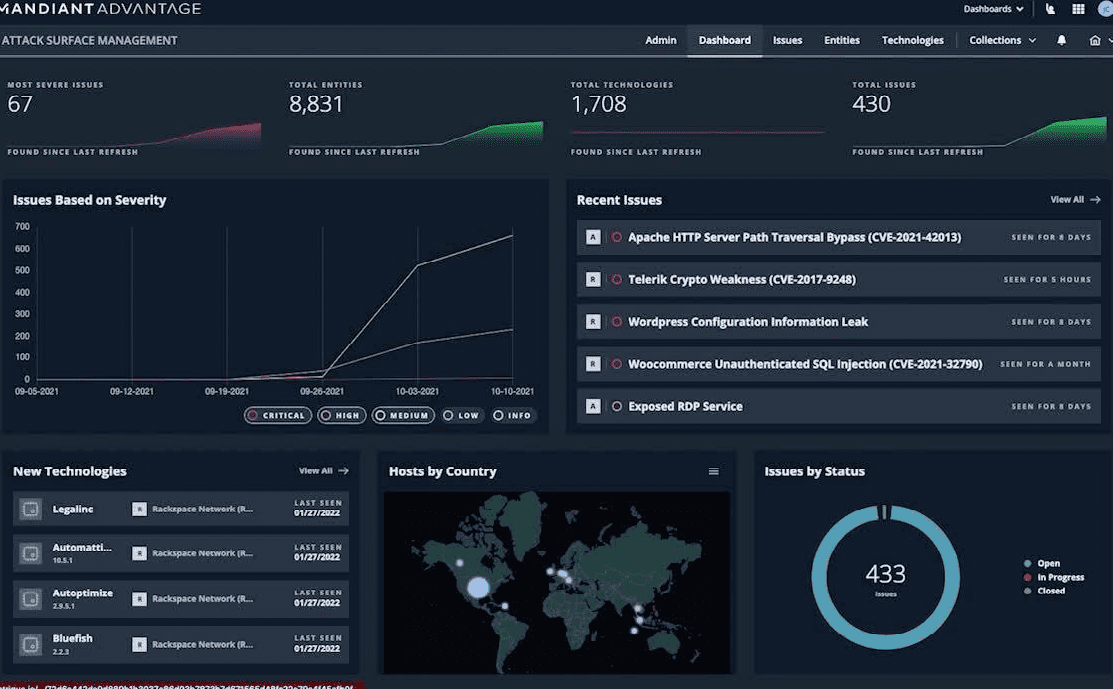

Mandiants tilgang er at vende dit sikkerhedsprogram fra reaktivt til proaktivt ved at udføre grafisk kortlægning, der belyser dine aktiver og udløser advarsler om risikable eksponeringer.

Mandiant giver dig mulighed for automatisk at anvende sin ekspertise og intelligens til din angrebsoverflade og fortæller dig, hvad der er sårbart, hvad der er afsløret, og hvad der er forkert konfigureret.

På denne måde kan dine sikkerhedsteam etablere en intelligent trusselsdetektionsordning, der reagerer øjeblikkeligt for at løse og begrænse dem.

Mandiants proaktivitet er bevist af overvågning i realtid, understøttet af advarsler, der informerer dig, når din aktivsituation ændrer sig, så ingen ændring i din aktiveksponering går ubemærket hen, og du er flere skridt foran truslerne.

Med Mandiant kan du fuldt ud omfavne cloud-teknologi og drive din virksomheds digitale transformation fremad uden risiko.

Mandiants IT-aktivkortlægning giver dig fuldstændig synlighed i din IT-infrastruktur, så du kan opdage ressourcer eksponeret i skyen gennem mere end 250 integrationer. Det giver dig mulighed for at identificere relationer med partnere og tredjeparter og undersøge sammensætningen af eksponerede teknologier, aktiver og konfigurationer.

Værdien af forventning

Når man analyserer omkostningerne ved ASM-værktøjer, er det vigtigt ikke kun at se på deres absolutte priser, men også at overveje de besparelser, de medfører ved at forenkle opgaven med trusselsdetektion og -reduktion. Det vigtigste med disse værktøjer er, at de dækker hele dit it-miljø, inklusive lokale, fjern-, cloud-, containeriserede og virtuelle maskineressourcer, så ingen af dine aktiver falder af din radar.

Tro dog ikke, at et ASM-værktøj er en sølvkugle, der på egen hånd vil få enhver risiko til at forsvinde. Den reelle værdi af disse værktøjer er, at de gør dig i stand til proaktivt at håndtere sårbarheder og spore og opnå målinger, der optimerer afhjælpernes opgave.