De voksende risici for cybersikkerhedsangreb kræver robuste cloud-datalagring og -implementeringsmetoder.

Cloud computing er et bredt vedtaget koncept, der bruger fjernservere til at give on-demand adgang til computerressourcer, såsom applikationer, servere og datalagring. Denne fleksibilitet med hensyn til at få adgang til ressourcer fra fjerntliggende steder har øget brugen af cloud-tjenester markant.

Ifølge statistikken forventes cloud-applikationsmarkedet at vokse fra $100 milliarder i 2018 til hele $168,6 i 2025.

Den øgede cloud-implementering har dog også øget hyppigheden af cloud-sikkerhedsangreb. 45 % af databrud er cloud-baserede, hvilket gør cloud-sikkerhed til et væsentligt problem for virksomheder af alle typer og størrelser.

Derfor har behovet for nye og moderne sikkerhedsstrategier født Cloud Native Security. Det henviser til sikkerhedsforanstaltningerne til beskyttelse af cloud-baserede data, applikationer og infrastruktur.

Denne blog vil dykke dybere ned i forståelsen af Cloud Native Security – hvad det betyder, nøglebegreber, bedste praksis, sårbarheder og mere. Så læs med, hvis du vil lære mere om dette koncept!

Indholdsfortegnelse

Hvad er Cloud Native Security?

Cloud Native Security er en sikkerhedspraksis til sikring af cloud-baserede applikationer, platforme og infrastruktur ved hjælp af en cloud computing-leveringsmodel.

Dens primære fokus er at drage fordel af cloud computing’s unikke egenskaber, såsom skalerbarhed, automatisering og smidighed.

Det bygger sikkerhed fra begyndelsen af udviklingsprocessen via produktion, hvilket sikrer flere sikkerhedslag og konsekvent overvågning for at opdage nye sårbarheder.

Den moderne Cloud Native-arkitektur bruger banebrydende infrastruktur og softwareteknologi til at give virksomheder og virksomheder mulighed for at implementere deres applikationer samtidigt og sikkert, hvilket understreger den cloud-første infrastruktur.

Hvordan fungerer Cloud Native Security?

Cloud Native refererer til at genopfinde, innovere og transformere, hvordan virksomheder udfører softwareudvikling.

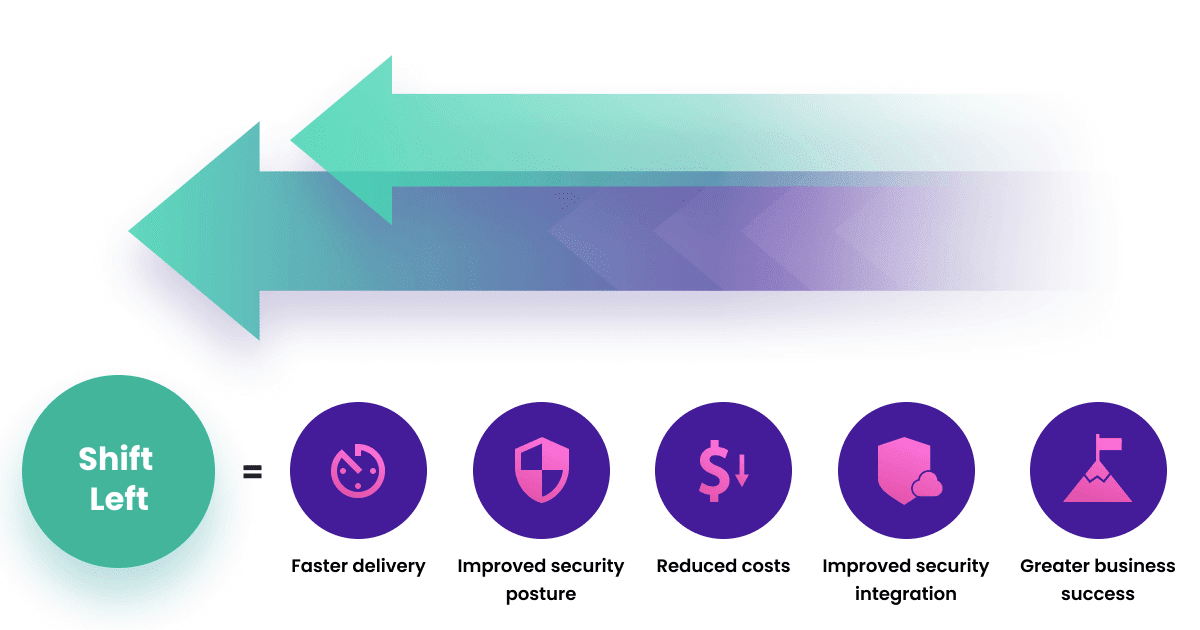

Mens det er ved at blive populært at flytte sikkerhed til venstre for softwareudvikling, er det meget mere effektivt at have sikkerhed ved hvert kontrolpunkt og at integrere sikkerhed i hele Software Development Life Cycle (SDLC).

Kilde: snyk.io

Kilde: snyk.io

Denne skift-venstre-metode prioriterer sikkerhed på det tidligste SDLC-stadium – hvilket gør det nemmere at rette sårbarheder og forhindre flaskehalse.

Cloud Native Security implementerer det samme princip og løser sikkerhedsproblemer ved at rette sårbarheder korrekt.

Her er et par effektive måder, Cloud Native Security fungerer på:

- Automatiseret implementering af sikkerhedskontroller: Cloud Native Security bruger automatisering til at implementere sikkerhedskontroller, såsom kryptering og indtrængningsdetektionssystemer, for at sikre opdateret og korrekt konfiguration af sikkerhedskontrollerne.

- Kontinuerlig integration/kontinuerlig udrulning (CI/CD): CI/CD-pipelines muliggør hurtig og automatiseret udrulning af sikkerhedsrettelser og opdateringer.

- Containerisering: Cloud Native Security udnytter containerisering til at sikre og isolere data og applikationer.

- Mikroservicearkitektur: Cloud Native Security bruger en mikroservicearkitektur til at reducere indvirkningen af sikkerhedsproblemer. Hvis der opstår et sikkerhedsproblem i en mikrotjeneste, påvirker det ikke altid hele applikationen.

- Overholdelse: Cloud Native Security opfylder de regulatoriske standarder og sikkerhedscertificeringer, såsom SOC 2 og ISO 27001, hvilket gør organisationer kompatible med disse standarder.

Cloud computing-skalerbarhed og agilitet giver organisationer mulighed for at reagere hurtigt og imødekomme de skiftende sikkerhedsbehov og -krav – hvilket gør Cloud Native Security til en fleksibel og effektiv løsning til cloud-data- og applikationssikkerhed.

Betydningen og målene for Cloud Native Security

Cloud Native Security har til formål at muliggøre en robust sikkerhedsramme for at sikre den største data- og applikationssikkerhed og minimere risiciene for cybersikkerhedstrusler.

Her er de vigtigste fordele ved Cloud Native Security:

#1. Forbedret overvågning og synlighed

Cloud Native Security muliggør kontinuerlig test gennem alle CI/CD-lagene, hvilket gør det muligt for sikkerhedsteams at spore og løse sikkerhedsproblemer på system- og komponentniveau.

Takket være Cloud Native-applikationer kan du nemt overvåge udnyttelses- og brugsloggene. Ved at sikre, at personalet og andre teammedlemmer har minimal adgang til ressourcerne og spore brugsstatistikken ved at oprette dashboards, bliver det meget lettere at forstå brugsmønsteret.

Således afviser den uautoriserede brugeradgangsforsøg og sender advarsler for at signalere sådanne forsøg.

#2. Nem administration

Automatisering er en af de primære forskelle mellem traditionel og Cloud Native Security eller applikationer.

Cloud Native Security gør ressourcer automatisk tilgængelige med mulighederne for automatisk problemløsning, automatisk skalerbarhed og automatisk afhjælpende handling – hvilket gør administration til en leg.

Det garanterer bedre styring og en ligetil brugeroplevelse for teammedlemmerne.

#3. Forbedret kundeoplevelse

I Cloud Native-teknologi sendes og distribueres applikationsopdateringer i små batches som en del af en testproces.

Den indsamler automatisk brugerfeedback og forslag samtidig for at foretage de nødvendige ændringer.

Denne proces mindsker bekymringen om post-deployering og fejlfinding, hvilket giver udviklere mulighed for at fokusere mere på applikationernes karakteristika og kundernes svar på dem.

#4. Automatisk trusselsdetektion

Cloud Native Security-teknologien strømliner arbejdsgange og identificerer og fjerner automatisk trusler ved at inkorporere Machine Learning (ML) teknikker og algoritmer.

Dets automatiserede værktøjer bruger data mining og dynamiske analyseværktøjer til tidligere brud til at identificere cybersikkerhedstrusler og underrette de relevante teams på forhånd.

Det sikrer og afhjælper applikationerne i realtid ved hjælp af hændelsesdrevet mekanisering i tilfælde af databrud.

#5. Kontinuerlig Compliance Assurance

Cloud Native-applikationer muliggør kompatibilitet med regler og forskrifter, der er relevante for cloud-infrastrukturens brug. For eksempel er lokaliseringslovgivning og datasuverænitetsforskrifter ansvarlige for at beskytte data.

Selvom disse love og regler adskiller sig fra forskellige domæner og lande, sikrer en cloud-infrastruktur overholdelse af disse regler som standard – der sætter en standard for cloud-sikkerhedsforanstaltninger.

#6. Problemfri implementering og fleksibilitet

Cloud Native Security og applikationer kræver hurtige implementeringer – hvilket gør det nemmere for sikkerhedsteams at anvende sikkerhedsrettelser på tværs af flere miljøer.

Dette er vigtigt, fordi forældet software og applikationer kan have kritiske sikkerhedsimplikationer; derfor er opdatering af cloud-infrastrukturen med de nyeste sikkerhedsforanstaltninger afgørende for at forhindre og bekæmpe cybersikkerhedstrusler, der udvikler sig.

#7. Reducerede udviklingsomkostninger

Alle Cloud Native Technology-applikationerne bruger mikrotjenester, som du nemt kan migrere mellem flere projekter.

Derfor, når du skal lave nye applikationer, skal du anvende det gamle projekts mikrotjenester på det nye.

Denne proces reducerer udviklingsomkostningerne markant og giver udviklere mulighed for at investere mere tid i applikationerne i stedet for rammeværket, da Cloud Native-teknologien opdeler rammeværket i flere tjenester.

#8. Datasikkerhed

Cloud Native-sikkerhed bruger kraftfulde nøglebaserede datakrypteringsalgoritmer til at forhindre eksterne brugere og ondsindede hackere i at få adgang til og opsnappe datafiler og data, der rejser til og fra skyen.

Desuden kan du begrænse adgangen til følsomme data til kun autoriserede brugere – på grund af dette flytter organisationer som banker deres data til skyen.

#9. Netværkssikkerhed

Cloud Native-implementeringer muliggør forbedret netværkssikkerhed – takket være sikkerhedsforanstaltninger som løbende netværkstrafikovervågning til rapportering og tilpassede firewallregler.

Det logger også brugeradgang til og fra applikationerne og netværkstrafikken i gennemgangsapplikationerne.

Denne logningsproces af applikationens trafikflow udvikler en dyb forståelse af applikationens brug – hvilket gør det nemt at analysere, detektere og forudsige netværkstrusler.

Uanset om du vil håndtere sårbarheder med lethed og automatisere trusselsdetektion eller aktivere høj datasikkerhed til en overkommelig pris, er Cloud Native Security en pålidelig mulighed for din organisations cloud-infrastruktur.

4 C’er for Cloud Native Security

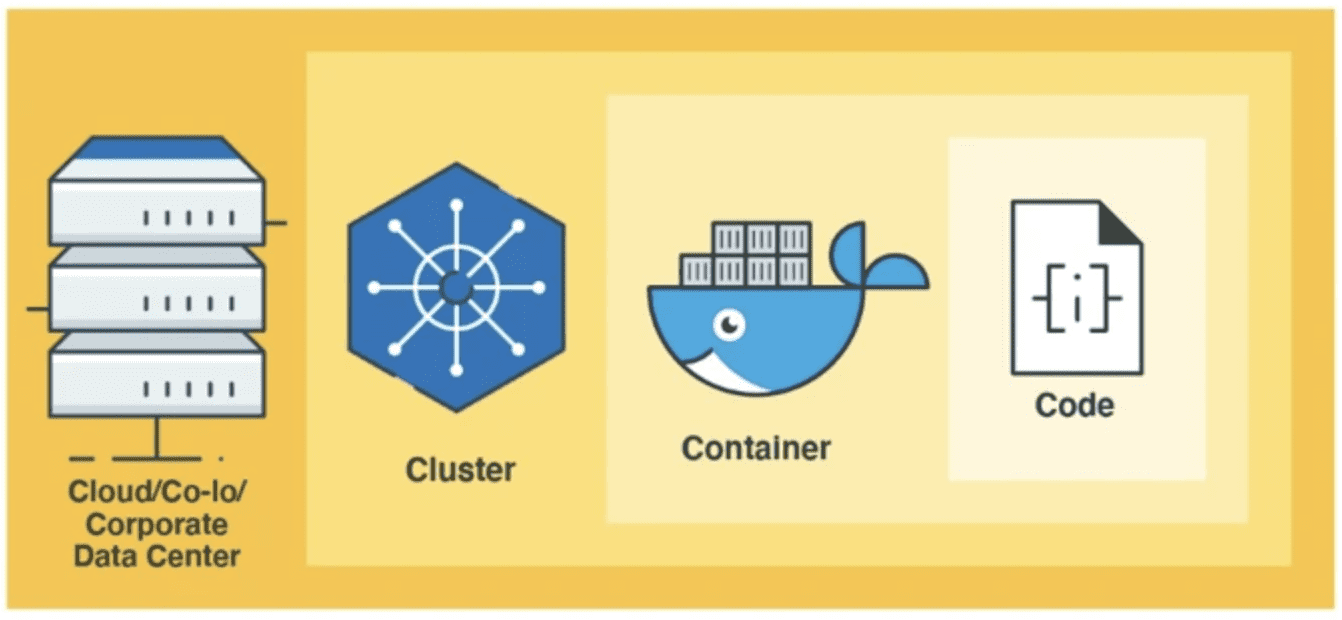

Cloud Native Security følger en lagdelt sikkerhedstilgang, der anses for at være det bedste design til sikring af software og applikationssystemer.

En typisk Cloud Native-infrastruktur består af fire sikkerhedslag: Cloud, Code, Container og Cluster.

Lad os se på hver enkelt af dem og deres betydning.

Kilde: trendmicro.com

Kilde: trendmicro.com

Sky

Cloud-infrastrukturen er grundlaget for alle sikkerhedslagene og grundlaget for konfiguration af sikkerhed for applikationerne.

Det er vigtigt at aktivere applikationssikkerhed på skyniveau, da det er svært for udviklere at konfigurere det på kodeniveau. Cloud-udbyderne kommer med tydelige anbefalinger til at køre sikre applikationsarbejdsbelastninger.

Cloud-laggrænsefladen interagerer med de eksterne miljøer, herunder tredjeparts plugins, brugere og eksterne API’er. Sikkerhedssårbarheder i skylaget ville således påvirke alle de applikationer, tjenester og processer, der hostes i skyen.

Klynge

Når skylaget er klyngelaget, modulariseres applikationer, der er implementeret i skyinfrastrukturen, i containere og grupperes i forskellige containere.

Beskyttelse af en klynge omfatter sikring af softwaren og applikationerne, der kører i klyngene, og den sikre kommunikationskonfiguration i klyngen.

Beholder

Containerlaget, der kommer efter kodelaget, er den mest afgørende del af applikations- og softwareimplementering i Cloud Native Security-implementeringer.

Da softwaren og miljøet er pakket ind i containere, er det uundgåeligt at beskytte containere i moderne cloudmiljøer.

Kode

Det sidste ‘C’ er kodelaget. Styrkelse og udvikling af cloud-sikkerhed gennem en applikations kode er en af DevSecOps’ bedste praksis.

Det involverer at flytte sikkerheden ned på applikationskodeniveauet og prioritere applikationssikkerhed tidligere i software- og applikationsudviklingens livscyklus. Identifikation af sikkerhedssårbarheder tidligere i udviklingens livscyklus giver virksomheder mulighed for at spare en masse tid, omkostninger og kræfter.

Cloud Native sikkerhedssårbarheder

Mens Cloud Native Security sigter mod at modernisere cloud-infrastrukturen og virksomhedssoftwarearkitekturen, har det sikkerhedsimplikationer – hvilket kan overraske mange.

Her er de almindelige Cloud Native Security-sårbarheder, du skal overveje, før du integrerer dem i din infrastruktur.

#1. Fejlkonfigurerede containere

For nylig meddelte NSA, at fejlkonfigurationer er en almindelig sårbarhed og trussel i skyen.

Inden for den serverløse Cloud Native-verden er det nemt at oprette nye webservere og oprette nye containere. Men uden granulær sikkerhed er tilladelig netværksadgang mulig – så alle kan få adgang til cloud-netværket.

Ofte foretager applikationsudviklere konfigurationsændringer eller skriver konfigurationsregler og politikker, der gælder for hele suiten af applikationer. Som følge heraf kan fejlkonfigurationer i DevSecOps-processen afsløre datalagringen eller skabe sårbare arbejdsbelastninger.

#2. Usikre standarder

Ikke alle Cloud Native-værktøjer og -applikationer er sikre som standard, da nogle kommer med fleksible indstillinger og konfigurationer. Men ifølge Accurics’ undersøgelse skyldes 48 % af Cloud Native-applikationernes sikkerhedsbrud på grund af usikre standardindstillinger.

Usikre standardindstillinger opstår, når sikkerhedsteamene implementerer cloud-baserede systemer med forkert konfigurerede eller utilstrækkelige sikkerhedsindstillinger, hvilket fører til kompromitterede eller lækkede følsomme data.

Derfor er det vigtigt at konfigurere omhyggeligt og evaluere det cloud-baserede systems sikkerhedsindstillinger for at forhindre uautoriseret adgang til følsomme oplysninger.

#3. Utætte hemmeligheder

Lagring af følsomme oplysninger, såsom krypteringsnøgler og databaselegitimationsoplysninger i en applikation eller organisationens databaser, kan udsætte dem for trusler og sikkerhedssårbarheder.

I 2021 blev omkring 6 millioner adgangskoder og følsomme oplysninger som API-nøgler stjålet. Stjålne legitimationsoplysninger i bulk fra en virksomheds database kan sætte kunder og slutbrugere i fare – hvilket fører til enorme bøder.

Lækkede hemmeligheder og data kan føre til alvorlige konsekvenser som tyveri, serviceafbrydelser og uautoriseret systemadgang. Derfor er det vigtigt at sikre og administrere følsomme data korrekt gennem kryptering, sikre lagringssystemer og adgangskontroller, såsom Multi-Factor Authentication (MFA), for at forhindre risikoen for over-permissiveness.

#4. Software Supply Chain sårbarheder

Ligesom der er en forsyningskæde for traditionelle produkter, er der en for softwareprodukter.

Mange distributionsmodeller og tredjepartsrammer gør det muligt at designe og levere koden til produktionsteamet. Risikoen ved at bruge tredjeparts- og cloud-baserede applikationer giver imidlertid anledning til sårbarheder i softwareforsyningskæden.

Dette sker, når softwareforsyningskædens komponenter, såsom biblioteket eller pakken, bliver kompromitteret. I 2021 blev softwareforsyningskædens sårbarheder, herunder open source-sårbarheder, næsten tredoblet.

En årvågen og proaktiv tilgang til Cloud Native Security, der følger bedste praksis, er afgørende for at reducere sikkerhedsrisici.

Læringsressourcer

Her er en liste over nyttige læringsressourcer og bøger fra Amazon for at få dybtgående indsigt i Cloud Native Security og tips til at integrere det i dine systemer.

#1. Cloud Native Security Cookbook: Recipes for a Secure Cloud (1. udgave)

Udgivet i 2022 giver denne Cloud Native Security Cookbook af Josh Armitage indsigt i, hvordan du kan bruge Azure, AWS og GCP til at forbedre dit Cloud Native Systems sikkerhed.

Forfatteren deler sin erfaring med de afvejninger, som udviklere og sikkerhedsprofessionelle skal gøre med forskellige cloud-udbydere, og hvordan de kan implementere de eksisterende løsninger for at designe mere robuste løsninger.

#2. Cloud Native Security (1. udgave)

Denne omfattende guide til Cloud Native Security af Chris Binnie dækker en detaljeret undersøgelse i at minimere angrebsoverfladen og mindske cybersikkerhedsrisici for at beskytte Cloud Native-infrastrukturen.

Dette er den bedste bog, hvis du ønsker detaljeret viden om at styrke og hærde din Cloud Native ejendom.

#3. Kubernetes Security and Observability: A Holistic Approach to Securing Containers and Cloud Native Applications (1. udgave)

Denne bog af Brendan Creane og Amit Gupta fokuserer på de vigtigste observerbarhed og sikkerhedspraksis, så du kan frigøre kraften i Cloud Native-applikationer.

Så hvis du vil lære arkitekten bag Kubernetes sikkerhed til hybrid- og multi-cloud-miljøer, skal du sørge for at få fingrene i denne holistiske guide.

#4. Praktisk Cloud Native Security med Falco: Risk and Threat Detection for Containers, Kubernetes og Cloud (1. udgave)

Denne guide af Loris Degioanni introducerer læserne til konceptet Falco, en open source-standard for kontinuerlig trussel- og risikodetektion på tværs af Kubernetes, cloud og containere.

Du kan lære alt om Falco, fra dets implementering til at skrive dine egne sikkerhedsregler for at fremskynde trusselsdetektion på din cloud-infrastruktur.

#5. Native Cloud Security En komplet vejledning – 2019-udgaven

Hvis du har brug for svar på dine unikke spørgsmål om Cloud Native Security, er denne bog noget for dig.

Forfatteren Gerardus Blokdyk leverer alle de væsentlige værktøjer, du har brug for til en dybdegående Cloud Native Security-selvvurdering, så du kan identificere forbedringsområder i din Cloud Native Security Infrastruktur.

Konklusion: Cloud Native Security er fremtiden

Gartner forudser, at over halvdelen af it-virksomhedernes udgifter vil blive flyttet fra den traditionelle it-infrastruktur til den offentlige sky inden 2025 – et spring fra 41 % i 2022.

Men af alle de fordele, som disse it-virksomheder opnår ved cloud-infrastruktur, er sikkerhed fortsat en af de største udfordringer, de står over for – primært på grund af medarbejderfejl, fejlkonfigurationer og iboende arkitektoniske sårbarheder.

Så sørg for, at du forstår vigtigheden, målene, fordelene og bedste praksis ved Cloud Native Security gennem denne blog og de nævnte læringsressourcer for at muliggøre en skalerbar og agil Cloud Native-applikationsinfrastruktur for din organisation.

Dernæst skal du tjekke den bedste sårbarhedsstyringssoftware.