Trusselaktører diversificerer deres indtægtsgenereringsteknikker, taktik og procedurer (TTP) med nye angrebsmetoder, fordi teknologiske fremskridt har sænket adgangsbarrieren, og fremkomsten af ransomware as a service (RaaS) har forværret problemet.

For at en organisation kan matche dette sofistikerede niveau, skal trusselsintelligens blive en vital del af dens sikkerhedsposition, da den giver brugbare oplysninger om aktuelle trusler og hjælper med at beskytte virksomheder mod ondsindede angreb.

Indholdsfortegnelse

Hvad er en Threat Intelligence Platform?

A Threat Intelligence Platform (TIP) er en teknologi, der gør det muligt for organisationer at indsamle, analysere og aggregere trusselsefterretningsdata fra flere kilder. Disse oplysninger giver virksomheder mulighed for proaktivt at identificere og afbøde potentielle sikkerhedsrisici og forsvare sig mod fremtidige angreb.

Cybertrusselintelligens er en vigtig virksomhedssikkerhedskomponent. Ved at overvåge de seneste cybertrusler og sårbarheder kan din organisation opdage og reagere på potentielle sikkerhedsbrud, før de skader dine it-aktiver.

Hvordan fungerer Threat Intelligence Platform?

Trusselsintelligensplatforme hjælper virksomheder med at mindske risikoen for databrud ved at indsamle trusselsintelligensdata fra flere kilder, herunder open source-intelligens (OSINT), deep og dark web og proprietære trusselsintelligensfeeds.

TIP analyserer dataene, identificerer mønstre, tendenser og potentielle trusler, og del derefter disse oplysninger med dit SOC-team og andre sikkerhedssystemer, såsom firewalls, systemer til registrering af indtrængen og systemer til sikkerhedsinformation og hændelsesstyring (SIEM) for at afbøde skader på din it-infrastruktur.

Fordele ved Threat Intelligence Platforms

Trusselsefterretningsplatforme giver organisationer forskellige fordele, herunder:

- Proaktiv trusselsdetektion

- Forbedret sikkerhedsstilling

- Bedre ressourceallokering

- Strømlinet sikkerhedsoperationer

Andre fordele ved TIP’er inkluderer automatiseret trusselsrespons, omkostningsbesparelser og øget synlighed.

Nøgletræk ved trusselsefterretningsplatforme

De vigtigste funktioner ved trusselsefterretningsplatforme er:

- Mulighed for dataindsamling

- Trusselprioritering i realtid

- Trusselsanalyse

- Evne til at overvåge det dybe og mørke web

- Rigt bibliotek og database med grafer til at visualisere angreb og trusler

- Integration med dine eksisterende sikkerhedsværktøjer og -systemer

- Undersøg malware, phishing-svindel og ondsindede aktører

De bedste TIP’er kan indsamle, normalisere, aggregere og organisere trusselsintelligensdata fra flere kilder og formater.

Autofokus

AutoFocus fra Palo Alto Networks er en cloud-baseret trusselsintelligensplatform, der giver dig mulighed for at identificere kritiske angreb, foretage foreløbige vurderinger og tage skridt til at afhjælpe situationen uden at have brug for yderligere it-ressourcer. Tjenesten samler trusselsdata fra din virksomheds netværk, branche og globale efterretningsfeeds.

AutoFocus giver information fra Unit 42 – Palo Alto Networks trusselsforskningsteam – om de seneste malware-kampagner. Trusselsrapporten kan ses på dit dashboard, hvilket giver dig yderligere indsigt i dårlige skuespilleres teknikker, taktik og procedurer (TTP).

Nøglefunktioner

- Dens enhed 42-forskningsfeed giver synlighed i den seneste malware med information om deres taktik, teknikker og procedurer

- Behandler 46 millioner DNS-forespørgsler i den virkelige verden dagligt

- Indsaml information fra tredjepartskilder som Cisco, Fortinet og CheckPoint

- Værktøjet leverer trusselsintelligens til sikkerhedsinformations- og hændelsesstyringsværktøjer (SIEM), interne systemer og andre tredjepartsværktøjer med en åben og adræt RESTful API

- Inkluderer forudbyggede taggrupper til ransomware, banktrojaner og hackingværktøj

- Brugere kan også oprette brugerdefinerede tags baseret på deres søgekriterier

- Kompatibel med forskellige standarddataformater såsom STIX, JSON, TXT og CSV

Priser for værktøjet annonceres ikke på Palo Alto Networks hjemmeside. Købere bør kontakte virksomhedens salgsteam for tilbud, og du kan også anmode om en produktdemo for at lære mere om løsningens muligheder, og hvordan du kan udnytte det til din virksomhed.

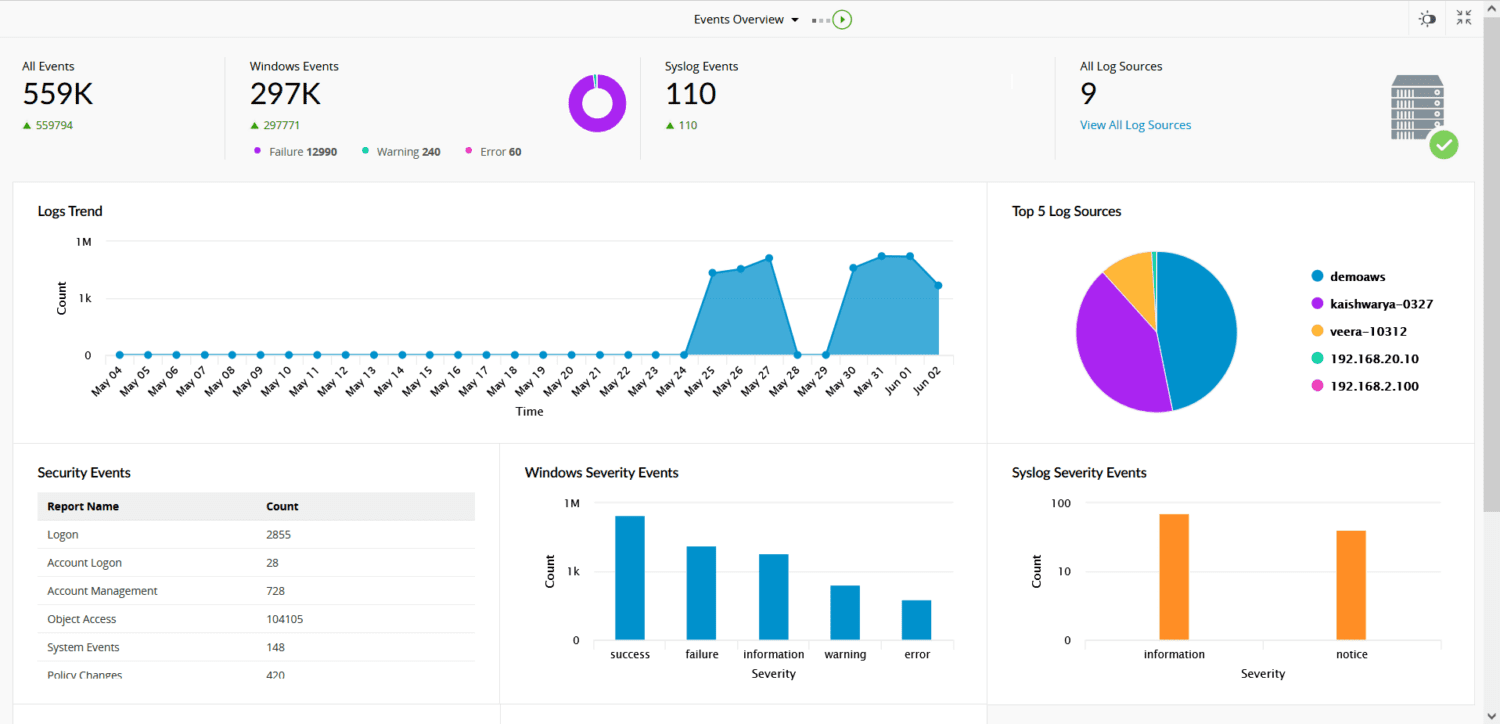

ManageEngine Log360

ManageEngine Log360 er et logstyrings- og SIEM-værktøj, der giver virksomheder synlighed i deres netværkssikkerhed, reviderer ændringer i aktive mapper, overvåger deres udvekslingsservere og offentlige cloud-opsætning og automatiserer logstyring.

Log360 kombinerer funktionerne i fem ManageEngine-værktøjer, herunder ADAUdit Plus, Event Log Analyzer, M365 Manager Plus, Exchange Reporter Plus og Cloud Security Plus.

Log360-trusselsintelligensmoduler inkluderer en database, der indeholder globale ondsindede IP’er og en STIX/TAXII-trusselsfeedprocessor, der ofte henter data fra globale trusselfeeds og opdaterer dig.

Nøglefunktioner

- Inkluderer integreret cloud-adgangssikkerhedsmægler-funktioner (CASB) til at hjælpe med at overvåge data i skyen, detektere skygge-it-applikationer og spore sanktionerede og ikke-godkendte applikationer

- Registrer trusler på tværs af virksomhedsnetværk, slutpunkter, firewalls, webservere, databaser, switches, routere og andre cloudkilder

- Detektion af hændelser i realtid og overvågning af filintegritet

- Bruger MITER ATT&CK-ramme til at prioritere trusler, der opstår i angrebskæden

- Dens angrebsdetektering inkluderer regelbaseret realtidskorrelation, adfærdsbaseret ML-baseret bruger- og enhedsadfærdsanalyse (UEBA) og signaturbaseret MITER ATT&CK

- Inkluderer integreret datatabsforebyggelse (DLP) til eDiscovery, datarisikovurdering, indholdsbevidst beskyttelse og filintegritetsovervågning

- Sikkerhedsanalyse i realtid

- Integreret compliance management

Log360 kan downloades i én fil og kommer i to udgaver: gratis og professionel. Brugere kan opleve de avancerede funktioner i den professionelle udgave i en 30-dages prøveperiode, hvorefter disse funktioner vil blive konverteret til deres gratis udgave.

AlienVault USM

AlienVault USM platform udviklet af AT&T. Løsningen leverer trusselsdetektion, vurdering, hændelsesreaktioner og overholdelsesstyring i én samlet platform.

AlienVault USM modtager opdateringer fra AlienVault Labs hvert 30. minut om forskellige typer angreb, nye trusler, mistænkelig adfærd, sårbarheder og udnyttelser, de opdager på tværs af hele trusselslandskabet.

AlienVault USM giver et samlet overblik over din virksomheds sikkerhedsarkitektur, så du kan overvåge dine netværk og enheder on-premise eller fjerntliggende steder. Det inkluderer også SIEM-funktioner, skyindtrængningsdetektion for AWS, Azure og GCP, netværksindtrængningsdetektion (NIDS), værtsintrusionsdetektion (HIDS) og slutpunktsdetektion og -respons (EDR).

Nøglefunktioner

- Botnet-detektion i realtid

- Kommando og kontrol (C&C) trafikidentifikation

- Avanceret detektering af vedvarende trusler (APT).

- Overholder forskellige industristandarder såsom GDPR, PCI DSS, HIPAA, SOC 2 og ISO 27001

- Netværk og vært IDS-signaturer

- Centraliseret hændelses- og logdataindsamling

- Detektion af dataeksfiltration

- AlientVault overvåger cloud- og on-prem-miljøer fra en enkelt glasrude, inklusive AWS, Microsoft Azure, Microsoft Hyper-V og VMWare

Prisen for denne løsning starter ved $1.075 om måneden for den væsentlige plan. Potentielle købere kan tilmelde sig en 14-dages gratis prøveperiode for at lære mere om værktøjets muligheder.

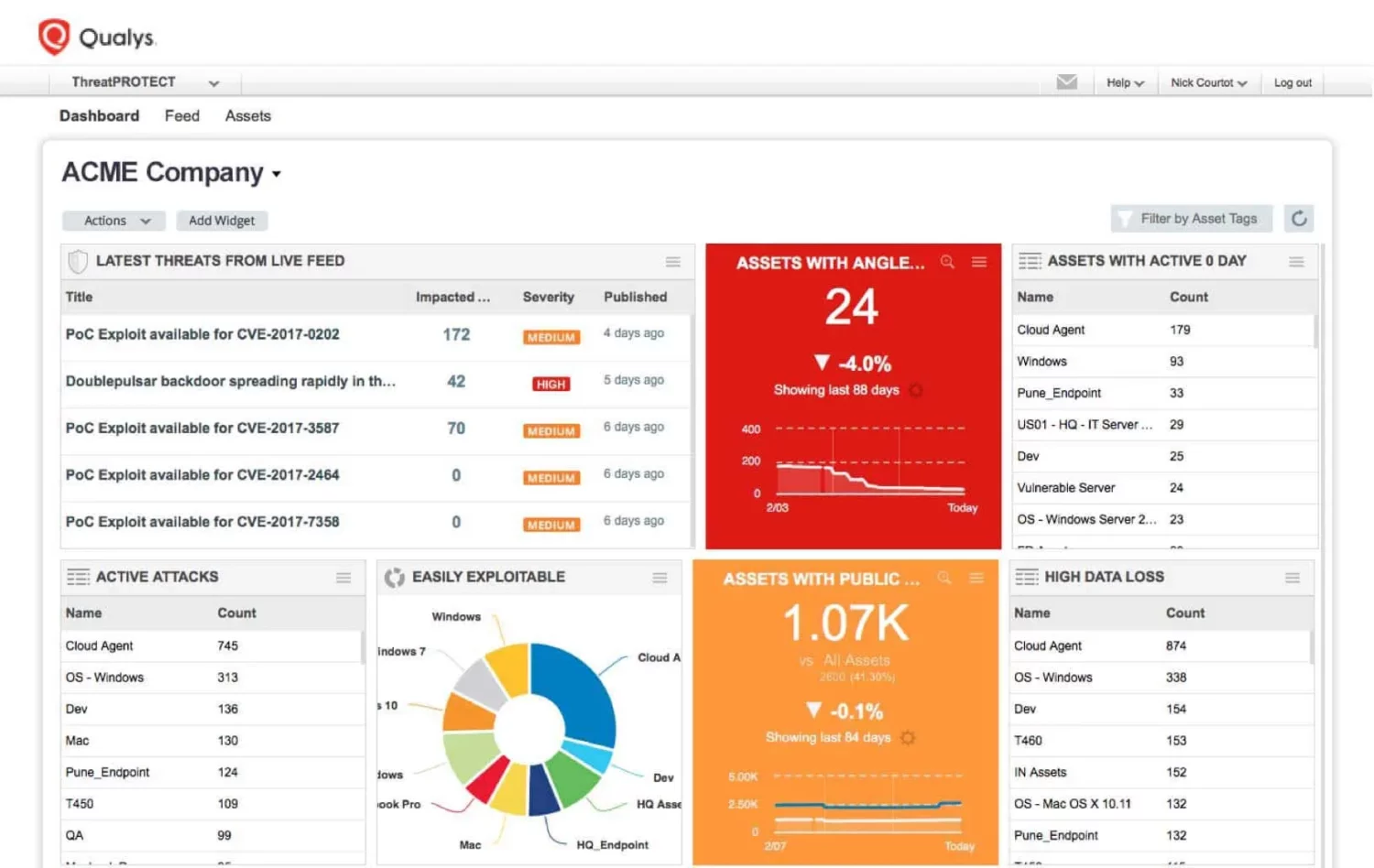

Qualys Trusselsbeskyttelse

Qualys Threat Protection er en cloud-tjeneste, der giver avanceret trusselsbeskyttelse og responsfunktioner. Det inkluderer trusselsindikatorer i realtid for sårbarheder, kortlægger resultater fra Qualys og eksterne kilder og korrelerer løbende eksterne trusselsinformationer med dine sårbarheder og it-aktiver.

Med Qualys-trusselsbeskyttelse kan du manuelt oprette et brugerdefineret dashboard fra widgets og søgeforespørgsler og sortere, filtrere og forfine søgeresultater.

Nøglefunktioner

- Centraliseret kontrol- og visualiseringspanel

- Leverer live feed med afsløringer af sårbarhed

- RTI’er til zero-day angreb, offentlige udnyttelser, aktivt angreb, høj lateral bevægelse, stort datatab, lammelsesangreb, malware, ingen patch, udnyttelsessæt og let udnyttelse

- Indeholder en søgemaskine, der giver dig mulighed for at lede efter specifikke aktiver og sårbarheder ved at oprette ad hoc-forespørgsler

- Qualys-trusselsbeskyttelse korrelerer løbende eksterne trusselsinformationer med dine sårbarheder og dine it-aktiver

De tilbyder en 30-dages gratis prøveperiode for at give købere mulighed for at udforske værktøjets muligheder, før de træffer en købsbeslutning.

SOCRadar

SOCRadar beskriver sig selv som en SaaS-baseret Extended Threat Intelligence (XTI) platform, der kombinerer ekstern angrebsoverfladestyring (EASM), digitale risikobeskyttelsestjenester (DRPS) og cybertrusselsintelligens (CTI).

Platformen forbedrer din virksomheds sikkerhedsposition ved at give synlighed i dens infrastruktur, netværk og dataaktiver. SOCRadars muligheder omfatter trusselsintelligens i realtid, automatiserede dybe og mørke web-scanninger og integreret hændelsesrespons.

Nøglefunktioner

- Integrerer med eksisterende sikkerhedsstakke som SOAR, EDR, MDR og XDR og SIEM-løsninger

- Den har over 150 foderkilder

- Løsningen giver information om forskellige sikkerhedsrisici, såsom malware, botnet, ransomware, phishing, dårligt omdømme, hacket hjemmeside, distribuerede denial of service-angreb (DDOS), honeypots og angribere

- Industri- og regionsbaseret overvågning

- MITRE ATT & CK kortlægning

- Har over 6.000 kombinationslisteadgang (legitimationsoplysninger og kreditkort)

- Dyb og mørk webovervågning

- Registrering af kompromitterede legitimationsoplysninger

SOCRadar har to udgaver: cybertrussel-intelligens for SOC-hold (CTI4SOC) og udvidet trussel-intelligens (XTI). Begge planer er tilgængelige i to versioner – gratis og betalt – CTI4SOC-planen starter ved $9.999 om året.

Solarwinds Security Event Manager

SolarWinds Security Event Manager er en SIEM-platform, der indsamler, normaliserer og korrelerer hændelseslogdata fra over 100 forudbyggede stik, inklusive netværksenheder og applikationer.

Med SEM kan du effektivt administrere, administrere og overvåge sikkerhedspolitikker og beskytte dit netværk. Den analyserer de indsamlede logfiler i realtid og bruger de indsamlede oplysninger til at underrette dig om et problem, før det forårsager alvorlig skade på din virksomheds infrastruktur.

Nøglefunktioner

- Overvåger din infrastruktur 24/7

- SEM har 100 forudbyggede stik, inklusive Atlassian JIRA, Cisco, Microsoft, IBM, Juniper Sophos, Linux og mere

- Automatiserer compliance-risikostyring

- SEM inkluderer filintegritetsovervågning

- SEM samler logfiler, korrelerer hændelser og overvåger trusselsdatalister, alt sammen i en enkelt glasrude

- Platformen har over 700 indbyggede korrelationsregler

- Brugere kan eksportere rapporter i PDF- eller CSV-formater

Solarwinds Security Event Manager tilbyder en 30-dages gratis prøveperiode med to licensmuligheder: abonnement, som starter ved $2.877, og evigt, som starter ved $5.607. Værktøjet er licenseret baseret på antallet af noder, der sender log- og hændelsesoplysninger.

Tenable.sc

Tenable.sc er bygget på Nessus Technology og er en sårbarhedsstyringsplatform, der giver indsigt i din organisations sikkerhedsposition og it-infrastruktur. Den indsamler og evaluerer sårbarhedsdata på tværs af dit it-miljø, analyserer sårbarhedstendenser over tid og giver dig mulighed for at prioritere og foretage korrigerende handlinger.

Tenable.sc produktfamilie (Tenanble.sc og Tenable.sc+) gør dig i stand til at identificere, undersøge, prioritere og afhjælpe sårbarheder, så du kan beskytte dine systemer og data.

Nøglefunktioner

- Det strømlinede overholdelse af industristandarder, såsom CERT, NIST, DISA STIG, DHS CDM, FISMA, PCI DSS og HIPAA/HITECH

- Dens passive aktivopdagelsesfunktioner giver dig mulighed for at opdage og identificere it-aktiver på dit netværk, såsom servere, desktops, bærbare computere, netværksenheder, webapps, virtuelle maskiner, mobil og cloud

- Tenable Research-teamet giver hyppige opdateringer om de seneste sårbarhedstjek, nul-dages forskning og konfigurationsbenchmarks for at hjælpe dig med at beskytte din organisation

- Tenable vedligeholder et bibliotek med over 67.000 Common Vulnerabilities and Exposures (CVE’er)

- Realtidsdetektering af botnet og kommando- og kontroltrafik

- Tenable.sc director inkluderer en enkelt glasrude for at hjælpe dig med at se og administrere dit netværk på tværs af alle Tenable.sc konsoller

Tenable.sc er licenseret pr. år, og pr. aktiv starter dens 1-årige licens ved $5.364,25. Du kan spare penge ved at købe en flerårig licens.

Konklusion

Denne vejledning analyserede syv trusselsefterretningsplatforme og deres iøjnefaldende funktioner. Den bedste mulighed for dig afhænger af dine trusselsintelligensbehov og præferencer. Du kan anmode om en produktdemo eller tilmelde dig en gratis prøveperiode, før du nøjes med et specifikt værktøj.

Dette giver dig mulighed for at teste det for at afgøre, om det vil tjene din virksomheds formål. Sørg endelig for, at de tilbyder kvalitetssupport, og bekræft, hvor ofte de opdaterer deres trusselsfeeds.

Dernæst kan du tjekke cyberangrebssimuleringsværktøjer.