Mange forbruger-SSD’er hævder at understøtte kryptering, og BitLocker troede på dem. Men som vi lærte sidste år, var disse drev ofte ikke sikkert krypterede filer. Microsoft har lige ændret Windows 10 for at holde op med at stole på disse skitseagtige SSD’er og standard til softwarekryptering.

Sammenfattende kan solid-state-drev og andre harddiske hævde at være “selvkryptering”. Hvis de gør det, ville BitLocker ikke udføre nogen kryptering, selvom du aktiverede BitLocker manuelt. I teorien var det godt: Drevet kunne udføre selve krypteringen på firmwareniveau, fremskynde processen, reducere CPU-brug og måske spare noget strøm. I virkeligheden var det dårligt: Mange drev havde tomme hovedadgangskoder og andre forfærdelige sikkerhedsfejl. Vi lærte, at man ikke kan stole på, at forbruger-SSD’er implementerer kryptering.

Nu har Microsoft ændret tingene. Som standard ignorerer BitLocker drev, der hævder at være selvkrypterende og udfører krypteringsarbejdet i software. Selvom du har et drev, der hævder at understøtte kryptering, vil BitLocker ikke tro det.

Denne ændring ankom i Windows 10’s KB4516071 opdatering, udgivet den 24. september 2019. Det blev set af SwiftOnSecurity på Twitter:

Microsoft giver op på SSD-producenter: Windows vil ikke længere stole på drev, der siger, at de kan kryptere sig selv, BitLocker vil som standard bruge CPU-accelereret AES-kryptering i stedet. Dette er efter en afsløring af brede problemer med firmwaredrevet kryptering.https://t.co/6B357jzv46 pic.twitter.com/fP7F9BGzdD

— SwiftOnSecurity (@SwiftOnSecurity) 27. september 2019

Eksisterende systemer med BitLocker bliver ikke automatisk migreret og vil fortsætte med at bruge hardwarekryptering, hvis de oprindeligt blev konfigureret på den måde. Hvis du allerede har BitLocker-kryptering aktiveret på dit system, skal du dekryptere drevet og derefter kryptere det igen for at sikre, at BitLocker bruger softwarekryptering i stedet for hardwarekryptering. Denne Microsoft sikkerhedsbulletin indeholder en kommando, du kan bruge til at kontrollere, om dit system bruger hardware- eller softwarebaseret kryptering.

Som SwiftOnSecurity bemærker, kan moderne CPU’er håndtere at udføre disse handlinger i software, og du bør ikke se en mærkbar afmatning, når BitLocker skifter til softwarebaseret kryptering.

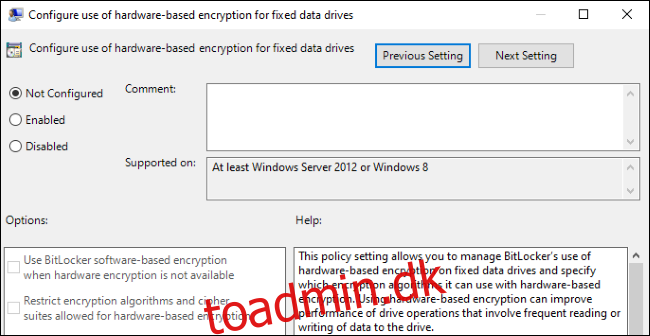

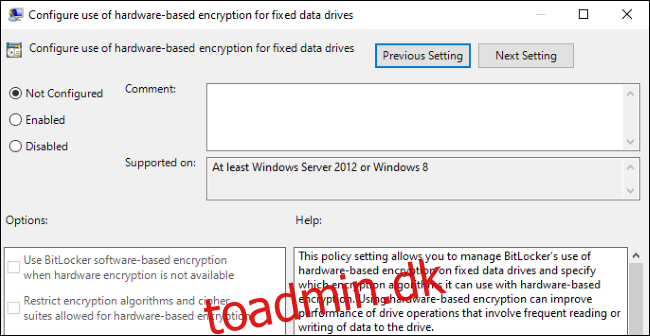

BitLocker kan stadig stole på hardwarekryptering, hvis du vil. Denne mulighed er bare deaktiveret som standard. For virksomheder, der har drev med firmware, de har tillid til, vil muligheden “Konfigurer brug af hardwarebaseret kryptering til faste datadrev” under ComputerkonfigurationAdministrative skabelonerWindows ComponentsBitLocker Drive EncryptionFixed Data Drives in Group Policy lade dem genaktivere brugen af hardwarebaseret kryptering. Alle andre bør lade det være.

Det er en skam, at Microsoft og resten af os ikke kan stole på diskproducenter. Men det giver mening: Selvfølgelig kan din bærbare computer være lavet af Dell, HP eller endda Microsoft selv. Men ved du, hvilket drev der er i den bærbare computer, og hvem der har fremstillet det? Har du tillid til, at drevets producent håndterer kryptering sikkert og udsteder opdateringer, hvis der er et problem? Som vi har lært, skal du nok ikke. Nu vil Windows heller ikke.