Softwareforsyningskædesikkerhedsløsninger hjælper med at mindske risici og beskytte dine systemer mod farlige angreb.

I de seneste par år er sikkerhed blevet afgørende for virksomheder og enkeltpersoner, givet det stigende niveau af cyberangreb. Disse angreb kan ske i enhver organisation, afdeling, system, IT-infrastruktur og softwareforsyningskæde.

Moderne softwareforsyningskæder omfatter allerede eksisterende biblioteker, CI/CD-systemer, open source-lagre, versionscontrollere, implementeringssystemer, overvågnings- og testværktøjer og så videre.

Der er så mange dele inkluderet i opbygningen af en softwareløsning, og koden bruges endda i flere projekter. Dette øger angrebsoverfladen for hackere, der altid er på udkig efter sårbarheder i et hvilket som helst af de systemer, du bruger.

Og når de finder det, vil de udnytte det og hacke dine systemer. Som et resultat kan det føre til datalæk, malware, ransomware og andet.

Det er derfor, det er vigtigt for organisationer, udviklere og softwareleverandører at forbedre deres softwareforsyningskædesikkerhed.

I denne artikel vil vi diskutere, hvordan et softwareforsyningskædeangreb præcist ser ud, hvorfor du skal sikre din forsyningskæde, og de bedste sikkerhedsløsninger til at hjælpe med at mindske risici.

Lad os begynde!

Indholdsfortegnelse

Hvad er Software Supply Chain Security?

En softwareforsyningskæde inkluderer alle de systemer, processer, værktøjer og ting (dybest set alt), der hjælper med at udvikle en applikation i dens softwareudviklingslivscyklus (SDLC).

Og softwareforsyningskædesikkerhed betyder sikring af alle disse systemer, komponenter og praksis. Det kan omfatte protokoller, grænseflader, proprietær eller tredjepartskode, eksterne værktøjer, infrastruktursystemer, implementeringssystemer, og listen fortsætter.

Kilde: Mirantis

Din forsyningskæde er sårbar over for angreb ligesom andre systemer i din organisation. I et forsyningskædeangreb finder og udnytter hackeren sårbarheder i alle dine systemer og processer i forsyningskæden og infiltrerer den. Det kan føre til databrud og andre sikkerhedsrisici.

Nogle almindelige softwareforsyningskædeangreb er:

- En brudt CI/CD-pipeline, der involverer build-servere, implementeringsværktøjer, testrammer, kodelagre osv.

- Ondsindet kode i et open source-værktøj. Dette kan for eksempel ske ved at indsende ondsindede tilsagn til koderepoen.

- CI/CD fejlkonfigurationer i implementerings- og testprocesser

Nogle berømte softwareforsyningskædeangreb:

- SolarWinds-hack: Hackere fandt en sårbarhed i deres Orion-platform og kompromitterede mere end 30.000 organisationer verden over.

- CodeCov Breach: I april 2021 brød angribere revisionsværktøjet CodeCov, hvilket påvirkede dets udbredte brugere.

- Mimecast-angreb: Angribere fik adgang til et af deres digitale certifikater til godkendelse.

Hvorfor er softwareforsyningskædesikkerhed vigtig?

I ovenstående eksempler på angreb førte kun én sårbarhed i kode generelt til et udbredt brud, der påvirker enkeltpersoner og organisationer.

Når et udviklingsteam implementerer software til kommerciel eller intern brug, er produktets sikkerhed afgørende, inklusive den kode, de ikke har skrevet, og de tredjepartsværktøjer, de bruger. For hvis du stoler blindt på eksterne ressourcer, kan de blive til trusler og angreb på grund af sårbarheder i dem.

Til dette sørger softwareforsyningskæden for, at hele din kode, værktøjer og ressourcer er i deres bedste sikkerhedsformer og er up-to-date og ikke har nogen sårbarheder eller ondsindet kode.

Og for at implementere dette skal du kontrollere hver softwarekomponent på tværs af SDLC, inklusive din interne kode, open source-implementeringer, protokoller, grænseflader, udviklerværktøjer, outsourcede tjenester og andre ting, der er forbundet med softwarebuilden.

Derudover kan du bruge en omfattende, pålidelig og effektiv softwareforsyningskædesikkerhedsløsning til at afbøde problemer og beskytte hver softwarekomponent. Det gør det ved at scanne softwaren for kendte udnyttelser og afhængigheder og implementere netværksbeskyttelsesmekanismer.

På denne måde hjælper disse værktøjer med at forhindre ikke-godkendte ændringer og uautoriseret adgang for at afskrække trusler og angreb.

Lad os tale om nogle af de bedste softwareforsyningskædesikkerhedsværktøjer til at afbøde angreb og beskytte din softwareforsyningskæde.

Slim.ai

Slim.ai giver dig mulighed for at bygge containere med sikkerhed og hastighed for at beskytte din softwareforsyningskæde uden at skrive nogen ny kode.

Det hjælper dig med automatisk at finde og fjerne sårbarheder i softwaresystemer fra containeriserede applikationer, før de sendes til produktionsfasen. Dette vil også sikre dine arbejdsbelastninger til softwareproduktion.

Slim.ai vil styrke og optimere dine containere, mens du administrerer dem effektivt. Du vil også få indsigt i indholdet af dine containere ved dybt at analysere deres pakker, metadata og lag.

Du kan problemfrit integrere Slim.ai i dine CI/CD-pipelines og aktivere automatisering for at spare tid og kræfter på at mindske sikkerhedsrisici uden manuelt arbejde.

Du kommer til at bruge Slim Starter Kits, som er skabeloner, som du kan bruge til at oprette din app i ethvert sprog eller rammer. Med containerintelligens kan du se billedkonstruktion, pakkedetaljer og sårbarheder. Dette vil hjælpe dig med at forstå din sikkerhedsstilling og skabe billedvenlighed.

Docker Wasm

Wasm er et let, hurtigt og nyt alternativ til Windows- eller Linux-containere, du bruger i Docker. Docker + Wasm hjælper dig med at bygge, køre og dele moderne applikationer med større sikkerhed.

Der er mange fordele ved at bruge Docker til at sikre softwareforsyningskæden. Det vil gøre din softwareudvikling mere forudsigelig og effektiv ved at automatisere opgaverne og fjerne behovet for gentagne konfigurationsopgaver. Hele din softwareudviklingslivscyklus bliver hurtigere, nemmere og mere bærbar.

Docker tilbyder en omfattende end-to-end platform, der vil give dig API’er, CLI’er og UI’er med sikkerhed, der er udviklet til at fungere ud af boksen på tværs af din SDLC, hvilket gør processen mere effektiv.

- Docker-billeder er fremragende til at give dig mulighed for effektivt at oprette din applikation på Mac og Windows.

- Brug Docker Compose til at bygge multi-container-software.

- Pak software som containerbilleder, der er bærbare og kører konsekvent i forskellige miljøer, såsom AWS ECS, Google GKE, Aure ACI, Kubernetes og mere.

- Integrer med forskellige værktøjer på tværs af softwareudviklingspipelinen, herunder CicleCI, GitHub, VS Code osv.

- Tilpas billedadgang for udviklere med rollebaserede adgangskontroller (RBAC) og få dybere indsigt i aktivitetshistorik ved hjælp af Docker Hub Audit Logs.

- Øg innovationen ved at øge samarbejdet med udviklere og teammedlemmer og udgive dine billeder nemt til Docker Hub.

- Implementer applikationer uafhængigt med succes på forskellige containere og sprog. Dette vil reducere mulige konflikter mellem biblioteker, rammer og sprog.

- Brug Docker Compose CLI og udnyt dens enkelhed til at bygge applikationer hurtigere. Du kan starte dem hurtigt i skyen med Azure ACI eller AWS ECS eller gøre det lokalt.

CycloneDX

CycloneDX er faktisk en moderne full-stack styklistestandard, der tilbyder avancerede muligheder for at sikre forsyningskæder mod online risici og angreb.

Det understøtter:

- Hardware Bill of Materials (HBOM): Det er til lagerhardwarebestanddele til ICS, IoT og andre tilsluttede og indlejrede enheder.

- Software Bill of Materials (SBOM): Det er til lagersoftwaretjenester og komponenter og deres afhængigheder.

- Operations Bill of Materials (OBOM): Full-stack runtime beholdningskonfigurationer, miljøer og yderligere afhængigheder.

- Software-as-a-Service (SaaSBOM): Det er til lagerendepunkter, tjenester, klassifikationer og datastrømme, der driver cloud-native applikationer.

- Vulnerability Exploitability eXchange (VEX): Det er for at formidle, hvordan sårbare komponenter kan udnyttes i produkter.

- Vulnerability Disclosure Reports (VDR): Det er for at kommunikere ukendte og kendte sårbarheder, der påvirker tjenester og komponenter.

- BOV: Det er for at dele sårbare data mellem sårbare efterretningskilder og systemer.

OWASP Foundation bakker op om CycloneDX, mens CycloneDX Core Working Group administrerer det. Det er også understøttet af informationssikkerhedssamfundet fra hele verden.

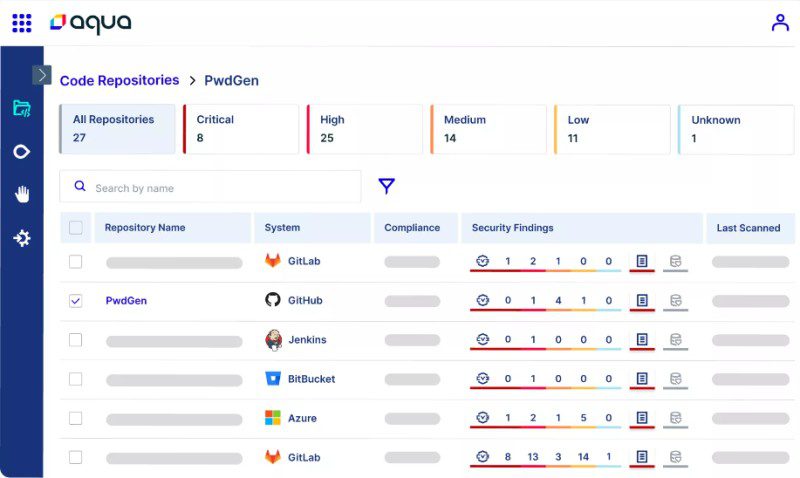

Aqua

Aqua giver fuld livscyklus forsyningskædesikkerhed for software. Det kan beskytte alle dine led i din softwareforsyningskæde for at minimere angrebsoverflader og opretholde kodeintegritet.

Ved hjælp af Aqua kan du spotte risici og sårbarheder i alle faser af din softwares livscyklus ved at scanne billeder og kode. Det vil også gøre det muligt at finde afslørede hemmeligheder, IaC-fejlkonfigurationer og malware, så ingen problemer kan gå til produktionsfasen.

Du kan sikre dine processer og systemer i hele forsyningskæden for at udvikle og levere din software til produktion. Aqua hjælper dig med at overvåge dine DevOps-værktøjers sikkerhedsposition og sikre, at sikkerhedskontrollen er på plads.

Funktioner og fordele:

- Universal kodescanning: Aqua kan scanne hele din kildekode på få minutter og opdage sårbarheder, sikkerhedshuller, open source-licensproblemer og meget mere. Ved at scanne koder med jævne mellemrum, vil du blive advaret om nye risici ved at ændre koder. Du vil få kodescanning af Aqua Trivy Premium og få ensartede output i hele SDLC.

- In-workflow-advarsler: Scan kode og få meddelelser, uanset hvor du arbejder fra. Du kan modtage meddelelser direkte i IDE’en, når du koder, Source Code Management (SCM)-system som kommentarer til pull-anmodningerne, cloud-lageret og CI-pipelinen selv før softwareudgivelsen.

- Overvågning af open source-afhængighed: Aqua vil klassificere hver af dine open source-pakker baseret på deres popularitet, risici, vedligeholdelighed og kvalitet. Dernæst giver det dine udviklere besked om de kritisk farlige pakker, når de introduceres. Dette vil gøre dig i stand til at etablere og håndhæve et kvalitetsniveau for hele organisationen, som du skal opfylde, før du tilføjer nogen ny kode til kodebasen.

- Pipeline-sikkerhed: Få fuldstændig synlighed på tværs af dine CI-pipelines, og naviger gennem tusindvis af softwareudgivelsesspor, der fører til produktionsmiljøet. Du kan nemt implementere Static Pipeline Analysis for hver pipeline (som GitLab CI, Bitbucket Pipeline, Jenkins, GitHub Actions, CircleCI osv.) og forstå hver instruktion.

- Næste generations SBOM: Bliv ikke begrænset af grundlæggende SBOM-oprettelse; gå i stedet ud over og optag hver handling og trin, fra udvikleren forpligter kode til den komplette byggeproces, indtil genereringen af din endelige artefakt. Kodesignering vil også hjælpe brugere med at bekræfte din kodehistorik og sikre sig, at den genererede kode er den samme, der ender i din udviklingsværktøjskæde.

- Håndtering af CI/CD-stilling: Aqua vil lade dig opdage og løse kritiske fejlkonfigurationer i din DevOps-platform (som Jenkins, GitHub osv.) og implementere Zero-Trust-sikkerhed i den. Det kan håndhæve politikken om mindst privilegeret adgang for at hjælpe dig med at revidere privilegier i hele SDLC. Det kan også implementere Separation of Duties (SoD) for at reducere sikkerhedsrisici og samtidig sikre overholdelse.

Desuden kan du etablere og opretholde tillid ved at oprette SBOM’er signeret digitalt og anvende integritetsporte til at verificere artefakter på tværs af CI/CD-pipelinen. Det vil være med til at sikre, at kun din kode går til produktionsfasen og ikke noget andet med den.

ReversingLabs

Få avanceret softwareforsyningskædesikkerhed (SSCS) til dine CI/CD-arbejdsgange, udgivelsespakker og containere fra ReversingLabs, som gør dit DevSecOps-team i stand til at implementere applikationen med bedre selvtillid.

Værktøjet giver dig mulighed for hurtigt at analysere større udgivelsespakker, open source-biblioteker, tredjepartssoftware og containere for trusler. Du kan også opdage, afhjælpe og prioritere højrisikotrusler skjult i softwareafhængighedslag.

Aqua tilbyder tilpassede godkendelsespolitikker, så du trygt kan bekræfte din softwares sikkerhedskvalitet, før du frigiver den til produktion. Dette værktøj tager sig af sikkerheden i hele din SDLC fra kildekodekontrol til styring af softwarekomponentafhængigheder, CI/CD-processen og frigivelsesbilleder.

Således kan du nemt opdage og rette CI/CD-workflowrisici, kompromiser, ondsindede open source-pakker, hemmelige eksponeringer og andre former for trusler på ethvert tidspunkt i din organisations softwareudviklingslivscyklus.

Desuden kan du gå videre og beskytte dine kunder mod uønsket manipulation, som kan injicere uautoriserede adfærdsændringer, bagdøre og malware i softwaren.

Du vil komme til at udføre problemfri integrationer på alle stadier af leveringspipelinen. Disse integrationer hjælper dig med at løse højrisikotrusler hurtigere og på et tidligt tidspunkt. ReversingLabs er en fantastisk investering, ikke kun for udviklingshold, men også for SOC-hold.

Snyk

Forøg din softwareforsyningskædesikkerhed med Synk, som kan hjælpe dig med at beskytte softwarens kritiske komponenter, såsom containerbilleder, open source-biblioteker, udviklerværktøjer og cloud-infrastruktur.

Snyk hjælper dig med at forstå og administrere din forsyningskædesikkerhed ved at spore afhængigheder, sikre sikkert design og rette op på sårbarheder. Det sørger for, at du designer software med sikkerhed i tankerne, lige fra begyndelsen.

Ved at bruge Snyk kan du spore populariteten, vedligeholdelsen og sikkerheden af 1M+ open source-pakker i forskellige økosystemer.

Du kan scanne din software for at generere en materialeliste for at identificere de anvendte komponenter og interaktionen mellem dem. Snyk hjælper dig med at løse flere sikkerhedsrelaterede problemer på kortere tid.

- Snyk Vulnerability Database og Synk Advisor er to af værktøjerne, der giver nyttige og opdaterede oplysninger om kritiske problemer og måder at forhindre dem på, så det bliver nemmere at håndtere sikkerhedstrusler, før projektet overhovedet begynder.

- Snyks revisionstjenester, Snyk Container og Snyk Open Source, er værktøjer til at analysere projekter og skabe SBOM med en liste over kendte sårbarheder, open source-pakker og fikseringsråd.

- Snyk giver dig mulighed for at integrere med flere værktøjer, arbejdsgange og pipelines for at muliggøre sikkerhed i din softwareforsyningskæde. Integrationer inkluderer PHP, Java, JS, Python, AWS, GCP, RedHat, Jenkins, Docker, Kubernetes, GitHub, GitLab, Slack og mange flere.

Ydermere er Snyk understøttet af førende sikkerhedsintelligence-systemer i branchen, der tilbyder dig værktøjer til at sikre dine open source-afhængigheder, tilpasset kode, cloud-infrastruktur og containere fra kun en enkelt platform.

Konklusion

Onlinerisici udvides og udgør en trussel mod virksomheder, aktiver og mennesker. Så hvis du er en softwareudvikler eller en virksomhed, der beskæftiger sig med softwareudvikling, skal du forbedre din softwareforsyningskædesikkerhed ved at udnytte metoder og værktøjer som ovenstående. Disse værktøjer hjælper med at sikre hele din softwareforsyningskæde ved at afbøde trusler effektivt.

Du kan også udforske DevSecOps-værktøjer.