Tofaktorautentificering (2FA) er den mest effektive metode til at forhindre uautoriseret adgang til en onlinekonto. Har du stadig brug for at overbevise? Tag et kig på disse forbløffende tal fra Microsoft.

Indholdsfortegnelse

De hårde tal

I februar 2020 gav Microsoft en præsentation ved RSA konference med titlen “Breaking Password Dependencies: Challenges in the Final Mile at Microsoft.” Hele præsentationen var fascinerende, hvis du er interesseret i, hvordan man sikrer brugerkonti. Selvom den tanke bedøver dit sind, var de præsenterede statistikker og tal fantastiske.

Microsoft sporer over 1 milliard aktive konti hver måned, hvilket er næsten 1/8 af verdens befolkning. Disse genererer mere end 30 milliarder månedlige login-hændelser. Hvert login til en virksomheds O365-konto kan generere flere login-poster på tværs af flere apps, såvel som yderligere hændelser for andre apps, der bruger O365 til enkeltlogon.

Hvis det tal lyder stort, så husk det Microsoft stopper 300 millioner svigagtige loginforsøg hver dag. Igen, det er ikke om året eller om måneden, men 300 millioner om dagen.

I januar 2020 blev 480.000 Microsoft-konti – 0,048 procent af alle Microsoft-konti – kompromitteret af sprøjteangreb. Dette er, når en angriber kører en fælles adgangskode (som “Forår2020!”) mod lister med tusindvis af konti, i håb om, at nogle af dem vil have brugt den fælles adgangskode.

Spray er kun én form for angreb; flere hundrede og atter tusinder var forårsaget af legitimationsfyld. For at fastholde disse køber angriberen brugernavne og adgangskoder på det mørke web og prøver dem på andre systemer.

Så er der phishing, som er, når en angriber overbeviser dig om at logge ind på et falsk websted for at få din adgangskode. Disse metoder er, hvordan onlinekonti typisk “hackes”, i almindelig sprogbrug.

I alt blev over 1 million Microsoft-konti brudt i januar. Det er lidt over 32.000 kompromitterede konti om dagen, hvilket lyder dårligt, indtil du husker de 300 millioner svigagtige loginforsøg, der blev stoppet om dagen.

Men det vigtigste tal af alt er det 99,9 procent af alle Microsoft-kontobrud ville være blevet stoppet hvis konti havde to-faktor autentificering aktiveret.

Hvad er tofaktorautentificering?

Som en hurtig påmindelse kræver tofaktorautentificering (2FA) en ekstra metode til at godkende din konto i stedet for blot et brugernavn og en adgangskode. Den ekstra metode er ofte en sekscifret kode, der sendes til din telefon via SMS eller genereret af en app. Du indtaster derefter den sekscifrede kode som en del af login-proceduren for din konto.

Tofaktorautentificering er en type multifaktorgodkendelse (MFA). Der er også andre MFA-metoder, inklusive fysiske USB-tokens, du tilslutter til din enhed, eller biometriske scanninger af dit fingeraftryk eller øje. En kode sendt til din telefon er dog langt den mest almindelige.

Multifaktorgodkendelse er dog et bredt begreb – en meget sikker konto kan for eksempel kræve tre faktorer i stedet for to.

Ville 2FA have stoppet bruddene?

I spray-angreb og credential stuffing har angriberne allerede en adgangskode – de skal bare finde konti, der bruger den. Med phishing har angriberne både dit kodeord og dit kontonavn, hvilket er endnu værre.

Hvis de Microsoft-konti, der blev brudt i januar, havde haft multifaktorautentificering aktiveret, ville det ikke have været nok at have adgangskoden. Hackeren ville også have haft brug for adgang til sine ofres telefoner for at få MFA-koden, før han kunne logge ind på disse konti. Uden telefonen ville angriberen ikke have været i stand til at få adgang til disse konti, og de ville ikke være blevet brudt.

Hvis du tror, at din adgangskode er umulig at gætte, og du aldrig ville falde for et phishing-angreb, så lad os dykke ned i fakta. Ifølge Alex Weinart, en hovedarkitekt hos Microsoft, dit kodeord rent faktisk betyder ikke så meget når det kommer til at sikre din konto.

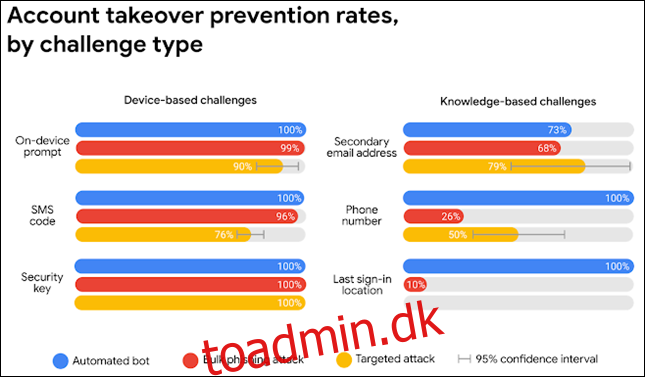

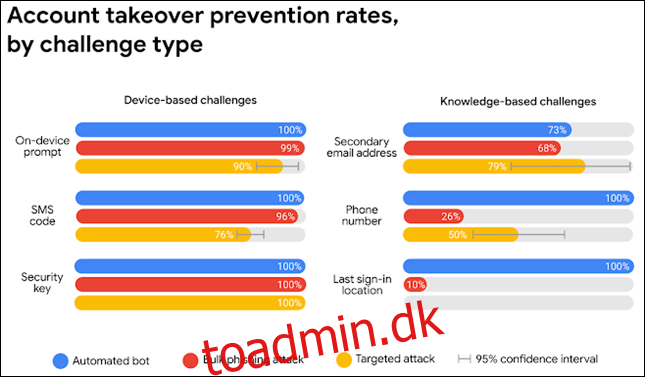

Dette gælder heller ikke kun for Microsoft-konti – enhver onlinekonto er lige så sårbar, hvis den ikke bruger MFA. Ifølge Google, Udenrigsministeriet er stoppet 100 pct af automatiserede botangreb (sprayangreb, credential stuffing og lignende automatiserede metoder).

Hvis du ser nederst til venstre i Googles forskningsdiagram, var “Sikkerhedsnøgle”-metoden 100 procent effektiv til at stoppe automatiserede bot, phishing og målrettede angreb.

Så hvad er “Sikkerhedsnøgle”-metoden? Den bruger en app på din telefon til at generere en MFA-kode.

Selvom “SMS-kode”-metoden også var meget effektiv – og det er absolut bedre end slet ikke at have MFA – er en app endnu bedre. Vi anbefaler Authy, da det er gratis, nemt at bruge og kraftfuldt.

Sådan aktiverer du 2FA for alle dine konti

Du kan aktivere 2FA eller en anden type MFA for de fleste onlinekonti. Du finder indstillingen forskellige steder for forskellige konti. Generelt er det dog i kontoens indstillingsmenu under “Konto” eller “Sikkerhed”.

Heldigvis har vi guider, der dækker, hvordan du slår MFA til for nogle af de mest populære websteder og apps:

Amazon

Apple-id

Facebook

Google/Gmail

Instagram

LinkedIn

Microsoft

Rede

Nintendo

Reddit

Ring

Slap

Damp

Twitter

MFA er den mest effektive måde at sikre dine onlinekonti på. Hvis du ikke har gjort det endnu, så tag dig tid til at slå det til så hurtigt som muligt – især for kritiske konti, såsom e-mail og bank.