Find ud af, om dit GitHub-lager indeholder følsomme oplysninger såsom adgangskode, hemmelige nøgler, fortrolige oplysninger osv.

GitHub bruges af millioner af brugere til at hoste og dele koder. Det er fantastisk, men nogle gange kan du/udviklere/kodeejere ved et uheld dumpe fortrolige oplysninger i et offentligt lager, hvilket kan være en katastrofe.

Der er mange hændelser, hvor fortrolige data blev lækket på GitHub. Du kan ikke eliminere menneskelige fejl, men du kan tage skridt til at reducere det.

Hvordan sikrer du, at dit lager ikke indeholder en adgangskode eller nøgle?

Enkelt svar – gem ikke.

Som en bedste praksis bør man bruge hemmelig administrationssoftware til at gemme alle følsomme oplysninger.

Men i virkeligheden kan du ikke kontrollere andres adfærd, hvis du arbejder i et team.

BTW, hvis du bruger Git til at initialisere og implementere din applikation, opretter den .git-mappen, og hvis den er tilgængelig via internettet, kan den afsløre følsom bekræftelse – som du ikke ønsker og bør overveje at blokere .git URI.

Følgende løsninger hjælper dig med at finde fejl i dit lager.

Indholdsfortegnelse

Hemmelig scanning

GitHubs hemmelige scanningsfunktion er et kraftfuldt værktøj, der registrerer utilsigtede hemmeligheder gemt i din kode og beskytter mod datalækager og kompromiser. Det fungerer problemfrit for både offentlige og private depoter, og søger omhyggeligt gennem hver en krog og afkrog for at afsløre eventuelle smuttede hemmeligheder.

Men dens evner fortsætter. Når først en hemmelighed er opdaget, tager GitHub proaktive foranstaltninger ved at advare de respektive tjenesteudbydere og beder dem om at afbøde eventuelle potentielle risici hurtigt. Med hensyn til private repositories går GitHub den ekstra mil ved at underrette organisationsejere eller administratorer, og sikre, at de rigtige personer i dit team straks bliver gjort opmærksomme på situationen.

For at give kontinuerlig synlighed vises advarsler fremtrædende i lageret, hvilket tjener som et klart signal til dig og dit team om at handle hurtigt. GitHubs hemmelige scanningsfunktion fungerer som din årvågne allierede, der arbejder flittigt for at sikre, at ingen hemmelighed går ubemærket hen, og at dine projekter forbliver sikre.

Omfavn kraften ved hemmelig scanning og kode med tillid, vel vidende at dine følsomme oplysninger er beskyttet.

Git hemmeligheder

Lad mig introducere dig til git-hemmeligheder, et værktøj, der kan redde os fra forlegenheden ved ved et uheld at tilføje hemmeligheder til vores Git-depoter. Den scanner commits, commit-meddelelser og fletninger for at forhindre hemmelig lækage i vores kode.

For at komme i gang med Windows kører vi simpelthen install.ps1 PowerShell-scriptet. Den kopierer de nødvendige filer til en installationsmappe og føjer dem til vores bruger PATH. Dette gør git-hemmeligheder let tilgængelige fra hvor som helst i vores udviklingsmiljø.

Når først de er installeret, bliver git-secrets vores vagtsomme værge, der tjekker, om en commit-, commit-besked eller flettehistorik matcher vores konfigurerede forbudte mønstre. Hvis den opdager et match, afviser den begåelsen, hvilket forhindrer følsomme oplysninger i at glide igennem sprækkerne.

Vi kan tilføje regulære udtryksmønstre til en .gitallowed-fil i depotets rodmappe for at finjustere git-secrets. Dette hjælper med at bortfiltrere alle linjer, der kan udløse en advarsel, men som er legitime, og skabe den rette balance mellem sikkerhed og bekvemmelighed.

Når du scanner en fil, udtrækker git-secrets alle linjer, der matcher forbudte mønstre, og giver detaljerede oplysninger, inklusive filstier, linjenumre og de matchede linjer. Den kontrollerer også, om de matchede linjer matcher vores registrerede tilladte mønstre. Forpligtelsen eller fletningen anses for sikker, hvis tilladte mønstre annullerer alle markerede linjer. Git-secrets blokerer dog processen, hvis nogen matchede linjer ikke matcher et tilladt mønster.

Mens vi bruger git-hemmeligheder, skal vi være forsigtige. Forbudte mønstre bør ikke være for brede, og tilladte mønstre bør ikke være for eftergivende. Test af vores mønstre ved hjælp af ad-hoc-kald til git-hemmeligheder – scan $filnavn sikrer, at de fungerer efter hensigten.

Hvis du er ivrig efter at dykke dybere ned i git-hemmeligheder eller ønsker at bidrage til dets udvikling, finder du projektet på GitHub. Det er et open source-projekt, der tilskynder til samfundsbidrag. Deltag i fællesskabet og gør en forskel!

Med git-hemmeligheder kan vi kode trygt, velvidende at utilsigtede hemmeligheder ikke bringer vores projekter i fare. Lad os omfavne dette værktøj og holde vores følsomme oplysninger sikre.

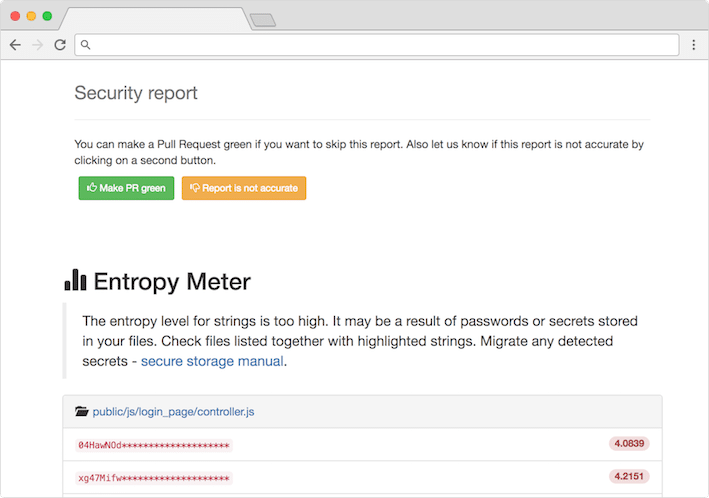

Repo tilsynsførende

Jeg har denne spændende nyhed: Repo-supervisor er et kraftfuldt værktøj, der registrerer hemmeligheder og adgangskoder i din kode. Det er en leg at installere det – du skal blot tilføje en webhook til dit GitHub-lager. Repo-supervisor tilbyder to tilstande: scanning af pull-anmodninger på GitHub eller scanning af lokale mapper fra kommandolinjen. Vælg den tilstand, der passer dig bedst.

For at begynde på din rejse med git-hemmeligheder skal du blot besøge GitHub-depotet og downloade den seneste udgivelse. Der vil du opdage bundter, der er skræddersyet til AWS Lambda-implementering og en brugervenlig CLI-tilstand. Med CLI-tilstanden kan du dykke direkte ind uden nogen ekstra opsætning, mens pull request-tilstanden nødvendiggør implementering til AWS Lambda. Vælg den mulighed, der passer til dine behov, og begynd at udnytte kraften i git-hemmeligheder til at styrke sikkerheden i din kodebase!

I CLI-tilstand skal du angive en mappe som et argument, og Repo-supervisor scanner understøttede filtyper og behandler hver fil med en tokenizer, der er specifik for dens type. Det kører sikkerhedstjek på udtrukne strenge og giver klare rapporter i almindelig tekst eller JSON-format.

Til pull request-tilstand behandler Repo-supervisor webhook-nyttelaster, udtrækker modificerede filer og udfører sikkerhedstjek på de udpakkede strenge. Hvis der findes problemer, sætter den CI-statussen til fejl og linker til rapporten. Ingen problemer betyder en vellykket CI-status.

Repo-supervisor er en fantastisk kodeinspektør, der holder vores hemmeligheder og adgangskoder sikre. Det sikrer integriteten af vores kodebase, hvilket er afgørende i vores professionelle liv.

Giv Repo-supervisor en chance! Installer det, konfigurer webhook, og lad det scanne for hemmeligheder og adgangskoder. Nyd det ekstra lag af sikkerhed!

Trøffelsvin

Tillad mig at introducere dig til et utroligt værktøj kaldet Truffle Hog. Betragt det som din loyale kodeledsager, der flittigt opsnuser alle spor af følsom information, der lurer i dine lagre. Truffle Hog er en mester i at dykke dybt ned i dit projekts historie og omhyggeligt at scanne for potentielle læk af værdifulde hemmeligheder såsom API-nøgler og adgangskoder.

Med sit arsenal af checks med høj entropi og regex-mønstre er dette værktøj klar til at afdække disse skjulte skatte og sikre, at din kode forbliver sikker. Sig farvel til hemmelige lækager og omfavn den årvågne beskyttelse af Truffle Hog!

Og her er den bedste del: Truffle Hogs seneste version er spækket med mange nye kraftfulde funktioner. Det kan nu prale af over 700 legitimationsdetektorer, der aktivt verificerer mod deres respektive API’er. Det understøtter også scanning af GitHub, GitLab, filsystemer, S3, GCS og Circle CI, hvilket gør det utroligt alsidigt.

Ikke nok med det, TruffleHog har nu indbygget support til øjeblikkelig verifikation af private nøgler mod millioner af GitHub-brugere og milliarder af TLS-certifikater ved hjælp af dens avancerede Driftwood-teknologi. Det kan endda scanne binære filer og andre filformater og sikre, at ingen sten efterlades uvendt.

Hvad mere er, TruffleHog er tilgængelig som både en GitHub Action og en pre-commit hook, der problemfrit integreres i dit udviklingsworkflow. Den er designet til at være praktisk og brugervenlig og giver et ekstra lag af sikkerhed uden at forårsage unødvendigt besvær.

Med Truffle Hog i dit værktøjssæt kan du trygt beskytte din kode mod utilsigtet eksponering og holde dine hemmeligheder låst væk. Så giv Truffle Hog en chance, og lad den gøre sin magi til at beskytte dine projekter.

Git Hound

GitHound går ud over begrænsningerne for andre værktøjer ved at udnytte GitHub-kodesøgning, mønstermatchning og commit-historiksøgning. Det kan søge i hele GitHub, ikke kun specifikke depoter, brugere eller organisationer. Hvor fedt er det?

Lad os nu dykke ned i dens fantastiske funktioner. Git Hound bruger GitHub/Gist-kodesøgning, hvilket gør det muligt at lokalisere følsomme oplysninger spredt ud over det store GitHub-område, uploadet af enhver. Det er som at have et skattekort til at afdække potentielle sårbarheder.

Men GitHound stopper ikke der. Det registrerer følsomme data ved at anvende mønstermatchning, kontekstuel information og strengentropi. Den graver endda dybt ned i forpligtelseshistorien for at finde uretmæssigt slettede hemmeligheder, hvilket sikrer, at ingen sten efterlades uvendt.

For at forenkle dit liv, inkorporerer GitHound et scoringssystem, der bortfiltrerer almindelige falske positiver og optimerer sin søgning efter intensiv depotgravning. Det er designet til at spare dig tid og kræfter.

Og gæt hvad? Git Hound er udstyret med base64-detektions- og afkodningsmuligheder. Den kan afsløre skjulte hemmeligheder kodet i base64-format, hvilket giver dig en ekstra fordel i din jagt på følsom information.

Hvad mere er, tilbyder GitHound muligheder for at integrere det i større systemer. Du kan generere JSON-output og tilpasse regexes i henhold til dine specifikke behov. Det handler om fleksibilitet og at give dig mulighed for at bygge videre på dets fundament.

Lad os nu tale om dets spændende use cases. I virksomhedernes verden bliver GitHound uvurderlig i søgningen efter eksponerede kunde-API-nøgler. Det hjælper med at beskytte følsomme oplysninger og sikrer det højeste niveau af sikkerhed.

For bug dusørjægere er Git Hound en game-changer. Det giver dig mulighed for at søge efter lækkede medarbejder API-tokens, og hjælper dig med at afdække sårbarheder og optjene de velfortjente dusører. Er Git Hound ikke fantastisk?

Gitleaks

Gitleaks er designet til at gøre dit liv lettere. Det er en brugervenlig alt-i-én-løsning, der opdager hemmeligheder, uanset om de er begravet i din kodes fortid eller nutid. Sig farvel til risikoen for at afsløre adgangskoder, API-nøgler eller tokens i dine projekter.

Installation af Gitleaks er en leg. Du kan bruge Homebrew, Docker eller Go, afhængigt af dine præferencer. Derudover tilbyder det fleksible implementeringsmuligheder. Du kan sætte det op som en pre-commit hook direkte i dit lager eller drage fordel af Gitleaks-Action til at integrere det problemfrit i dine GitHub-arbejdsgange. Det handler om at finde det setup, der passer dig bedst.

Lad os nu tale om de kommandoer, som Gitleaks tilbyder. For det første har vi kommandoen “detect”. Denne kraftfulde kommando giver dig mulighed for at scanne lagre, mapper og individuelle filer. Uanset om du arbejder på din egen maskine eller i et CI-miljø, har Gitleaks dig dækket. Det sikrer, at ingen hemmelighed slipper igennem.

Men det er ikke alt. Gitleaks giver også kommandoen “beskyt”. Denne kommando scanner eksplicit ikke-forpligtede ændringer i dine Git-lagre. Det fungerer som din sidste forsvarslinje og forhindrer hemmeligheder i at blive begået utilsigtet. Det er en beskyttelse, der holder din kode ren og sikker.

Tines, et betroet navn i branchen, sponsorerer Gitleaks. Med deres støtte fortsætter Gitleaks med at udvikle sig og forbedre, hvilket giver dig de bedste hemmelige detektionsmuligheder.

Så, mine unge fagfolk, lad ikke hemmeligheder kompromittere dine projekter. Installer det, sæt det op, og lad det gøre det hårde arbejde med at scanne og beskytte dine lagre

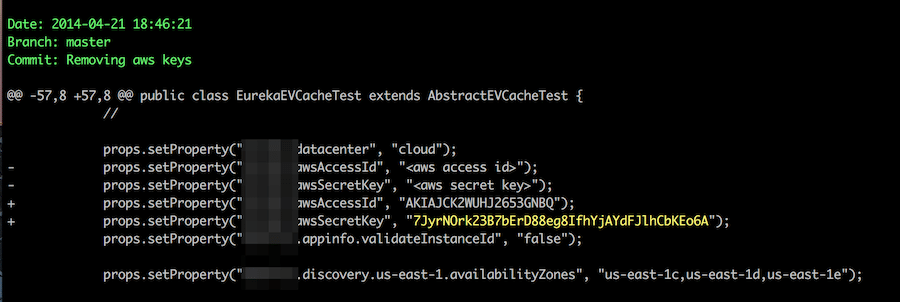

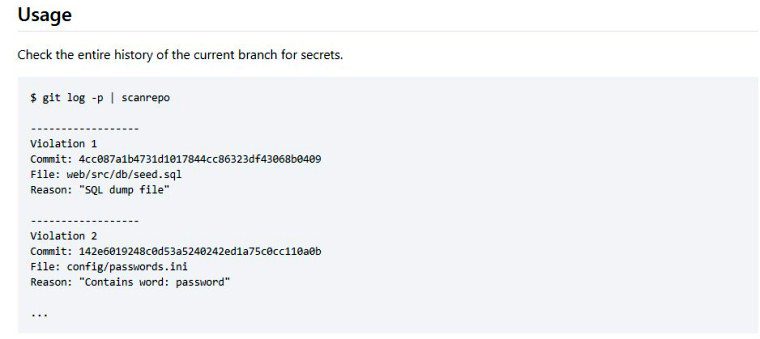

Repo sikkerhedsscanner

Repo-sikkerhedsscanneren er et uvurderligt kommandolinjeværktøj designet til at hjælpe med at identificere utilsigtet begåede følsomme data, såsom adgangskoder, tokens, private nøgler og andre hemmeligheder i dit Git-lager.

Dette kraftfulde værktøj giver dig mulighed for proaktivt at opdage og adressere potentielle sikkerhedssårbarheder, der opstår som følge af utilsigtet inkludering af fortrolige oplysninger i din kodebase. Ved at bruge repo-sikkerhedsscanneren kan du sikre integriteten af dit depot og beskytte dine følsomme data mod uautoriseret adgang.

Repo Security Scanner dykker ubesværet ned i hele depotets historie og præsenterer hurtigt omfattende scanningsresultater. Ved at udføre grundige scanninger giver det dig mulighed for proaktivt at identificere og hurtigt adressere potentielle sikkerhedssårbarheder, der kan opstå fra afslørede hemmeligheder i open source-software.

Git Guardian

GitGuardian er et værktøj, der gør det muligt for udviklere, sikkerheds- og compliance-teams at overvåge GitHub-aktivitet i realtid og identificere sårbarheder på grund af afslørede hemmeligheder som API-tokens, sikkerhedscertifikater, databaselegitimationsoplysninger osv.

GitGuardian giver holdene mulighed for at håndhæve sikkerhedspolitikker i privat og offentlig kode og andre datakilder.

GitGuardian hovedfunktioner er;

- Værktøjet hjælper med at finde følsom information, såsom hemmeligheder i den private kildekode,

- Identificer og ret følsomme datalækager på offentlige GitHub.

- Det er et effektivt, gennemsigtigt og nemt at opsætte hemmeligt detektionsværktøj.

- Bredere dækning og omfattende database til at dække næsten alle følsomme oplysninger i fare.

- Sofistikerede mønstertilpasningsteknikker, der forbedrer opdagelsesprocessen og effektiviteten.

Konklusion

Jeg håber, at dette giver dig en idé om at finde følsomme data i GitHub-lageret. Hvis du bruger AWS, så tjek denne artikel for at scanne AWS-sikkerhed og fejlkonfiguration. Hold dig opdateret for flere spændende værktøjer, der vil forbedre dit professionelle liv. God kodning, og hold disse hemmeligheder låst væk! 🔒