Ni ud af ti gange er det kun så svært at slippe af med kryptomalware som at opdage dem.

Ville du være mistænksom over for et pludseligt fald i din computers ydeevne?

Mange vil ikke! Ligeledes er det kun få, der bekymrer sig nok om lejlighedsvis forsinkelse og mærker normalt dette som deres operativsystems ‘standard’ problemer.

Men hvis de undersøger dybere, kan det også dukke op som et useriøst program, der æder båndbredden og trækker systemets ydeevne.

Indholdsfortegnelse

Hvad er Crypto-Malware?

Du kan antage, at kryptomalware er en digital igle, der er injiceret af en tredjepartsmodtager, og som dræner dine computerressourcer uden din viden.

Processen er dog mere almindeligt kendt som krypto-jacking.

Som allerede nævnt er dets modus operandi, der gør det svært at blive opdaget. Du kan ikke kende forskel, medmindre du er super opmærksom på din computerblæsers standarddriftslyd, hastighed osv. og den generelle systemydelse.

Dette vil køre crypto mining-applikationer i baggrunden i hele din maskine, medmindre du trykker på afinstaller.

I en nøddeskal er kryptominere applikationer, der bidrager til kryptoverdenen ved at verificere deres transaktioner og udvinde nye mønter. Dette genererer passiv indkomst for deres operatører.

Men disse er kendt som krypto-malware, hvis de er installeret på et system uden korrekt tilladelse fra administratoren, hvilket gør det til en cyberkriminalitet.

For en enklere analogi kan du overveje at bruge din græsplæne til at plante et frugttræ, tage vand og de nødvendige ressourcer fra dit hjem uden dit samtykke og nægte dig frugterne eller pengene.

Det vil være beslægtet med krypto-jacking af denne dødelige verden.

Hvordan virker krypto-malware?

Ligesom de fleste malware!

Du søger ikke efter virusinficerede downloads og installerer dem for at have det sjovt.

Men de sker for dig på de mest banale måder:

- Klik på et link i e-mailen

- Besøg HTTP-websteder

- Downloader fra usikre kilder

- Klik på en mistænkelig annonce, og hvad der ikke

Derudover kunne dårlige aktører implementere social engineering for at tvinge brugere til at downloade sådan malware.

Når den er installeret, piggybacks krypto-malware på dine systemressourcer, indtil du opdager og afinstallerer dem.

Nogle tegn på crypto-malware-infektion er øget blæserhastighed (støj), mere opvarmning og træg ydeevne.

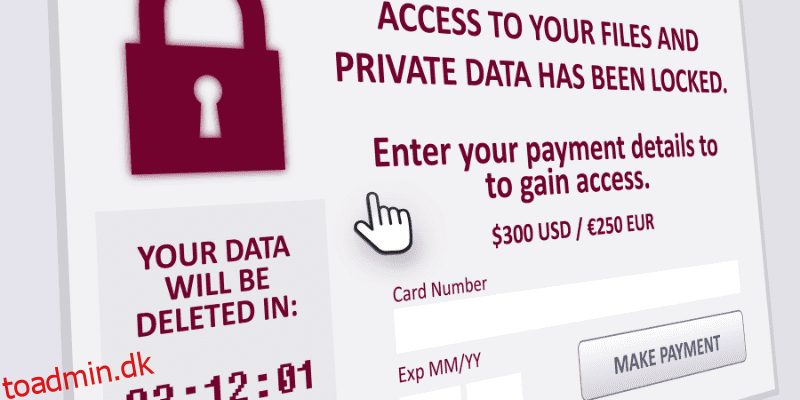

Krypto-malware vs. Krypto-Ransomware

Crypto-ransomware er ikke så subtil. Når den er installeret, kan den kun låse dig ude af systemet for kun at tillade adgang, når du har betalt løsesummen.

Den viser typisk et nummer eller en e-mail for at komme i kontakt med eller kontooplysninger for at samarbejde med løsesumstruslen.

Afhængigt af indsatsen overholder folk nogle gange svindleren for at få det tilbage. Der er dog tilfælde, hvor accept af sådanne “anmodninger” ikke gav nogen lettelse eller også gjorde dem til et fremtidigt mål.

Crypto-malware udgør derimod ingen synlig trussel. Det arbejder stille og roligt i baggrunden og æder dine ressourcer til at blive en evig passiv indkomstkilde for den cyberkriminelle.

Populære krypto-malware-angreb

Dette er nogle af de dokumenterede begivenheder, der rystede den digitale verden med deres sofistikerede.

#1. Graboid

Graboid blev opdaget af Palo Alto-netværksforskere og offentliggjort i en 2019-rapport. Angriberen tog næsten 2000 usikre Docker-værter til en gratis tur, der ikke behøvede autorisation.

Det sendte fjernkommandoer til at downloade og implementere inficerede docker-billeder til de kompromitterede værter. ‘Downloaden’ indeholdt også et værktøj til at kommunikere med og bringe andre sårbare maskiner i fare.

Dernæst downloadede de ‘modificerede’ containere fire scripts og udførte dem i rækkefølge.

Disse scripts drev tilfældigt Monero-minearbejdere i gentagne 250-sekunders sessioner og spredte malware gennem netværket.

#2. PowerGhost

PowerGhost blev afsløret af Kaspersky-labs i 2018 og er en filløs krypto-malware, der primært er rettet mod virksomhedsnetværk.

Den er filløs, hvilket betyder, at den fastgør sig til maskiner uden at tiltrække uønsket opmærksomhed eller opdagelse. Efterfølgende logger den ind på enhederne via Windows Management Instrumentation (WMI) eller EthernalBlue udnyttelse, der blev brugt i det berygtede WannaCry ransomware-angreb.

Når den først var logget ind, forsøgte den at deaktivere andre minearbejdere (hvis nogen) for at høste maksimalt udbytte for de ansvarlige dårlige aktører.

Ud over at være et ressourcesvin var en PowerGhost-variant kendt for at være vært for DDoS-angreb rettet mod andre servere.

#3. BadShell

BadShell blev opdaget af Comodo Cybersecurity-divisionen i 2018. Det er en anden filløs kryptoorm, der ikke efterlader spor på systemlageret; i stedet fungerer den gennem CPU’en og RAM.

Dette knyttede sig til Windows PowerShell for at udføre ondsindede kommandoer. Det gemte binær kode i Windows-registreringsdatabasen og kørte kryptomine-scripts med Windows Task Scheduler.

#4. Prometei Botnet

Først opdaget i 2020 målrettede Prometei Botnet offentliggjorte Microsoft Exchange-sårbarheder for at installere krypto-malware til minedrift af Monero.

Dette cyberangreb brugte mange værktøjer, såsom EternalBlue, BlueKeep, SMB og RDP-udnyttelser osv., til at sprede sig gennem netværket for at målrette mod usikre systemer.

Den havde mange versioner (som med de fleste malware), og Cybereason-forskerne mærker dens oprindelse tilbage til 2016. Desuden har den en tilstedeværelse på tværs af platforme, der inficerer Windows- og Linux-økosystemerne.

Hvordan opdages og forhindres krypto-malware?

Den bedste måde at kontrollere krypto-malware på er ved at holde styr på dit system. En øget fanstemme eller et pludseligt fald i ydeevnen kan give disse digitale orme ud.

Operativsystemer er imidlertid komplekse enheder, og disse ting bliver ved med at ske i baggrunden, og vi bemærker generelt ikke sådanne subtile ændringer.

I så fald er her et par tips, der kan hjælpe dig med at forblive sikker:

- Hold dine systemer opdateret. Forældet software har ofte sårbarheder, der udnyttes af cyberkriminelle.

- Brug et premium antivirus. Jeg kan ikke understrege nok, hvordan enhver enhed har brug for et godt antivirus. Desuden sker sådanne angreb uanset operativsystem (Mac bliver også angrebet!) og enhedstype (smartphones, tablets inkluderet).

- Klik ikke på alt. At være nysgerrig er den menneskelige natur, som ofte bliver udnyttet på uretfærdig vis. Hvis det er uundgåeligt, kan du kopiere og indsætte det mistænkelige link i en søgemaskine og se, om det har brug for yderligere opmærksomhed.

- Respekter advarsler i browseren. Webbrowsere er langt mere avancerede, end de var for ti år siden. Prøv ikke at tilsidesætte nogen advarsler uden ordentlig due diligence. Derudover skal du holde dig væk fra HTTP-websteder.

- Hold dig informeret. Disse værktøjer får regelmæssige opdateringer fra de onde. Derudover udvikler deres metoder til at ofre sig også. Bliv derfor ved med at læse om de seneste hacks og del dem med dine jævnaldrende.

Krypto-malware er på vej op!

Dette er på grund af den stadigt stigende krypto-adoption og deres svære detektion.

Og når de først er installeret, bliver de ved med at kassere gratis penge til kryptokriminelle med lidt eller ingen indsats fra deres side.

De ovennævnte bedste fremgangsmåder på internettet hjælper dog med at holde dig sikker.

Og som allerede diskuteret, ville det være bedst at installere cybersikkerhedssoftware på alle dine enheder.

Tjek derefter introduktionen til grundlæggende cybersikkerhed for begyndere.