Hovedargumentet mod cloud computing fremført af dets modstandere er sikkerhed. BYOE sikrer sikkerheden for alle dine cloud-tjenester. Lad os se hvordan.

I cloud computing har ejeren af dataene ingen direkte kontrol over dem og er tvunget til at stole på cloud-tjenesteudbyderen for at beskytte dem mod uautoriseret adgang. Den mest almindeligt accepterede løsning til at beskytte information, der findes i skyer, er at kryptere den.

Problemet med datakryptering er, at det ikke kun forhindrer uautoriserede brugere i at få adgang til dataene, men også tilføjer komplikationer til at bruge dataene for lovligt autoriserede brugere.

Antag, at en virksomhed hoster sine data i krypteret form på en cloud-tjenesteudbyders (CSP) infrastruktur. I så fald har den brug for en eller anden effektiv form for dekryptering, der ikke gør det svært for brugerne at bruge dataene og applikationerne eller påvirker deres brugeroplevelse negativt.

Mange cloud-udbydere tilbyder deres kunder muligheden for at holde deres data krypteret, hvilket giver dem værktøjer til at gøre dekryptering gennemsigtig og ubemærket af autoriserede brugere.

Ethvert robust krypteringsskema kræver dog krypteringsnøgler. Og når datakrypteringen udføres af den samme CSP, der holder dataene, holdes krypteringsnøglerne også af den pågældende CSP.

Så som kunde hos en CSP kan du ikke have fuld kontrol over dine data, da du ikke kan stole på, at din CSP holder krypteringsnøglerne helt sikre. Enhver lækage af disse nøgler kan efterlade dine data fuldstændigt udsat for uautoriseret adgang.

Indholdsfortegnelse

Hvorfor har du brug for BYOE

BYOE (medbring din egen kryptering) kan også omtales som BYOK (medbring dine egne nøgler), selvom da disse er ret nye koncepter, kan forskellige virksomheder give hvert akronym en anden betydning.

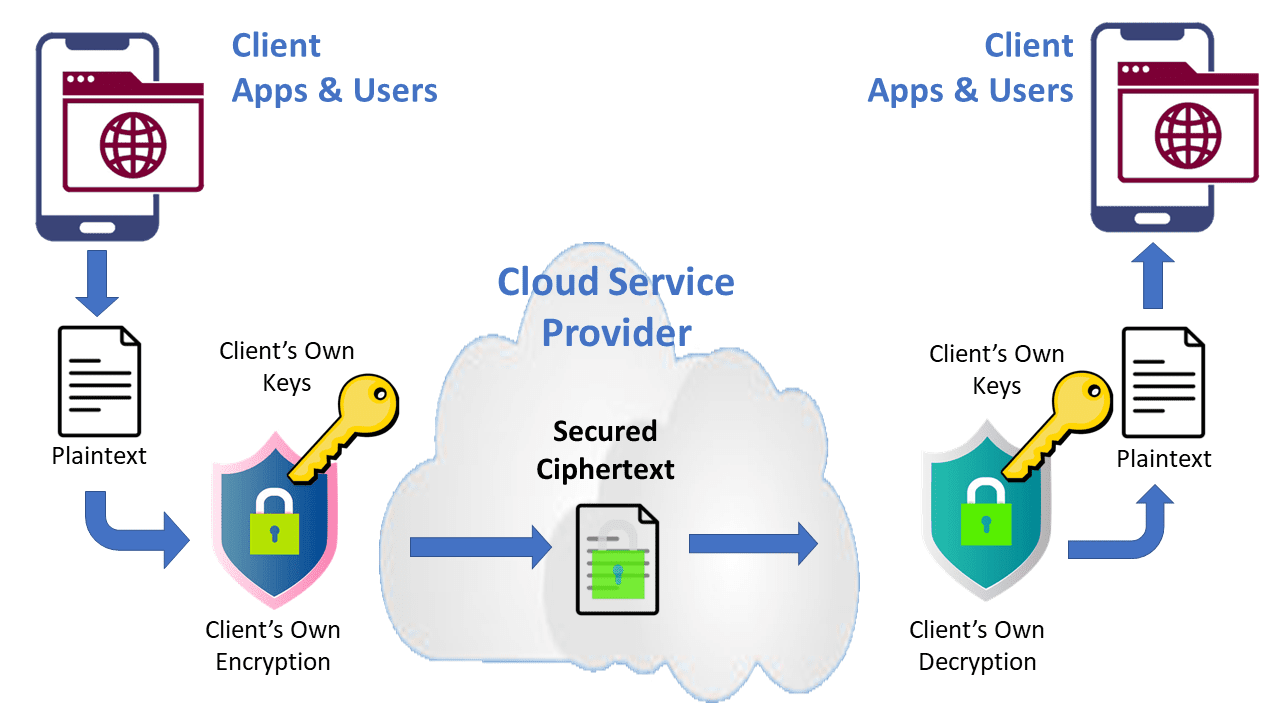

BYOE er en sikkerhedsmodel, der er specielt skræddersyet til cloud computing, som giver cloud-servicekunder mulighed for at bruge deres egne krypteringsværktøjer og administrere deres egne krypteringsnøgler.

I BYOE-modellen implementerer kunder af en CSP en virtualiseret forekomst af deres egen krypteringssoftware sammen med den applikation, de hoster i skyen.

Applikationen er konfigureret på en sådan måde, at al dens information behandles af krypteringssoftware. Denne software krypterer dataene og gemmer dem i form af chiffertekst i cloud-tjenesteudbyderens fysiske datalager.

En vigtig fordel ved BYOE er, at det giver virksomheder mulighed for at bruge cloud-tjenester til at hoste deres data og applikationer, mens de overholder databeskyttelseskriterier pålagt af regulatorer i visse brancher. Selv i multi-lejer, tredjepartsmiljøer.

Denne tilgang giver virksomheder mulighed for at bruge den krypteringsteknologi, der bedst opfylder deres behov, uanset cloud-tjenesteudbyderens it-infrastruktur.

Fordele ved BYOE

De vigtigste fordele, du kan få ved at bruge BYOE, er:

- Øget sikkerhed for data hostet på tredjeparts infrastrukturer.

- Fuld kontrol over datakryptering, inklusive algoritme og nøgler.

- Overvågning og adgangskontrol som en merværdi.

- Gennemsigtig kryptering og dekryptering for ikke at påvirke databrugsoplevelsen.

- Mulighed for at styrke sikkerheden med hardware sikkerhedsmoduler.

Det er almindeligt antaget, at det er nok, at informationer krypteres for at være sikre mod risiko, men det er ikke tilfældet. Sikkerhedsniveauet for krypterede data er kun så højt som sikkerheden for de nøgler, der bruges til at dekryptere dem. Hvis nøglerne er afsløret, vil dataene blive eksponeret, selvom de er krypteret.

BYOE er en måde at forhindre, at sikkerheden af krypteringsnøglerne overlades til tilfældighederne, og at sikkerheden implementeres af en tredjepart, dvs. din CSP.

BYOE er den sidste lås på en databeskyttelsesordning, der ellers ville have et farligt brud. Med BYOE, selvom din CSP’s krypteringsnøgler er kompromitteret, vil dine data ikke være det.

Sådan fungerer BYOE

BYOE-sikkerhedsordningen kræver, at CSP tilbyder sine kunder mulighed for at bruge deres egne krypteringsalgoritmer og krypteringsnøgler.

For at bruge denne mekanisme uden at påvirke brugeroplevelsen, skal du implementere en virtualiseret forekomst af din krypteringssoftware sammen med de applikationer, du hoster på din CSP.

Virksomhedsapplikationer i BYOE-skemaet skal konfigureres, så alle de data, de håndterer, passerer gennem krypteringsapplikationen.

Denne applikation sidder som en proxy mellem for- og bagenden af dine forretningsapplikationer, så data på intet tidspunkt flyttes eller opbevares ukrypteret.

Du skal sikre dig, at bagenden af dine virksomhedsapplikationer gemmer en chiffertekstversion af dine data i det fysiske datalager i din CSP.

BYOE Versus Native Encryption

Arkitekturer, der implementerer BYOE, giver større tillid til beskyttelsen af dine data end native krypteringsløsninger leveret af CSP’er. Dette er gjort muligt ved at bruge en arkitektur, der beskytter strukturerede databaser såvel som ustrukturerede filer og big data-miljøer.

Ved at bruge udvidelser giver BYOEs bedste løsninger dig mulighed for at bruge dataene selv under kryptering og gennøgleoperationer. På den anden side er brugen af BYOE-løsningen til at overvåge og logge dataadgang en måde at forudse trusselsdetektion og aflytning.

Der er også BYOE-løsninger, der tilbyder, som en merværdi, højtydende AES-kryptering, forbedret af hardwareacceleration og granulære adgangskontrolpolitikker.

På denne måde kan de fastslå, hvem der kan få adgang til data, på hvilke tidspunkter og gennem hvilke processer, uden at det er nødvendigt at ty til specifikke overvågningsværktøjer.

Nøgleledelse

Ud over at bruge dit eget krypteringsmodul, skal du bruge encryption key management (EKM) software til at administrere dine krypteringsnøgler.

Denne software giver it- og sikkerhedsadministratorer mulighed for at administrere adgangen til krypteringsnøgler, hvilket gør det nemmere for virksomheder at gemme deres egne nøgler og holde dem ude af hænderne på tredjeparter.

Der er forskellige typer krypteringsnøgler afhængigt af typen af data, der skal krypteres. For at være virkelig effektiv skal den EKM-software, du vælger, være i stand til at håndtere enhver type nøgle.

Fleksibel og effektiv styring af krypteringsnøgler er afgørende, når virksomheder kombinerer cloud-systemer med lokale og virtuelle systemer.

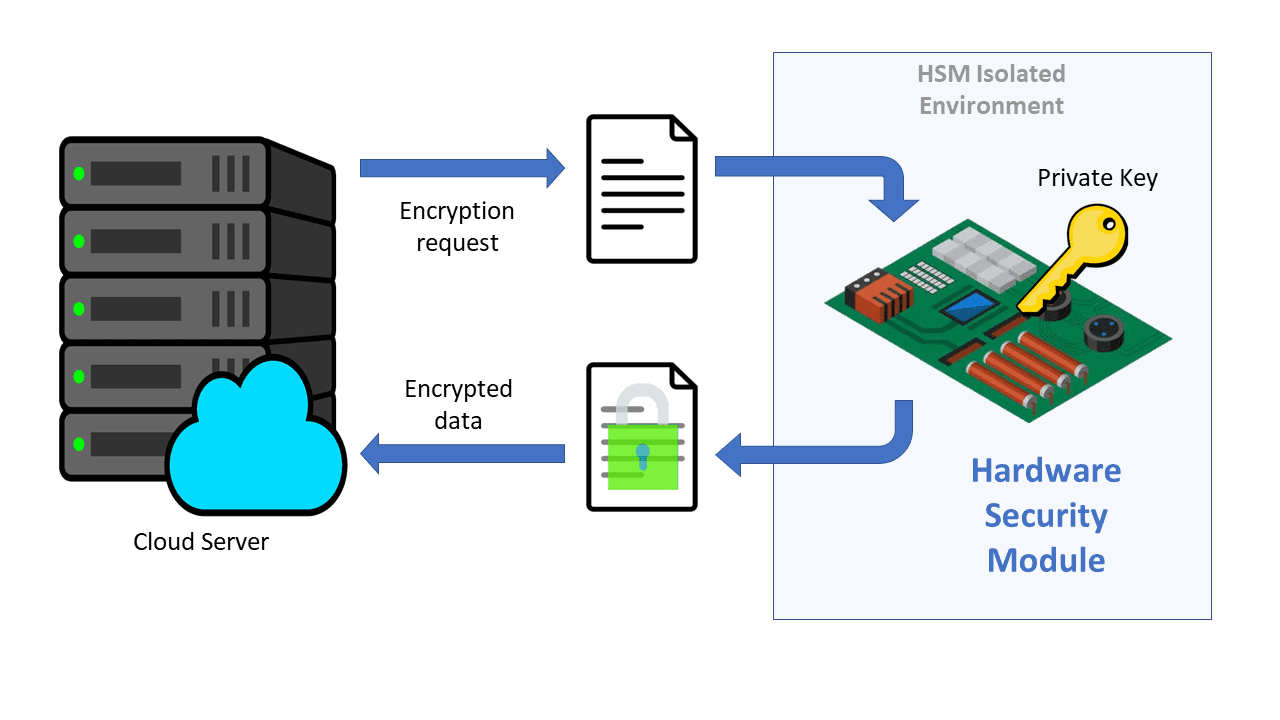

Hærdning af BYOE med en HSM

Et hardwaresikkerhedsmodul, eller HSM, er en fysisk sikkerhedsenhed, der bruges til at udføre kryptografiske operationer hurtigt og med maksimal sikkerhed. Sådanne kryptografiske operationer omfatter kryptering, nøglehåndtering, dekryptering og autentificering.

HSM’er er designet til maksimal tillid og robusthed og er ideelle til at beskytte klassificerede data. De kan implementeres som PCI Express-kort, stand-alone enheder med Ethernet-netværksgrænseflader eller blot eksterne USB-enheder.

De har deres egne operativsystemer, specielt designet til at maksimere sikkerheden, og deres adgang til netværket er beskyttet af en firewall.

Når du bruger en HSM i kombination med BYOE, påtager HSM rollen som en proxy mellem dine forretningsapplikationer og din CSP’s lagersystemer og tager sig af al den nødvendige kryptografiske behandling.

Ved at bruge HSM til krypteringsopgaver sikrer du, at disse opgaver ikke pålægger irriterende forsinkelser på den normale drift af dine applikationer. Derudover minimerer du med en HSM chancerne for, at uautoriserede brugere forstyrrer administrationen af dine nøgler eller krypteringsalgoritmer.

På jagt efter standarder

Når du vedtager en BYOE-sikkerhedsordning, bør du se på, hvad din CSP kan. Som vi har set gennem denne artikel, for at dine data virkelig kan være sikre i en CSP’s infrastruktur, skal CSP’en sikre, at du kan installere din egen krypteringssoftware eller HSM sammen med dine applikationer, at dataene bliver krypteret i CSP’ens arkiver, og at du og ingen andre vil have adgang til krypteringsnøglerne.

Du kan også udforske nogle af de bedste cloud-adgangssikkerhedsmæglerløsninger for at udvide organisationens on-premise sikkerhedssystemer.