Data er dyrebare, og i de forkerte hænder kan de forårsage skade på en person, tredjepart eller organisation.

Det er derfor, vi har kryptering, en måde at sikre dataene til lagring eller under dataoverførsler på tværs af internettet.

Og i denne artikel tager vi et kig på asymmetrisk kryptering.

Lad os komme igang.

Indholdsfortegnelse

Hvad er kryptering?

Kryptering er den beregningsmæssige proces med at konvertere data til et format, der er svært at afkode (også kendt som krypteringstekst). Den er afhængig af en robust beregningskrypteringsalgoritme.

Så du beder computere om at kryptere data for sikker opbevaring eller overførsel. Det betyder også, at kun autoriserede parter kan få adgang til dataene.

I kernen af kryptering har du kryptografiske nøgler. De har matematisk genererede nøgler, beregnet ud fra andre krypteringsparametre og baseret på afsender- og modtageraftale.

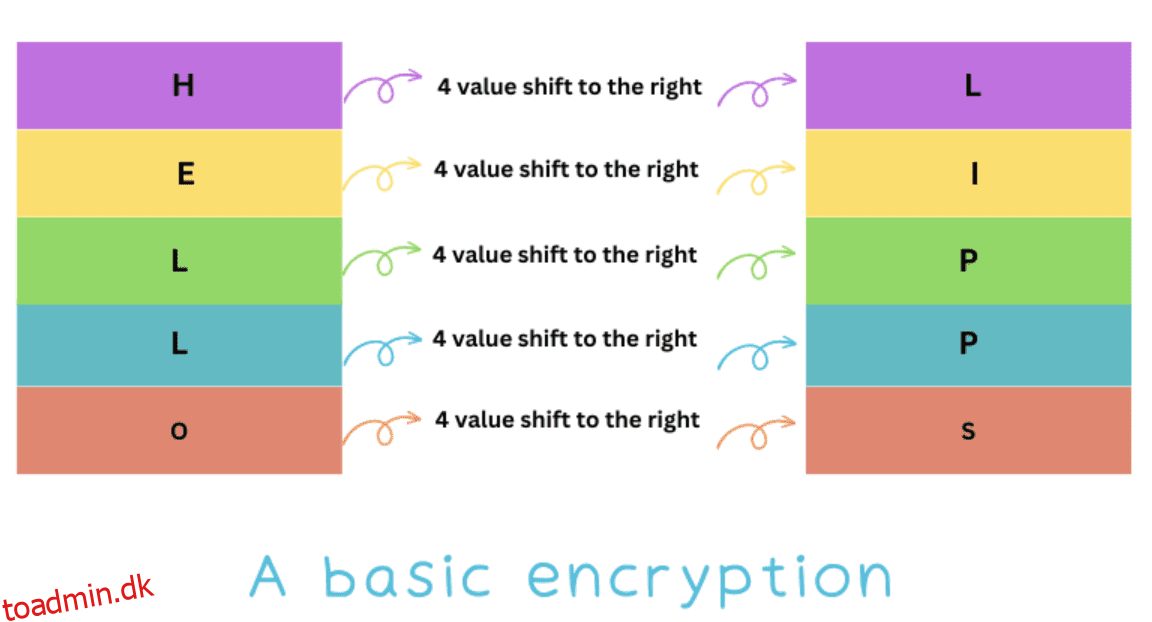

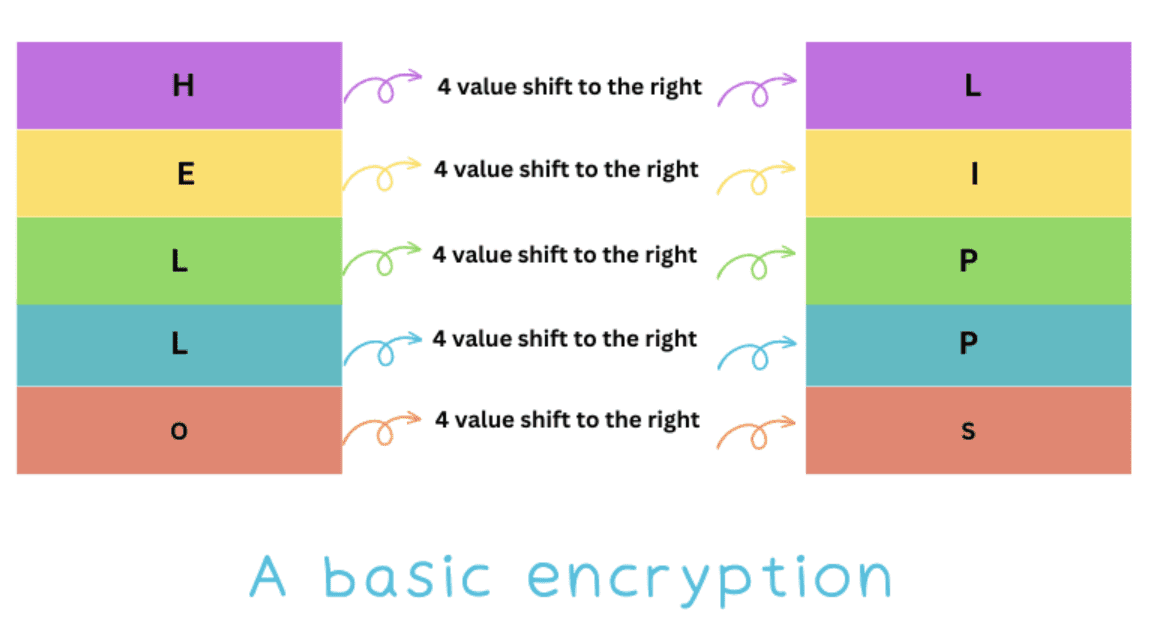

Lad os tage et eksempel på simpel kryptering.

Så du (lad os navngive det Bob) vil gerne sende en besked til John, din internetkammerat, som kan lide krypteringstekster.

Bob skriver beskeden og kører derefter dataene gennem “kryptering”. Krypteringsalgoritmen, de bruger, er enkel. Først flytter Bob ASCII-værdien med 4 point og opretter krypteringsteksten.

Så “A” ASCII-værdier bliver 65 til 69, hvilket returnerer et spørgsmål om “E.” I ASCII har E en værdi på 69. Ved at følge denne simple metode opretter Bob en besked og sender den til John.

Da John og Bob allerede er blevet enige om, hvordan de skal indkode og afkode, kan de sende beskeder til hinanden.

Så hvis Bob skriver, “Hej, John”, vil dens chiffertekst returnere “LIPPS0$NRLR”.

Processen med at afkode den besked, som Bob sendte, er kendt som dekryptering.

For at få mening ud af det, tjek ASCII-tabellen.

Læs også: Bedste tekst til ASCII-konvertere, du bør prøve

Hvad er asymmetrisk kryptering?

Asymmetrisk kryptering (også kendt som asymmetrisk kryptografi) er offentlig nøglekryptering. Her udfører algoritmen kryptering og dekryptering ved hjælp af to par nøgler:

- Offentlig nøgle: Den offentlige nøgle hjælper med kryptering af beskeder.

- Privat nøgle: Den private nøgle hjælper med dekryptering af beskeder. Den private nøgle er også kendt som den hemmelige nøgle, da den ikke kan deles og holdes fortrolig af ejeren.

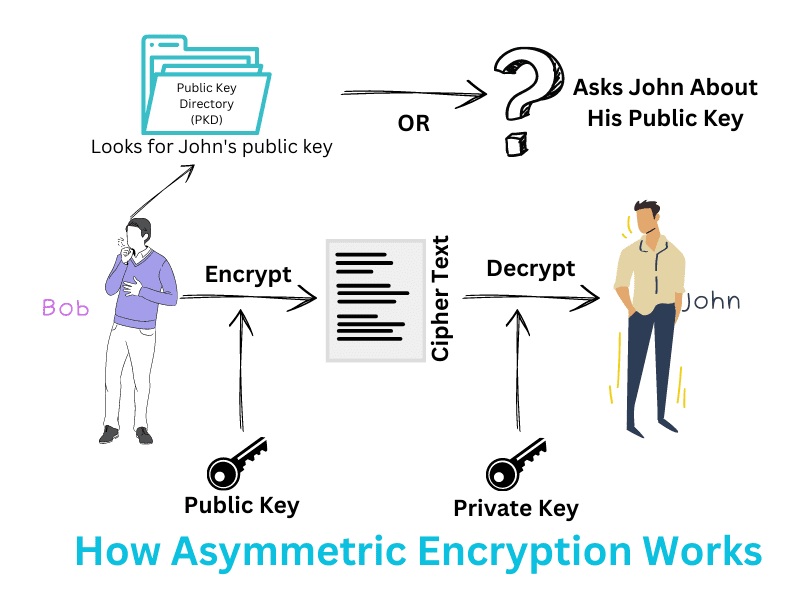

Så hvordan fungerer asymmetrisk kryptering?

Lad os bringe Bob og John tilbage fra vores tidligere eksempel.

Bob vidste, at hans metode til at sende krypterede beskeder til John ikke var sikker. Når alt kommer til alt, kan enhver let brute-force krypteringen.

Og det er derfor, han vælger asymmetrisk kryptering for at sende sine beskeder til John.

I så fald beder Bob først om Johns offentlige nøgle. Så, som han allerede kender John, kan han spørge ham personligt.

Ellers er der Public Key Directory (PKD), hvorfra enheder kan registrere og dele deres offentlige nøgle. På denne måde skal enhver, der ønsker at sende en sikker besked, have fat i vedkommendes offentlige nøgle.

Nu kan Bob bruge asymmetrisk kryptering til at kryptere beskeden med afsenderens offentlige nøgle, i dette tilfælde Johns offentlige nøgle.

John modtager beskeden og kan dekryptere den ved hjælp af sin private nøgle.

På den anden side er den anden vej rundt også muligt. Det betyder, at data kan krypteres og dekrypteres ved hjælp af en privat nøgle.

Så hvis Bob krypterer beskeden med sin private nøgle, kan John dekryptere den ved hjælp af Bobs offentlige nøgle!

Asymmetrisk kryptering virker, fordi du skal have adgang til to nøgler for at det kan fungere. Dette er forskelligt fra symmetrisk kryptering, hvor både kryptering og dekryptering udføres af én nøgle.

Hvordan fungerer asymmetrisk kryptografi?

For at få en klar forståelse af, hvordan asymmetrisk kryptografi, er vi nødt til at se, hvordan det fungerer.

Den underliggende proces afhænger i høj grad af en algoritme, der bruger en velforberedt matematisk funktion. Funktionen håndterer nøglepargenereringen.

Nøglegenereringen varierer dog afhængigt af aftalen mellem afsender og modtager.

Desuden har de fleste værktøjer og programmeringssprog allerede foruddefinerede biblioteker til at håndtere kryptografi. Så hvis du vælger at kode asymmetrisk kryptografi, bliver du nødt til at bruge disse biblioteker og ikke spilde tid på at genopfinde hjulet.

Den almindelige proces, der finder sted, når en person beslutter at sende en krypteret besked til en anden person, er som nedenfor:

➡️ Afsender og modtager genererer offentlige og private nøgler baseret på nogle parametre.

➡️ Dernæst leder afsenderen efter modtagerens offentlige nøgle i biblioteket med offentlige nøgler.

➡️ Med den offentlige keynote bruger afsenderen den til at kryptere beskeden.

➡️ Han sender den derefter til modtageren, som dekrypterer den med deres private nøgle.

➡️ Modtageren kan beslutte at svare på beskeden, og den samme proces finder sted igen (bare omvendt).

Asymmetrisk kryptering Fordele

Asymmetrisk kryptering giver masser af fordele. Disse omfatter:

- Beskedgodkendelse: Asymmetrisk kryptering tilbyder fremragende meddelelsesgodkendelse, som gør det muligt at verificere en meddelelse og dens afsender. Derfor er digitale signaturer et af de bedste tilfælde af asymmetrisk kryptografi.

- Praktisk: Implementering af asymmetrisk kryptering er praktisk, da nøgledistribution er nem og tilgængelig. De offentlige nøgler er let tilgængelige, så afsendere nemt kan kryptere en besked med modtagerens offentlige nøgle. På den anden side kan modtageren dekryptere beskeden med sin private nøgle.

- Registrerer manipulation: Asymmetrisk kryptografi detekterer også enhver form for manipulation under transport.

- Tillader ikke-afvisning: Arbejder svarende til fysisk underskrevne dokumenter og kan derfor ikke nægtes af afsenderen.

Dernæst vil vi diskutere ulemperne ved asymmetrisk kryptering.

Asymmetrisk kryptering Ulemper

Ulemperne ved at bruge asymmetrisk kryptering omfatter:

- Langsom: Asymmetrisk kryptering er langsom, og derfor ikke ideel til at overføre store data.

- Ikke-godkendte offentlige nøgler: Det tilbyder en åben model, hvor de offentlige nøgler er frit tilgængelige. Der er dog ingen måde at verificere den generelle nøgleægthed og dens tilknytning til en person. Dette giver brugeren byrden med at verificere dens ægthed.

- Ikke-genoprettelig privat nøgle: Der er ingen mekanisme til at gendanne den private nøgle. Hvis den går tabt, kan beskederne aldrig dekrypteres.

- Hvis den private nøgle lækker, kan den kompromittere sikkerheden: Hvis den private nøgle bliver kompromitteret, kan det føre til data- eller beskedlæk.

Nu vil vi udforske nogle af anvendelsesmulighederne for asymmetrisk kryptering.

Asymmetrisk kryptering Use-cases

#1. Digitale signaturer

Digitale signaturer er almindelige i dag. De bruger Rivest-Shamir-Adleman (RSA) algoritmen. Den genererer to matematisk forbundne nøgler: offentlige og private. På denne måde oprettes den digitale signatur ved hjælp af en privat nøgle og kan nemt verificeres eller dekrypteres ved hjælp af underskriverens offentlige nøgle.

#2. Krypteret e-mail

E-mails kan sendes sikkert via internettet. E-mail-indholdet er krypteret med den offentlige nøgle og dekrypteret med den private nøgle.

#3. SSL/TLS

SSL/TLS er en sikker protokol til kommunikation på tværs af netværket. Den bruger symmetrisk og asymmetrisk kryptering til at skabe en sikker forbindelse mellem afsender og modtager.

I de fleste tilfælde bruger den symmetrisk kryptering. Alligevel kan det være nødvendigt at bruge asymmetrisk kryptografi, når begge parter genererer deres sessionsnøgler, hvilket kræver asymmetrisk kryptering for at verificere oprindelsesserverens identitet.

#4. Kryptovalutaer

Et af de mest almindelige tilfælde af asymmetrisk kryptografi er kryptovaluta. Her bruges de offentlige og private nøgler til at lave kryptering.

Den offentlige nøglekryptografi fungerer godt sammen med krypto, da den offentlige nøgle gøres tilgængelig for overførsel, hvorimod private nøgler virker til at låse op for transaktioner og modtage kryptovalutaer. Populær krypto, der bruger asymmetrisk kryptering, inkluderer Bitcoin.

#5. Krypteret browsing

Browsere kan også bruge asymmetrisk kryptering til at sikre dine data under overførsel. For eksempel, når du åbner din browser og går til et websted, vil du bemærke HTTPS-protokollen foran URL’en. ”’et’ betyder her sikret. For at opnå en sikker forbindelse skal browserens håndtryk til serveren, hvor begge parter beslutter, hvordan dataene skal krypteres.

Browsere kan bruge både symmetrisk og asymmetrisk kryptering til at udføre håndtrykket. Asymmetrisk kryptering gør det dog nemt at skabe sikker forbindelse.

I scenarier i den virkelige verden er browsere smarte nok til at bruge begge typer kryptering for at opnå sikker forbindelse.

#6. Delingsnøgler til symmetrisk nøglekryptering

Asymmetrisk nøglekryptering fungerer også som en måde at dele symmetriske nøgler på tværs af en forbindelse.

Symmetrisk vs. Asymmetrisk kryptering

Forskellene mellem symmetrisk og asymmetrisk er som nedenfor.

Asymmetrisk krypteringSymmetrisk krypteringsnøglerDet kræver to nøgler for at fungere. Den offentlige nøgle krypterer beskeden, mens den private nøgle dekrypterer beskeden. Det omvendte er også muligt. Symmetrisk kryptering kræver kun en enkelt nøgle. Nøglen krypterer og dekrypterer meddelelsen. Chiffertekststørrelse Chifferteksten, der genereres af asymmetrisk kryptering, har enten samme længde som beskeden eller større. Der er mange populære asymmetriske krypteringsalgoritmer, herunder RSA, ECC, EL, Gamal, Diffie-Hellman, osv.Ideelt brugssag Symmetrisk kryptering populære algoritmer omfatter RC4, DES, 3DES og AES. Krypteringsteksten, der genereres af symmetrisk kryptering, svarer til eller er mindre i længden til meddelelsen. Hastighed og effektivitet. Krypteringsprocessen er relativt langsommere sammenlignet med symmetrisk kryptering. Dette gør det mindre effektivt at sende store mængder data. Krypteringsprocessen er hurtigere end asymmetrisk kryptering. Dette gør det effektivt at sende store datamængder.AlgorithmerSymmetrisk kryptering populære algoritmer omfatter RC4, DES, 3DES og AES.Symmetrisk kryptering populære algoritmer omfatter RC4, DES, 3DES og AES.NøglestørrelseNøglestørrelser kan være 2048-bit eller længere.Nøglestørrelser er 128 eller 256-bit lange.Formål Asymmetrisk kryptering kan bruges til datakryptering, godkendelse og oprettelse af en sikker forbindelseskanal.Symmetrisk kryptering bruges mest til at udføre masseoverførsel af data.

Hvornår skal man bruge asymmetrisk kryptering?

Du bør bruge asymmetrisk kryptering, når:

- Du leder efter en mere sikker mulighed for meddelelseskryptering og afsendelse.

- Du sender små mængder data, da asymmetrisk kryptering er langsom og uegnet til store dataoverførsler.

- Du søger at bekræfte digitale signaturer.

- Du arbejder med kryptovalutaer og ønsker at godkende transaktioner ved at bekræfte identiteten.

Afsluttende ord

Asymmetrisk kryptering er kernen i forskellige teknologier. Du vil finde mange anvendelser, det være sig TLS/SSL til verificering af digitale signaturer.

Takket være allerede tilgængelige kryptografibiblioteker kan du desuden hurtigt implementere asymmetrisk kryptografi i dit foretrukne værktøj og programmeringssprog. Du behøver ikke at genopfinde hjulet og selv skrive asymmetrisk kryptografi.

Tjek derefter en detaljeret artikel om symmetrisk kryptering.