At bruge et Linux-baseret operativsystem til at skjule din identitet på internettet er ret simpelt, og du kan gøre det hele uden at betale for en VPN-tjeneste som dem, der er tilgængelige i dag.

Kali Linux-distributioner bruges blandt andet til at teste sikkerheden på WiFi-netværk, websteder og servere. Operativsystemer som Debian og Ubuntu er også almindeligt brugt til disse formål.

ProxyChains og Tor kan bruges til at kæde mange proxyer og give anonymitet, hvilket gør det mere udfordrende at spore din faktiske IP-adresse. Som et resultat skjuler ProxyChains din ægte IP-adresse ved at bruge mange proxy-servere. Husk, at jo flere proxyer du bruger, jo langsommere bliver din internetforbindelse.

Indholdsfortegnelse

Hvad er proxykæder?

Proxychains er et UNIX-program, der giver os mulighed for at maskere vores IP-adresse ved at omdirigere netværkstrafik. Det dirigerer vores TCP-trafik gennem en række proxyer, herunder TOR, SOKKERog HTTP.

- TCP rekognosceringsværktøjer såsom Nmap er kompatible.

- Tillader, at enhver TCP-forbindelse videresendes til internettet via en række konfigurerbare proxyer.

- Tor-netværket bruges som standard.

- Inden for en liste er det muligt at blande og matche forskellige proxy-typer.

- Proxykæder kan også bruges til at undgå firewalls, IDS og IPS-detektering.

Proxy chaining er enkel og kan udføres af enhver, som vist i denne artikel.

Denne guide viser dig, hvordan du opsætter Tor og Proxychains i Linux til anonymitet.

Installation af Tor & Proxychains i Linux

Først skal du opdatere Linux-systemet med patches og de nyeste applikationer. Til dette åbner vi en terminal og skriver:

$ sudo apt update && sudo apt upgrade

Kontroller derefter, om Tor og Proxychains er forudinstalleret eller ej, ved blot at skrive disse kommandoer separat:

$ proxychains $ tor

Hvis de ikke blev installeret, skriv følgende kommando i terminalen:

$ sudo apt install proxychains tor -y

Bemærk venligst, at vi ikke installerer Tor-browseren. Vi installerer tor-tjenesten, som er en tjeneste, der kører lokalt på din virtuelle maskine eller på dit operativsystem og faktisk er bundet til en bestemt port på local-host. I vores tilfælde vil det være 9050, og det er standarden med tor-tjenesten.

For at kontrollere status for Tor:

┌──(root💀kali)-[/home/writer]

└─# service tor status

● tor.service - Anonymizing overlay network for TCP (multi-instance-master)

Loaded: loaded (/lib/systemd/system/tor.service; disabled; vendor preset: disabled)

Active: inactive (dead)

Sådan starter du tor-tjenesten:

$ service tor start

Sådan stopper du tor-tjenesten:

$ service tor stop

Konfiguration af proxykæder

Find først mappen med ProxyChains ved at bruge denne kommando:

┌──(root💀kali)-[~] └─# locate proxychains /etc/proxychains4.conf /etc/alternatives/proxychains /etc/alternatives/proxychains.1.gz /usr/bin/proxychains /usr/bin/proxychains4 /usr/lib/x86_64-linux-gnu/libproxychains.so.4 /usr/share/applications/kali-proxychains.desktop /usr/share/doc/libproxychains4 /usr/share/doc/proxychains4

Dette er vores konfigurationsfil.

/etc/proxychains4.conf

Baseret på ovenstående resultat kan vi bemærke, at ProxyChain-konfigurationsfilen er placeret i /etc/.

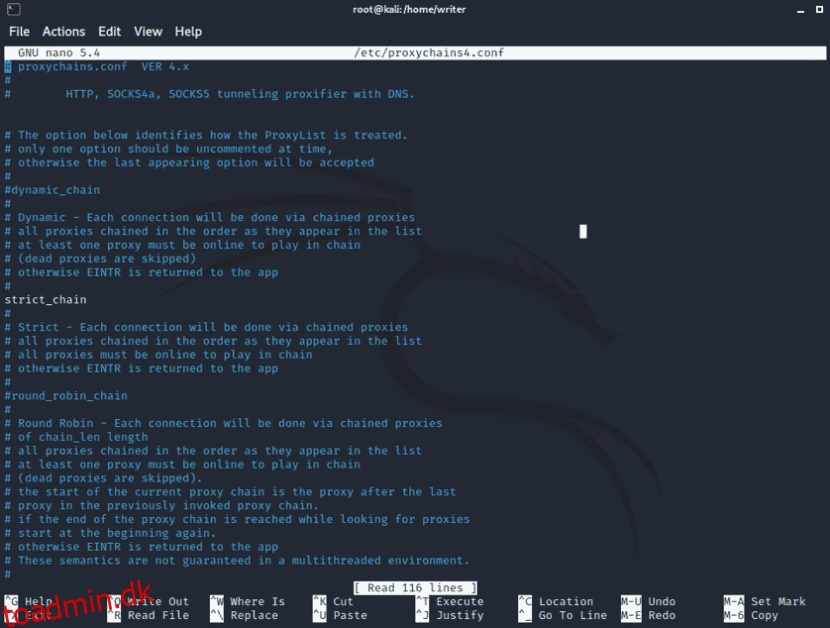

Vi er nødt til at foretage nogle justeringer af ProxyChains konfigurationsfiler. Åbn konfigurationsfilen i dit foretrukne tekstredigeringsprogram som leafpad, vim eller nano.

Her bruger jeg nano editor.

nano /etc/proxychains.conf

Konfigurationsfilen åbnes. Nu skal du kommentere og kommentere nogle linjer for at oprette proxy-kæderne.

Du vil bemærke “#” i konfigurationen, som står for bash-sprogkommentarer. Du kan rulle ned og foretage justeringerne ved hjælp af piletasterne.

#1. Dynamisk kæde bør fjernes fra bemærkningskommentaren. Alt du skal gøre er at fjerne et # foran dynamic_chain.

dynamic_chain # # Dynamic - Each connection will be done via chained proxies # all proxies chained in the order as they appear in the list # at least one proxy must be online to play in chain # (dead proxies are skipped) # otherwise EINTR is returned to the app

#2. Sæt kommentaren foran random_chain og strict_chain. Du skal bare tilføje # foran disse.

#random_chain # # Random - Each connection will be done via random proxy # (or proxy chain, see chain_len) from the list. # this option is good to test your IDS :)

#3. Maksimalt antal gange, den inkluderer proxy-DNS-afkommentering, skal du dobbelttjekke, at den er ukommenteret. Du vil undgå enhver DNS-lækage, der kan afsløre din sande IP-adresse på denne måde.

# Proxy DNS requests - no leak for DNS data proxy_dns

#4. Tilføj sokker5 127.0.0.1 9050 i proxylisten den sidste linje.

[ProxyList] # add proxy here ... # meanwile # defaults set to "tor" socks4 127.0.0.1 9050 socks5 127.0.0.1 9050

Her vil socks4 proxy allerede være givet. Du skal tilføje socks5 proxy som vist ovenfor. Og til sidst, gem konfigurationsfilen og afslut terminalen.

Brug af ProxyChains

Først skal du starte Tor-tjenesten for at bruge ProxyChains.

┌──(root💀kali)-[/home/writer] └─# service tor start

Efter at tor-tjenesten er startet, kan du bruge ProxyChains til browsing og til anonym scanning og opregning. Du kan også bruge Nmap- eller sqlmap-værktøjet med ProxyChain til at scanne og søge anonymt. Det er fantastisk, ikke?

For at bruge ProxyChains skal du blot skrive kommandoen ProxyChains i en terminal efterfulgt af navnet på den app, du vil bruge. Formatet er som følger:

┌──(writer㉿kali)-[~] └─$ proxychains firefox www.flippa.com

Sådan bruger du Nmap:

$ proxychains nmap -targetaddress

Sådan bruger du sqlmap:

$ proxychains python sqlmap -u target

Du kan også teste for udnyttelser anonymt som

$ proxychains python sqlmap -u http://www.targetaddress/products.php?product=3

Bogstaveligt talt kan hvert TCP rekognosceringsværktøj bruges med ProxyChains.

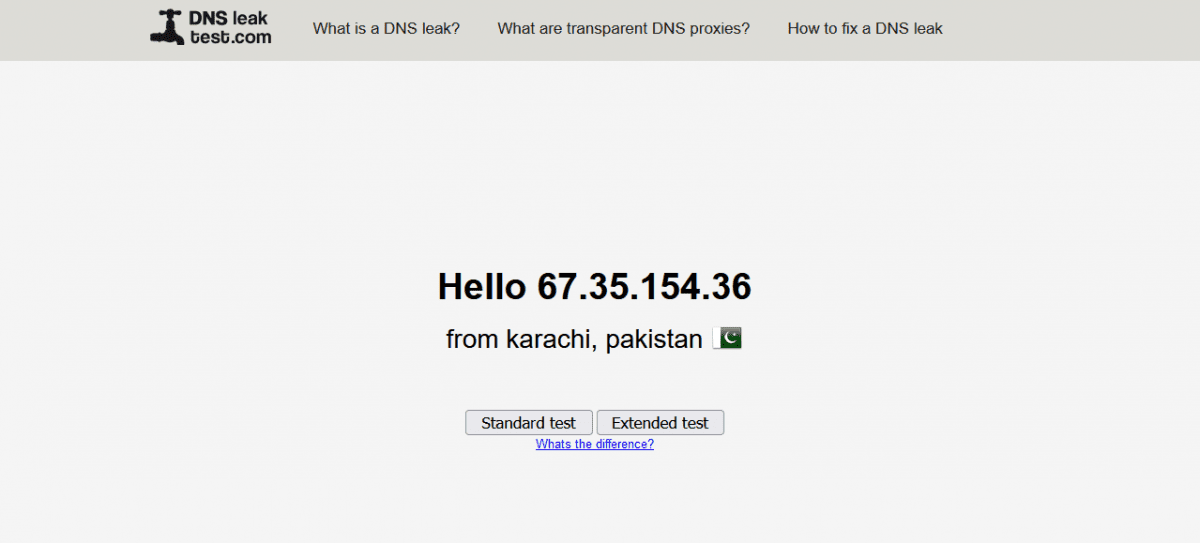

For den endelige bekræftelse af, at ProxyChains fungerer korrekt eller ej, skal du bare gå til dnsleaktest.com og tjek din IP-adresse og DNS-lækager.

Efter at have kørt ProxyChains, vil du bemærke, at Firefox er blevet indlæst med et andet sprog. Lad os nu udføre en DNS-lækagetest ved at bruge en kommando:

$ proxychains firefox dnsleaktest.com

Som du kan se, er min placering skiftet fra INDIEN til PAKISTAN, og den gode nyhed er, at ProxyChains løbende ændrer min IP-adresse på en dynamisk måde, hvilket sikrer, at min anonymitet bevares.

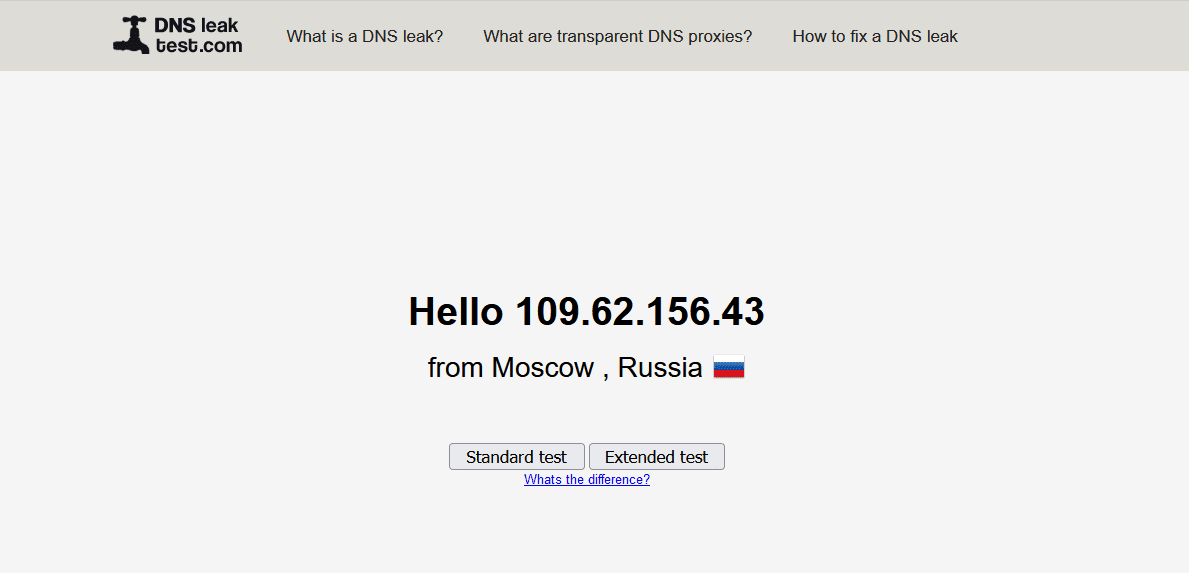

Hvis du ønsker at se et nyt resultat, skal du blot lukke Firefox, rense terminalen, genstarte Tor-tjenesten og starte ProxyChains igen. I DNS-lækagetesten vil du se en række forskellige resultater, som illustreret nedenfor.

Igen kan du se, at min placering er flyttet fra Pakistan til Rusland. Sådan fungerer dynamiske kædeproxyer. Det øger chancerne for mere anonymitet under hacking.

Konklusion 👨💻

Vi lærte, hvordan vi forbliver anonyme på internettet og beskytter vores online privatliv, mens vi testede. ProxyChains kan også bruges sammen med sikkerhedsværktøjer såsom Nmap og Burpsuite, og de bruges ofte til at undgå IDS, IPS og firewall-detektion.

Alternativt, hvis du leder efter en hurtig og nem opsætningsløsning, kan du overveje at bruge en VPN, der anonymiserer trafikken ud af boksen.