[*]

[*]Den iøjnefaldende visning af forskellige Open Source Intelligence (OSINT) værktøjer, der er tilgængelige på markedet.

[*]I vores daglige liv søger vi efter en masse information på internettet. Hvis vi ikke finder de forventede resultater, holder vi som regel op!

[*]Men har du nogensinde forestillet dig, hvad der ligger i de hundredvis af sideresultater? “Information”!

[*]Dette kan kun lade sig gøre ved at bruge forskellige værktøjer. Værktøjer spiller en væsentlig rolle i søgningen efter information, men uden at kende vigtigheden og brugen af værktøjer, vil det ikke være nyttigt for brugerne. Før vi går i gang med værktøjerne, lad os få en klar idé om OSINT.

Indholdsfortegnelse

Hvad er Open Source Intelligence?

[*]Open Source Intelligence, kort fortalt kaldet OSINT, refererer til indsamling af information fra offentlige kilder for at bruge den i forbindelse med efterretninger. Fra i dag lever vi i “internettets verden”, dens indflydelse på vores liv vil have både fordele og ulemper.

[*]Fordelene ved at bruge internettet er, giver masser af information og let tilgængelig for alle. Hvorimod ulemperne er at misbruge informationen og bruge meget tid på det.

[*]Nu kommer der eksistensen af OSINT-værktøjer, som hovedsageligt bruges til at indsamle og korrelere information på nettet. Information kan være tilgængelig i forskellige former; det kan være tekstformat, fil, billede og så videre. Ifølge CSR-rapport for Kongressen, er det blevet sagt, at Open Source Intelligence er blevet produceret ud fra den offentlige information, som er korrekt spredt, indsamlet og udnyttet effektivt. Og gør denne information tilgængelig for brugerne til at imødekomme et specifikt efterretningskrav.

Hvorfor har vi brug for OSINT-værktøjer?

[*]Lad os overveje en situation eller et scenarie, hvor vi skal finde information relateret til nogle emner på nettet. Til dette skal du først søge og lave analyser, indtil du får de nøjagtige resultater, det tager meget tid. Dette er hovedårsagen til, at vi har brug for intelligensværktøjer, fordi processen nævnt ovenfor kan udføres inden for få sekunder ved hjælp af disse værktøjer.

[*]Vi kan endda køre flere værktøjer til at indsamle al information relateret til målet, som kan korreleres og bruges senere.

[*]Så lad os dykke dybt ned i nogle af de bedste OSINT-værktøjer.

Shodan

[*]Google er den mest brugte søgemaskine for alle Shodan er en fantastisk og guldgrube søgemaskine for hackere at se udsatte aktiver.

[*]Sammenlignet med andre søgemaskiner giver Shodan dig de resultater, der giver mere mening og er relateret til sikkerhedsprofessionelle. Det omfatter hovedsageligt information relateret til aktiver, der er forbundet til netværket. Enhederne kan variere fra bærbare computere, trafiksignaler, computere og forskellige andre IoT-enheder. Dette open source-værktøj hjælper hovedsageligt sikkerhedsanalytikeren med at identificere målet og teste det for forskellige sårbarheder, adgangskoder, tjenester, porte og så videre.

[*]Desuden giver det brugerne de mest fleksible søgninger fra fællesskabet.

[*]Lad os for eksempel overveje den situation, hvor den enkelte bruger kan se de tilsluttede netcams, webcams, trafiklys og så videre. Vi vil se på nogle af de use cases fra Shodan:

- Test af “standardadgangskoder”

- Aktiver med VNC-fremviser

- Brug af RDP-porten åben for at teste de tilgængelige aktiver

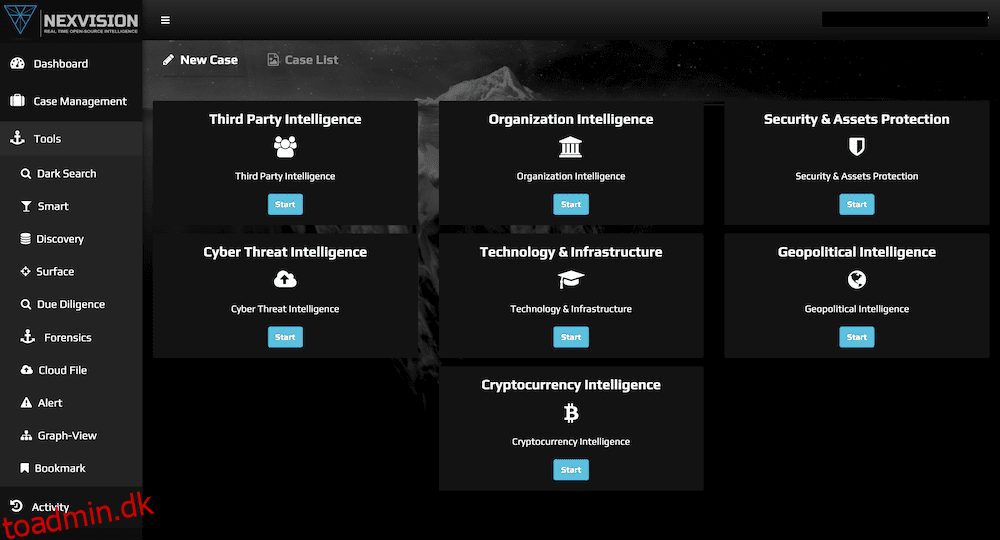

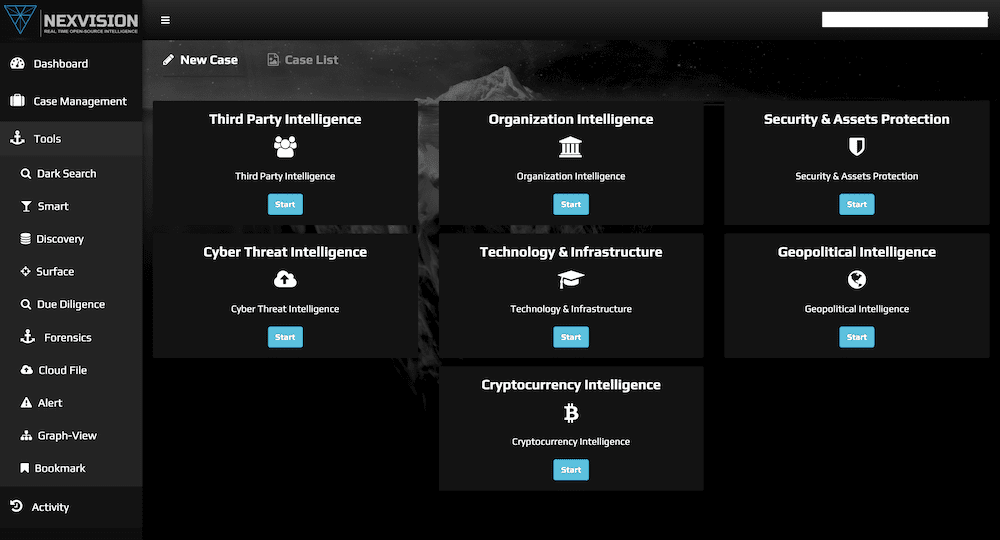

NexVision

[*]NexVision er en avanceret AI-drevet OSINT-løsning, der giver realtidsintelligens fra hele nettet (Clear Web, Dark Web og Social Media). Det giver hidtil uset adgang til mørke websøgninger gennem almindelige browsere som Chrome og Safari, uden brug af anonymiserende browser Tor.

[*]Hvis du ønsker at udføre baggrundstjek, due diligence, overholdelse af kundeonboarding (KYC/AML/CFT), indsamle organisationsefterretninger, tredjepartsefterretninger, efterretninger om cybertrusler eller endda forskning i cryptocurrency-adresser fra en ransomware-trussel, NexVision giver nøjagtige svar i realtid.

[*]NexVision bruges primært af militæret og regeringer, men har siden 2020 været kommercielt tilgængelig og påberåbt sig af både Fortune 500-virksomheder og små og mellemstore virksomheder (SMB’er) til deres efterretnings- og efterforskningsbehov. Deres service inkluderer et direkte abonnement på deres SaaS-løsning og indkøbsefterretningsrapporter.

[*]NexVision bruges primært af militæret og regeringer, men har siden 2020 været kommercielt tilgængelig og påberåbt sig af både Fortune 500-virksomheder og små og mellemstore virksomheder (SMB’er) til deres efterretnings- og efterforskningsbehov. Deres service inkluderer et direkte abonnement på deres SaaS-løsning og indkøbsefterretningsrapporter.

[*]Hvordan det virker:

[*]I det første trin indsamler dens AI-drevne motor konstant data, analyserer dem og kategoriserer dem, hvilket giver den største kommercielt tilgængelige datasø. I det andet trin bruger motoren maskinlæring til at reducere falske positiver for at give meget nøjagtige og kontekstualiserede resultater. Dette reducerer i høj grad de mandetimer og tid, der kræves i undersøgelser, og den alarmerende træthed, som analytikere møder, når de mødes med store mængder irrelevante data. I det sidste trin afspejles alle resultater på dashboardet, hvor brugerne nemt kan visualisere og træffe informerede beslutninger.

[*]Dashboardet giver brugerne mulighed for at indstille søgeordsalarmer for at overvåge mål i realtid, udføre undersøgelser og analysere resultater, mens de forbliver anonyme.

[*]Softwaren har en enkel grænseflade, der er designet til analytikere på begynderniveau. Analytikere kan få adgang til og bruge omfattende efterretninger af militær kvalitet uden at stole på scripts eller skrive en enkelt linje kode.

[*]Dets sociale mediemodul overvåger data fra Meta (tidligere Facebook), Instagram, LinkedIn, Discord, Twitter, Youtube, Telegram osv., og er udstyret med geo-placeringsteknologi til at bestemme kilden og placeringen af informationsformidling.

Sociale links

[*]Sociale links er en softwarevirksomhed, der udvikler AI-drevne løsninger, der udvinder, analyserer og visualiserer data fra åbne kilder, herunder sociale medier, messengers, blockchains og Dark Web. Deres flagskibsprodukt SL Professional giver efterforskere og datasikkerhedsprofessionelle mulighed for at nå deres arbejdsmål hurtigere og mere effektivt.

[*]SL Professional tilbyder en række specialdesignede søgemetoder, der spænder over mere end 500 åbne kilder. Produktets avancerede søgeforespørgsler, hvoraf mange er afhængige af maskinlæring, giver brugerne mulighed for at filtrere dataene, mens de indsamles på en række sofistikerede måder.

[*]Social Links OSINT-løsninger gør dog mere end blot at indsamle information; de tilbyder også avancerede analyseværktøjer til at finpudse data, efterhånden som du skrider frem gennem undersøgelser, hvilket giver nøjagtige resultater for et stadig mere forståeligt billede af undersøgelsen.

[*]Funktioner

- Et professionelt bundt af 1000+ originale søgemetoder til over 500 åbne datakilder inklusive alle større platforme på tværs af sociale medier, messengers, blockchains og Dark Web

- Avancerede automatiseringsfunktioner, der udnytter maskinlæring til at levere en ekspansiv række af informationssøgning, der viser nøjagtige resultater ved bemærkelsesværdige hastigheder.

- Skræddersyede analyseværktøjer gør det muligt at berige data betydeligt og støbe til brugerens særlige formål.

- Problemfri integration i din it-infrastruktur

- Sociale links tilbyder træning og support som en del af deres produktpakker.

[*]For organisationer, der har brug for den ultimative OSINT-løsning, har Social Links også en platform i virksomhedskvalitet SL Private Platform – en on-premise OSINT-løsning, der tilbyder deres bredeste udvalg af søgemetoder, fuld tilpasning i henhold til brugernes behov og privat datalagring.

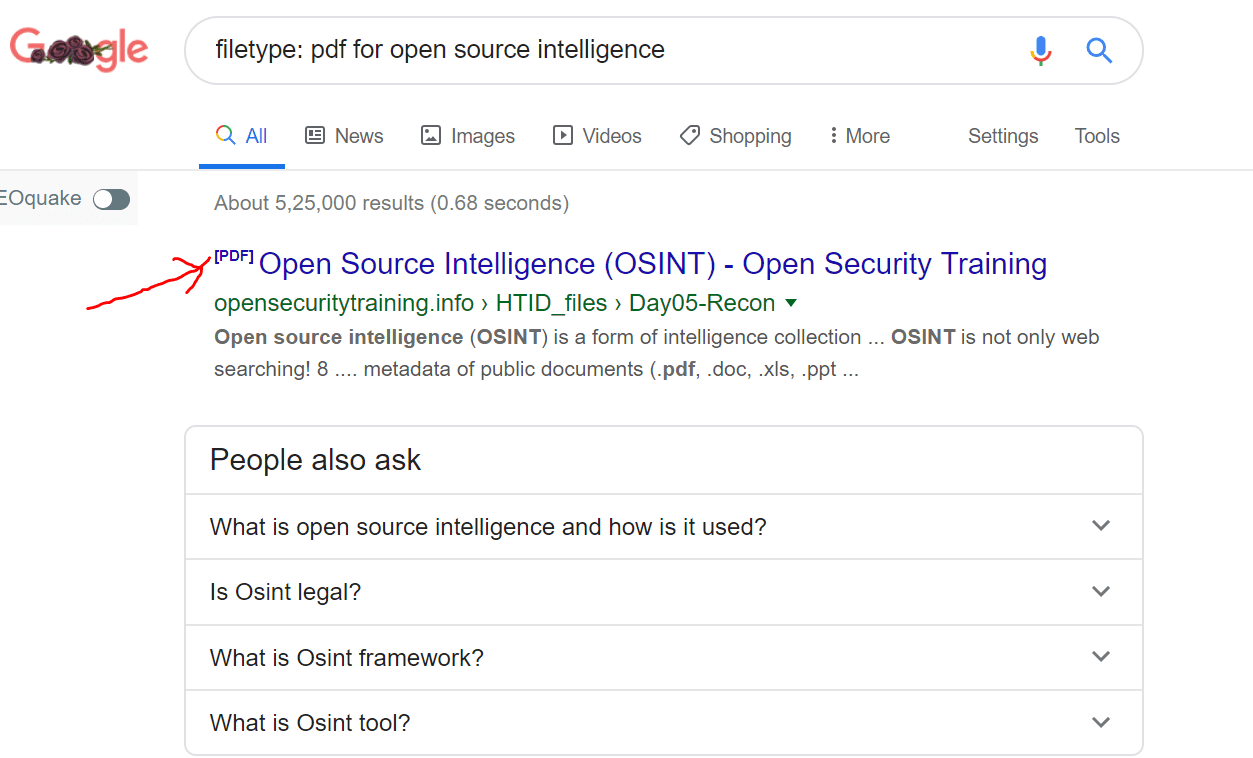

Google Dorks

[*]Google Dorks er opstået i 2002, og det giver effektive resultater med fremragende ydeevne. Dette forespørgselsbaserede open source efterretningsværktøj er hovedsageligt udviklet og skabt til at hjælpe brugere med at målrette indekset eller søgeresultaterne hensigtsmæssigt og effektivt.

[*]Google Dorks giver en fleksibel måde at søge efter information ved at bruge nogle operatører, og måske kaldes det også Google Hacking. Disse operatører gør søgningen nemmere at udtrække information. Nedenfor er nogle af de operatører eller indekseringsmuligheder, der leveres af Google Docker, og de er:

- Filtype: Denne operator bruges hovedsageligt til at finde filtyperne eller til at søge efter en bestemt streng

- Intext: Denne indekseringsmulighed bruges til at søge efter en bestemt tekst på en bestemt side.

- Ext: Dette bruges til at søge efter en specifik udvidelse i en fil.

- Inurl: Bruges til at søge efter den specifikke streng eller ord i URL’en

- Intitle: For at søge efter titlen eller ordene nævnt ovenfor i URL’en

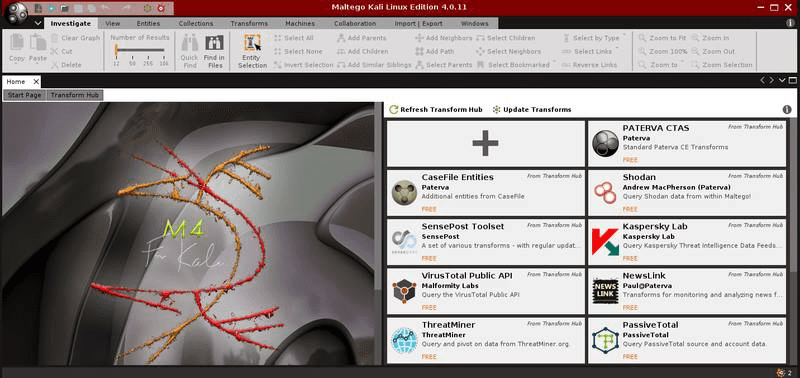

Maltego

[*]Maltego er designet og udviklet af Paterva, og det er et af de indbyggede værktøjer i Kali Linux. Dette open source-intelligensværktøj bruges hovedsageligt til at udføre en betydelig udforskning mod forskellige mål ved hjælp af flere indbyggede transformationer (og giver også mulighed for at skrive brugerdefinerede).

[*]Et programmeringssprog, som du bruger i Maltego, er skrevet i Java og vises som et indbygget færdigpakket i Kali Linux. For at bruge dette værktøj er registrering nødvendig, registreringen er gratis, og brugeren skal registrere sig på patervas websted. Når først registreringsprocessen er færdig, kan brugerne bruge dette værktøj til at skabe og udvikle effektive digitale fodspor for det pågældende mål på internettet.

[*]De forventede resultater kan ske med IP-konvertering, AS-nummer er identificeret, Netblock er også identificeret, selv sætninger og lokationer er også identificeret. Dette er alle ikonerne i Maltego, der giver en detaljeret visning og information om alle ikonerne.

[*]De forventede resultater kan ske med IP-konvertering, AS-nummer er identificeret, Netblock er også identificeret, selv sætninger og lokationer er også identificeret. Dette er alle ikonerne i Maltego, der giver en detaljeret visning og information om alle ikonerne.

[*]Du kan endda få flere oplysninger om målet ved at grave mere i processen. Endelig kan jeg sige, at det er et glimrende værktøj til at spore hver enkelt enheds fodspor over internettet. Maltego er tilgængelig på tværs af alle populære operativsystemer.

Høstmanden

[*]Høstmanden er et fantastisk værktøj til at finde e-mails, underdomæner, IP’er osv. fra forskellige offentlige data.

[*]Nedenstående eksempel for at finde underdomænerne ved hjælp af DNSdumpster.

[[email protected] theHarvester]# python theHarvester.py -d toadmin.dk.com -v -b dnsdumpster ******************************************************************* * _ _ _ * * | |_| |__ ___ / /__ _ _ ____ _____ ___| |_ ___ _ __ * * | __| _ / _ / /_/ / _` | '__ / / _ / __| __/ _ '__| * * | |_| | | | __/ / __ / (_| | | V / __/__ || __/ | * * __|_| |_|___| / /_/ __,_|_| _/ ___||___/_____|_| * * * * theHarvester 3.1.0.dev1 * * Coded by Christian Martorella * * Edge-Security Research * * [email protected] * * * ******************************************************************* [*] Target: toadmin.dk.com [*] Searching DNSdumpster. [*] No IPs found. [*] No emails found. [*] Hosts found: 3 --------------------- lab.toadmin.dk.com:104.25.134.107 tools.toadmin.dk.com:104.25.134.107 www.toadmin.dk.com:104.25.134.107 [*] Virtual hosts: ------------------ [[email protected] theHarvester]#

[*]TheHarvester er også tilgængelig på Kali Linux. Du kan tjekke Kali Linux installationsvejledningen, hvis du har brug for det.

[*]BTW, der er flere værktøjer til at finde underdomæner.

Recon-Ng

[*]Recon-ng er et effektivt værktøj til at udføre rekognoscering på målet.

[*]Hele kraften ved dette værktøj ligger fuldstændigt i den modulære tilgang. Styrken ved modulære værktøjer kan forstås for dem, der bruges Metasploit. Recon-ng har forskellige indbyggede moduler, der bruges til hovedsageligt at målrette, mens der udtrækkes information efter brugernes behov. Vi kan bruge Recon-ng-modulerne blot ved at tilføje domænerne i arbejdsområdet.

[*]Arbejdsrum er primært skabt til at udføre operationerne inde i det. Brugerne vil blive omdirigeret til arbejdsområdet, så snart det er oprettet. Inde i arbejdsområdet kan domænet specielt specificeres ved at tilføje domæne

[*]Nogle af de fremragende moduler, såsom google-site-web og bing-domain-web, bruges til at finde yderligere domæner relateret til det første indledende måldomæne. Resultatet af disse domæner vil være alle de indekserede domæner til søgemaskinerne. Et andet iørefaldende modul er bing_linkedin_cache, som hovedsageligt bruges til at hente detaljerne om de e-mailadresser, der er relateret til domænet. Dette modul kan også bruges til at udnytte social engineering.

[*]Ved at bruge andre moduler kan vi desuden hente den ekstra eller yderligere information om mål. Så endelig er dette open source-intelligensværktøj et fantastisk værktøj og skal også inkluderes i forskernes værktøjskasse.

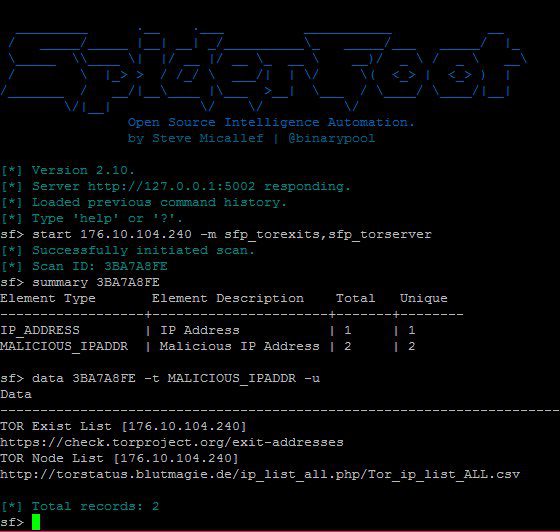

[*]SpiderFoot er et open source rekognosceringsværktøj tilgængeligt til Linux og Windows. Det er udviklet ved hjælp af Python-sprog med høj konfiguration og kører stort set på enhver platform. Den integreres med en nem og interaktiv GUI med en kraftfuld kommandolinjegrænseflade.

[*]Det har automatisk gjort os i stand til at bruge forespørgsler over 100+ OSINT-kilder til at få fat i intelligensen på e-mails, navne, IP-adresser, domænenavne osv. Den indsamler en lang række informationer om et mål, såsom netblokeringer, e-mails, web servere og mange flere. Ved at bruge Spiderfoot kan du muligvis målrette efter dit krav, fordi det vil indsamle dataene ved at forstå, hvordan de er relateret til hinanden.

[*]De data, der indsamles fra en SpiderFoot, vil give en bred vifte af oplysninger om dit specifikke mål. Det giver klar indsigt om mulige hacking-trusler, som fører til sårbarheder, datalæk og andre vigtige oplysninger. Så denne indsigt vil hjælpe med at udnytte penetrationstesten og forbedre trusselsintelligensen til at advare, før den bliver angrebet eller stjålet.

[*]De data, der indsamles fra en SpiderFoot, vil give en bred vifte af oplysninger om dit specifikke mål. Det giver klar indsigt om mulige hacking-trusler, som fører til sårbarheder, datalæk og andre vigtige oplysninger. Så denne indsigt vil hjælpe med at udnytte penetrationstesten og forbedre trusselsintelligensen til at advare, før den bliver angrebet eller stjålet.

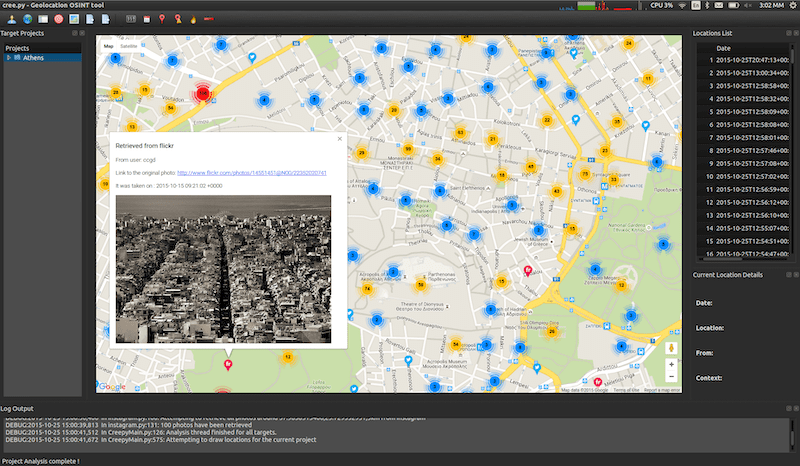

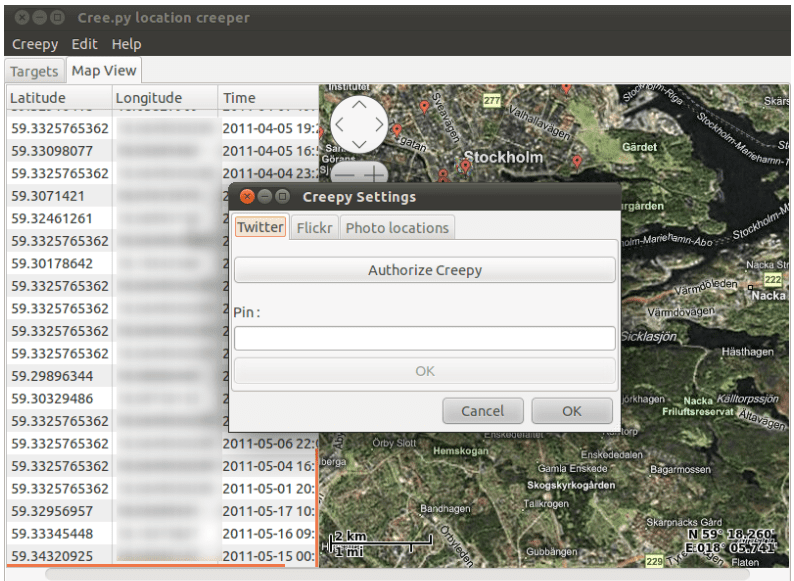

Uhyggelig

[*]Uhyggelig er et open source Geolocation-intelligensværktøj. Den indsamler oplysninger om Geolocation ved at bruge forskellige sociale netværksplatforme og billedhostingtjenester, der allerede er udgivet et andet sted. Creepy præsenterer rapporterne på kortet ved hjælp af et søgefilter baseret på den nøjagtige placering og dato. Disse rapporter er tilgængelige i CSV- eller KML-format til eksport til yderligere analyse.

[*]Hovedfunktionaliteten i Creepy er opdelt i to hovedfaner, dvs. Fanerne ‘Mål’ og ‘kortvisning’.

[*]Hovedfunktionaliteten i Creepy er opdelt i to hovedfaner, dvs. Fanerne ‘Mål’ og ‘kortvisning’.

[*]Uhyggelig er skrevet i python og leveres også med en pakket binær til Linux-distributioner såsom Debian, Backtrack, Ubuntu og Microsoft Windows.

[*]Uhyggelig er skrevet i python og leveres også med en pakket binær til Linux-distributioner såsom Debian, Backtrack, Ubuntu og Microsoft Windows.

Konklusion

[*]Penetrationstest er udfordrende, og det kræver information fra forskellige kilder. Jeg håber, at ovenstående ONIST-værktøjer hjælper dig med det.

[*]Du kan også udforske online pentest-værktøjer til rekognoscering og udnyttelsessøgning.