kender fjenden og du kender dig selv, du behøver ikke frygte resultatet af hundrede kampe. – Sun Tzu

Rekognoscering er afgørende for enhver penetrationstester eller sikkerhedsingeniør, der arbejder på et pen-testprojekt. At kende de rigtige værktøjer til at finde eller opdage specifik information gør det nemt for pentesteren at lære mere om målet.

Denne artikel vil se på en liste over onlineværktøjer, som sikkerhedsprofessionelle kan bruge til at finde specifikke oplysninger og udnytte målet.

Indholdsfortegnelse

Find målets teknologistabel.

Før du finder eller opdager e-mail-adresser og anden ekstern information relateret til målet, er det nødvendigt at finde målets teknologistak. For eksempel at vide, at målet er bygget med PHP Laravel og MySQL, hjælper pentesteren med at finde ud af, hvilken type udnyttelse, der skal bruges mod målet.

Bygget Med

BuiltWith er et teknologiopslag eller profiler. Det giver pentestere realtidsinformation om målet via domæne API og domæne live API. Domæne-API’en fodrer pentestere med teknisk information såsom analyseservice, indlejrede plugins, frameworks, biblioteker osv.

Domæne-API’en er afhængig af en BuiltWith-database til at give aktuelle og historiske teknologioplysninger om målet.

Opslagssøgelinjen henter de samme oplysninger fra domæne-API’en. På den anden side udfører domænets live-API et omfattende opslag på domænet eller URL’en, der leveres med det samme eller i realtid.

Det er muligt at integrere begge API’er i et sikkerhedsprodukt for at fodre slutbrugere med teknisk information.

Wappalyzer

Wappalyzer er en teknologiprofiler, der bruges til at udtrække information relateret til målets teknologistack. Hvis du vil finde ud af, hvilket CMS eller hvilket bibliotek målet bruger, og hvilken som helst ramme, er Wappalyzer det værktøj, du skal bruge.

Der er forskellige måder at bruge – du kan få adgang til oplysninger om målet ved at bruge Opslag API. Denne metode bruges mest af sikkerhedsingeniører eller infosec-udviklere til at integrere Wappalyzer som en teknologiprofiler i et sikkerhedsprodukt. Ellers kan du installere Wappalyzer som en browserudvidelse til Chrome, Firefoxog Edge.

Opdag subdomæner af målet

Et domæne er navnet på en hjemmeside. Et underdomæne er en ekstra del af domænenavnet.

Normalt er domænet forbundet med et eller flere underdomæner. Derfor er det vigtigt at vide, hvordan man finder eller opdager underdomæner relateret til måldomænet.

Dnsdumpster

Dnsdumpster er et gratis domæneforskningsværktøj, der kan opdage underdomæner relateret til målets domæne. Det udfører subdomæneopdagelse ved at videresende data fra Shodan, Maxmind, og andre søgemaskiner. Der er en grænse for antallet af domæner, du må søge. Hvis du ønsker at overvinde denne grænse, kan du prøve deres kommercielle produkt kaldet domæneprofiler.

Den måde, domæneprofiler udfører domæneopdagelse på, er ret lig Dnsdumpster. Domæneprofileren inkluderer dog yderligere oplysninger, såsom DNS-poster. I modsætning til Dnsdumpster er domæneprofileren ikke gratis. Det kræver en fuld medlemsplan.

Både Dnsdumpster og domæneprofileringstjeneste tilhører hackertarget.com.

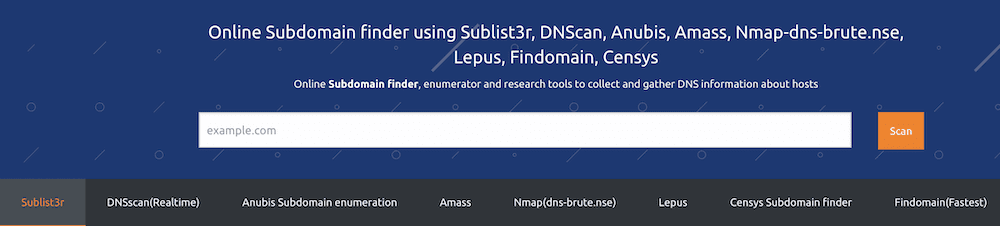

nmmapper

nmmapper udnytter native rekognosceringsværktøjer såsom Sublister, DNScan, Lepus og Amass til at søge efter underdomæner.

NMMAPER har masser af andre værktøjer som ping-test, DNS-opslag, WAF-detektor osv.

Find e-mailadresser

For effektivt at teste, om en virksomhed er sårbar over for phishing eller ej, skal du finde e-mailadresser på medarbejdere, der arbejder for målvirksomheden.

Jæger

Hunter er en populær e-mail-findertjeneste. Det giver alle mulighed for at søge efter e-mail-adresser via domæne søgemetode eller e-mail-findingsmetode. Med domænesøgningsmetoden kan du søge efter en e-mailadresse via domænenavn.

Hunter tilbyder også API.

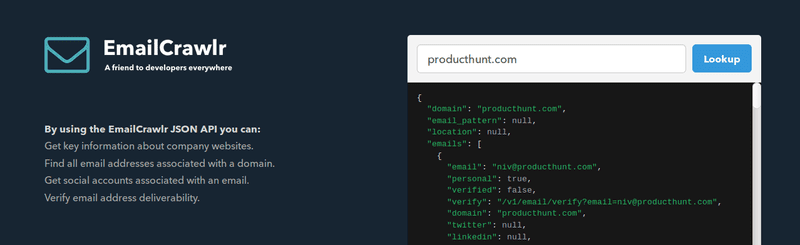

EmailCrawlr

GUI eller API – dit valg.

EmailCrawlr returnerer en liste over e-mailadresser i et JSON-format.

Skrapp

Selvom Skrapp er velegnet til e-mail marketing, kan den søge i e-mailadresser via domænesøgningsfunktionen. Der er en anden funktion kendt som søgning af bulk-e-mail. Det giver dig mulighed for at importere en CSV-fil med navne på medarbejdere og virksomheder. Det returnerer e-mail-adresser i bulk.

Der er en hvile API tilgængelig for dem, der foretrækker at søge efter e-mailadresser programmatisk.

Udforsk flere værktøjer til at finde e-mail.

Find mapper og filer

Det er vigtigt at vide, hvilken type filer eller mapper, der er hostet på målwebserveren i et gennemtestet projekt. Du vil normalt finde følsomme oplysninger i filer og mapper såsom administratoradgangskode, GitHub-nøgle og så på en webserver.

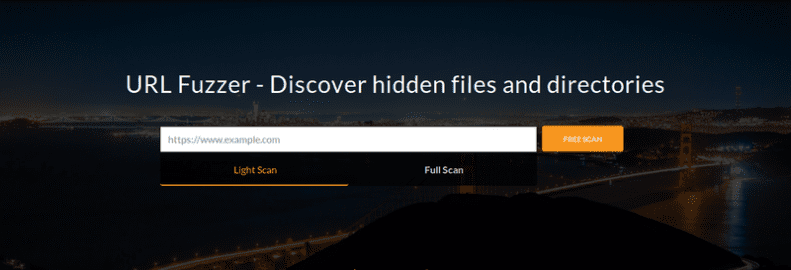

URL Fuzzer

Url Fuzzer er en onlinetjeneste fra Pentest-Tools. Den bruger en specialbygget ordliste til at opdage skjulte filer og mapper. Ordlisten indeholder mere end 1000 almindelige navne på kendte filer og mapper.

Det giver dig mulighed for at scanne efter skjulte ressourcer via en let scanning eller fuld scanning. Den fulde scanningstilstand er kun for registrerede brugere.

Pentest Tools har mere end 20 værktøjer til informationsindsamling, hjemmesidesikkerhedstest, infrastrukturscanning og udnyttelseshjælpere.

Diverse oplysninger

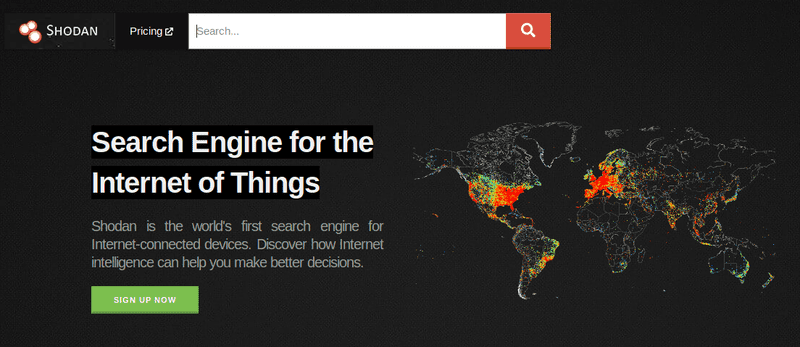

I en situation, hvor vi har brug for information om internetforbundne enheder såsom routere, webcams, printere, køleskabe og så videre, er vi nødt til at stole på Shodan.

Shodan

Vi kan stole på Shodan at fodre os med detaljerede oplysninger. Ligesom Google er Shodan en søgemaskine. Den søger i de usynlige dele af internettet efter information på internetforbundne enheder. Selvom Shodan er en søgemaskine til cybersikkerhed, kan enhver, der er interesseret i at vide mere om disse enheder, bruge den.

For eksempel kan du bruge Shodan-søgemaskinen til at finde ud af, hvor mange virksomheder der bruger Nginx-webserveren, eller hvor mange apache-servere der er tilgængelige i Tyskland eller San Fransico. Shodan giver også filtre til at indsnævre din søgning til et specifikt resultat.

Udnyt søgeværktøjer

I dette afsnit ser vi på forskellige online udnyttelsesværktøjer eller -tjenester, der er tilgængelige for sikkerhedsforskere.

Pakkestorm

Selvom pakkestorm er en informationssikkerhedstjeneste kendt for at udgive aktuelle og historiske sikkerhedsartikler og værktøjer, udgiver den også aktuelle udnyttelser til at teste CVE’er. En gruppe cybersikkerhedsprofessionelle driver det.

Udnyt-DB

Udnyt-DB er den mest populære gratis databaseudnyttelse. Det er et projekt fra Offensiv sikkerhed for at indsamle udnyttelser indsendt af offentligheden til penetrationstestformål.

Sårbarhed-Lab

Sårbarhed-Lab giver adgang til en stor database over sårbarhed med udnyttelser og proofs-of-concept til forskningsformål. Du skal registrere en konto, før du kan indsende udnyttelser eller gøre brug af dem.

Konklusion

Jeg håber, at ovenstående værktøjer hjælper dig med dit forskningsarbejde. De er udelukkende beregnet til at bruge til uddannelsesformål på dit aktiv eller har tilladelse til at køre testen på et mål.

Udforsk derefter retsmedicinske efterforskningsværktøjer.