Selvom Linux-baserede systemer ofte betragtes som uigennemtrængelige, er der stadig risici, der skal tages alvorligt.

Rootkits, vira, ransomware og mange andre skadelige programmer kan ofte angribe og forårsage problemer på Linux-servere.

Uanset operativsystemet er det et must for servere at tage sikkerhedsforanstaltninger. Store brands og organisationer har taget sikkerhedsforanstaltningerne i deres hænder og udviklet værktøjer, der ikke kun opdager fejl og malware, men også retter dem og træffer forebyggende handlinger.

Heldigvis findes der værktøjer til en lav pris eller gratis, som kan hjælpe med denne proces. De kan opdage fejl i forskellige sektioner af en Linux-baseret server.

Indholdsfortegnelse

Lynis

Lynis er et kendt sikkerhedsværktøj og en foretrukken mulighed for eksperter i Linux. Det fungerer også på systemer baseret på Unix og macOS. Det er en open source software-app, der har været brugt siden 2007 under en GPL-licens.

Lynis er i stand til at opdage sikkerhedshuller og konfigurationsfejl. Men det går ud over det: I stedet for blot at afsløre sårbarhederne, foreslår det korrigerende handlinger. Det er derfor, for at få detaljerede revisionsrapporter, er det nødvendigt at køre det på værtssystemet.

Installation er ikke nødvendig for at bruge Lynis. Du kan udtrække den fra en downloadet pakke eller en tarball og køre den. Du kan også få det fra en Git-klon for at få adgang til den fulde dokumentation og kildekode.

Lynis blev skabt af den oprindelige forfatter af Rkhunter, Michael Boelen. Det har to typer tjenester baseret på enkeltpersoner og virksomheder. I begge tilfælde har den en enestående ydeevne.

Chkrootkit

Som du måske allerede har gættet, er chkrootkit er et værktøj til at kontrollere, om der findes rootkits. Rootkits er en type ondsindet software, der kan give serveradgang til en uautoriseret bruger. Hvis du kører en Linux-baseret server, kan rootkits være et problem.

chkrootkit er et af de mest brugte Unix-baserede programmer, der kan registrere rootkits. Den bruger ‘strenge’ og ‘grep’ (Linux-værktøjskommandoer) til at opdage problemer.

Den kan enten bruges fra en alternativ mappe eller fra en redningsdisk, hvis du vil have den til at verificere et allerede kompromitteret system. De forskellige komponenter i Chkrootkit sørger for at lede efter slettede poster i “wtmp”- og “lastlog”-filerne, finde sniffer-poster eller rootkit-konfigurationsfiler og tjekke for skjulte poster i “/proc” eller opkald til “readdir”-programmet.

For at bruge chkrootkit skal du hente den nyeste version fra en server, udpakke kildefilerne, kompilere dem, og du er klar til at gå.

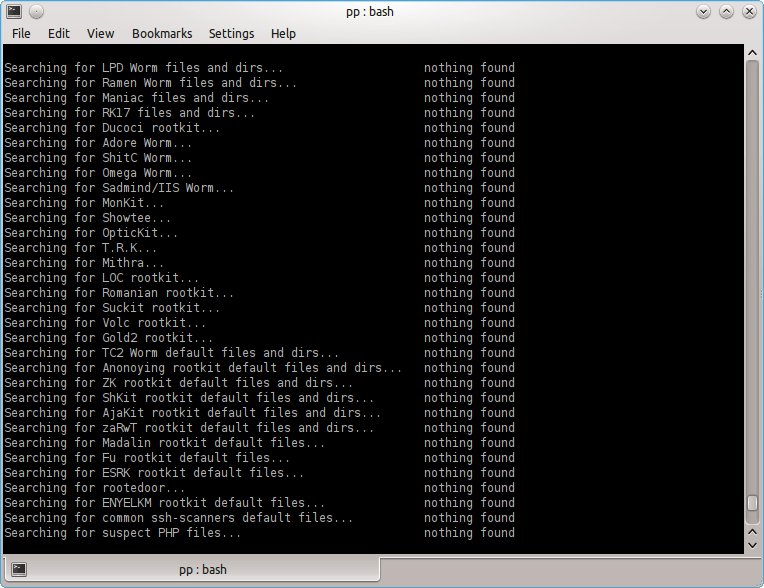

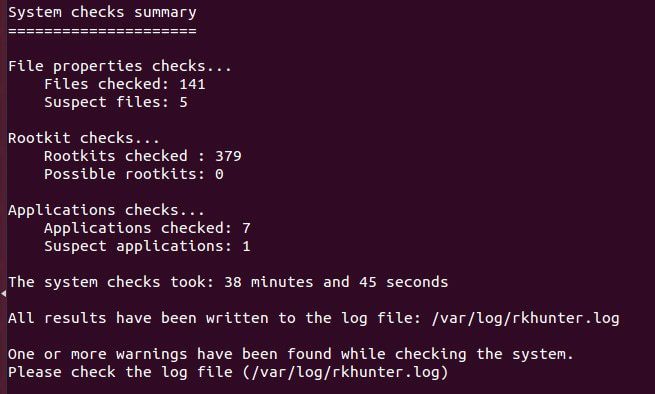

Rkhunter

Udvikler Micheal Boelen var personen bag fremstillingen Rkhunter (Rootkit Hunter) i 2003. Det er et velegnet værktøj til POSIX-systemer og kan hjælpe med detektering af rootkits og andre sårbarheder. Rkhunter går grundigt igennem filer (enten skjulte eller synlige), standardmapper, kernemoduler og forkert konfigurerede tilladelser.

Efter en rutinekontrol sammenligner den dem med de sikre og korrekte registreringer af databaser og leder efter mistænkelige programmer. Da programmet er skrevet i Bash, kan det ikke kun køre på Linux-maskiner, men også på praktisk talt enhver version af Unix.

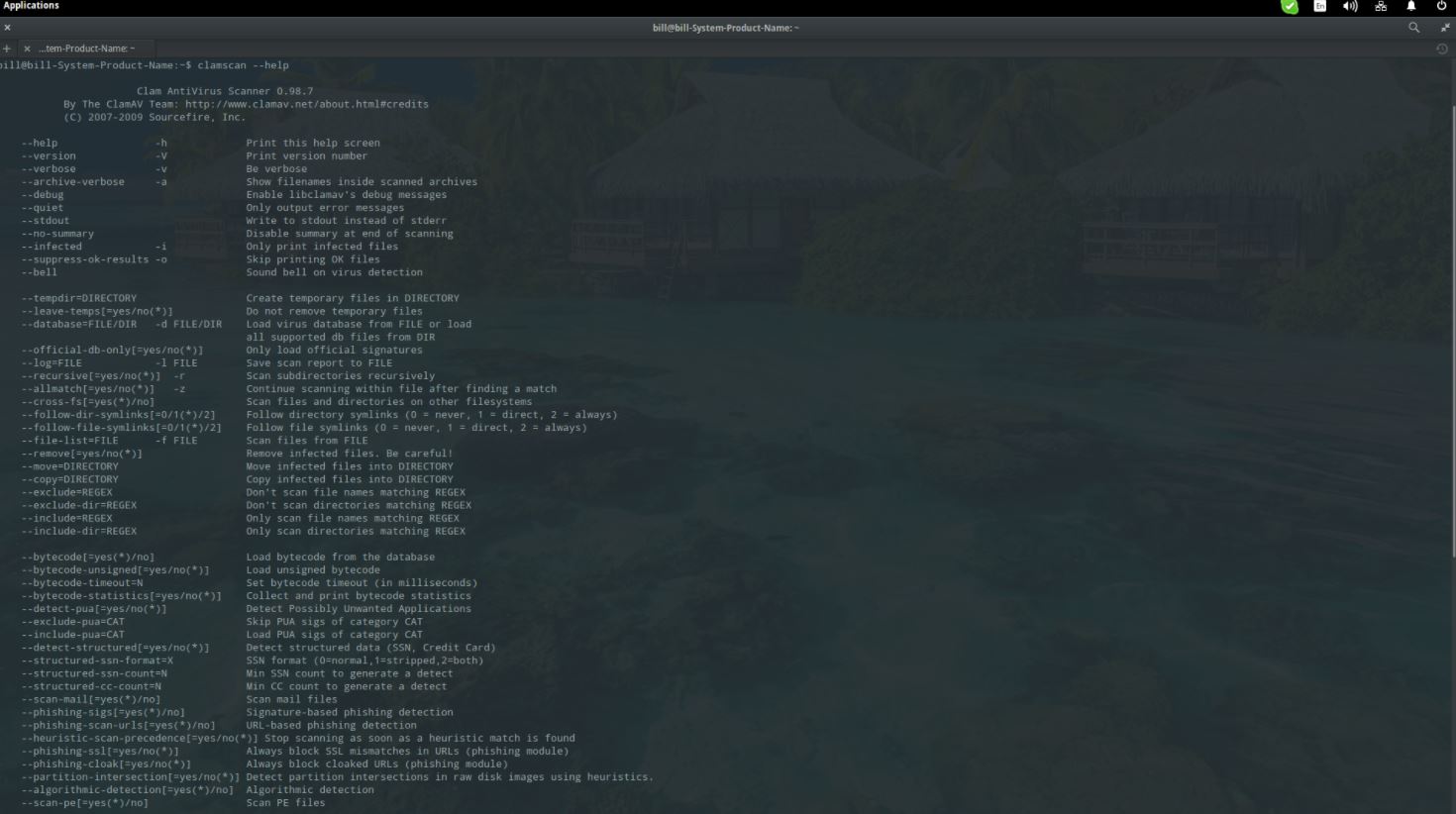

ClamAV

Skrevet i C++, ClamAV er et open source-antivirus, der kan hjælpe med påvisning af vira, trojanske heste og mange andre typer malware. Det er et helt gratis værktøj, det er derfor, mange mennesker bruger det til at scanne deres personlige oplysninger, inklusive e-mails, for enhver form for ondsindede filer. Det fungerer også væsentligt som en server-side scanner.

Værktøjet blev oprindeligt udviklet, specielt til Unix. Alligevel har den tredjepartsversioner, der kan bruges på Linux, BSD, AIX, macOS, OSF, OpenVMS og Solaris. Clam AV laver en automatisk og regelmæssig opdatering af sin database, for at være i stand til at opdage selv de seneste trusler. Det giver mulighed for kommandolinjescanning, og det har en skalerbar dæmon med flere tråde for at forbedre dens scanningshastighed.

Det kan gå gennem forskellige slags filer for at opdage sårbarheder. Det understøtter alle slags komprimerede filer, inklusive RAR, Zip, Gzip, Tar, Cabinet, OLE2, CHM, SIS-format, BinHex og næsten enhver type e-mail-system.

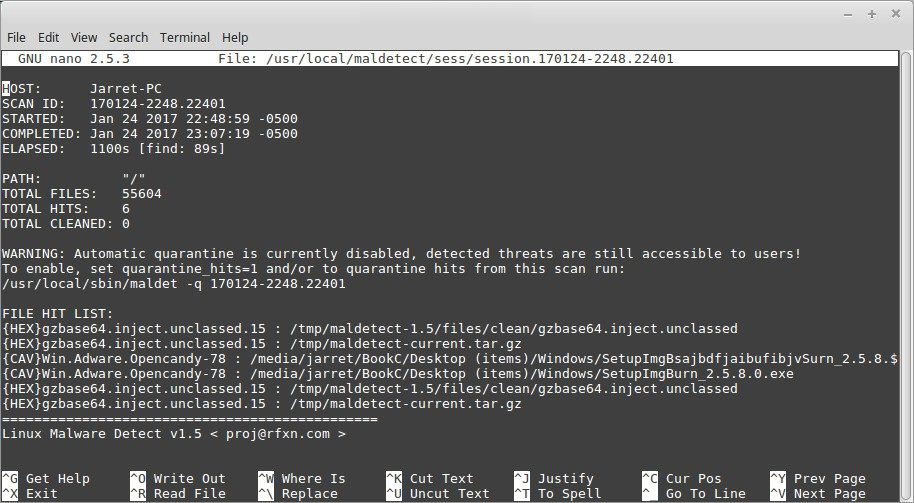

LMD

Detektion af Linux-malware – eller LMD, for kort – er en anden berømt antivirus til Linux-systemer, specielt designet omkring de trusler, der normalt findes i hostede miljøer. Som mange andre værktøjer, der kan opdage malware og rootkits, bruger LMD en signaturdatabase til at finde enhver ondsindet kørende kode og hurtigt afslutte den.

LMD begrænser sig ikke til sin egen signaturdatabase. Det kan udnytte ClamAV og Team Cymrus databaser til at finde endnu flere vira. For at udfylde sin database fanger LMD trusselsdata fra netværkskantindtrængningsdetektionssystemer. Ved at gøre dette er det i stand til at generere nye signaturer for malware, der bliver aktivt brugt i angreb.

LMD kan bruges gennem “maldet” kommandolinjen. Værktøjet er specielt lavet til Linux-platforme og kan nemt søge gennem Linux-servere.

Radare 2

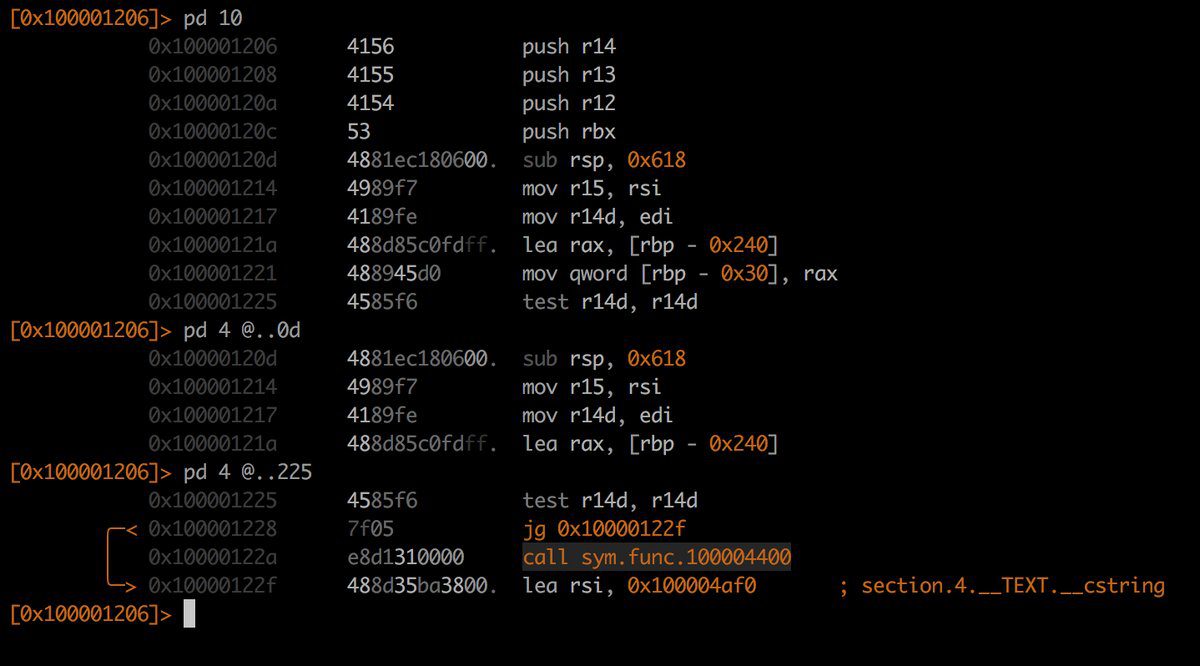

Radare 2 (R2) er en ramme til at analysere binære filer og lave reverse-engineering med fremragende detektionsevner. Det kan detektere misdannede binære filer, hvilket giver brugeren værktøjerne til at administrere dem, og neutraliserer potentielle trusler. Den bruger sdb, som er en NoSQL-database. Softwaresikkerhedsforskere og softwareudviklere foretrækker dette værktøj for dets fremragende datapræsentationsevne.

En af de fremragende egenskaber ved Radare2 er, at brugeren ikke er tvunget til at bruge kommandolinjen til at udføre opgaver såsom statisk/dynamisk analyse og softwareudnyttelse. Det anbefales til enhver form for forskning i binære data.

OpenVAS

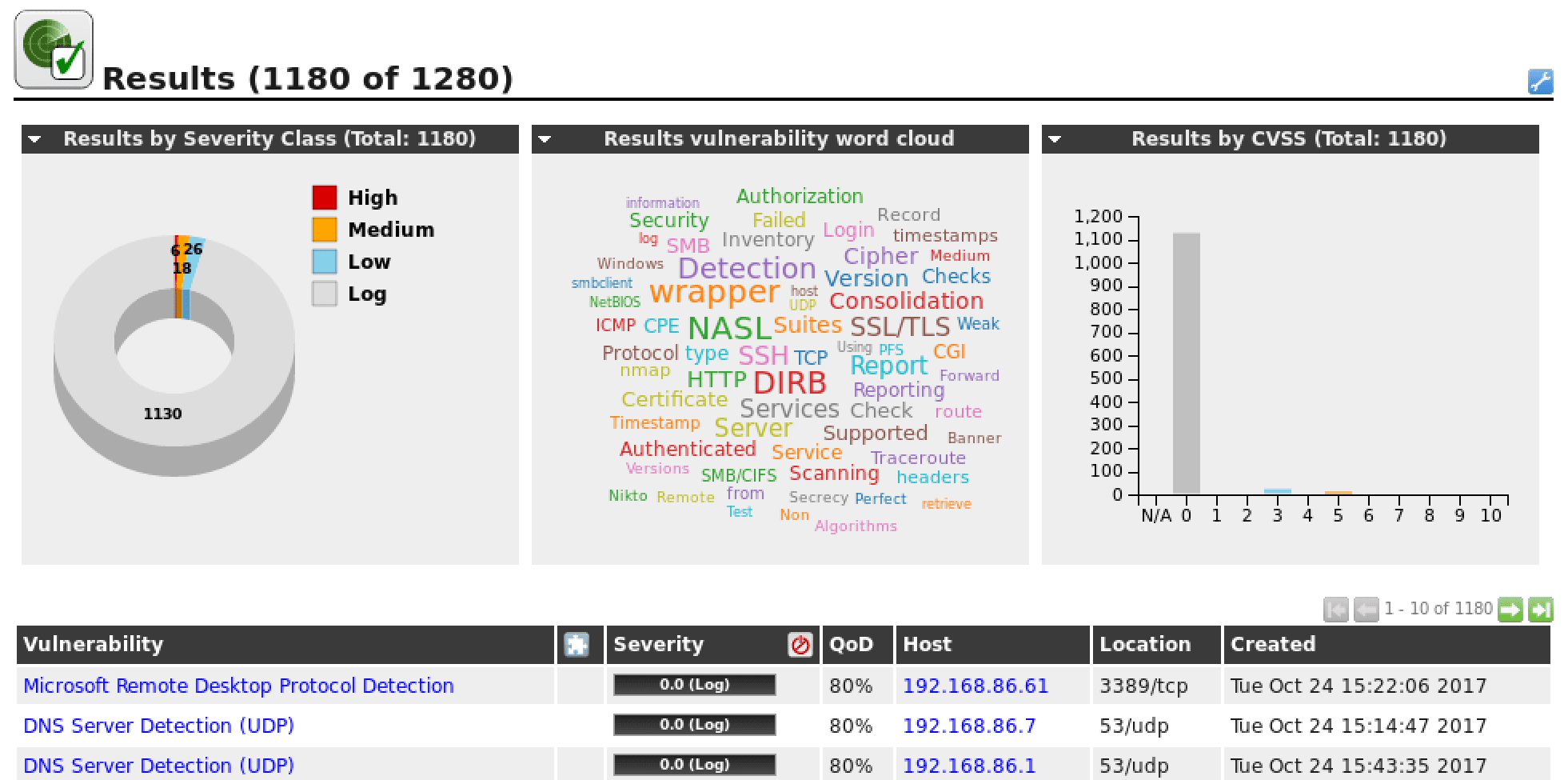

Åbent sårbarhedsvurderingssystem, eller OpenVAS, er et hostet system til at scanne sårbarheder og administrere dem. Den er designet til virksomheder i alle størrelser, og hjælper dem med at opdage sikkerhedsproblemer skjult i deres infrastrukturer. Oprindeligt var produktet kendt som GNessUs, indtil dets nuværende ejer, Greenbone Networks, skiftede navn til OpenVAS.

Siden version 4.0 tillader OpenVAS løbende opdatering – normalt i perioder på mindre end 24 timer – af sin Network Vulnerability Testing (NVT) base. I juni 2016 havde den mere end 47.000 NVT’er.

Sikkerhedseksperter bruger OpenVAS på grund af dets evne til at scanne hurtigt. Den har også fremragende konfigurerbarhed. OpenVAS-programmer kan bruges fra en selvstændig virtuel maskine til sikker malware-forskning. Dens kildekode er tilgængelig under en GNU GPL-licens. Mange andre sårbarhedsdetektionsværktøjer afhænger af OpenVAS – det er derfor, det tages som et vigtigt program i Linux-baserede platforme.

REMnux

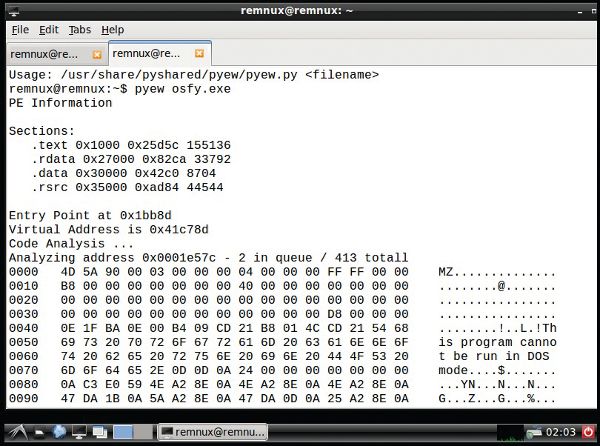

REMnux bruger reverse-engineering metoder til at analysere malware. Det kan registrere mange browserbaserede problemer, skjult i JavaScript-obfuscerede kodestykker og Flash-applets. Det er også i stand til at scanne PDF-filer og udføre hukommelsesforensik. Værktøjet hjælper med at finde ondsindede programmer inde i mapper og filer, der ikke let kan scannes med andre virus-detektionsprogrammer.

Det er effektivt på grund af dets afkodnings- og reverse-engineering-funktioner. Det kan bestemme egenskaberne af mistænkelige programmer, og for at være letvægts, er det meget uopdagelig af smarte ondsindede programmer. Den kan bruges på både Linux og Windows, og dens funktionalitet kan forbedres ved hjælp af andre scanningsværktøjer.

Tiger

I 1992 begyndte Texas A&M University at arbejde på Tiger at øge sikkerheden på deres campuscomputere. Nu er det et populært program til Unix-lignende platforme. En unik ting ved værktøjet er, at det ikke kun er et sikkerhedsrevisionsværktøj, men også et system til registrering af indtrængen.

Værktøjet er gratis at bruge under en GPL-licens. Det er afhængigt af POSIX-værktøjer, og sammen kan de skabe en perfekt ramme, der kan øge sikkerheden på din server markant. Tiger er udelukkende skrevet på shell-sprog – det er en af grundene til dens effektivitet. Den er velegnet til at kontrollere systemstatus og konfiguration, og dens multifunktionelle brug gør den meget populær blandt folk, der bruger POSIX-værktøjer.

Maltrail

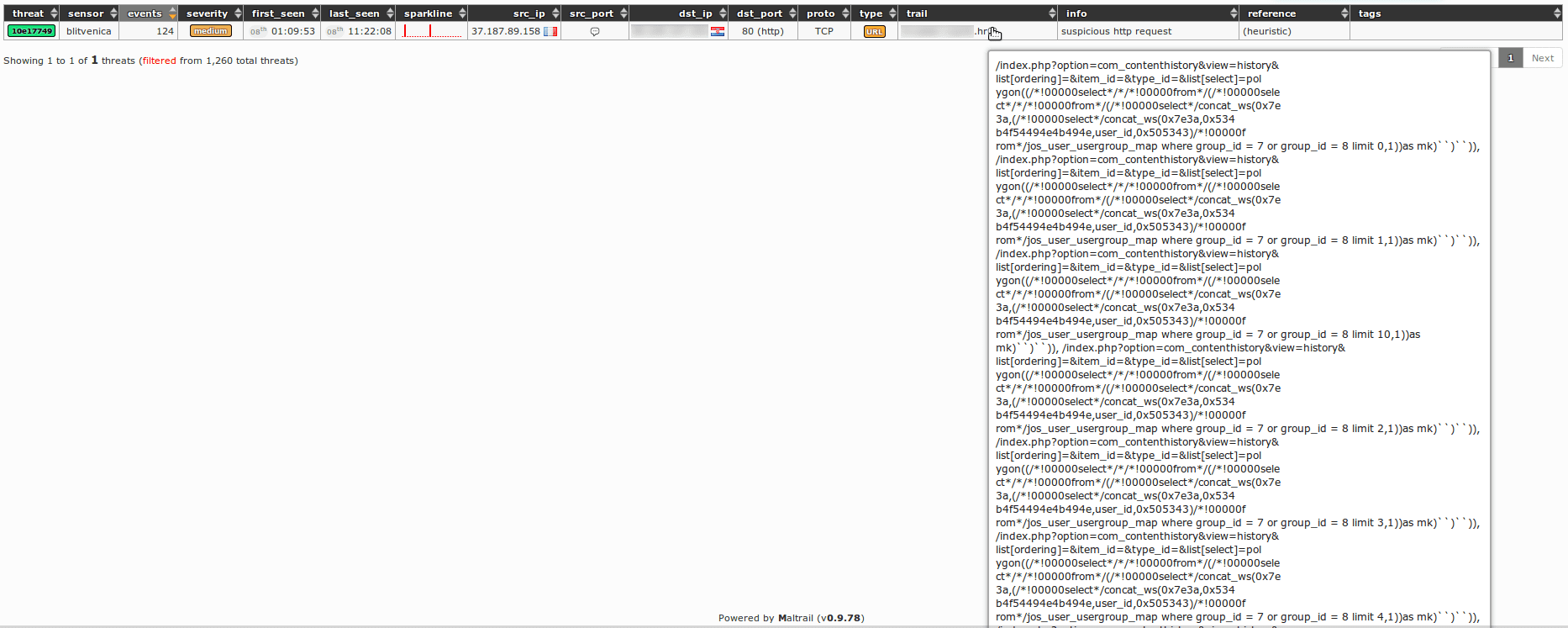

Maltrail er et trafikregistreringssystem, der er i stand til at holde din servers trafik ren og hjælpe den med at undgå enhver form for ondsindede trusler. Den udfører denne opgave ved at sammenligne trafikkilderne med sortlistede websteder, der er offentliggjort online.

Udover at tjekke for sortlistede websteder, bruger den også avancerede heuristiske mekanismer til at opdage forskellige slags trusler. Selvom det er en valgfri funktion, er den praktisk, når du tror, din server allerede er blevet angrebet.

Den har en sensor, der er i stand til at registrere den trafik, en server får, og sende informationen til Maltrail-serveren. Detektionssystemet verificerer, om trafikken er god nok til at udveksle data mellem en server og kilden.

YARA

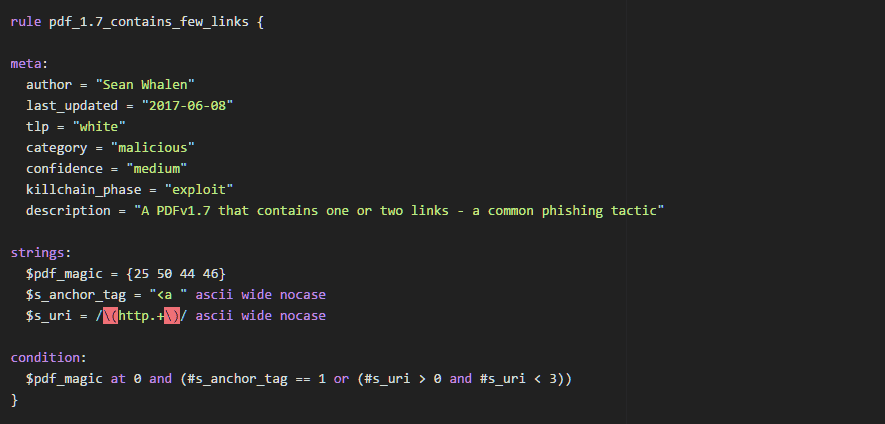

Lavet til Linux, Windows og macOS, YARA (Yet Another Ridiculous Acronym) er et af de mest essentielle værktøjer, der bruges til forskning og opdagelse af ondsindede programmer. Den bruger tekstlige eller binære mønstre til at forenkle og fremskynde registreringsprocessen, hvilket resulterer i en hurtig og nem opgave.

YARA har nogle ekstra funktioner, men du skal bruge OpenSSL-biblioteket for at bruge dem. Selvom du ikke har det bibliotek, kan du bruge YARA til grundlæggende malware-forskning gennem en regelbaseret motor. Den kan også bruges i Cuckoo Sandbox, en Python-baseret sandkasse, der er ideel til sikker research af ondsindet software.

Hvordan vælger man det bedste værktøj?

Alle de værktøjer, vi har nævnt ovenfor, fungerer meget godt, og når et værktøj er populært i Linux-miljøer, kan du være ret sikker på, at tusindvis af erfarne brugere bruger det. En ting, som systemadministratorer bør huske, er, at hver applikation normalt er afhængig af andre programmer. For eksempel er det tilfældet med ClamAV og OpenVAS.

Du skal forstå, hvad dit system har brug for, og på hvilke områder det kan have sårbarheder. For det første skal du bruge et letvægtsværktøj til at undersøge, hvilket afsnit der kræver opmærksomhed. Brug derefter det rigtige værktøj til at løse problemet.