DevSecOps er en praksis med at implementere sikkerhed ved hvert trin i DevOps-livscyklussen med DevSecOps-værktøjer.

Inden for softwareudvikling er DevOps kombinationen af specifikke udviklingsaktiviteter med it-drift. Denne kombination har til formål at forbedre softwarekvaliteten og muliggøre kontinuerlig levering.

Tilføjer vi sikkerhedsstyring til DevOps, bliver det til DevSecOps: en disciplin, der integrerer sikkerhed som et fælles ansvar mellem it-verdenen og softwareudviklingsverdenen.

Tidligere var sikkerhed det eksklusive ansvar for et specialiseret team, der sluttede sig til projekter i deres afsluttende faser. Dette fungerede godt i udviklingscyklusser, der varede måneder eller år. Men i agile udviklingscyklusser målt i uger, skal sikkerhedspraksis overvejes fra begyndelsen til slutningen af projektet, og sikkerhedsansvaret skal deles af hele udviklings- og it-teamet.

For at DevSecOps skal fungere uden at bryde paradigmerne for agile metoder, skal dets integration automatiseres. Dette er den eneste måde, hvorpå DevOps-arbejdsgangen ikke bliver træg, når den integrerer sikkerhedsstyring. Og den automatisering kræver passende mekanismer, der integrerer udviklingsværktøjer, såsom integrerede udviklingsmiljøer (IDE’er), med sikkerhedsfunktioner.

Indholdsfortegnelse

Typer af DevSecOps-værktøjer

Kombinationen af sikkerhed og DevOps kan antage mange former. Af denne grund er der forskellige typer af DevSecOps-værktøjer, som kan opsummeres som følger:

- Sårbarhedsscanning i open source-komponenter: De leder efter mulige sårbarheder i open source-kodekomponenter og biblioteker, der er hjemmehørende i den analyserede kodebase, sammen med alle deres afhængigheder.

- Statisk og dynamisk applikationssikkerhedstest (SAST/DAST): Statisk test scanner udvikleres kildekode for usikker kode for at identificere potentielle sikkerhedsproblemer. Dynamisk test udfører sikkerhedstest af kørende applikationer uden at kræve adgang til kildekoden.

- Billedscanning: De søger efter sårbarheder i Docker-containere.

- Infrastrukturautomatisering: Opdag og ret forskellige konfigurationsproblemer og sårbarheder i infrastrukturkonfiguration, især i cloudmiljøer.

- Visualisering: Giv synlighed i KPI’er og trends for at opdage stigninger eller fald i antallet af sårbarheder over tid.

- Trusselsmodellering: Aktiver proaktiv beslutningstagning ved at forudsige trusselsrisici på tværs af hele angrebsoverfladen.

- Advarsler: Giv kun sikkerhedsteamet besked, når en unormal hændelse er blevet identificeret og prioriteret som en trussel for at reducere støjniveauet og undgå afbrydelser i DevSecOps arbejdsgange.

Listen nedenfor viser en udvalgt liste over DevSecOps-værktøjer, du kan stole på for at inkorporere ordet “Sec” i dine DevOps-arbejdsgange.

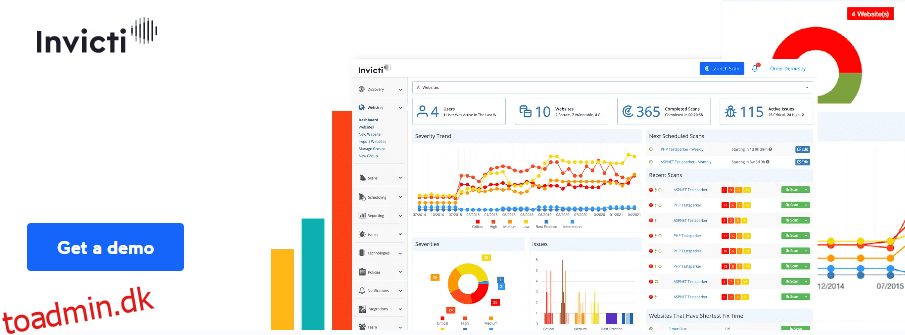

Invicti

Invicti er et værktøj, som du kan integrere i din SDLC for at udføre sikkerhedsstyring i dine softwareprodukter og samtidig bevare smidigheden i udviklingsprocessen.

Analysen udført af Invicti er udtømmende og giver nøjagtighed i at opdage problemer uden at ofre hastigheden i styringen af SDLC.

De automatiseringsmuligheder, som Invicti tilbyder, undgår behovet for menneskelig indgriben i udførelsen af sikkerhedsopgaver, hvilket skaber indsatsbesparelser for dit team, der kan beløbe sig til hundredvis af timer om måneden.

Disse besparelser øges ved at identificere de sårbarheder, der virkelig betyder noget, og automatisk tildele dem de mest passende ressourcer til afhjælpning.

Invicti giver også fuld indsigt i sårbarhederne i dine applikationer under udvikling og indsatsen for at reducere risikoen.

SonarQube

SonarQube tjekker automatisk din kode for sårbarheder og sniffer den for fejl, der kan blive trusler. I skrivende stund understøtter den næsten 30 forskellige programmeringssprog.

SonarQubes unikke QualityGates repræsenterer en enkel måde at stoppe problemer, før et produkt går ud i verden. De giver også udviklingsteamet et fælles syn på kvalitet, så alle kan kende standarderne, og om deres udvikling lever op til dem.

SonarQube integreres problemfrit i din DevSecOps-pipeline og sikrer, at alle teammedlemmer har adgang til de rapporter og feedback, der genereres af værktøjet.

Ved blot at installere det, indikerer SonarQube tydeligt, om dine tilsagn er rene, og om dine projekter er klar til udgivelse. Hvis noget er galt, vil værktøjet straks informere dig om, hvor problemet er, og hvad løsningen kan være.

Aqua

Aqua giver dig mulighed for at visualisere og stoppe trusler på alle stadier af dine softwareprodukters livscyklus, lige fra at skrive kildekoden til at implementere applikationen i skyen.

Værktøjet fungerer som en cloud-native applikationsbeskyttelsesplatform (CNAPP), og tilbyder softwareforsyningskædesikkerhedstjek, risiko- og sårbarhedsscanning og avanceret malwarebeskyttelse.

Aquas integrationsmuligheder giver dig mulighed for at sikre dine applikationer uanset de platforme og mekanismer, du bruger til udvikling og implementering, uanset om de er cloud, container, serverløse, CI/CD pipelines eller orkestratorer. Det integreres også med SIEM-platforme og analyseværktøjer.

Et karakteristisk aspekt ved Aqua er, at det muliggør sikkerhedskontrol i Kubernetes containere med KSPM (Kubernetes Security Posture Management) og avanceret beskyttelse i Kubernetes runtime. Brug af indbyggede K8s-funktioner muliggør politikdrevet beskyttelse for hele livscyklussen af applikationer, der er implementeret i containere.

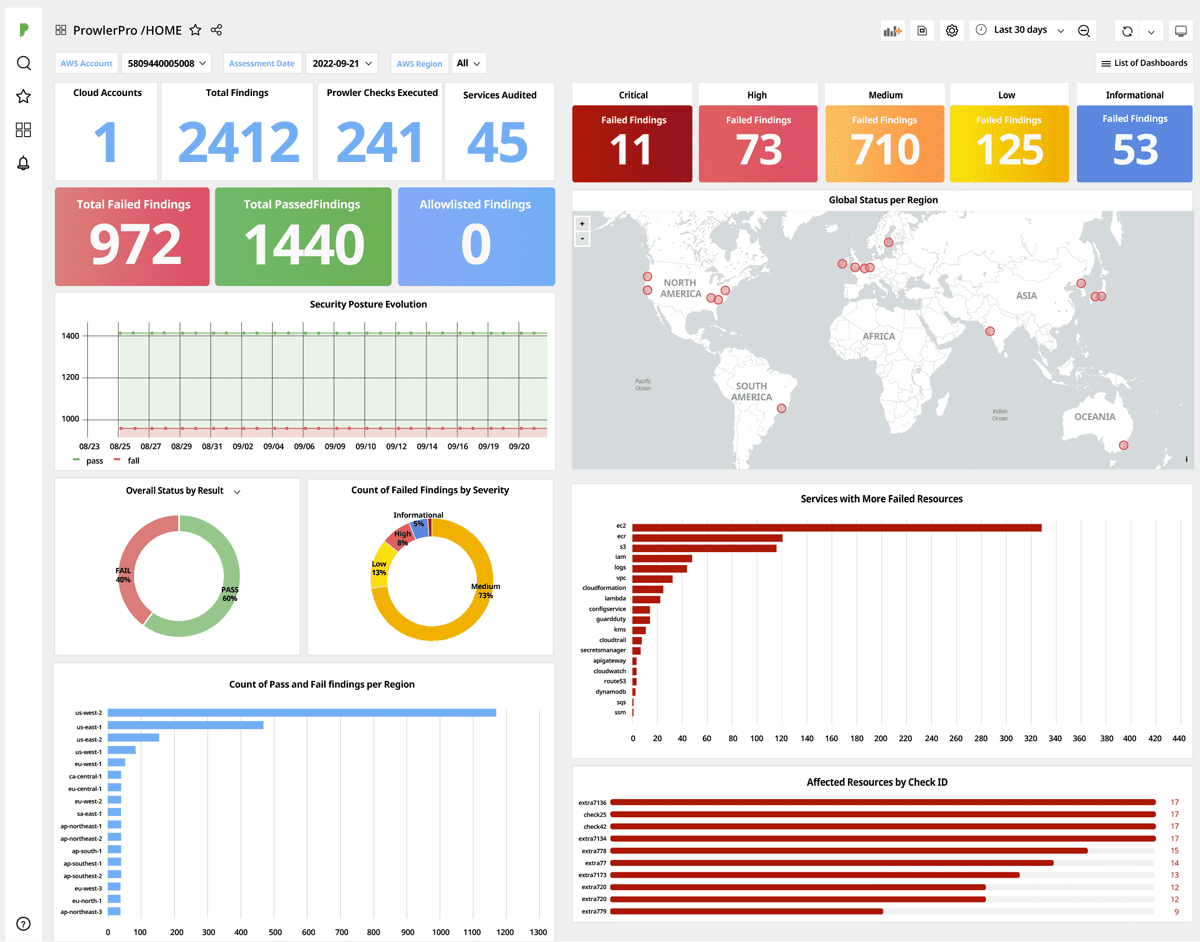

ProwlerPro

ProwlerPro er et open source-værktøj bygget specielt til at holde sikkerheden under kontrol i Amazon Web Services (AWS) udviklingsmiljøer.

ProwlerPro er designet på en sådan måde, at du kan oprette en konto og begynde at udføre scanninger af dine udviklingspipelines i løbet af få minutter, hvilket giver et holistisk overblik over din infrastruktur uanset den region, du befinder dig i. Dens visualiseringsværktøjer giver dig mulighed for at se sikkerhedsstatussen for alle dine AWS-tjenester i et enkelt vindue.

Når du har oprettet din ProwlerPro-konto og kommer i gang, kan du konfigurere systemet til automatisk at køre en række anbefalede kontroller hver 24. time. Scanninger med ProwlerPro kører parallelt for hastighed for ikke at gå langsommere med dine DevSecOps-arbejdsgange.

Scanningsresultater vises i en række foruddefinerede dashboards, der nemt kan deles og navigeres ved at bore ned for direkte indsigt på ethvert detaljeniveau i din sikkerhedsposition.

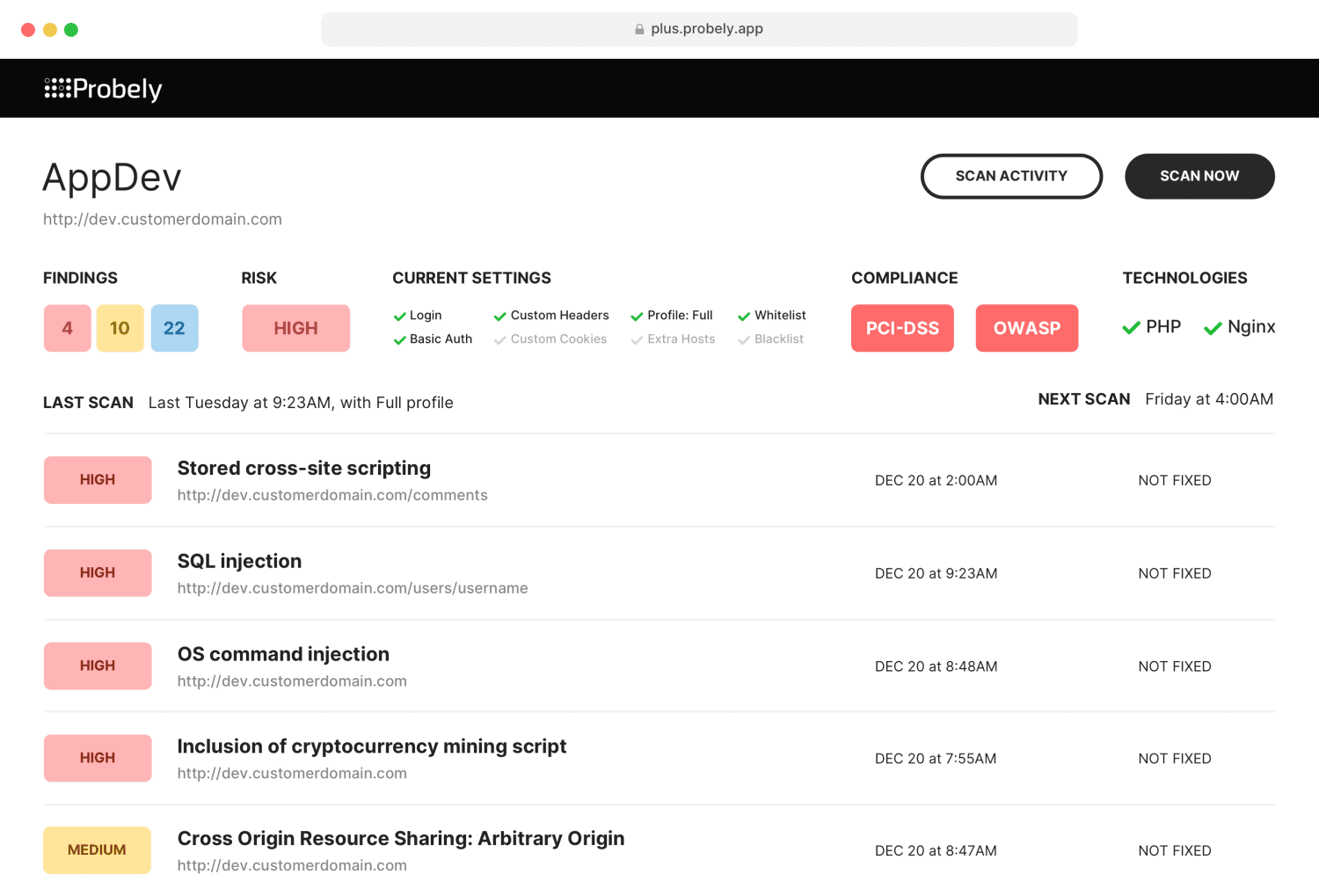

Sandsynligvis

Hvis du allerede har et DevOps-workflow og ønsker at integrere sikkerhedsscanninger i det, giver Probely dig mulighed for at gøre det på få minutter, takket være dets webapplikationssårbarhedsscanningsværktøjer og API’er.

Probelys tilgang er baseret på API-first-udvikling, hvilket betyder, at hver ny funktion i værktøjet først tilbydes gennem API’et og derefter tilføjes til grænsefladen. Denne strategi gør det muligt, hvis du har brug for at integrere Probely med arbejdsgange eller tilpasset software, kan du altid bruge dens API.

Du kan også registrere webhooks, så dine applikationer modtager notifikationer for hver begivenhed, som Probely genererer.

Da Probely tilbyder en række out-of-the-box integrationer, er chancerne for, at du ikke behøver at bruge dens API for at integrere den med dine værktøjer. Hvis du allerede bruger Jira og Jenkins i dine arbejdsgange, vil integrationen være øjeblikkelig.

Probely vil automatisk starte scanninger i dine CI/CD-pipelines og registrere de sårbarheder, der findes som problemer i Jira. Når disse sårbarheder er løst, tester den dem igen og genåbner det uløste problem i Jira, hvis det er nødvendigt.

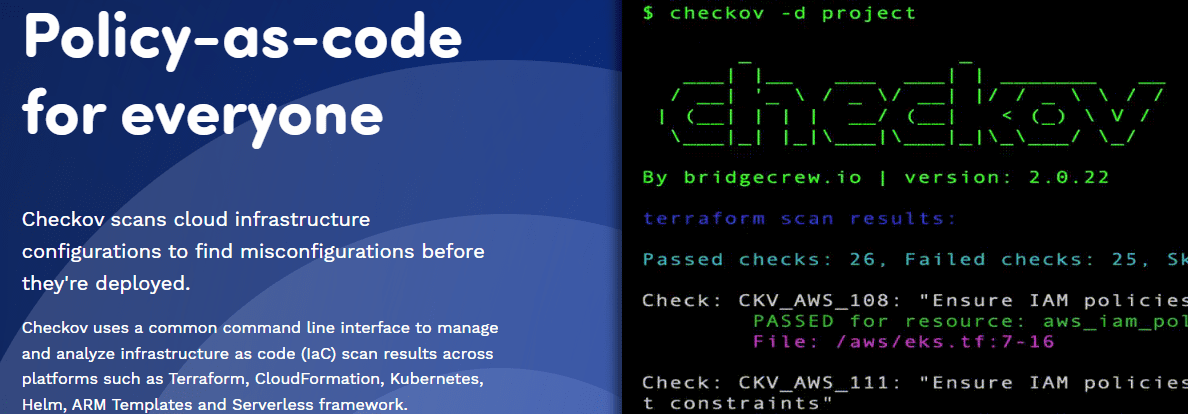

Checkov

Checkov scanner konfigurationer i cloud-infrastrukturer med den hensigt at finde konfigurationsfejl, før et softwareprodukt implementeres. Med en fælles kommandolinjegrænseflade scanner den resultater på tværs af forskellige platforme, såsom Kubernetes, Terraform, Helm, CloudFormation, ARM-skabeloner og serverløse rammer.

Med et attributbaseret politikskema giver Checkov dig mulighed for at scanne cloud-ressourcer på kompileringstidspunktet og opdage konfigurationsfejl i attributter ved hjælp af en simpel policy-as-code Python-ramme. Checkov analyserer blandt andet forhold mellem cloud-ressourcer ved hjælp af grafbaserede YAML-politikker.

Ved at integrere i CI/CD-pipelines og versionskontrolsystemer eksekverer, tester og ændrer Checkov runner-parametre i sammenhæng med et mållager.

Takket være en udvidelig integrationsgrænseflade kan dens arkitektur udvides til at definere tilpassede politikker, undertrykkelsesvilkår og udbydere. Dens grænseflade giver den også mulighed for at integrere med supportplatforme, byggeprocesser og tilpassede udgivelsessystemer.

Faraday

Med Faraday kan du automatisere sårbarhedshåndtering og kontrollere handlinger for at sætte din opmærksomhed på det arbejde, der virkelig betyder noget. Dens arbejdsgange giver dig mulighed for at udløse enhver handling med tilpassede begivenheder, som du frit kan designe for at undgå gentagelse af opgaver.

Faraday giver dig muligheden for at standardisere og integrere dine sikkerhedsværktøjer i dine arbejdsgange og få oplysninger om sårbarhed fra mere end 80 scanningsværktøjer. Ved hjælp af agenter integreres scannerne automatisk i dine arbejdsgange for at indtage og normalisere data med maksimal lethed, hvilket genererer resultater, der kan ses via en webgrænseflade.

Et bemærkelsesværdigt og interessant aspekt ved Faraday er, at det bruger et centraliseret lager til at gemme sikkerhedsoplysninger, som nemt kan analyseres og testes af forskellige medlemmer af DevSecOps-teamet.

Dette medfører en yderligere fordel, som er evnen til at identificere og kombinere duplikerede problemer rapporteret af forskellige værktøjer. Dette reducerer teammedlemmernes indsats og undgår, at de skal være opmærksomme flere gange på det samme problem, der rapporteres mere end én gang.

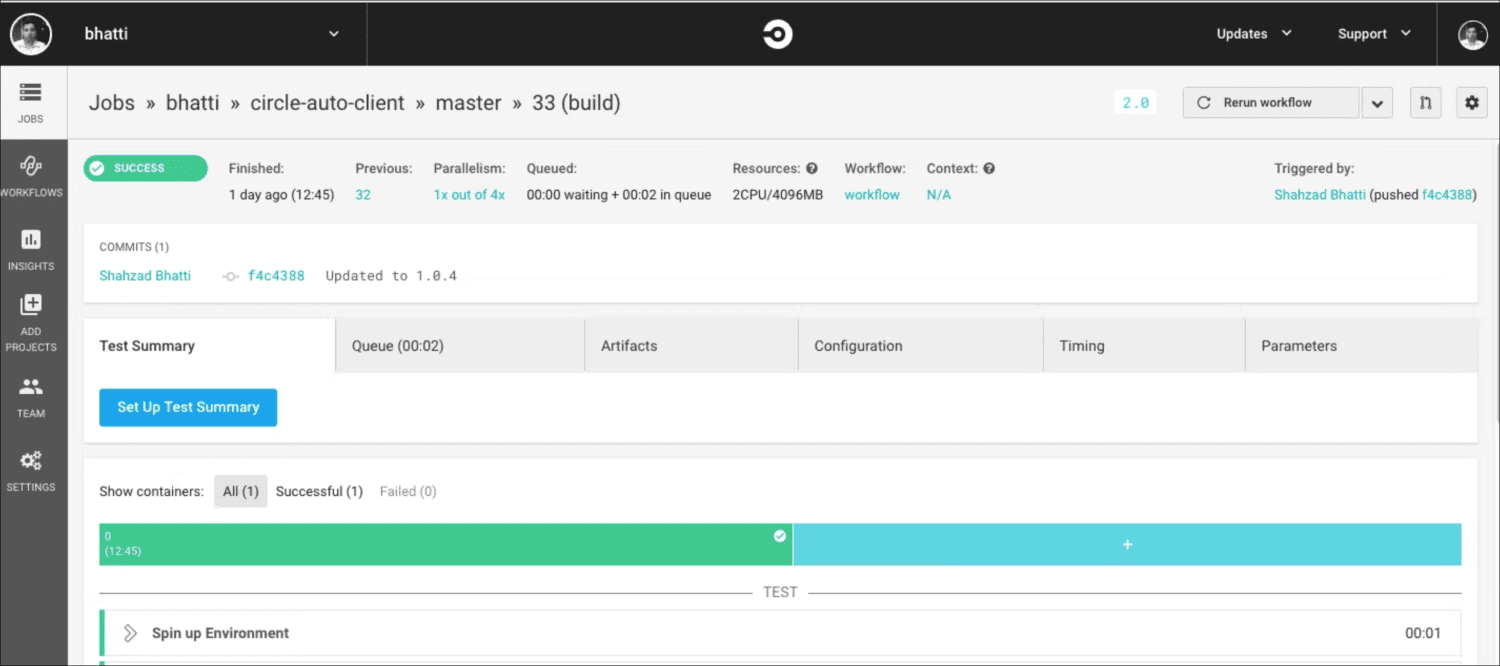

CircleCI

For at integrere CircleCI med de mest populære DevOps-sikkerhedsværktøjer skal du inkludere en af dens mange partnere i dine udviklingspipelines. CircleCI-partnere er løsningsudbydere i flere kategorier, herunder SAST, DAST, statisk containeranalyse, politikhåndhævelse, hemmelighedshåndtering og API-sikkerhed.

Hvis du har brug for at gøre noget for at sikre udviklingspipeline, som du ikke kan gøre med nogen af de tilgængelige orbs, kan du drage fordel af, at orbs er open source. Af den grund er tilføjelse af funktionalitet til en eksisterende orb blot et spørgsmål om at få godkendelse til din PR og flette den sammen.

Selvom du har en use case, som du føler er uden for det sæt af kugler, der er tilgængelige på CircleCI-registret, kan du oprette en og bidrage med den til fællesskabet. Virksomheden udgiver en liste over bedste praksis for at skabe automatiseret orb-kompilering og test af pipelines for at lette din vej.

For at sikre din pipeline skal du eliminere behovet for intern udvikling og lade dit team udnytte tredjepartstjenester. Ved at bruge CircleCI orbs behøver dit team kun at vide, hvordan man bruger disse tjenester, uden at skulle lære at integrere eller administrere dem.

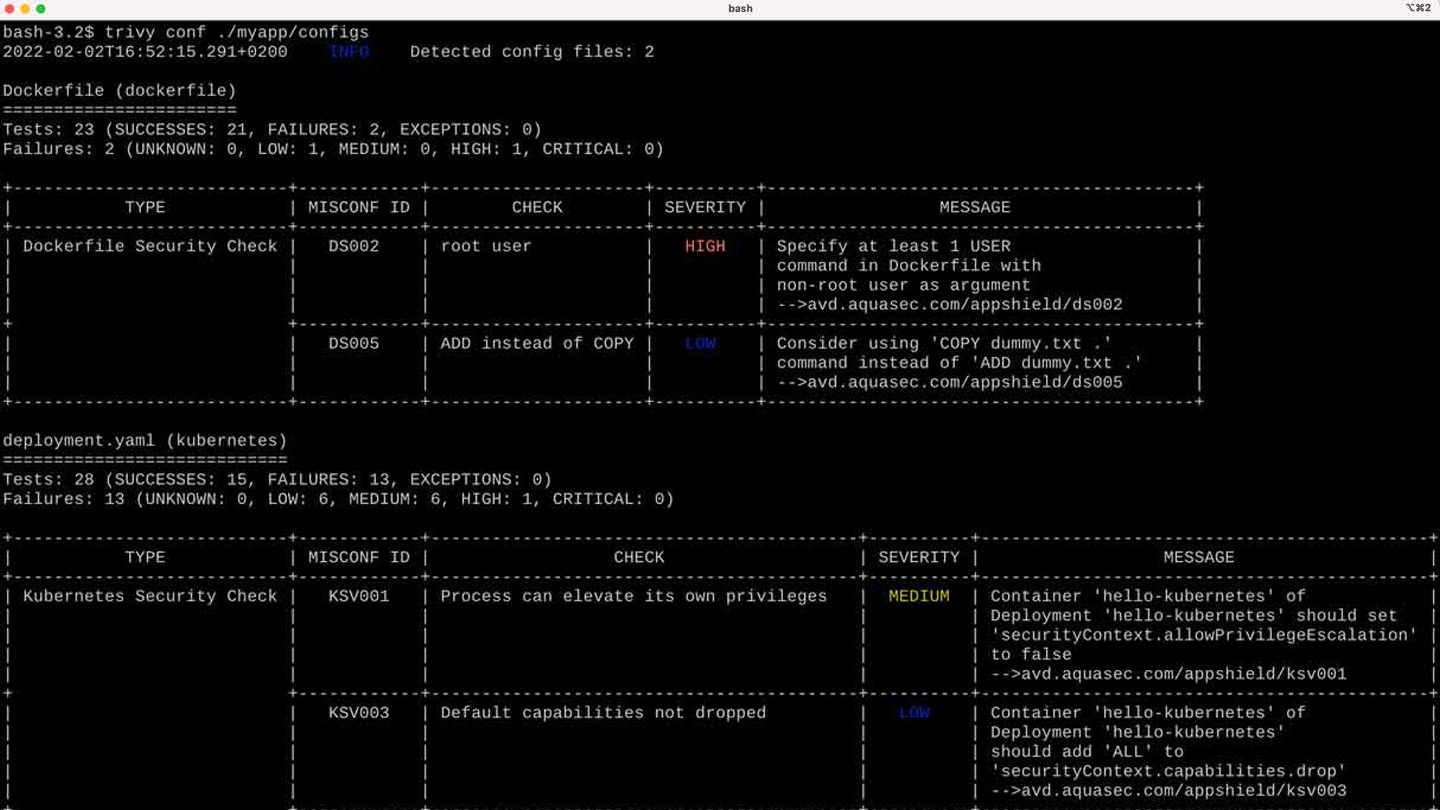

Trivy

Trivy er et open source-sikkerhedsværktøj, der har flere scannere, der er i stand til at opdage sikkerhedsproblemer og forskellige mål, hvor det kan finde sådanne problemer. Blandt de mål, som Trivy scanner, er: filsystem, containerbilleder, Git-lagre, virtuelle maskinbilleder, Kubernetes og AWS-lagre.

Ved at scanne alle disse mulige mål kan Trivy finde kendte sårbarheder, konfigurationsfejl, hemmeligheder eller følsomme oplysninger og softwarelicenser og opdage problemer i softwareforsyningskæden, herunder afhængigheder af software i brug og operativsystempakker.

De platforme og applikationer, som Trivy kan integreres med, kan findes på deres Ecosystem-side. Denne liste inkluderer de mest populære navne, såsom CircleCI, GitHub Actions, VS Code, Kubernetes eller JetBrains.

Trivy er tilgængelig i apt, yum, brew og dockerhub. Den har ingen forudsætninger såsom databaser, implementeringsmiljøer eller systembiblioteker, og dens første scanning anslås at være afsluttet på kun 10 sekunder.

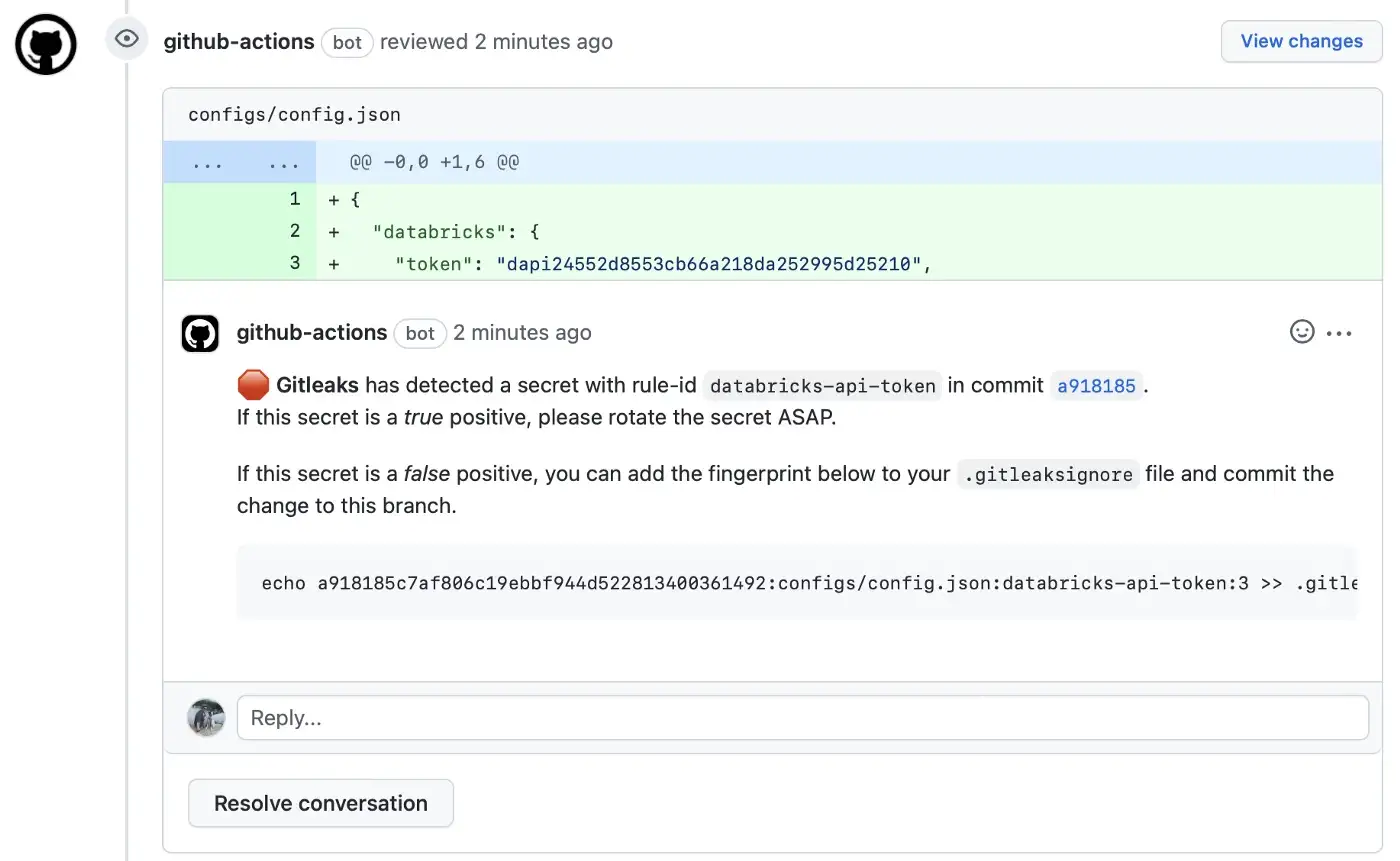

GitLeaks

Gitleaks er et open source-værktøj med en kommandolinjegrænseflade, der kan installeres ved hjælp af Docker, Homebrew eller Go. Den er også tilgængelig som en binær eksekverbar til de mest populære platforme og operativsystemer. Du kan også implementere det direkte i din repo som en pre-commit hook eller som en GitHub share via Gitleaks-Action.

Dens kommandogrænseflade er enkel og minimalistisk. Den består af kun 5 kommandoer til at opdage hemmeligheder i koden, beskytte hemmeligheder, generere scripts, få hjælp eller vise versionen af værktøjet. Detect-kommandoen tillader scanning af lagre, filer og mapper. Det kan bruges på udviklingsmaskiner såvel som i CI-miljøer.

Det meste af arbejdet med GitLeaks udføres ved hjælp af detekterings- og beskyttelseskommandoer. Disse fungerer på Git-lagre, parser output fra git log eller git diff-kommandoer og genererer patches, som GitLeaks derefter vil bruge til at opdage og beskytte hemmeligheder.

Forbliv konkurrencedygtig og sikker

På den ene side er smidigheden og hastigheden af dine CI/CD-pipelines nøglen til at sikre en hurtig time to market, hvilket igen er nøglen til at forblive konkurrencedygtig som softwareudvikler.

På den anden side er det en ubestridt nødvendighed at inkludere sikkerhedsværktøjer i dine udviklingsprocesser. For at inkorporere sikkerhed uden at påvirke dine SDLC-tidslinjer negativt, er DevSecOps-værktøjer svaret.